【渗透测试】MS17-010 "永恒之蓝" 修复方案

多所院校电脑被勒索,吾等当代大学生怎能坐视不管。

--------------------------------------------------------------------------------------------------------------------------------------

一、预防

1、为计算机安装最新的安全补丁,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁,网址为https://technet.microsoft.com/zh-cn/library/security/MS17-010。

2、及时备份,一定要离线备份重要文件

3、开启防火墙

4、关闭445、135、137、138、139端口,关闭网络共享。

(1)关闭445端口

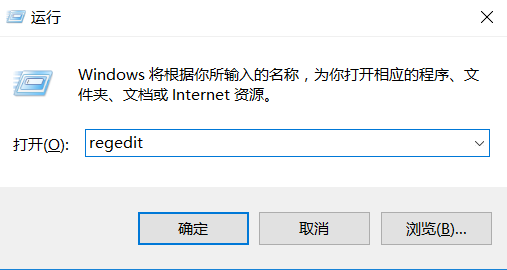

WIN+R 运行--regedit

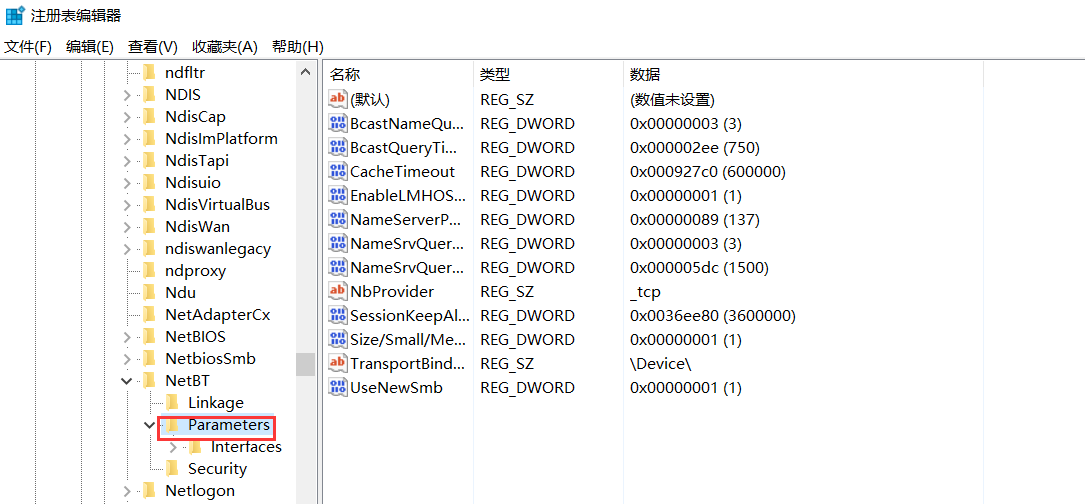

找到注册表项“HKEY_LOCAL_MACHINE\System\Controlset\Services\NetBT\Parameters”

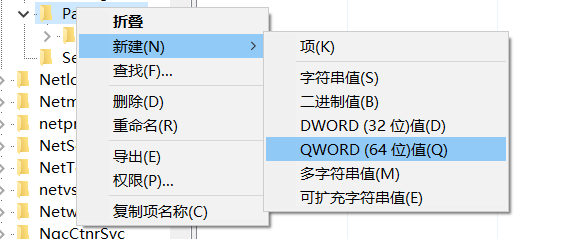

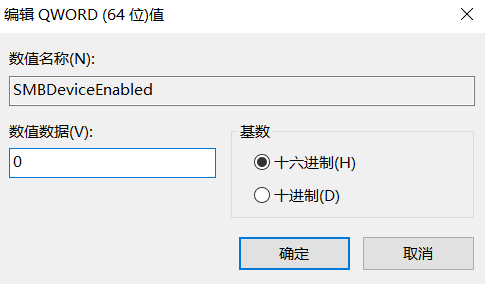

选择“Parameters”项,右键单击,选择“新建”——“DWORD值”。(64位 32位根据自己需求)

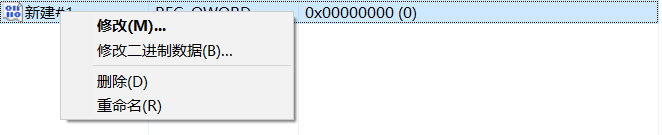

将DWORD值重命名为“SMBDeviceEnabled”

修改"数值数据"的值为0,点击确定,完成设置

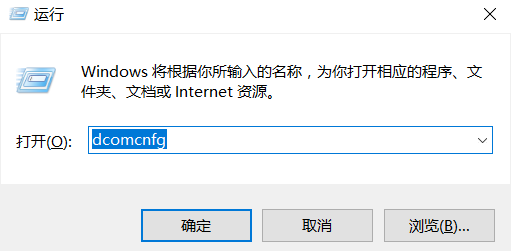

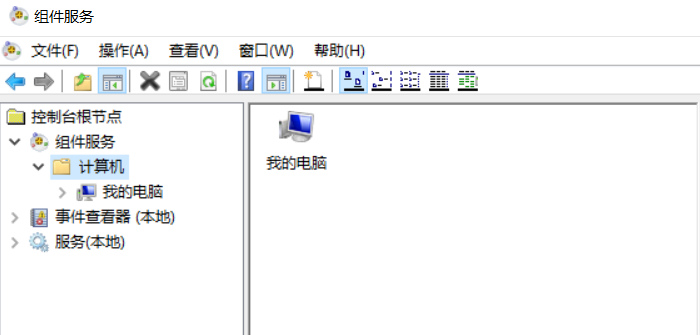

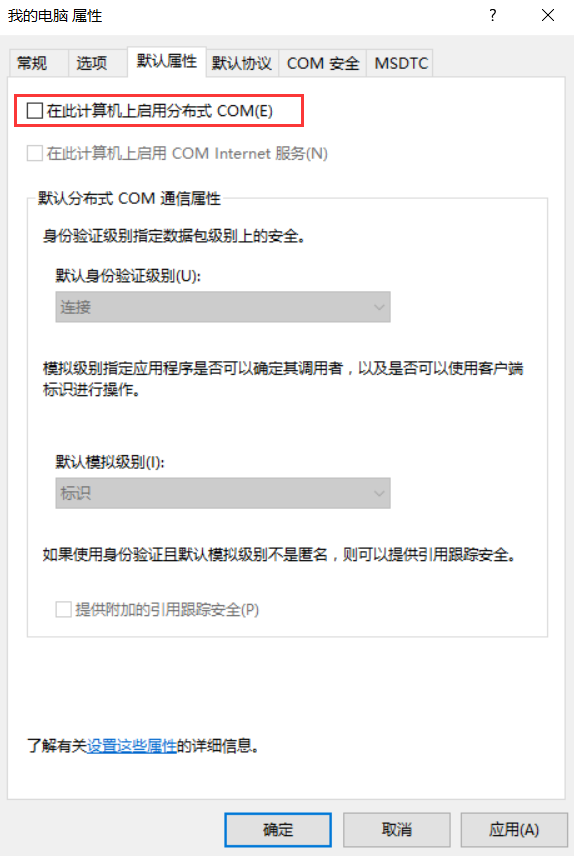

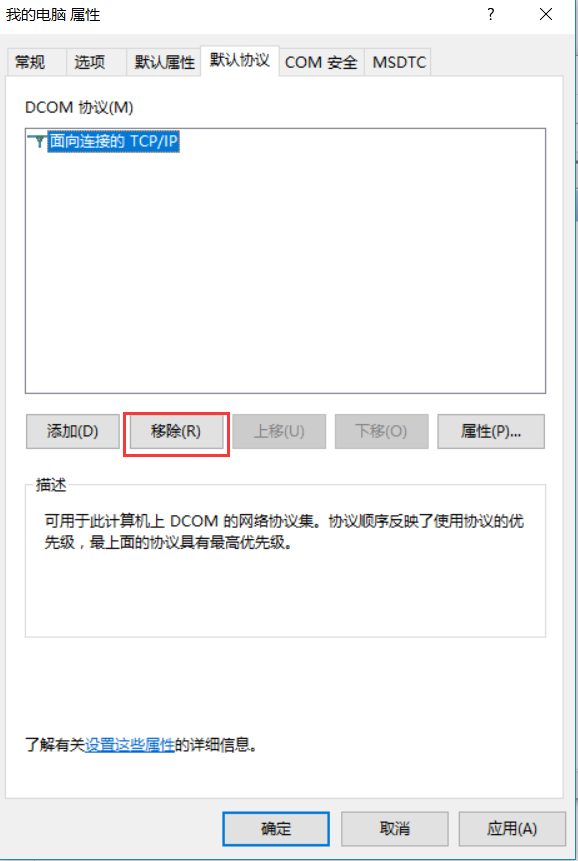

(3)关闭137、138、139端口

137、138端口:137、138是UDP端口,当通过网上邻居传输文件时用这个端口。而139端口:通过这个端口进入的连接试图获得NetBIOS/SMB服务

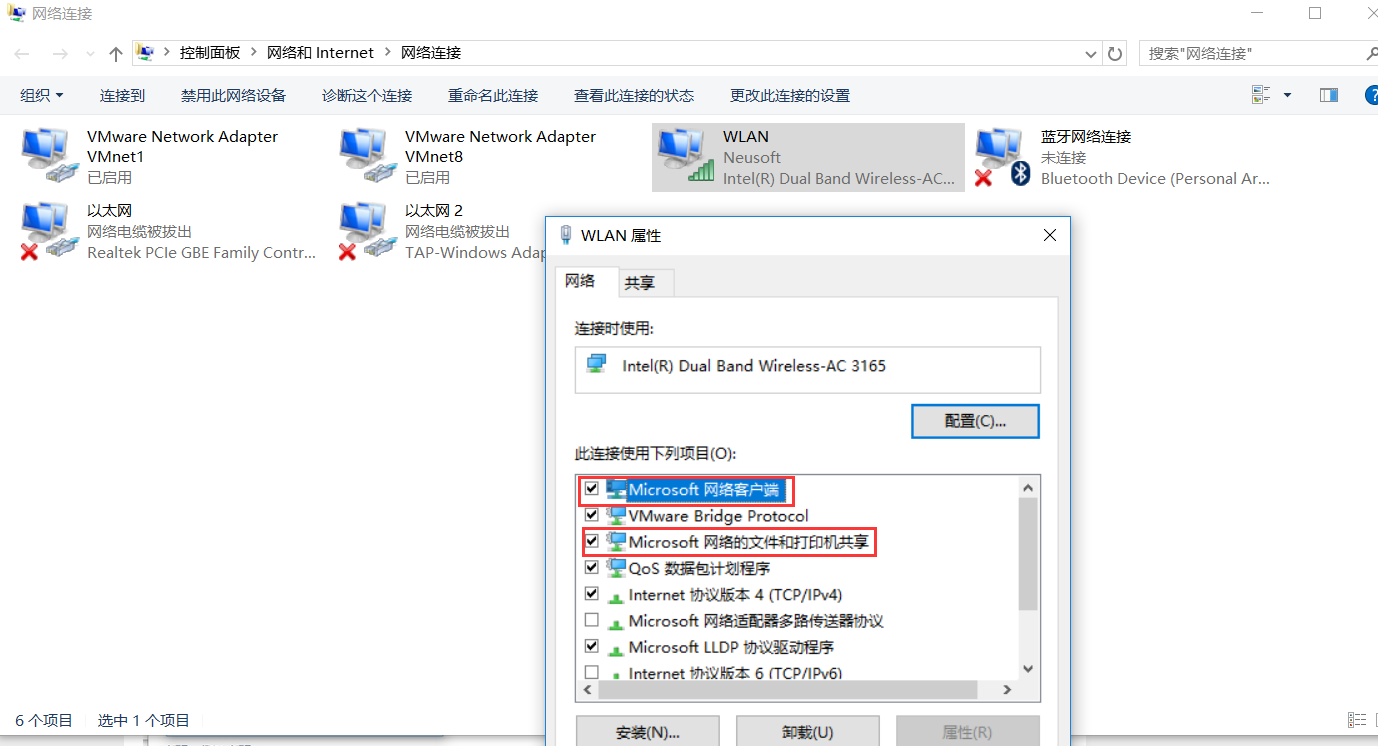

打开网络共享中心 -- 更改适配器设置

右键点击属性,把框起来的选项前面的勾去掉,然后卸载

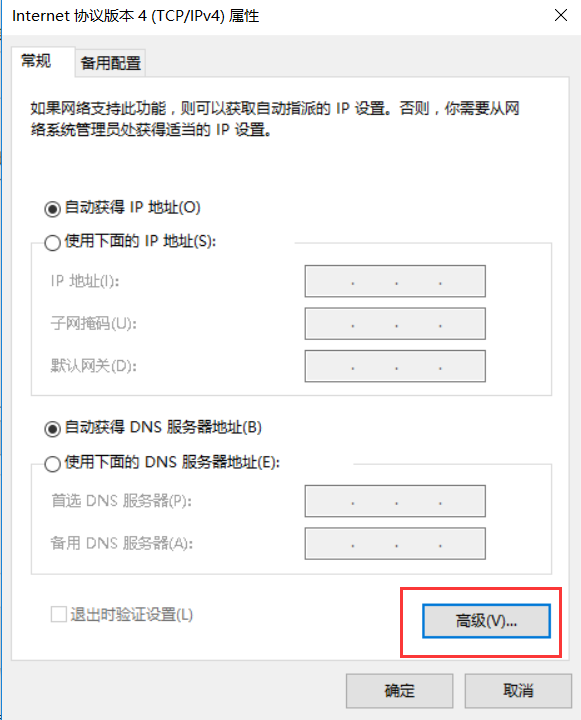

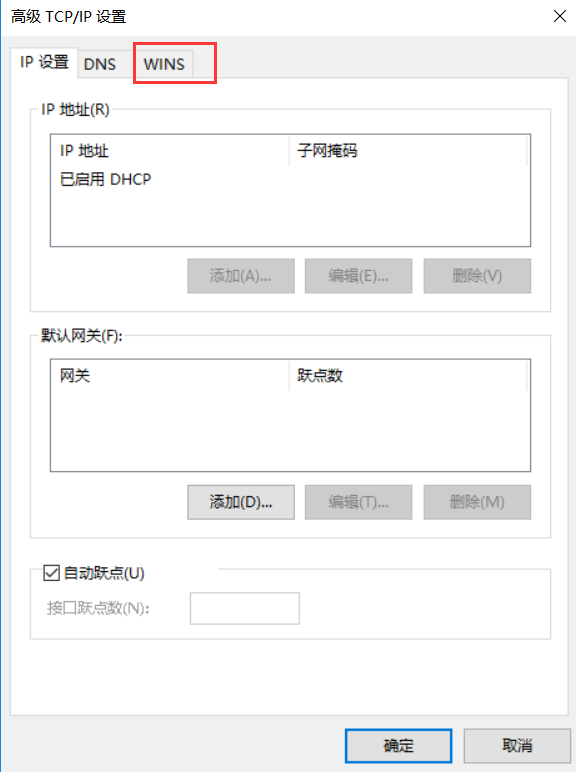

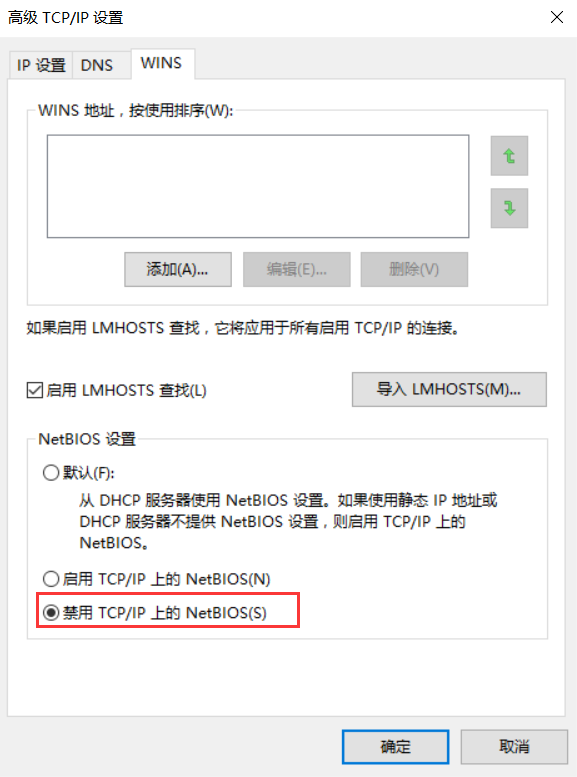

双击Internet 协议版本 4 (TCP/IPv4)-- 高级--选择WIN

勾选禁用TCP/IP上的NetBIOS(S)

2、把copy粘贴到btc.com (区块链查询器)

3、在区块链查询器中找到黑客收款地址的交易记录,然后随意选择一个txid(交易哈希值)

4、把txid 复制粘贴给 勒索软件界面按钮connect us.

5、等黑客看到后 你再点击勒索软件上的check payment.

6、再点击decrypt 解密文件即可。

解锁软件:https://github.com/QuantumLiu/antiBTCHack

实际上并不是物理解密文件

浙公网安备 33010602011771号

浙公网安备 33010602011771号