ssh配置方面小实验①

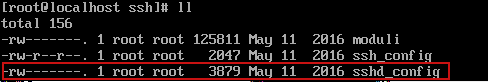

注意:sshd_config配置文件有些特殊:

注释掉的选项,并不是不生效的,而是默认生效选项。

使用某选项时,要先取消注释,再修改为yes或no

关于效率和安全的说明:

安全:telnet < ssh单向 < ssh双向加密

效率:telnet > ssh单向 > ssh双向加密

要安全,丢效率

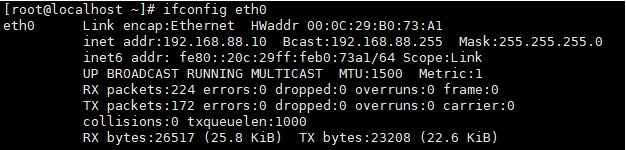

1.环境准备

①准备好两台Linux操作系统的主机,配置好相关网络参数,实现可以正常通信,并将主机名修改为不同的名字

⑴临时关闭防护功能:

iptables -F ;setenforce 0 #清空防火墙规则,临时关闭SELinux

⑵永久关闭防护功能:

chkconfig iptables off #设置防火墙开机不自启动

sed -i ‘7s/enforcing/disabled/’ /etc/selinux/config #永久关闭SELinux

注意:以上两条命令执行后,需要重启服务器才能生效,切记

②用户密码验证

Linux主机之间的远程管理工具是ssh命令,所以我们直接使用ssh进行远程登录

格式-------ssh 用户名@IP地址 【端口号】

e.g. ssh root@192.168.88.20

windows远程登录Linux主机一般使用第三方工具,比如Xshell等工具

格式-----ssh root@192.168.88.10

实验一:单向加密

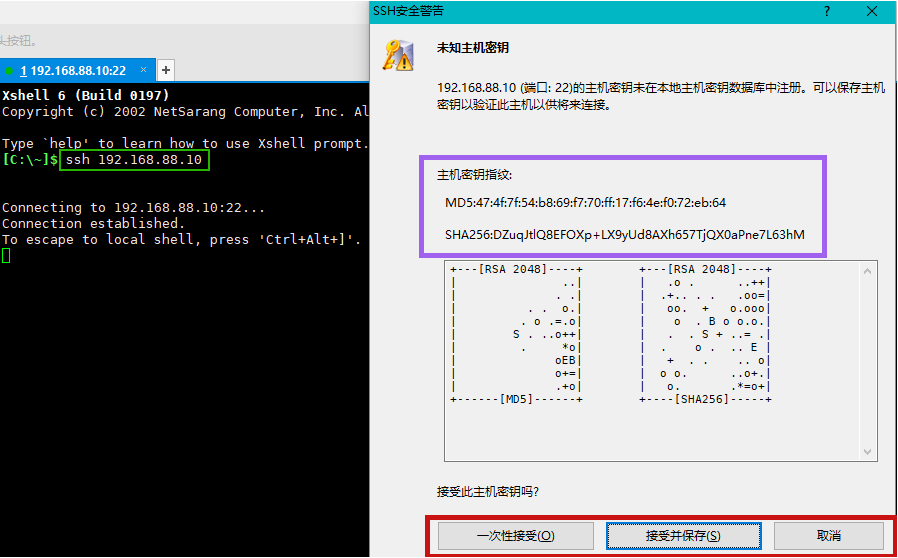

㈠windows--linux[以Xshell为例]

解释:绿色的为连接指令,紫色的为公钥,红色部分为公钥文件记录类型,一次代表使用结束后自动删除,接收并保存代表后期一直可用,取消则直接断开连接

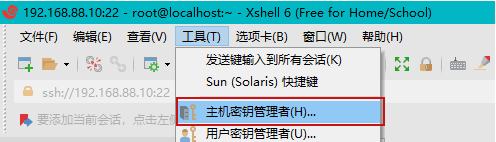

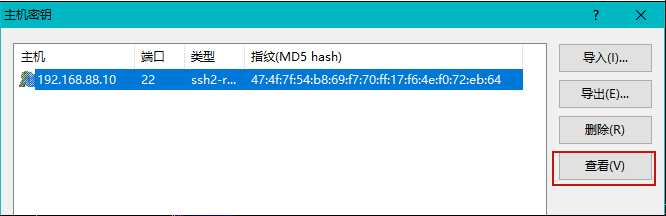

查看公钥位置:

点击查看,可查看具体的公钥内容

单向加密结束,后期的所有文件都强制加密后发送。

2.密钥对验证

Linux主机之间的密钥对登录验证

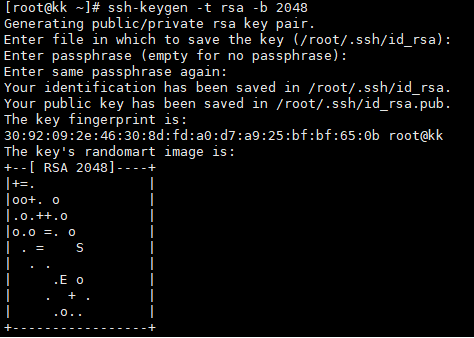

①客户端生成密钥对文件

ssh-keygen -t rsa -b 2048

-t 指定加密类型(rsa/dsa等)

-b 指定密钥对加密长度

询问1:执行过程中会询问保存位置,一般默认保存在当前用户家目录下的.ssh/目录下

询问2:是否对密钥文件进行加密

加密:若加密,则在调用密钥文件时需要先验证密钥的密码,密码正确才能使用密钥文件

不加密:若不加密,则密钥文件可以直接被调用,整个登录验证过程无需输入任何密码,即免密登录

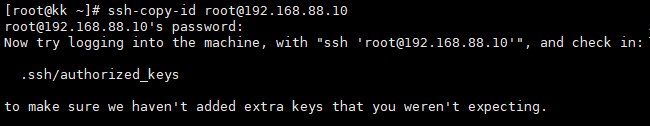

②将公钥文件上传至服务器端

ssh-copy-id 用户名@服务器IP地址

若服务器端修改了端口则采用 ssh-copy-id "-p 端口号 用户名@服务器IP地址"

-i 指定上传的公钥文件位置和名字{不指定时是:id_rsa.pub}

#该用户名和要用来登录服务器的用户名一致

③客户端尝试登录服务器

ssh 用户名@服务器IP地址

#密钥对验证优先级大于账户密码验证

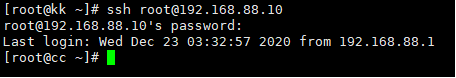

实验二:linux--linux[Xshell示例]

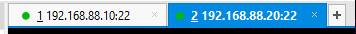

⑴两台已连接状态的虚拟机xshell

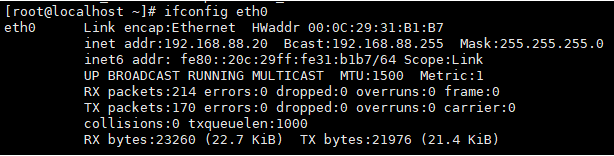

充当客户端的虚拟机xshell ip地址

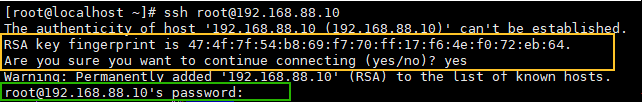

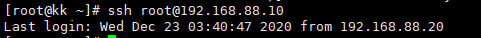

⑵用 ssh root@192.168.88.10 连接服务器端

需要先接受公钥,再输入密码,才能验证完成登入

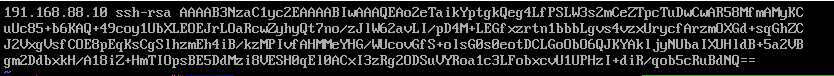

Linux客户端接收了公钥文件后,会将公钥文件存放的路径:~/.ssh/known_hosts

#所有登录服务器的客户端所接收的公钥就是同一个文件

⑶登入后查IP验证

实验三:使用命令进行密钥对共享

Linux主机之间的密钥对登录验证,单向加密情况下,需输入密码验证身份

①客户端生成密钥对文件

执行命令 ssh-keygen -t rsa -b 2048 生成公钥文件

②将公钥文件上传至服务器端

执行命令 ssh-copy-id root@192.168.88.10 将公钥发给服务器端,并创建相关文件

③客户端尝试登录服务器

exit退出后,再执行 ssh root@192.168.88.10 登录服务器

#密钥对验证优先级大于账户密码验证

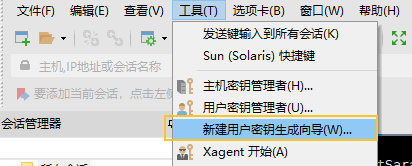

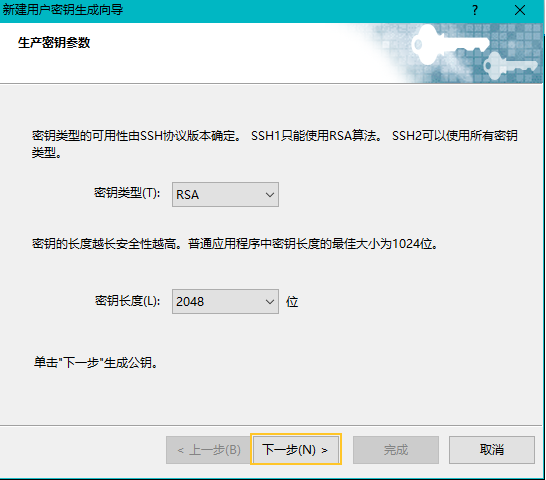

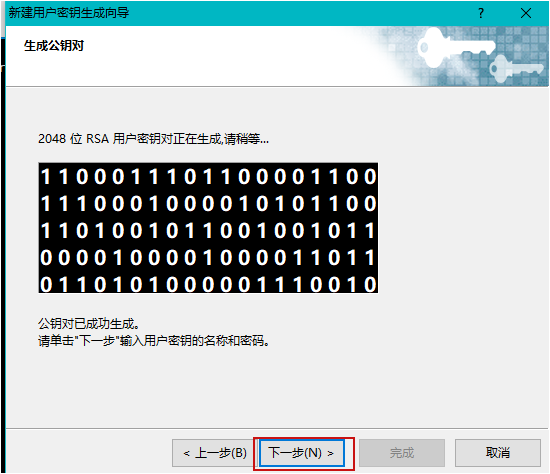

3.Windows使用密钥对登录Linux

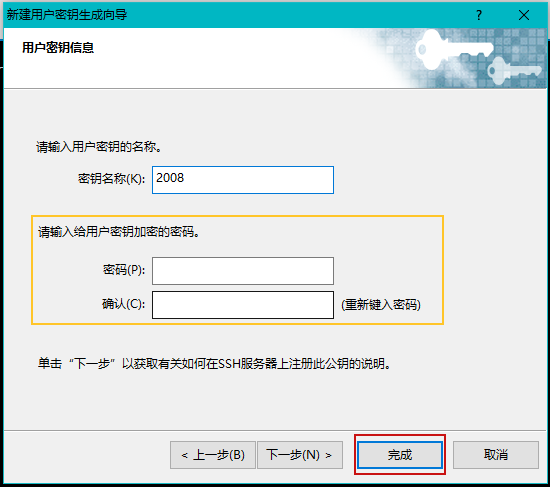

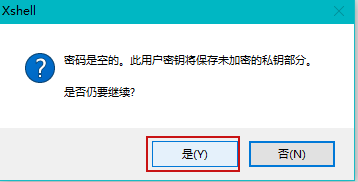

①使用Xshell自带的密钥对生成向导生成密钥对

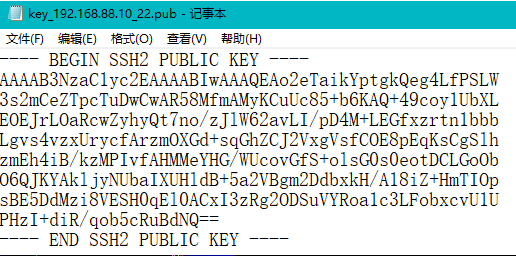

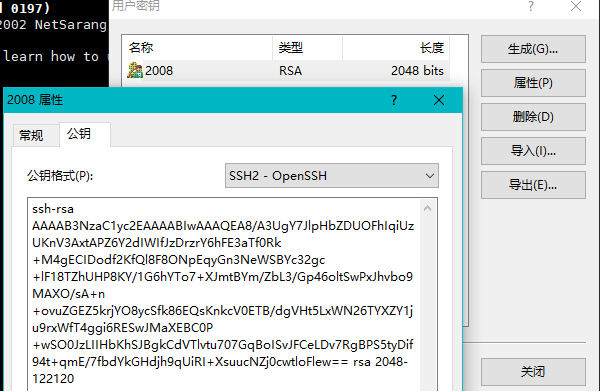

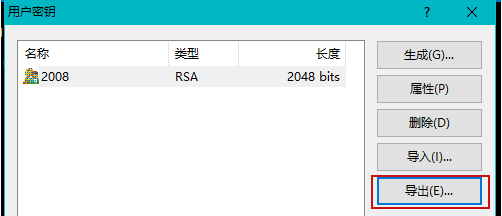

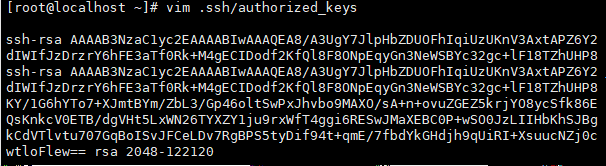

②将公钥导入Linux主机的指定用户下的指定公钥配置文件内

后面用哪个用户登录就放在谁家里,这里我们先用root用户做实验

#authorized_keys可以存取多个公钥,但每个公钥只占一行

在root家目录下,找到 .ssh 目录,然后在里面创建 authorized_keys 文件,并且将公钥写入进去

#要注意.ssh目录的权限是:700;root和普通用户的.ssh目录 700 和authorized_keys 文件是600权限即可。

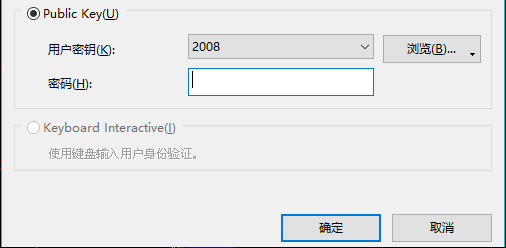

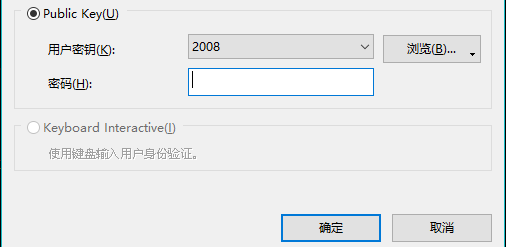

③使用windows尝试登录指定用户

实验四:双向加密windows--linux

⑴生成公钥

⑵公钥查看

#若直接导出为私钥

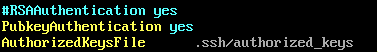

⑶修改linux的公钥文件

修改下列选项,并新建.ssh/authorized_keys文件[也可不修改,此处为默认]

将公钥内容写入文件中(注意为一行),并重启sshd服务(service sshd restart)

⑷重新利用Xshell登入linux系统,选公钥登录,实现免密登录

错误整理:在linux下,所有秘钥相关文件配置正确,但仍无法使用公钥对免密登录

⑴可能原因:文件及文件夹权限问题

权限要求如下:

~/.ssh/authorized_keys: 此文件要求权限为600

~/.ssh: 此文件夹要求权限为700

⑵可能原因:selinux开启导致

selinux开启时,普通用户可以登陆,但root不允许登陆

解决方案:关闭selinux

临时关闭 setenforce 0

# 永久关闭vi /etc/selinux/config 将SELINUX状态改为disabled

浙公网安备 33010602011771号

浙公网安备 33010602011771号