ssh原理及加密传输

1.ssh??(保证过程中是加密的,即安全的)

ssh 是 Secure Shell 的缩写,是一个建立在应用层上的安全远程管理协议。ssh 是目前较为可靠的传输协议,专为远程登录会话和其他网络服务提供安全性。利用 ssh 协议可以有效防止远程管理过程中的信息泄露问题。ssh可用于大多数UNIX和类UNIX操作系统中,能够实现字符界面的远程登录管理,它默认使用22端口,采用密文的形式在网络中传输数据,相对于通过明文传输的Telnet协议,具有更高的安全性。

2.ssh的登录验证模式

ssh 提供了基于账户密码(口令)和密钥对两种登录验证方式,这两者都是通过密文传输数据的。

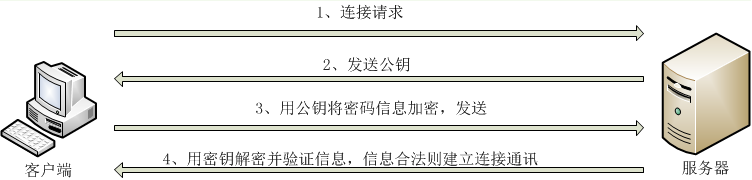

账户密码验证:

账户密码登录认证过程中传输的是用户的账户名和密码,密码具有足够的复杂度才能具有更高的安全性。

Linux主机之间的远程管理工具是ssh命令,所以我们直接使用ssh进行远程登录

格式:

ssh 用户名@IP地址 e.g. ssh root@192.168.88.20

windows远程登录Linux主机一般使用第三方工具,比如Xshell等工具

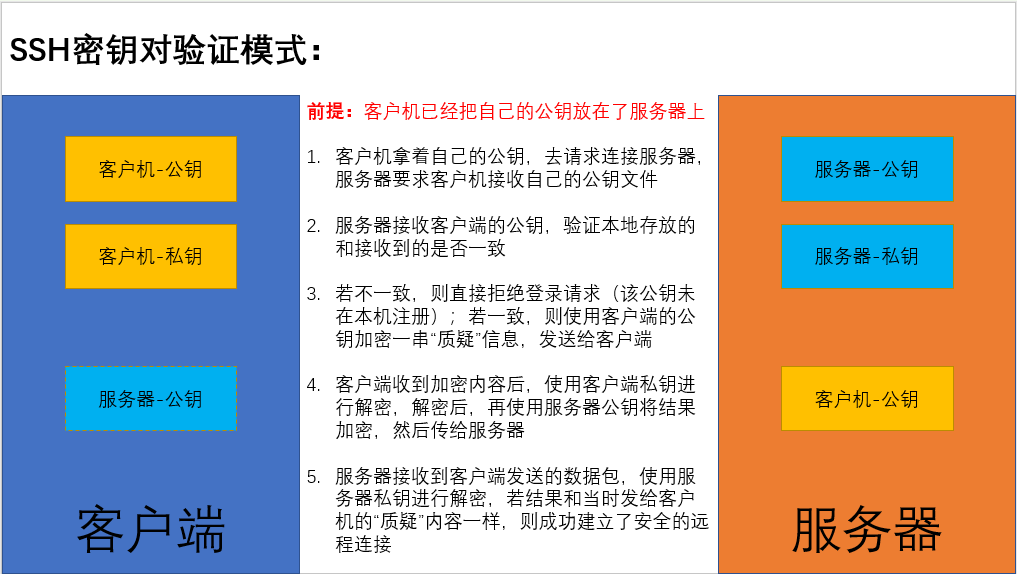

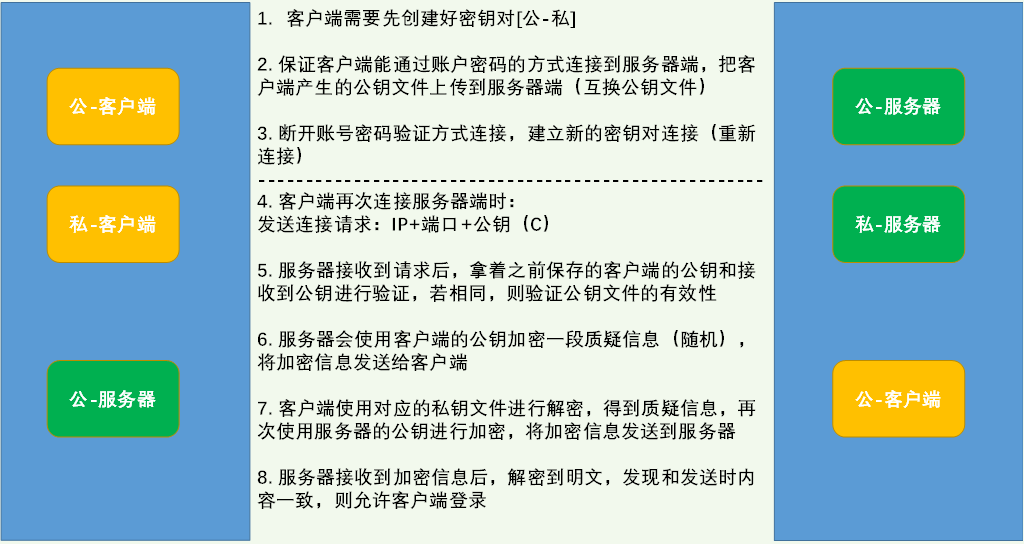

密钥对验证:

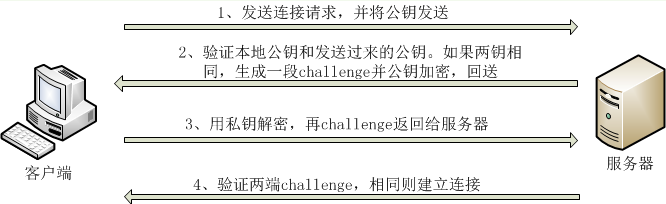

⑴首先需要在 Client 上创建一对密钥,并且需要把公钥放在需要访问的 Server 上

⑵当 Client 需要连接 Server 时,Client 端的软件就会向 Server 端发出登录请求,请求使用密钥对中的的公钥进行安全验证

⑶Server 收到请求之后,会在该用户的家目录下查询公钥文件,拿 Client 发送过来的公钥和自己家目录下的公钥进行比较

⑷如果两个公钥一致,Server 就用公钥加密“challenge(质疑)”,并把它发送给 Client 软件。Client 收到加密内容之后,使用本地的私钥进行解密,再把解密结果发送给 Server 端,Server 端验证成功后,允许登录

注意:若第3个步骤对比结果失败,则 Server 端会通知 Client 端此公钥未在本机注册,无法验证登录

秘钥对:对要进行保护的数据进行加密和解密的词典(查找顺序具有一定的规律)

公钥: 服务器产生,强行要求客户端接收,并使用其加密数据

私钥(秘钥): 服务器产生,解密客户端发送的加密数据(使用自己公钥加密的数据)

单向加密:ssh默认就是单向加密,客户端发往服务器的数据是加密的

双向加密:客户端也产生秘钥对,并将公钥存放在服务器端一份,形成双向加密

#需人为设置 但越安全的加密越会造成数据存储和传输压力变大,效率变低。

https://

http://

证书加密 类似于 秘钥对

Linux之间进程远程登录:

ssh 用户名@IP地址 #默认请求对方的22端口

Linux客户端接收了公钥文件后,会将公钥文件存放的路径:~/.ssh/known_hosts

#所有登录服务器的客户端所接收的公钥就是同一个文件

公钥文件:公开性的,所有人都能获取到

私钥文件:必须仅保存在服务器端,并且只有服务器端能使用

服务器端的公钥私钥来自于哪?

ssh服务的安装路径:/etc/ssh/

*_key #私钥 *.pub #公钥

尽量选择rsa/dsa加密算法

ssh v1 兼容 rsa

ssh v2 兼容 rsa dsa

加密长度:

256倍数

512/768/1024/2048/4096 #加密长度越长越安全,解密越慢

服务器端:/etc/ssh

客户端配置文件: 配置自己作为客户端时的选项ssh_config

服务器端配置文件: 配置自己作为服务器端时的选项sshd_config

浙公网安备 33010602011771号

浙公网安备 33010602011771号