【Crossday Discuz! Board(简称 Discuz!)是北京康盛新创科技有限责任公司推出的一套通用的社区论坛软件系统。自2001年6月面世以来,Discuz!已拥有15年以上的应用历史和200多万网站用户案例,是全球成熟度最高、覆盖率最大的论坛软件系统之一。】

但正是这么一个有名的系统确漏洞不断

其实说到SSRF漏洞,对于我们同行来说并陌生,但真正将这个漏洞搞得风声水起的人我想只能是当年的乌云平台的著名白帽子猪猪侠,虽然乌云已经烟消云散了,不过对于互联网安全行业来说那是一个时代,,,,

再扯扯远了,言归正传

今天搭档丢了个discuz ssrf的漏洞到群里,说没明白漏洞到底在哪儿?于是我拿来看了一下,发现这个就是discuz ssrf通用漏洞,在当年的乌云平台早已有人提交过,漏洞存在于一个远程图片下载的接口,没有对url进行有效的合法性检测。

漏洞的uri是:/forum.php?mod=ajax&action=downremoteimg&message=

于是我从网上下载了一个discuz3.2版本的打开了项目进行分析

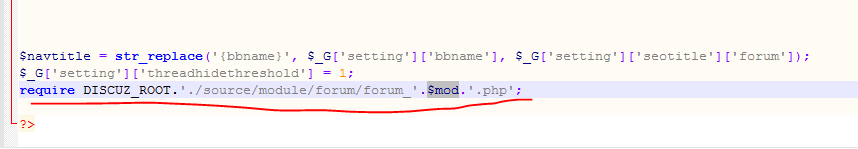

打开了forum.php看到去调用source/moudle/forum/forum_ajax.php了,于是在跟进到forum_ajax.php

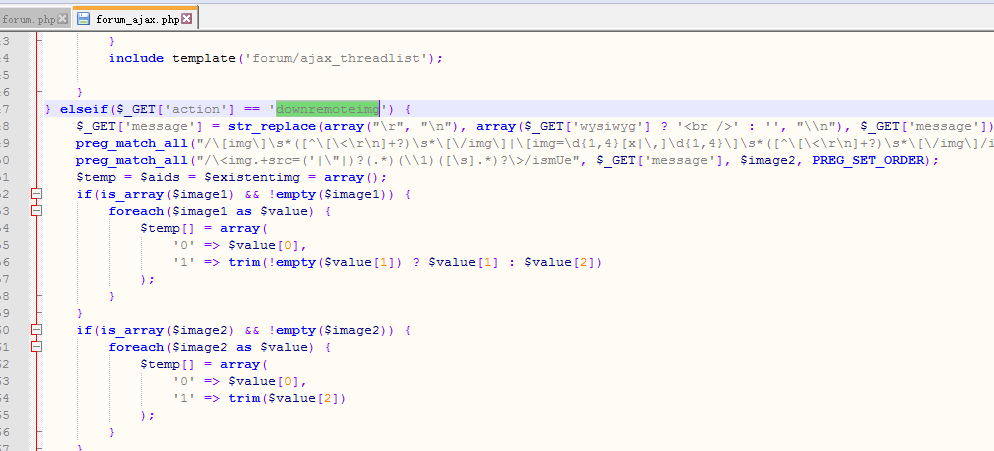

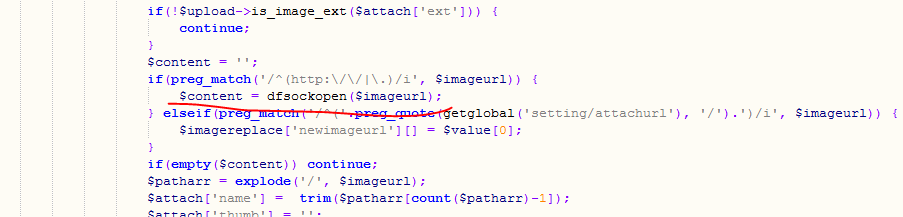

action和message都是在这里面,而且message的接收格式还是有固定的格式,得[img]这种大头[/img]结尾,知道了这个就明白了怎么传值给message了,继续看

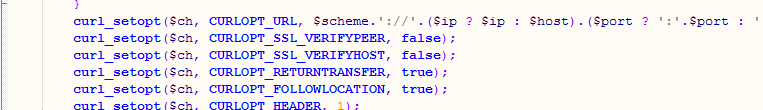

一直追到后面发现使用php的curl将http发出了

看下来其实并没有对header里的东西进行严密的过滤

接下来开始利用漏洞

大致说一下利用思路,首先我们得有一个目标站,其次我要架设一个中间站,中间站用于做301跳转,最后在本地发起攻击/探测

先锁定目标站,这儿我就用钟馗之眼挑一个吧

http://www.us-asac.org/ 就这个了,打开网站页面如下:

呵呵,美国州政府驻华协会,好吧,那就来探测一下他们的内网端口开放情况吧

现在目标站有了,就是这个美国政府驻华协会了,还需要一个中间站,中间站我事先已经准备好了,地址是http://139.196.193.251/,我已经亮出了我的中间站,里头我写了一个跳转的php文件,文件会接收4个参数;分别是协议名称,主机ip,端口和数据,这四个参数的值会从我本地一会儿发起探测的请求中获取,说到我本地发起请求探测,我有一个python poc。

下面截图就是我的python poc马上要用到

下面准备好了就开始吧

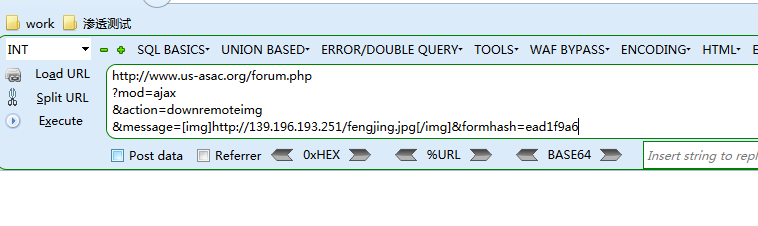

从本地发起手工探测看看目标站美国州政府驻华协会是不是存在discuz ssrf漏洞

页面没有报错变成了一片空白,应该是请求成功了,如果中间站http://139.196.193.251/上的日志有请求记录,并且显示请求源是美国州政府驻华协会的网站发起的请求而不是我本地发起的请求那么就表示该网站存在discuz ssrf漏洞

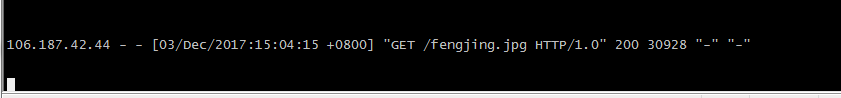

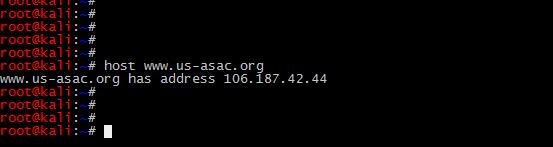

我们登录到中间站查看一下日志,日志显示的请求源ip是106.187.42.44 ,如下图:

把美国州政府驻华协会网站域名解析出对应的ip看看是不是这个ip,如下图,可以看到正是这个ip,说明discuz ssrf漏洞存在

接下来我们开始探测他的内网端口,如下图,用到了我的python poc批量自动探测,这里只探测到一个8089端口一闪而过,应该目标站做了协议或者防探测的限制,那样需要手工去检测,手工检测太慢,所以还是用工具吧

我继续在钟馗之眼翻,翻着翻着看到了xxx论坛官网,看看家乡的站点吧,手工检测了一下存在discuz ssrf漏洞

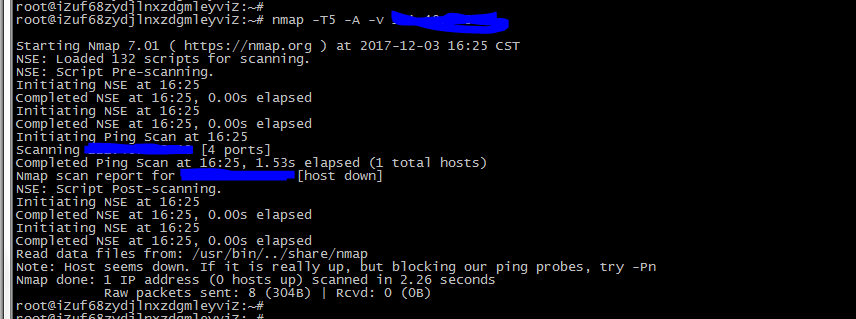

探测内网端口之前先从外网用nmap看看xxx论坛开放了哪些端口,如下图,一扫发现,没有开启任何端口,显示host seems down,意思是主机大概挂了,服务器关闭了,真的吗?这肯定不是真的,因为用浏览器还能访问呢,说明xxx论坛是做了比较好的放扫安全策略,例如防火墙之类的东西,这样的东西把我们的扫描给阻挡了。

但是。。。。但是。。。。但是但是,别忘了它网站本身存在ssrf漏洞,所以我们利用该漏洞实际上可以穿越他的防火墙,探测到他实际开发了哪些端口

看着,继续使用python poc批量探测它开放了哪些端口

看到了吗?绕过防火墙了

开放了80端口 ->他的网站对外开放的端口

开放了3389端口->这是windows远程管理端口

开放了5000端口->这貌似是windows下某个协同办公的东西

开放了5280端口->这个未知,知道的还请给我留言

开放了5432端口->同上,未知

开放了5500端口->未知

开放了5900端口->这是vnc远程连接端口

ssrf不可怕,可怕的是你的主机环境,例如linux系统如果主机上安装了redis服务那么就有机会反弹shell控制主机

其它的ssrf利用招式有很多,例如查看目标系统的敏感文件,甚至是暴力破解目标系统内外服务从而渗透内外。