Paper read: Authenticating Top-k Queries in location-based Services with Confidentiality

Authenticating Top-k Queries in Location-based Services with Confidentiality

Abstract

1.Introduction

Q1:本文的评分函数?

评分函数 对象的排名值是距离惩罚(distance penalty)和非空间分数(例如,用户平均评分)的线性组合。

Q2:查询的定义?

与地理位置的top-k查询类似;与KNN k-nearest neighbor也类似,将非空间的属性分数设置为0

Q3:基于位置的top-k查询的是安全模型的挑战?

(1)top-k结果暗示了各种对象相对排名。 问题的挑战主要是比较两个对象的等级值,不泄露位置信息和分数。

(2)为此(不泄露位置信息和分数)设计了两个新的密码构建块(cryptographic building blocks),一个是优化的在线计算方案(PPB,private-Paillier based method),另一个是优化的离线计算方案(pre-signed line based method,PLB)

(3)设计两种认证方案基于R-tree和Power Diagram的索引信息。

每一套认证方案都由一套完整的认证数据结构、VO构造和客户端验证算法构成。

本文的查询定义基于位置的Top-k和KNN查询。

2.BackGround AND Related Works

数字签名链来做结果验证:VO包含 (1)查询范围的边界 (2)查询结果的签名

3.Problem Formulation

(1) soundness condition

返回的对象都是真实的Top-k结果,没有被篡改的ID结果。

(2) completeness condition

真正的Top-k结果没有丢失。

- 3.1 Security Model

4.Private Ranking Comparison

-

4.1 Private-Paillier based(PPB) Method

-

4.1.1 Introduction to Paillier Cryptosystem

-

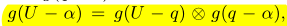

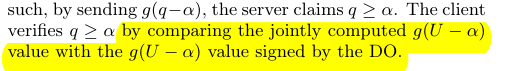

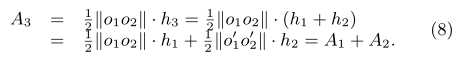

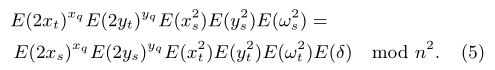

4.1.2 Private Ranking Comparison with PPB Method

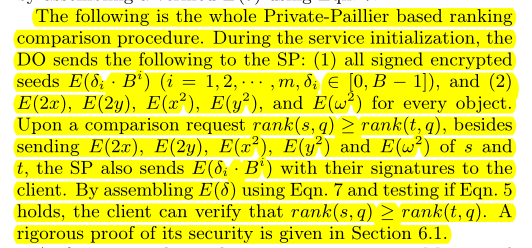

PPB的处理流程是 私有比较

SP将以下的信息发送给Client 1.所有签过名的加密种子

![]()

SP 将以下的信息发给客户端Client

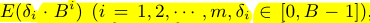

(1)all signed encrypted seeds

![]()

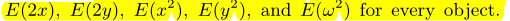

(2)

![]()

然后Client再将收到的信息

![]()

使用该式子进行验证。rank(s,q) >= rank(t,q)

-

-

4.2 Pre-signed Lines based(PLB) Method

-

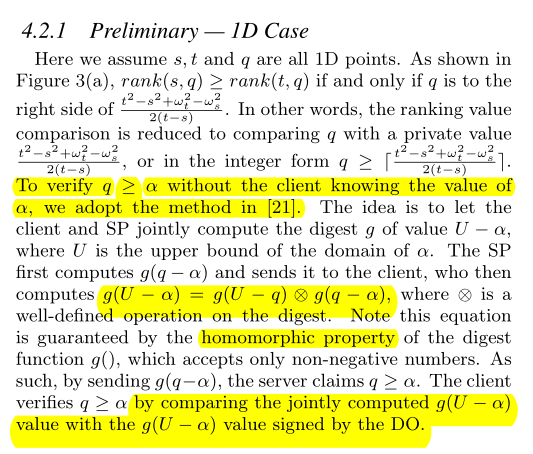

4.2.1 Preliminary-1D case

-

4.2.2 Private Ranking Comparison with PLB method

-

![]()

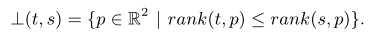

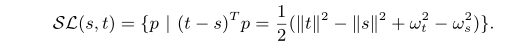

PLB的核心思想是在对client不泄露α的前提下,对q和α进行大小比较。

如何实现:客户端在知道α的上界U和q情况下联合sp计算的g(q-α),这样client就不知道α的具体值。

需要比较Top-k的结果与查询点的结果大小

-

A1>0 只要证明最后的g(A3)和DO签名过的g(A3)是一样的就可以说明比较大小的问题。

5.Authenticating Top-k Queries without Compromising Privacy

-

5.1 Authenticating on MR-tree

-

5.1.1 Preliminary-Merkle R-tree and kNN Query Authentication in 3D

可验证数据结构中需要包括(1)R中的结果对象 Hrm中条目的MBB(OR对象)

(2)签名后的根节点的摘要值 (3)客户端恢复根摘要所需的摘要组件

-

5.1.2 Private Ranking Compaison between an MBB and an Object

-

5.1.3 Authenticated Data Structure

-

5.1.4 VO Construction and Verification

-

5.1.5 Acceleration using PLB Method

-

-

5.2 Authentication on the Power Diagram

使用Power Diagram 作为索引的原因是 VO中包含大量必要的摘要和摘要组件,特别不利于K特别小的查询 比如 top-1查询,要将其他所有的信息包含进来。

-

5.2.1 Properties of Power Diagram

Power和Voronoi图类似,构建的时间类似,但是不同的pi本身可能不在自己的单元格中或者没有自己的单元格。

-

5.2.2 Authenticated Data Structure

-

5.2.3 Top-k Query Processing, VO Construction,and Verification

-

6.Security Analysis

-

6.1 Security of PPB and PLB methods

-

6.2 MR-tree Based Authentication Scheme

-

6.3 Power Diagram based Scheme

-

6.4 Security Model for Continuous Top-k queries

7. Offline and Online Strategy On Pre-Signed Lines

- 7.1 DO Offline Strategy on Pre-signed Lines

- 7.2 SP Online Strategy on Pre-signed Lines

浙公网安备 33010602011771号

浙公网安备 33010602011771号