vmware导入ova文件踩坑记

问题来源

众所周知,所有的网络行为都会产生相应的网络流量,那么所有的网络攻击行为也有其对应的流量特点,那么是否能根据流量特点进而分析出其对应的是什么攻击行为呢?

我在虚拟机上使用vulnhub的靶场环境进行模拟攻击,然乎使用wireshark进行抓包分析流量。

问题出现

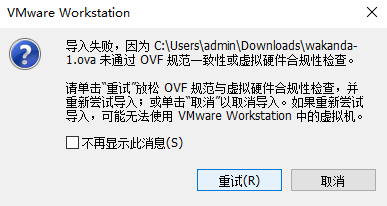

因为vulnhub的环境是ova文件的虚拟机,是需要使用virtualbox打开的,但是我没有用过vbox,想着把他导入vmware中进行测试,很快遇到了第一个问题:当我把ova文件导入vmware时报错了,错误如下:

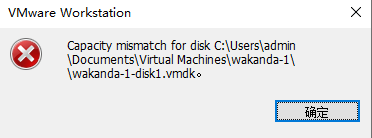

我尝试放松OVF规范与虚拟硬件合规性检查,但是报了另外的错误,如下:

在网上找了很多的教程,例如重新下载vtools,解压ova文件后更改vmdx文件的sha1值等等,尝试过之后发现均不生效,之后请教了很多同学也没有找到有效的解决办法。

解决方法

最后请教了AJEST老师找到了解决办法,在此表示感谢!

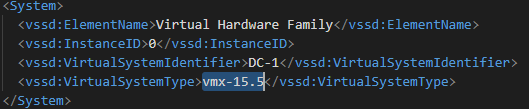

解压ova文件会得到两个文件,后缀名分别为ovf和vmdx,使用记事本打开ovf文件,将下面的语句改成相应的vmware版本即可,例如我使用的是15.5版本,就改成

<System>

<vssd:ElementName>Virtual Hardware Family</vssd:ElementName>

<vssd:InstanceID>0</vssd:InstanceID>

<vssd:VirtualSystemIdentifier>DC-1</vssd:VirtualSystemIdentifier>

<vssd:VirtualSystemType>vmx-15.5</vssd:VirtualSystemType>

</System>

之后导入解压后的ovf文件,第一次还是会提示错误,点击重试即可。

其他

在解决完上面的问题之后还遇到了其他的问题,我的两台虚拟机进行三次握手的过程我没有办法抓到,原因是因为我的虚拟机网络设置了仅主机模式,这样的话是没有办法在物理主机上抓到虚拟机的包的,因为不会在物理主机上生成相应的虚拟网卡。需要把网卡改成NAT模式即可。

总结

没什么总结的,多积累,多学多问!

浙公网安备 33010602011771号

浙公网安备 33010602011771号