多模防火墙

思想源至65fw模块

系统全局配置(没有网络相关配置)

1.创建虚拟防火墙

2.为每一个虚拟防火墙关联接口

admin context ....other context

1.系统网管目的

2.可以切换到其他contest,也能切换到全局配置

3.其他context之间不能相互切换

每个虚拟防火墙都有独立的配置

1.sp idc(可以出力客户相同网段的问题)

2.大企业或者学校,希望部门之间完全隔离

3.企业向为不同的部门分配不同的安全策略

1.每个虚拟防火墙都会有自己独立的配置

2.系统全局配置文件,包括每一个虚拟防火墙创建和关联接口信息。

ip可以重叠,但是必须保证不同的接口接进来。

通用了一个相同的mac,会出现问题。

1.可以为每个虚拟防火墙手动指定mac

2.自动指定mac

切换多模方式命令:

mode multiple

必须手动重启设备,配置全部丢失。

在从单播式转换到多模式的时候,配置同样被清空,系统会把原来的running进行备份,新的多模式里边会出现一个系统全局配置和一个admin context的配置

系统全局没有可以穿越的接口,如果要外部网管admin context来通信

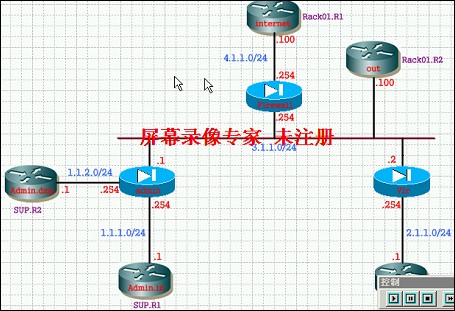

实验:

sw:

vlan 2 name internet

vlan 3 name out

vlan 4 name admin.dmz

vlan 5 name admin.in

vlan 6 name vir.in

internet:int e0/0

ip add 4.1.1.100 255.255.255.0

no sh

line vty 0 15

privilege level 15

no login

out:

int e0/0

ip add 3.1.1.100 255.255.255.0ip route 0.0.0.0 0.0.0.0 3.1.1.254

line vty 0 15

privilege level 15

admin.dmz

int e1/0

ip add 1.1.2.1 255.255.255.0

no sh

ip route 0.0.0.0 0.0.0.0 1.1.2.254

line vty 0 15

no login

privilege level 15

admin.in:

int e0/0

ip add 1.1.1.1 255.255.255.0

no sh

ip route 0.0.0.0 0.0.0.0 1.1.1.254

line vty 0 15

no login

privilege level 15

vir:

int e0/0

ip add 2.1.1.1 255.255.255.0

no sh

ip route 0.0.0.0 0.0.0.0 2.1.1.254

sw:

int f0/14

sw access vlan 3

int f0/15

sw mode trunk

int f0/1

sw acc vlan 2

int f0/2

sw mo acc

sw acc vlan 3

int f0/3

sw access vlan 4

int f0/4

sw acc vlan 5

int f0/5

sw acc vlan 6

pix:

inter e0

no sh

int e1

no sh

int e1.2

vlan 2

int e1.4

vlan 4

int e1.5

vlan 5

int e1.6

vlan 6

admin-context admin

context admin

config-url flash:/admin

allocate-interface e0

allocate-interface e1.4

allocate-interface e1.5

context firewall

config-url flash:/firewall.cfg

allocate-interface e0

allocate-interface e1.2

context vir

config-url flash:/vir.cfg

allocate-interface e0

allocate-interface e1.6

changeto context firewall

inter e0

nameif inside

ip add 3.1.1.254 255.255.255.0

inter e1.2

nameif outside

ip add 4.1.1.254 255.255.255.0

changeto context admin

inter e0

nameif outside

ip add 3.1.1.1 255.255.255.0

int e1.4

nameif dmz

security-level 50

ip add 1.1.2.254 255.255.255.0

inter e1.5

nameif inside

ip add 1.1.1.254 255.255.255.0

changeto context vir

inter e0

nameif outside

ip add 3.1.1.2 255.255.255.0

int e1.6

nameif inside

ip add 2.1.1.254 255.255.255.0

nat (inside) 1 2.1.1.0 255.255.255.0

glob (outside) 1 interface

show x

show conn

changeto context admin

static (dmz,outside) 3.1.1.101 1.1.2.1

access-list out per tcp any host 3.1.1.101 eq telnet

access-group out in interface outside

changeto system

mac-address auto

out:

ip route 1.1.1.0 255.255.255.0 3.1.1.1

浙公网安备 33010602011771号

浙公网安备 33010602011771号