aaa服务器

authentication认证

authorization授权

accounting审计

原因:

1.设备数量

2.用户数量

3.频繁变动

1.网管流量

2.拨入流量,vpn

3.穿越流量

aaa protocols:radius and tacacs+

radius 公有l3 udp/ip密码加密

tacacs+思科私有l3 tcp/ip 整个报文都加密

报文

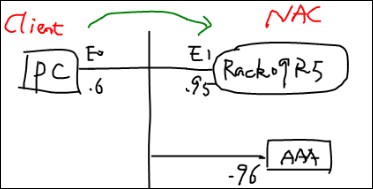

access-request nac-aaa

access-challenge aaa响应

access-accept

access-reject

radius属性

av-pairs不同语言

radiu端口号

1812 and 1813

tacacs+

每部都需要aaa认可

端口tcp 49

配置:

racacs+

r(config)#aaa new-model

r(config)#tacacs-server host 192.168.229.76 single-connection

r(config)#tacacs-server key shared1

or

r(config)#aaa new-model

r(config)#radius-server host 192..168.229.76

r(config)#radius-server key shared1

aaa authentication login smoke xxxx

enable(使用enable认证)

group(定义使用radius或tacacs+认证)

line使用线下密码认证如vty下的password

local使用本地用户名密码认证

local-case使用本地用户名密码认证,并且用户名区分大小写

none不认证=no login

r5(config)#aaa new-model

r5(config)#aaa authentication login smoke group tacacs+

line使用先下密码 none=no login local使用本地数据库 enable使用enable密码。local-case对大小写敏感用户名也区分。

default 会在全部加上aaa认证慎用。

aaa连接端口号http:192.168.1.1:2002

r5(config)#tacacs-server host 192.168.16.43 key smoke(aaa和nas通信的key)

r5#test aaa group tacacs+ smoke smoke new-code(测试nas和aaa连通性)

authen:

1.longin认证

2.enable认证

r5#aaa authentication enable default group tacacs+

authorization:

1.级别授权

r5(config)#aaa authorization exec default group tacacs+(指定级别授权)

2.命令授权

r5(config)#aaa authorization commands 15 default group tacacs+(真对命令授权)

accounting:

1.登入登出时间

r5(config)#aaa acccounting exec default start-stop group tacacs+(设置登录开始和退出时间审计)

2.命令审计

r5(config)#aaa accounting commands 15 default start-stop group tacacs+(使用命令统计)基于aaa应用

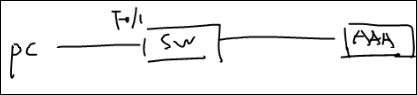

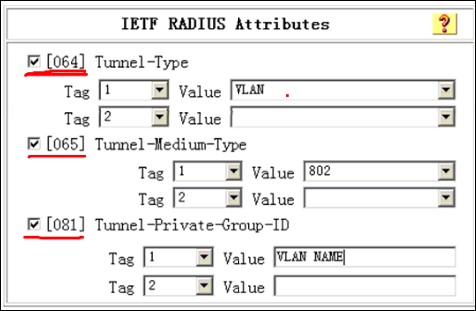

802.1x认证(2层认证方式)

eap(扩展认证协议)

1.eap-md5密码

2.eap-tls ca认证

3.leap 无线

需要radius

启用802.1x配置

switch(config)#aaa new-model

switch(config)#radius-server host 10.1.1.1 key cisco

switch(config)#aaa authentication dot1x default group radius

switch(config)#aaa authorization network default group radius

switch(config)#dot1x system-auth-control

switch(config)#int f0/4

switch(config-if)#switchport mode access

switch(config-if)#dot1x port-control auto

switch(config-if)#dot1x guest-vlan 4

sw1(config)#aaa new-model

sw1(config)#radius-server host 192.168.16.43 key smoke

sw1(config)#int vlan 2

sw1(config)#ip add 192.168.16.44 255.255.255.0

sw1(config)#vlan 9

sw1(config)#vlan 4

sw1(config)#aaa authentication dot1x default group radius

sw1(config)#aaa authorzation network default group radius

sw1(config)#dot1x system-auth-control

sw1(config)#int f0/4

sw1(config-if)#switchport mode access(必须做不然802.1x做不上去)

sw1(config-if)#dot1x port-control auto

sw1(config-if)#dot1x guest-vlan4

configuring 802.1x

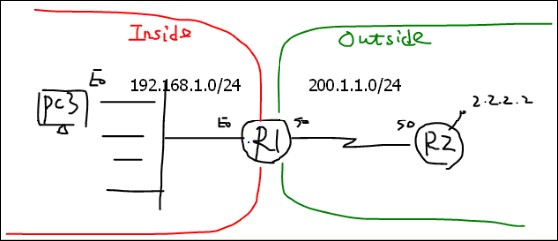

cisco ios firewall(在路由器上实现防火墙)

dmz

防火墙技术

1.包过滤防火墙acl

2.应用层网关(代理)

3.状态化的包过滤防火墙 cbac

ftp(file transfer protocol)

相对于server主/被动

put(上传),get(下载)都是在21信道里传

active mode

client--------------------server

x ------------------->21

port 1.1.1.1,1,2(1*256+2=258)

client-ip

258<--------------------20(很少的地端口访问高端口)

passive mode

client-------------------server

x----------------------->21

pasv(访问server是否支持pasv)

<-----------------227 2.2.2.2 2,3(2*256+3=515)

server-ip

y-------------------->515

基于内容的访问控制

配置底层和路由

配置pat

在s0口过滤所有进来流量

r1:

ip inspect name cbac ftp

ip inspect name cbac tcp

ip inspect name cbac tc

ip inspect name cbac ft

int e0(数据包的流向)

ip inspect cbac in

show ip inspect sessions

router(config)#

ip inspect audit-trail (触发发生告警)

router(config)#no ip inspect alert-off

router(config)#logging on

router(config)#logging host 10.0.0.3

router(config)#ip inspect audit-trail

router(config)#no ip inspect alert-off

ips(入侵防御系统)ids(入侵检测系统)

ids旁物设备被动

ips防御主动

特征库

signature-based(cisco特征库)

1定义非法流量做相应的action

2定义合法和非法流量基于policy-base

3anomaly-based定义了合法流量没匹配都drop掉

4honeypot引流量引到honeypot进行分析drop

nips:硬件网络的ips

hips:软件,主机装csas软件ips,应用层应用

sdf内件

ips配置

1指定sdf位置

2配置参数

3定义ips规则

4应用

r7200(config)#ip ips sdf builtin

r7200(config)#attack.sdf

r7200(config)#ip ips sdf location flash:attack.sdf

r7200(config)#ip ips fail closed (调用不成功所有流量不转发)r7200(config)#ip ips name IPS

r7200(config)#ip ips IPS in

ip ips sdf builtin

ip ips sdf location flash:attack.sdf

ip ips fail closed

ip ips name smoke list 100

inter s0

ip add 172.31.1.2 255.255.255.0

ip ips smoke in

access-list 100 permit tcp any any

ip ips notify SDEE(把告警信息发到sdm上)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构