写文章 TEE技术分析【转】

转自:https://zhuanlan.zhihu.com/p/24222064

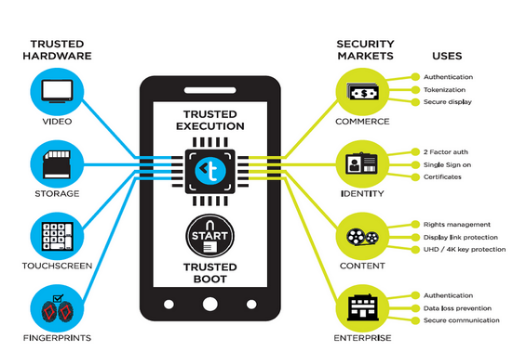

首先介绍一下TEE的主要关键技术:

1.安全启动(Secure Boot)

安全启动技术可以用于需要防止篡改系统镜像,比如安全系统,安全手机镜像等。

2.安全显示和触摸(TUI)

提供安全输入保证,能保证用户应用界面和键盘操作不被监控,可以有效的保护用户名密码等其他信息不被恶意软件监控,可以用于具备用户安全信息界面输入的场景,如银行网银,聊天软件登录注册等。

3.安全存储(Secure filesyetem)

安全存储包括SFS(Secure filesystem)和rpmb。

其中RPMB安全等级高于SFS,可以用于有安全存储要求的场景,如移动支付应用的用户名密码保护,根证书保护,DRM密钥保护等。

4.安全加解密引擎

软件加解密算法国内领先,其中软件算法库达到同行业领先水平,RSA2028公私钥生成时间低于友商2倍以上。

可以用于有安全加解密要求的场景,如安全网络协议,网络传输等。

5.指纹识别

可以用于需要使用指纹安全认证的场景。

6.应用管理(Admin)

提供全面管理SD,TA的功能,包括SD,TA实体管理,安全数据存储管理,访问控制等,为Client App提供稳定安全的服务。

简单介绍一下Trustonic的体系:

成立于2012年4月,由ARM、Giesecke&Devrient(捷德)和Gemalto(金雅拓)合资成立,基于ARM的Trustzone技术成立,ARM持股40%,Giesecke&Devrient(捷德)和Gemalto(金雅拓)均持股30%。

Trustonic是TEE技术的领先供应商,T-base是Trustonic提供的TEE解决方案,可以嵌入到移动设备的处理器中,供其它服务提供商通过开放的方式访问现有的高级安全特征。Trustonic将可信服务紧密的连接到可信设备上,如下图所示:

芯片制造商:

可以集成t-base TEE,为PIN码、指纹和证书等提供隔离和保护,防止来自主操作系统环境的威胁。t-base使用ARM TrustZone安全隔离特征,并使用微内核和安全域隔离来保证可信apps的隔离。Trustonic为领先的芯片制造商提供集成的服务和支持,供应智能连接设备市场。

设备制造商:

在生产线上设置Trustonic t-kph密钥配置主机系统(t-kph Key Provisioning Host system)。Trustonic为每个设备的每个t-base TEE创建一个信任根(root of trust),并同步记录到Trustonic的t-sek目录中。

安全应用开发者:

使用Trustonic提供的t-sdk软件开发工具包(可以通过Trustonic t-dev开发者计划获得)创建可信apps,可以运行在t-base中。

服务提供商:

通过Trustonic的t-sek服务许可工具包(Service Enablement Kit)连接到t-base内的安全域,t-sek可以授权部署应用到安全域。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· AI与.NET技术实操系列(六):基于图像分类模型对图像进行分类

2016-04-14 关于preempt_enable 和 preempt_disable 【转】

2016-04-14 内核抢占实现(preempt) 【转】

2016-04-14 barrier 和 preempt_disable() 学习【转】

2016-04-14 什么是死锁及死锁的必要条件和解决方法【转】

2016-04-14 真正的上锁前,为何要调用preempt_disable()来关闭抢占的case【转】

2016-04-14 Linux内核中内存cache的实现【转】