信息收集

一、whois查询

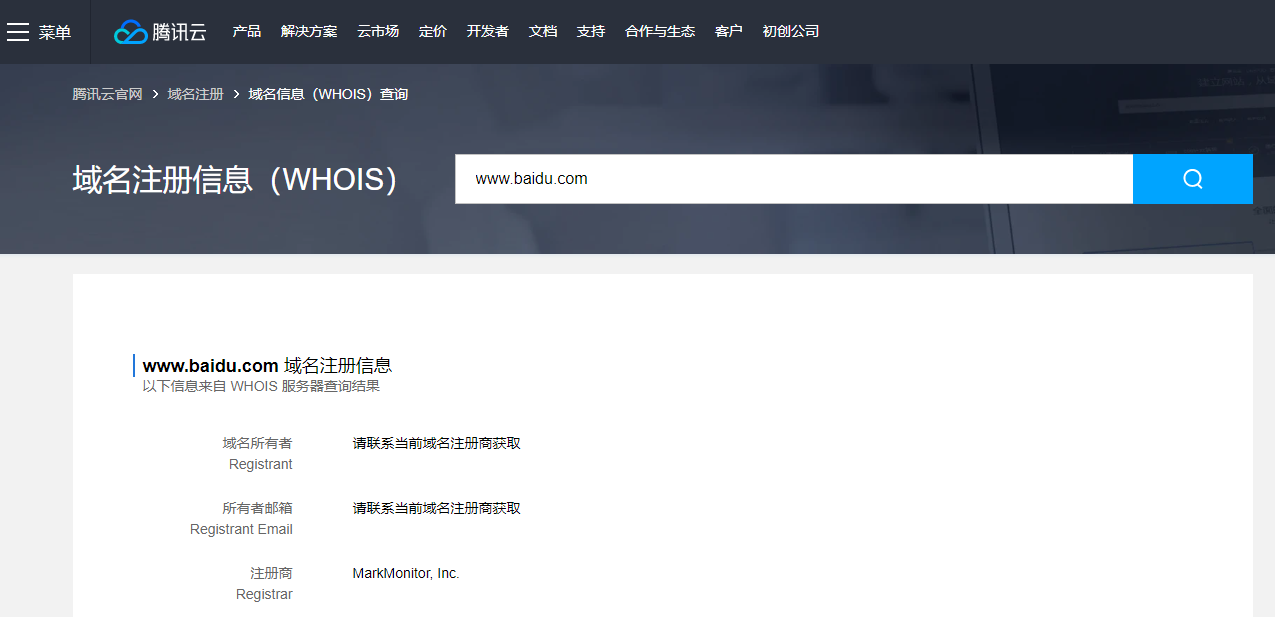

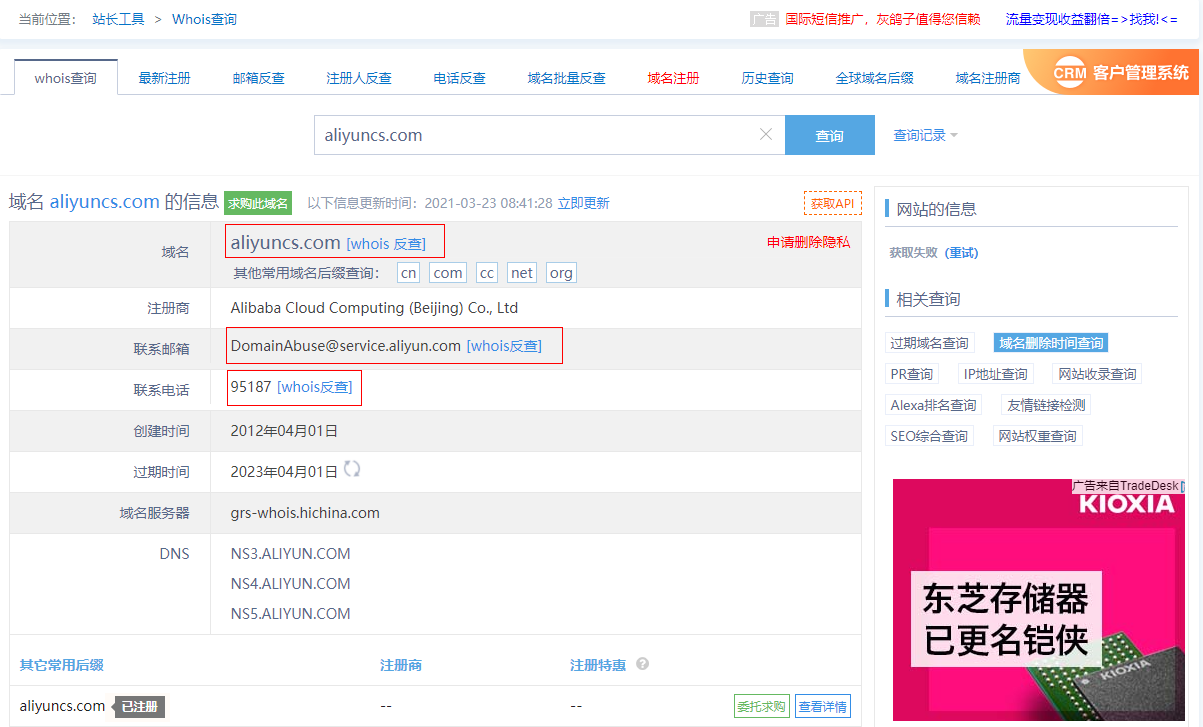

1.1、站长之家

1.2、腾讯域名whois查询

https://whois.cloud.tencent.com/

1.3、国外站点who查询

二、备案查询

2.1、天眼查

2.2、ICP备案查询

https://beian.miit.gov.cn/

http://icp.chinaz.com/

三、子域名收集

3.1、网络搜索子域名

FOFA domain="qq.com"

https://www.ip138.com/

3.2、工具收集

[root@VM-0-16661-centos subDomainsBrute-master]# python3 subDomainsBrute.py aliyuncs.com

SubDomainsBrute v1.4 https://github.com/lijiejie/subDomainsBrute

[+] Validate DNS servers

[+] Server 182.254.116.116 < OK > Found 4

[+] 4 DNS Servers found

[+] Run wildcard test

[+] Start 6 scan process

[+] Please wait while scanning ...

All Done. 101 found, 32101 scanned in 23.3 seconds.

Output file is aliyuncs.com.txt

四、C段查询、端口扫描

4.1、Nmap

nmap是个非常好用的工具,进入内网可以扫存活的主机,外网也可以全网扫描,看开放了那些的端口。

nmap -script=vuln -T4 -oN out.txt 扫描带有高危漏洞的,并把结果保存到out.txt

目标可以扫整个C段和B段 例如123.12.*.*或者123.12.15.*,直接就可以看整个网段主机的状态。

-iL是将要扫描的地址用文件导入

-T 时间优化(0-5)(paranoid|sneaky|polite|normal|aggressive|insane)(默认为3,一般是-T4)

-F快速扫描

--script= 使用脚本

-oN将输出保存在普通文件里(out nomal)

-p 端口

-A启动操作系统和版本识别

-sT tcp端口扫描(完整三次握手)。

-sU udp扫描。(不回应可能端口打开,回应是关闭)

-sL dns反向解析。

-sM[fin ack mainmon扫描] 。

-sS隐蔽扫描(半开syn)。

-sP发现扫描网络存活主机。(直连arp非直连tcp80 icmp)

-sO确定主机协议扫描。

-sA tcp ACK扫描。

-sW 对滑动窗口的扫描sI[idlescan]。

-sR RPC扫描。(flag没有syn,ack,rst回送rst)

-sN 关闭主机发现【空】。(不管是否存在直接扫描)

-sF FIN扫描 。(sN sF sX逃避不了ids)

-sX Xmas扫描(fin psh urg为置位)。

-sI 完全隐藏。【以一个跳板主机{无流量}扫描另一台主机】

-sV 服务版本。

-sC 跟安全有关的脚本

可以用-script=名称来使用脚本来进行扫描。

auth: 负责处理鉴权证书(绕开鉴权)的脚本

broadcast: 在局域网内探查更多服务开启状况,如dhcp/dns/sqlserver等服务

brute: 提供暴力破解方式,针对常见的应用如http/snmp等

default: 使用-sC或-A选项扫描时候默认的脚本,提供基本脚本扫描能力

discovery: 对网络进行更多的信息,如SMB枚举、SNMP查询等

dos: 用于进行拒绝服务攻击

exploit: 利用已知的漏洞入侵系统

external: 利用第三方的数据库或资源,例如进行whois解析

fuzzer: 模糊测试的脚本,发送异常的包到目标机,探测出潜在漏洞 intrusive: 入侵性的脚本,此类脚本可能引发对方的IDS/IPS的记录或屏蔽

malware: 探测目标机是否感染了病毒、开启了后门等信息

safe: 此类与intrusive相反,属于安全性脚本

version: 负责增强服务与版本扫描(Version Detection)功能的脚本

vuln: 负责检查目标机是否有常见的漏洞(Vulnerability),如是否有MS08_067

4.2、msscan

msscan

五、真实IP

5.1、多地ping

https://ping.chinaz.com/

https://ping.aizhan.com/

浙公网安备 33010602011771号

浙公网安备 33010602011771号