9 DLMS/COSEM application layer

9.1 DLMS/COSEM application layer main features

9.1.1 General

本子条款9.1概述了DLMS/COSEM AL提供的主要特性

9.1.2 DLMS/COSEM application layer structure

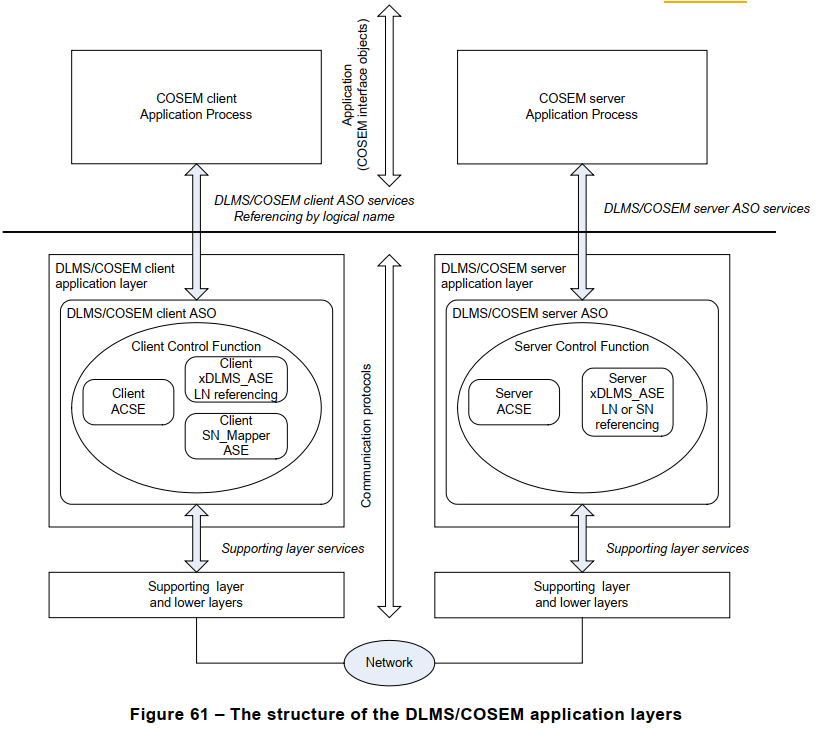

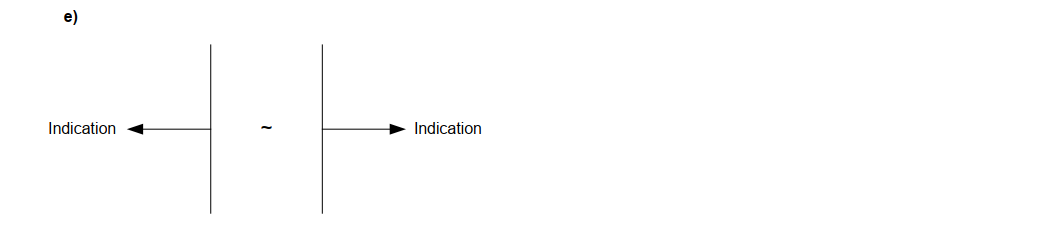

客户端和服务器DLMS/COSEM应用层的结构如图61所示。

DLMS/COSEM AL的主要组件是应用程序服务对象(ASO)。它向服务用户COSEM应用程序流程(AP)提供服务,并使用支持的层提供的服务。它在客户端和服务器端都包含三个必需的组件:

- Association Control Service 元素(ACSE);

- extended DLMS Application Service元素,xDLMS ASE;

- Control Function,CF。

在客户端,有第四个元素(可选),称为client SN_Mapper ASE。

ACSE提供建立和发布应用关联的服务。见9.1.3

xDLMS ASE提供在COSEM AP之间传输数据的服务。见9.1.4。

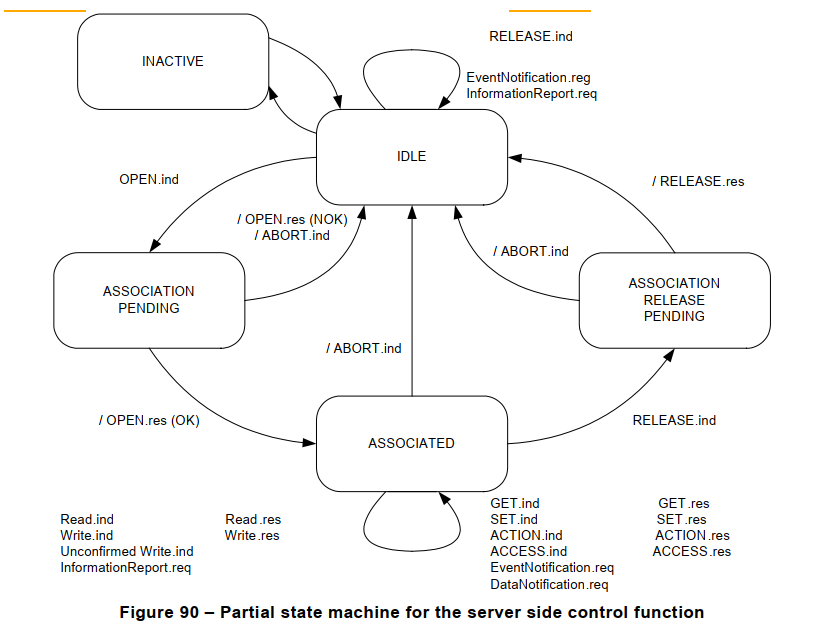

Control Function (CF)元素指定ASO服务如何调用ACSE、xDLMS ASE和支持层服务的适当服务原语。见9.4.1。

客户端和服务器DLMS/COSEM ASO都可能包含其他可选的应用程序协议组件。

当服务器使用SN referencing时,可选的client SN_Mapper ASE存在于客户端ASO中。它使用LN referencing和SN referencing提供服务之间的映射。见9.1.5。

DLMS/COSEM AL还执行OSI表示层的一些功能:

- 编码和解码ACSE apdu和xDLMS apdu,参见9.4.3;

- 或者,生成和使用表示ACSE和xDLMS apdu的XML文档;

- 应用压缩和解压;

- 应用,验证和删除加密保护。

9.1.3 The Association Control Service Element, ACSE

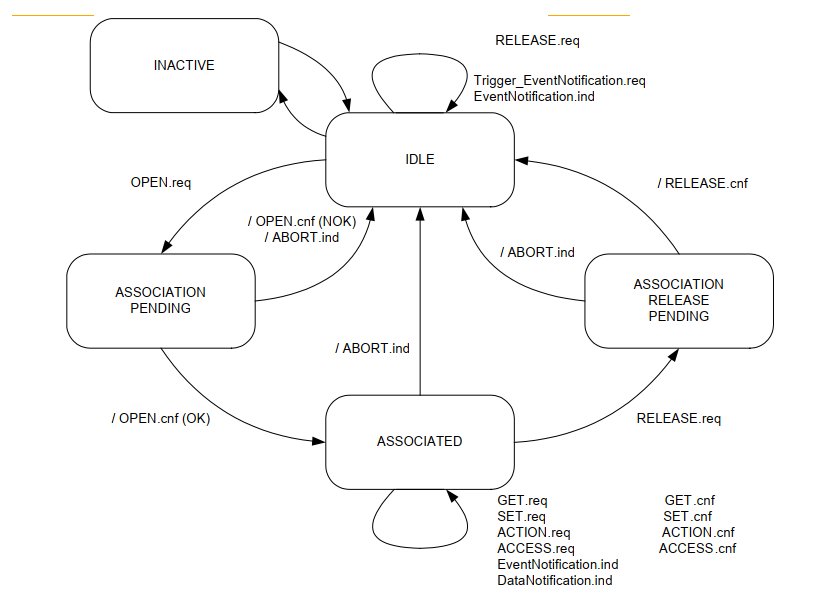

为了DLMS/COSEM面向连接(CO)通信配置文件的目的,使用ISO/IEC 15953:1999和ISO/IEC 15954:1999中规定的CO ACSE。

为association和释放提供的服务如下:

- COSEM-OPEN,见9.3.2;

- COSEM-RELEASE,见9.3.3;

- COSEM-ABORT,见9.3.4。

COSEM-OPEN服务用于建立AAs。它基于ACSE A-ASSOCIATE服务。它让Application_Context_Name、Security_Mechanism_Name和xDLMS上下文参数的值标识的ASE过程开始使用AA。AAs可以通过不同的方式建立:

- 已确认的AAs是通过消息交换(使用COSEM-OPEN服务)在客户端和服务器之间建立,以协商上下文。可以在单个客户端和单个服务器之间建立已确认的AAs;

- 未经确认的AAs是通过使用COSEM-OPEN服务从客户端发送到服务器的消息来建立的,使用服务器应该支持的上下文参数。可以在客户端和一个或多个服务器之间建立未经确认的AAs

只有客户端发送,服务端不回应。(多播,广播);

- 预先建立的AAs可能预先存在。在这种情况下,不使用COSEM-OPEN服务。客户机必须知道服务器支持的上下文。预先建立的AA可以是确认的,也可以是未确认的。

COSEM-RELEASE服务用于释放AAs。如果成功,则完成对AA的使用,而不会丢失传输中的信息(优雅释放)。

在一些通信配置文件中(例如在基于TCP-UDP/IP的配置文件中)COSEM-RELEASE服务是基于ACSE A-RELEASE服务的。在其他一些通信配置文件中(例如在第3层,面向连接,HDLC基础协议中)在已确认的AA和支持协议层连接之间存在一对一的关系。在这样的配置文件中,只需断开相应的支持的层连接即可释放AA。不能释放预先建立的AA

并不依赖于 ACSE_RELEASE服务,在此种模型下的确认的应用连接简单关联到断开相应的底层连接

COSEM-ABORT服务会导致AA异常释放,可能导致信息丢失。它不依赖于ACSE A-ABORT服务。

9.1.4 The xDLMS application service element

9.1.4.1 Overview

要访问COSEM对象的属性和方法,需要使用xDLMS ASE的服务。它是基于DLMS标准,IEC 61334-4-41:1996。本技术报告指定了一系列扩展,以在保持向后兼容性的同时扩展功能。扩展包括以下内容:

- 附加服务,见9.1.4.3;

- 附加机制,见9.1.4.4;

- 附加数据类型,见9.1.4.5;

- 新的DLMS版本号,见9.1.4.6;

- 新的一致性块,见9.1.4.7;

- 理清PDU大小的含义,参见9.1.4.8。

9.1.4.2 The xDLMS initiate service

为了建立xDLMS上下文,使用了IEC 61334-4-41:1996,5.2中指定的xDLMS Initiate服务。该服务集成在COSM-OPEN服务中,参见9.3.2。

9.1.4.3 COSEM object related xDLMS services

9.1.4.3.1 General

与COSEM对象相关的xDLMS服务用于访问COSEM对象属性和方法。DLMS UA 1000-1 Ed. 12.2:2017, 4.1.2规定了两种引用方法:

- Logical Name (LN) referencing;和

- Short Name (SN) referencing。

有关引用方法的更多信息,请参见9.1.4.4.2。

因此,指定了两个不同的xDLMS服务集:一个专门使用Logical Name (LN) referencing ,另一个专门使用short name (SN) referencing。可以认为存在两个不同的xDLMS ASEs:一个提供具有LN referencing的服务,另一个提供具有SN referencing的服务。客户端ASO总是使用带有LN referencing的xDLMS ASE。服务器ASO可以使用带有LN referencing的xDLMS ASE,也可以使用带有SN referencing的xDLMS ASE,或者两者都使用。

这些服务包括:

- 客户要求/征求的(

客户端请求);或- 客户要求的服务还可以(见9.4.6.2):

- 已确认:在这种情况下,服务器对请求提供响应;

- 未确认:在这种情况下,服务器不提供对请求的响应。

- 客户要求的服务还可以(见9.4.6.2):

- 未请求的:这些总是由服务器发起,没有客户端先前的请求,

由服务器端发起,无需请求。

不基于IEC 61334-4-41:1996中规定的DLMS服务的附加服务包括:

- 使用LN referencing访问COSEM对象属性和方法的GET、SET、ACTION和ACCESS;

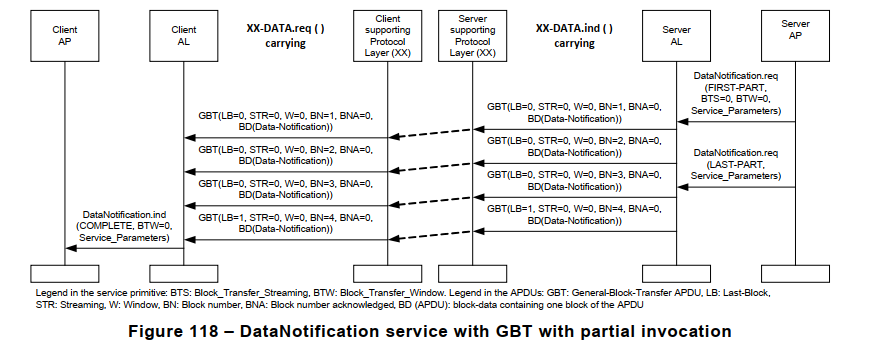

- DataNotification服务用于服务器向客户端推送数据;

- EventNotification服务用于通知客户端发生在服务器上的事件。

9.1.4.3.2 xDLMS services used by the client with LN referencing

在LN referencing的情况下,COSEM对象属性和方法通过它们所属的COSEM对象实例的标识符被引用。对于这个引用方法,指定了以下附加服务:

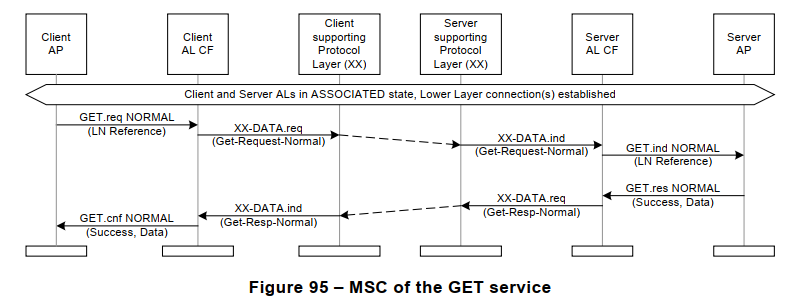

- GET服务被客户端用来请求服务器返回一个或多个属性的值,见9.3.6;

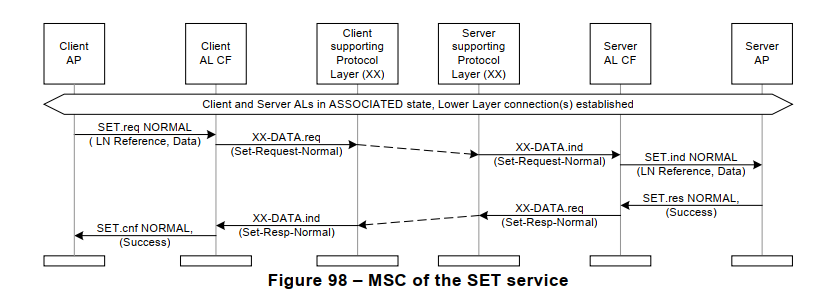

- SET服务被客户端用来请求服务器替换一个或多个属性的内容,见9.3.7;

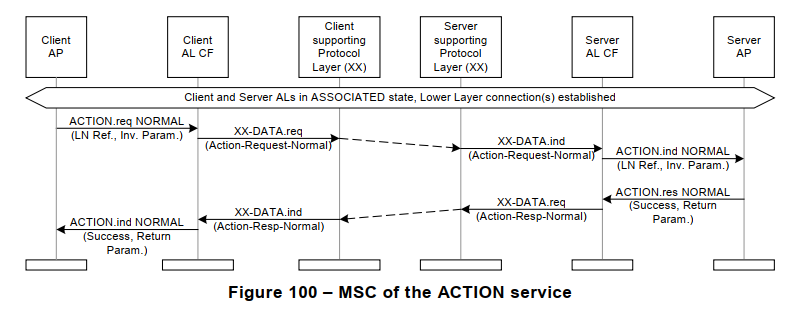

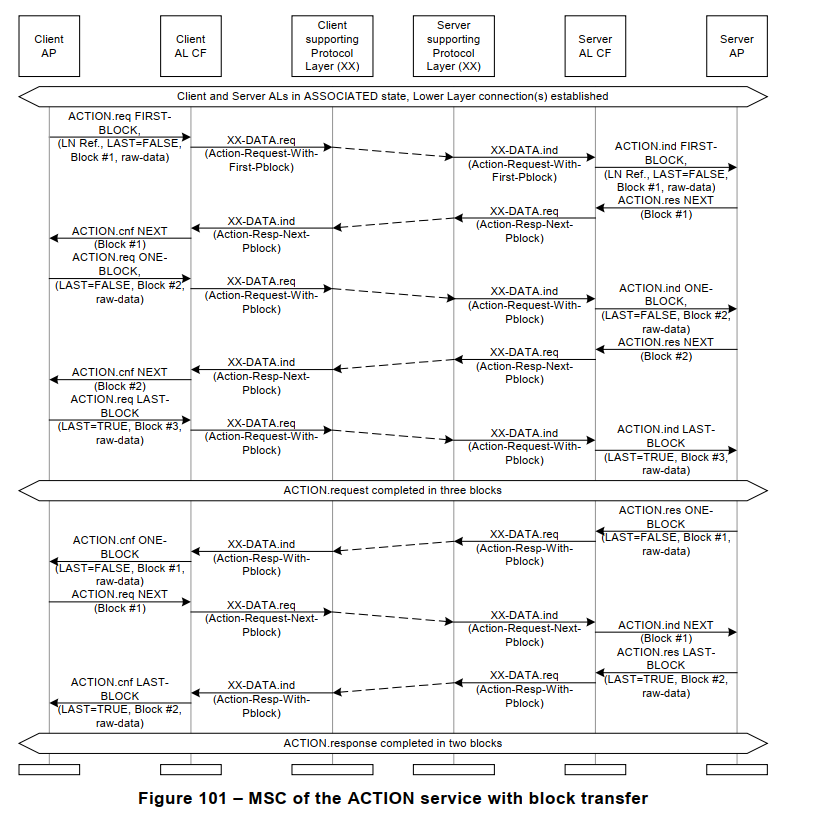

- ACTION服务被客户端用来请求服务器调用一个或多个方法。调用方法可能意味着发送方法调用参数并接收返回参数,见9.3.8;

- ACCESS服务,一个统一的服务,客户端可以使用一个.request访问多个属性和/或方法;见9.3.9。

客户端可以以已确认或未确认的方式调用这些服务。

9.1.4.3.3 xDLMS services used by the client with SN referencing

在SN referencing的情况下,COSEM对象属性和方法被映射到IEC 61334-4-41: 1996,10.1.2中指定的DLMS命名变量。

使用SN referencing的xDLMS服务基于IEC 61334-4- 41:20 96子条款10.4 - 10.6中规定的DLMS变量访问服务,它们如下:

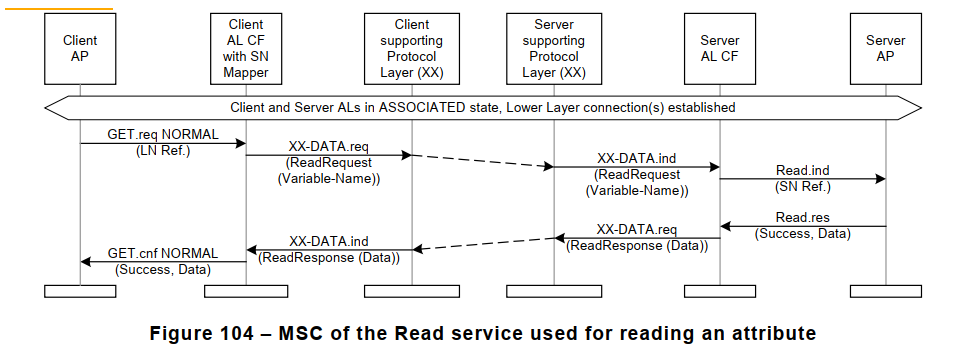

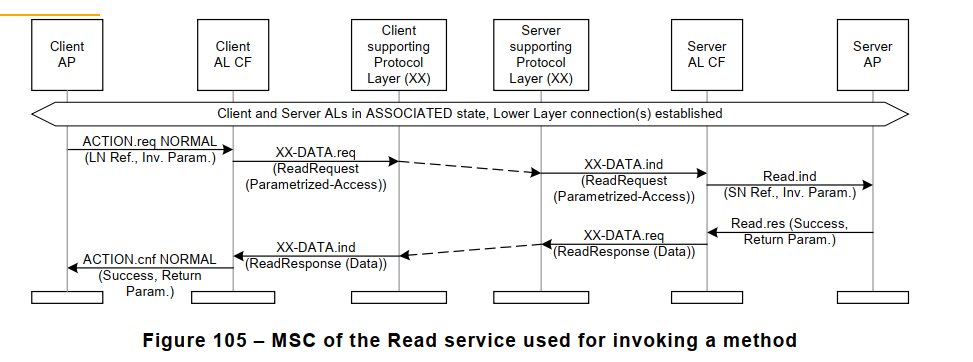

- Read 服务被客户端用来请求服务器返回一个或多个属性的值,或者在期望返回参数时调用一个或多个方法。这是一个确认服务。见9.3.14;

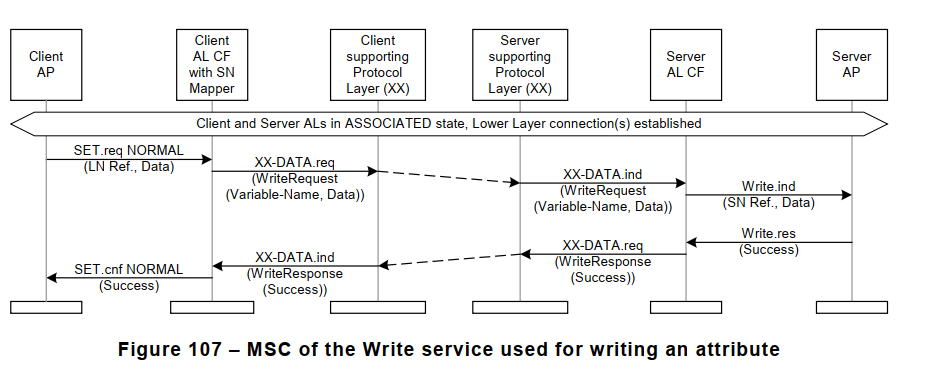

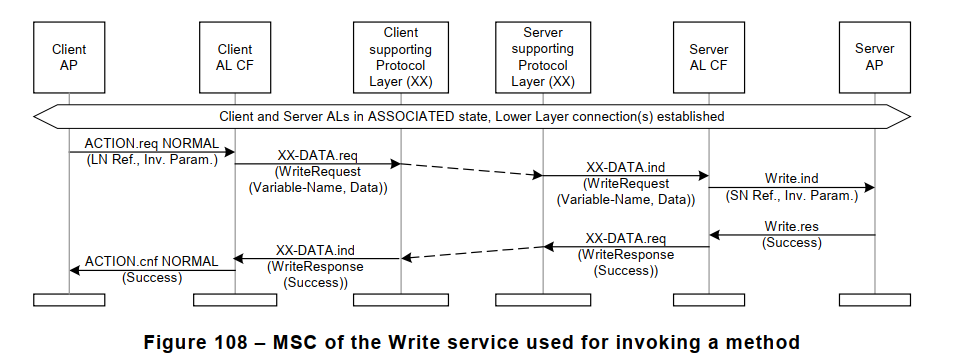

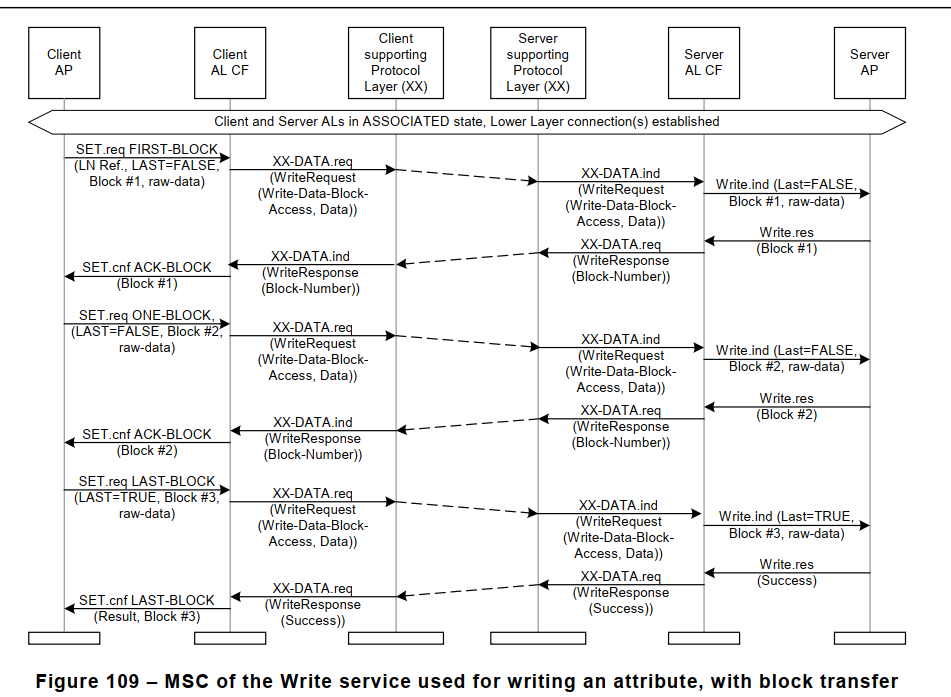

- Write服务被客户端用来请求服务器替换一个或多个属性的内容,或者在没有返回参数的情况下调用一个或多个方法。这是一个确认服务。见9.3.15;

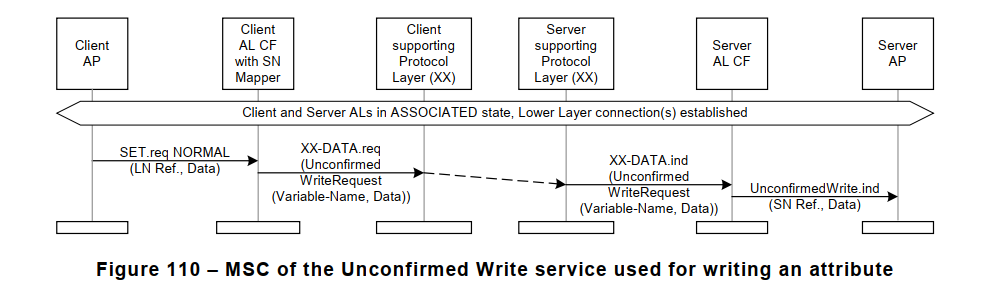

- UnconfirmedWrite服务被客户端用来请求服务器替换一个或多个属性的内容,或者在没有返回参数时调用一个或多个方法。这是一个未确认服务。见9.3.16。

9.1.4.3.4 Unsolicited services

未经请求的服务由服务器根据预定义的条件(例如时间表、触发器或事件)启动,以向客户端通知一个或多个属性的值,就好像它们是由客户端请求的一样。

要支持推送操作,可以使用DataNotification服务,请参见9.3.10。它可以在使用SN referencing或者LN referencing的应用程序上下文中使用。

DataNotification服务与"Push setup"COSEM对象一起使用,请参见DLMS UA 1000-1 Ed.12.2:2017,4.4.8。

为了支持事件通知,提供了以下未经请求的服务:

- 对于LN referencing,EventNotification服务,见9.3.11;

- 对于SN referencing,InformationReport服务,见9.3.17。此服务基于IEC 61334-4-41:1996 10.7。

9.1.4.3.5 Selective access

在某些COSEM接口类的情况下,可以选择性地访问属性,这意味着可以根据需要访问整个属性或其选定部分。为此,访问选择器和参数被指定为相关属性规范的一部分。

为了使用这种可能性,可以使用访问选择参数来调用与属性相关的服务。

在LN referencing的情况下,此功能称为选择性访问;参见9.3.6和9.3.7。这是一个可协商的特性;见9.4.6.1。

在SN referencing的情况下,此功能称为参数化访问;见9.3.14、9.3.15和9.3.16。这是一个可协商的特性;见9.4.6.1。

9.1.4.3.6 Multiple references

在与COSEM对象相关的服务调用中,可以引用一个或多个已命名的变量、属性和/或方法。使用多个引用是一个可协商的特性。见9.4.6.1。

9.1.4.3.7 Attribute_0 referencing

由于GET、SET和ACCESS服务是一种特殊功能,因此可以使用Attribute_0引用。按照惯例,COSEM对象的属性编号为1~n,其中Attribute_1为COSEM对象的逻辑名称。Attribute_0有一个特殊的含义:它引用所有索引为正的属性(公共属性)。在9.3.6中解释了在GET服务中使用Attribute_0引用,在9.3.7中解释了SET服务,在9.3.9中解释了ACCESS服务。

如DLMS UA 1000-1 Ed. 12.2: 2017,4.1.2所述,制造商可以使用负数为任何对象添加专有方法和/或属性。

9.1.4.4 Additional mechanisms

9.1.4.4.1 Overview

与IEC 61334-4-41:1996中指定的DLMS相比,xDLMS指定了几个新机制来改进功能、灵活性和效率。其他机制有:

- 使用逻辑名logical names进行引用;

- 服务调用的标识;

- 优先处理;

- 传输长应用程序消息;

- 可组合的xDLMS消息;

- 压缩和解压;

- 通用加密保护;

- 通用块传输(GBT)。

9.1.4.4.2 Referencing methods and service mapping

要使用xDLMS服务访问COSEM对象属性和方法,必须引用它们。正如已经在9.1.4.3.1中提到的,DLMS UA 1000-1 Ed. 12.2:2017,4.1.2指定了两个引用方法:

- Logical Name (LN) referencing;和

- Short Name (SN) referencing.

在LN referencing的情况下,COSEM对象属性和方法通过它们所属的COSEM对象实例的逻辑名称(COSEM_Object_Instance_ID)被引用。在SN referencing的情况下,COSEM对象属性和方法被映射到DLMS命名变量。

因此,指定了两个xDLMS ASEs:一个使用带LN referencing的xDLMS服务,另一个使用带SN referencing的xDLMS服务。

在客户端,为了透明地为AP处理不同的引用方法,AL使用带有LN referencing的xDLMS ASE。在COSEM客户端AP和通信协议之间使用独特的标准化服务集——使用不同的引用方法隐藏DLMS/COSEM服务器的特殊性——允许指定应用程序编程接口(API)。这是一个显式指定的接口,对应于在给定计算环境(例如Windows、UNIX等)中运行的应用程序的服务集。使用这个公共API规范,可以在不了解给定服务器特殊性的情况下开发客户机应用程序。

在服务器端,可以使用带有LN referencing的xDLMS ASE,也可以使用带有SN referencing的xDLMS ASE,或者同时使用两个xDLMS ASE。

对于已确认的AA,在AA建立阶段通过COSEM应用程序上下文协商引用方法。在AA建立的生命周期内不得改变。在给定的AA中使用LN或SN服务是独占的。 在未经确认和预先建立的AA的情况下,客户端AL应该知道服务器支持的引用方法。 当服务器使用LN referencing时,两端的服务是相同的。当服务器使用SN referencing时,客户端的SN_Mapper ASE将SN referencing映射为LN referencing,反之亦然。参见9.1.2和9.1.5。

9.1.4.4.3 Identification of service invocations: the Invoke_Id parameter

在客户机/服务器模型中,请求由客户机发送,响应由服务器发送。允许客户端在收到对前一个请求的响应之前发送多个请求,前提是底层允许这样做。

因此,为了能够识别哪个响应对应于每个请求,有必要在请求中包含引用。

Invoke_Id参数用于此目的。该参数的值由客户端分配,以便每个请求都携带不同的Invoke_Id。服务器将把Invoke_Id复制到相应的响应中。

需要用Invoke_Id来标识数据包,这样客户端才能判断响应是对应哪个请求的在ACCESS和DataNotification服务中(参见9.3.9和9.3.10),使用Long-Invoke-Id参数代替Invoke_Id参数。

EventNotification服务不包含Invoke_Id参数。此功能仅在LN referencing时可用。

9.1.4.4.4 Priority handling

对于使用LN referencing的数据传输服务,有两个优先级级别:正常(FALSE)和高(TRUE)。此特性允许在完成对前一个请求的响应之前接收对新请求的响应。

通常,服务器按照接收顺序(FIFS, First in, First served)为传入的服务请求提供服务。但是,将优先级参数设置为高(TRUE)的请求在优先级设置为普通(FALSE)的前一个请求之前提供服务。响应具有与相应请求相同的优先级标志。管理优先级是一个可协商的特性;看到9.4.6.1。

注1:由于服务调用使用Invoke_Id标识,因此具有相同优先级的服务可以以任意顺序提供。

注2:如果不支持该特性,高优先级的请求将以NORMAL优先级服务。

对于使用SN referencing的服务,此功能不可用。服务器以FIFS为基础处理服务。

9.1.4.4.5 Transferring long messages

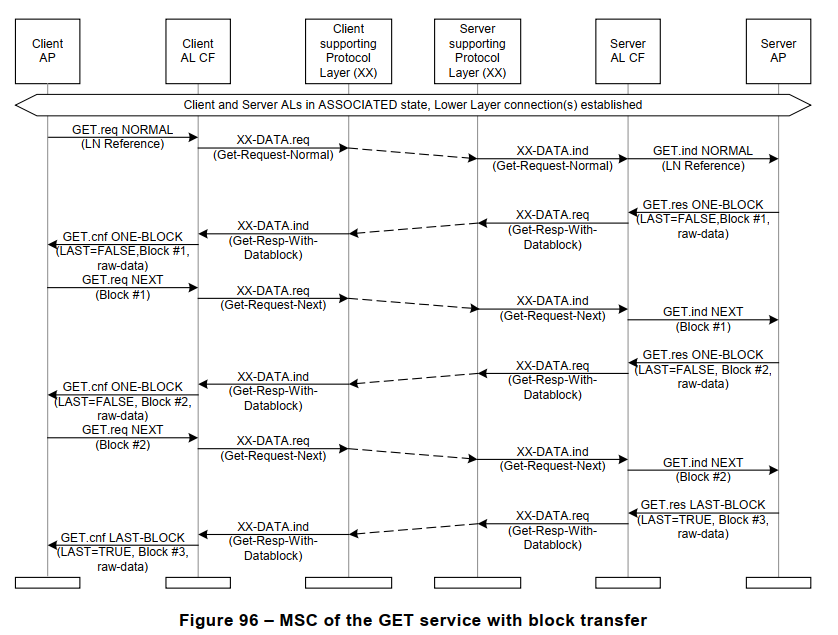

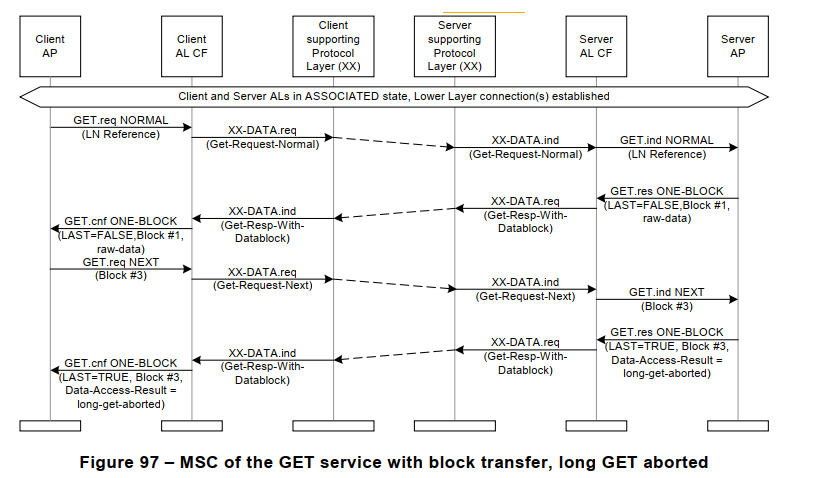

xDLMS服务原语由xDLMS apdu以编码形式携带。此编码形式可能比协商的客户端/服务器最大接收PDU大小长。要传输这种长消息,有两种机制可用:

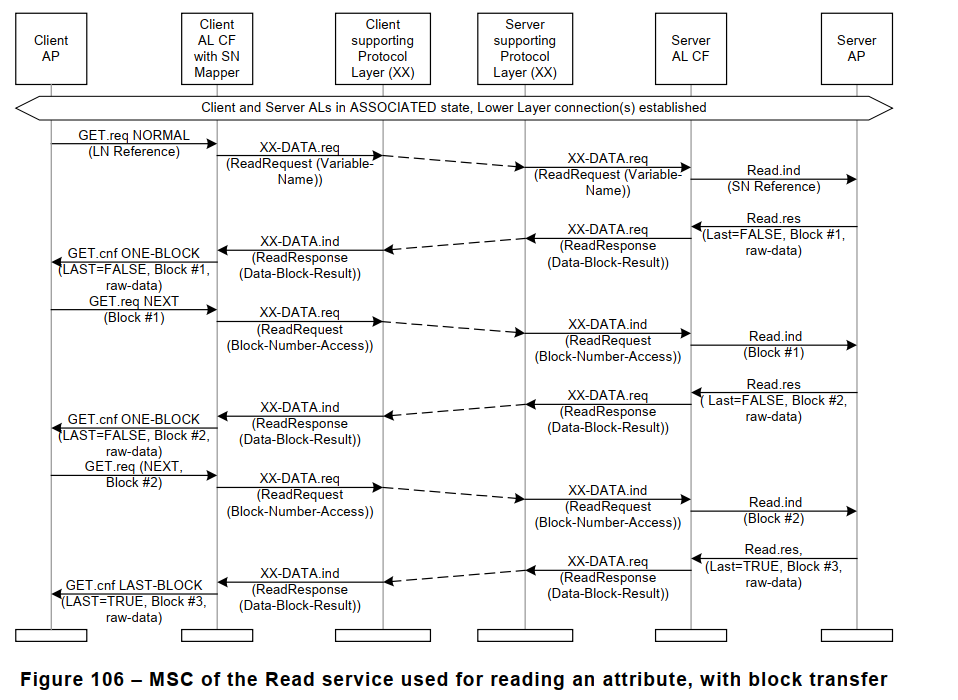

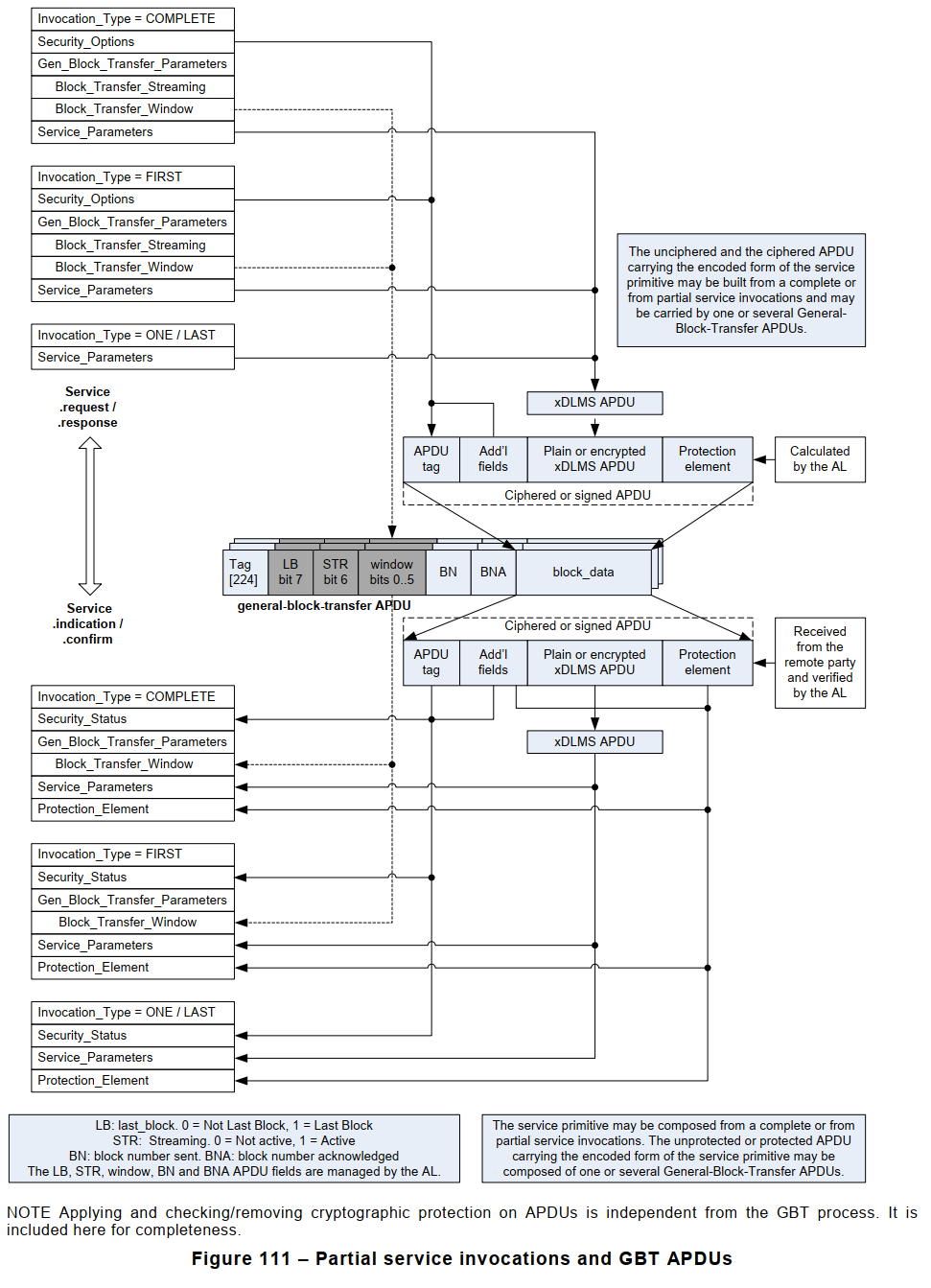

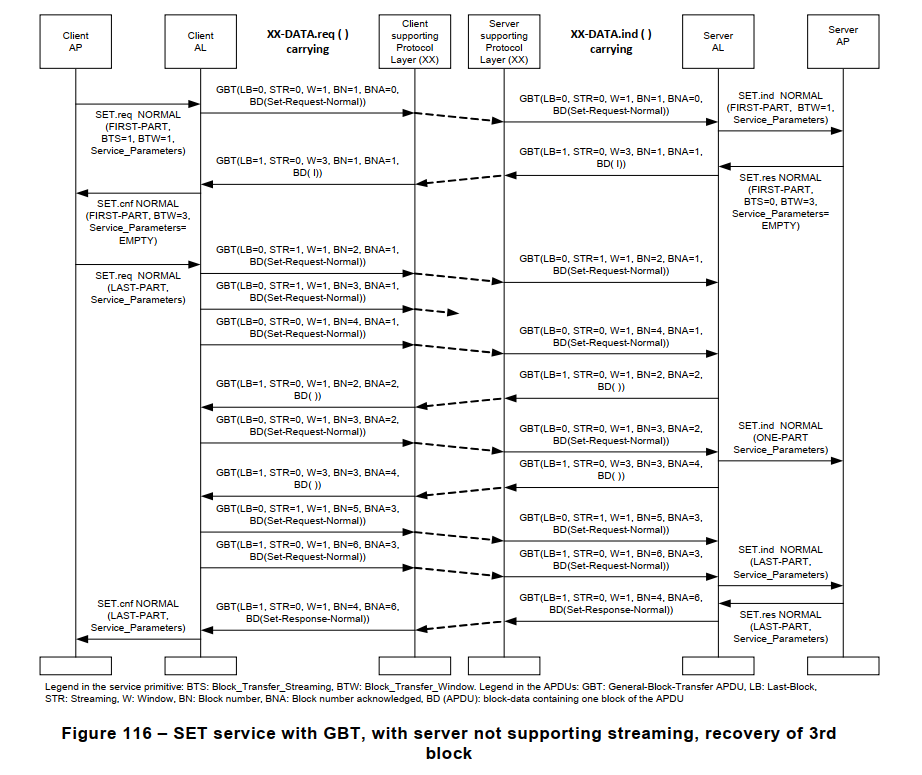

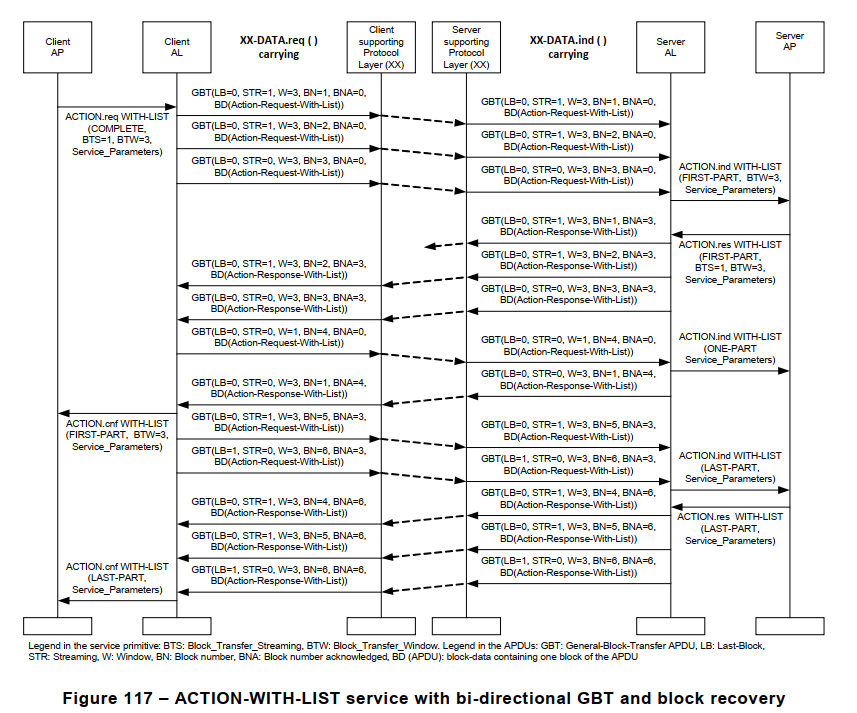

a) 9.1.4.4.9规定的general block transfer(GBT)机制;

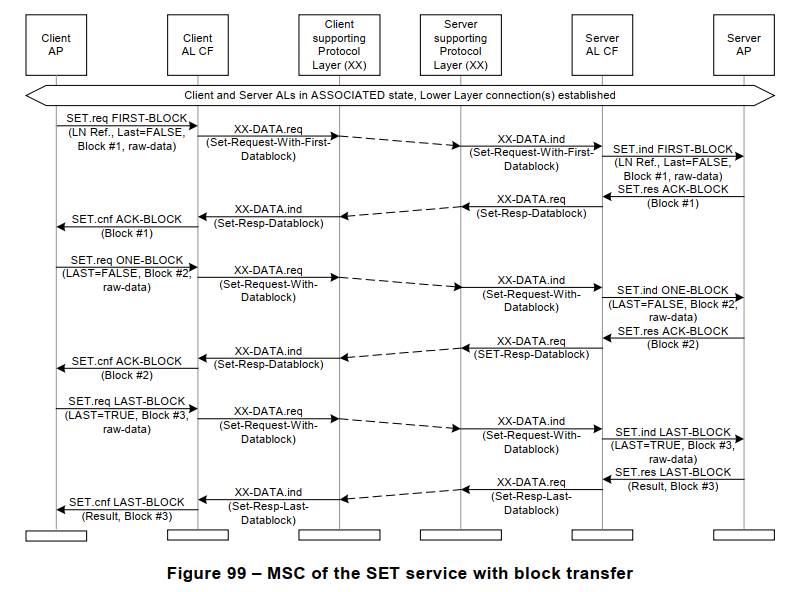

B) service-specific block transfer机制。该机制可用于GET、SET、ACTION、Read和Write服务。在这种情况下,服务原语调用只包含数据(例如属性值)的一部分——一个块,因此编码的形式适合于单个APDU.

service-specific block transfer没有块恢复机制

--------------------SLF NOTE Start--------------------

- service-specific block transfer在以下情况下不可用:

unconfirmed servicesunsolicited services(DataNotification, EventNotification and InformationReport)- ACCESS service

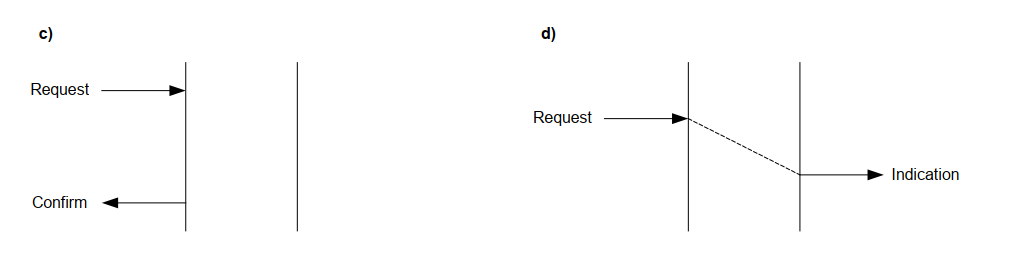

- service-specific block transfer只能一包一包顺序传,不支持流式传输,不支持恢复丢失块。加密是加密一个block,而不是整个APDU,服务专用数字签名不可用。相反,GBT机制可以与任何 xDLMS APDU 一起使用,包括通用密码和通用签名APDU。它提供双向块传输、流和丢失块恢复。当需要加密保护时,对完整的APDU进行加密保护,然后被保护的APDU以块的形式传输,如图87所示。

--------------------SLF NOTE End--------------------

使用general block transfer或service-specific block transfer的是一个可协商的特性,参见9.4.6.1。

适合协商的Client / Server最大接收PDU大小的APDU可能太长,无法容纳支持层的单个帧/包。如果支持的层提供分段,则可以传输此类apdu;见第10条。

9.1.4.4.6 Composable xDLMS messages

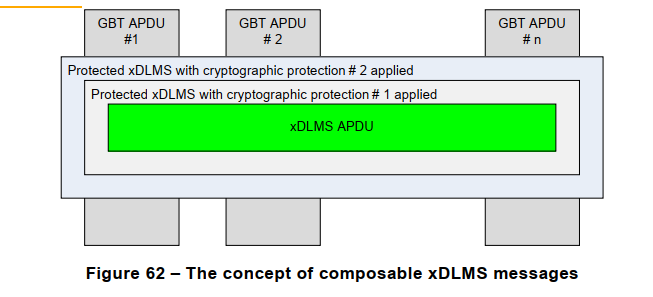

处理xDLMS消息的三个重要方面是编码/解码,应用、验证/删除加密保护和块传输。

可组合xDLMS消息的概念将这三个方面分开,如图62所示。另请参见图88。

一旦AL构建了与AP调用的服务原语相对应的APDU,就可以使用general protection机制来应用加密保护。当一个未受保护或受保护的APDU太长而无法容纳协商的APDU大小时,可以应用general block transfer机制。

这些机制可以应用于所有xDLMS apdu。

注1:对于GET、SET、ACTION、EventNotification、Read and Write、UnconfirmedWrite和InformationReport服务,可以使用特定的服务保护和apdu来提供service-specific加密保护。

注2:对于GET、SET、ACTION、Read、Write和UnconfirmedWrite和服务,可以使用特定的服务请求/响应类型和apdu进行service-specific的块传输。

9.1.4.4.7 Compression and decompression

为了优化通信媒体的使用,可以压缩要发送的xDLMS apdu并解压接收的xDLMS apdu。具体操作请参见9.2.3.6。

9.1.4.4.8 General protection

该机制可用于对任何xDLMS APDU应用加密保护,这允许在客户机和服务器之间或第三方和服务器之间应用多层保护。参见9.2.2.5

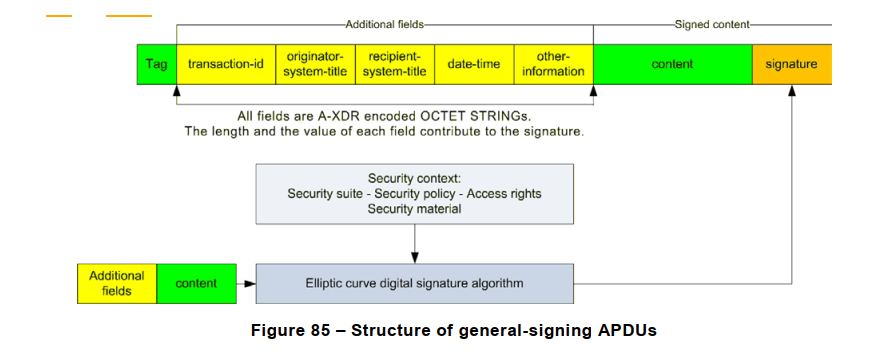

为此,可以使用以下APDUs;见9.2.7.2.3:

- general-ded-ciphering和general-glo-ciphering APDUs;

- general-ciphering APDUs;

- general-signing APDU。

使用general protection机制是一个可协商的特性,参见9.4.6.1。

9.1.4.4.9 General block transfer (GBT)

该机制可用于以块形式传输任何xDLMS APDU。使用GBT,块由general-block-transfer而不是service-specific "with-datablock" APDUs携带。

注1:ACCESS和DataNotification服务不提供service-specific块传输机制。

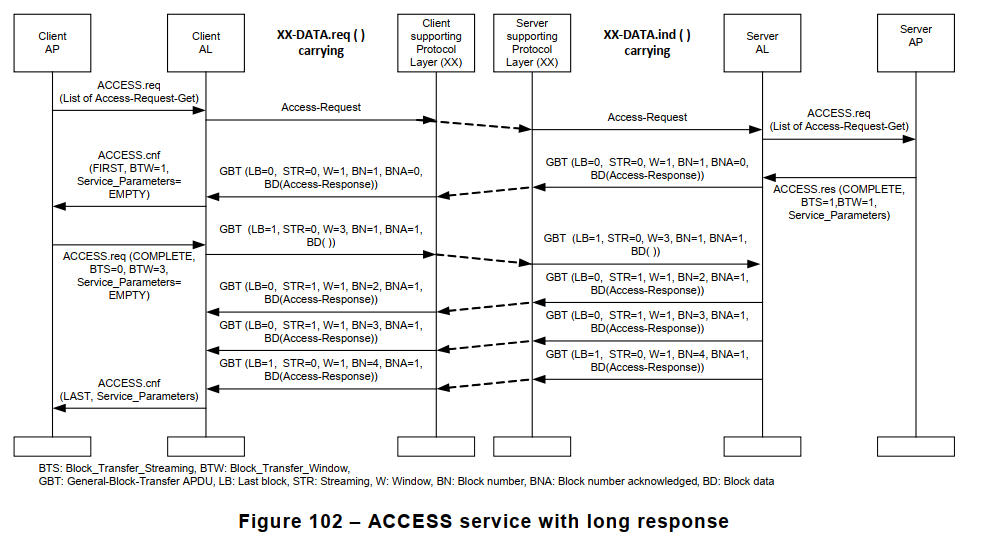

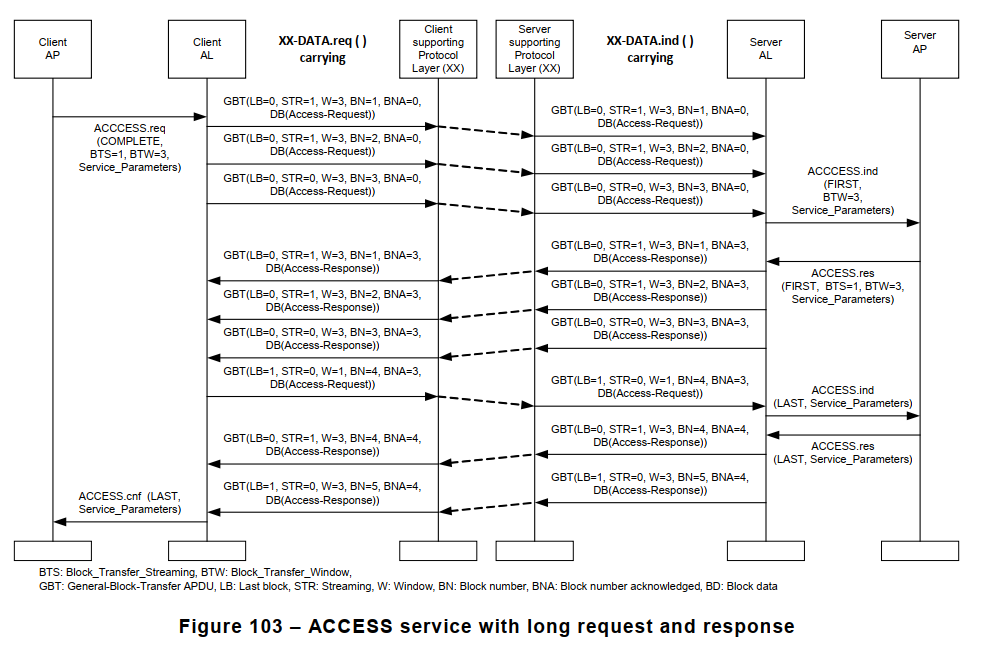

- GBT机制支持双向块传输、流和丢失块恢复:

- 双向区块传输意味着,当一方发送区块时,另一方不仅确认收到的区块,而且如果它有区块要发送,它也可以在接收区块的同时发送它们;

注2:当需要双向传输较长的业务参数时,可使用双向块传输。

- 流意味着可以由一方发送多个区块,而无需另一方对每个区块进行确认;

- 丢失的块恢复意味着如果接收到的块没有被确认,它可以再次发送。如果使用流,丢失的块恢复发生在流窗口的末尾。

- 双向区块传输意味着,当一方发送区块时,另一方不仅确认收到的区块,而且如果它有区块要发送,它也可以在接收区块的同时发送它们;

GBT机制由AL使用9.3.5中指定的块传输流参数进行管理。

使用general block transfer机制是一个可协商的特性,参见9.4.6.1。

general block transfer机制的协议在9.4.6.13中规定。

9.1.4.5 Additional data types

附加信息在9.5和9.6中指定。

9.1.4.6 xDLMS version number

新的DLMS版本号(对应于xDLMS ASE的第一个版本)是6。

9.1.4.7 xDLMS conformance block

xDLMS conformance block支持具有扩展功能的优化DLMS/COSEM服务器实现。它可以通过标签"Application 31"与DLMS conformance block区分开来。参见9.4.6.1、9.5和9.6。

xDLMS conformance block是xDLMS上下文的一部分。

对于已确认的AA,在AA建立阶段通过xDLMS上下文协商conformance block。在AA建立的生命周期内不得改变。

在未经确认和预先建立的AA的情况下,客户端AL应该知道服务器支持的conformance block。

9.1.4.8 Maximum PDU size

为了明确客户端和服务器可使用的最大PDU大小的含义,对PDU进行了表12所示的修改。xDLMS Initiate服务使用这些名称作为PDU大小。

| 过去 | 新的 |

|---|---|

| IEC 61334-4-41:1996, 5.2.2, Table 3 | |

| 建议最大PDU大小 | Client最大接收PDU大小 |

| 协商最大PDU大小 | Server最大接收PDU大小 |

| IEC 61334-4-41:1996, 5.2.3, 7th | |

| 提议的Max PDU Size参数类型为Unsigned16,提议交换的DLMS APDUs的最大长度(以字节表示)。初始化请求中提出的值必须足够大,以便始终允许Initiate Error PDU的传输 | Client Max Receive PDU Size参数类型为Unsigned16,包含服务器可以发送的DLMS APDUs的最大长度(以字节表示)。客户端将丢弃任何超过此最大长度的pdu。该值必须足够大,以便始终允许AARE APDU传输。 12以下的值为保留值。取值为0表示不限制PDU的大小。 |

| IEC 61334-4-41:1996, 5.2.3, last paragraph | |

| 协商的最大PDU大小参数类型为Unsigned16,包含交换的DLMS APDUs的最大长度(以字节表示)。超过此长度的PDU将被丢弃。此最大长度计算为建议最大PDU大小的最小值和VDE-handler可能支持的最大PDU大小。 | Server Max Receive PDU Size参数类型为Unsigned16,包含客户端可以发送的DLMS APDUs的最大长度(以字节表示)。服务器将丢弃任何超过此最大长度的pdu。 12以下的值为保留值。取值为0表示不限制PDU的大小。 |

9.1.5 Layer management services

层管理服务仅具有局部重要性。因此,这些服务的规范不在本技术报告的范围之内。

特定的SetMapperTable服务在9.3.18中定义。

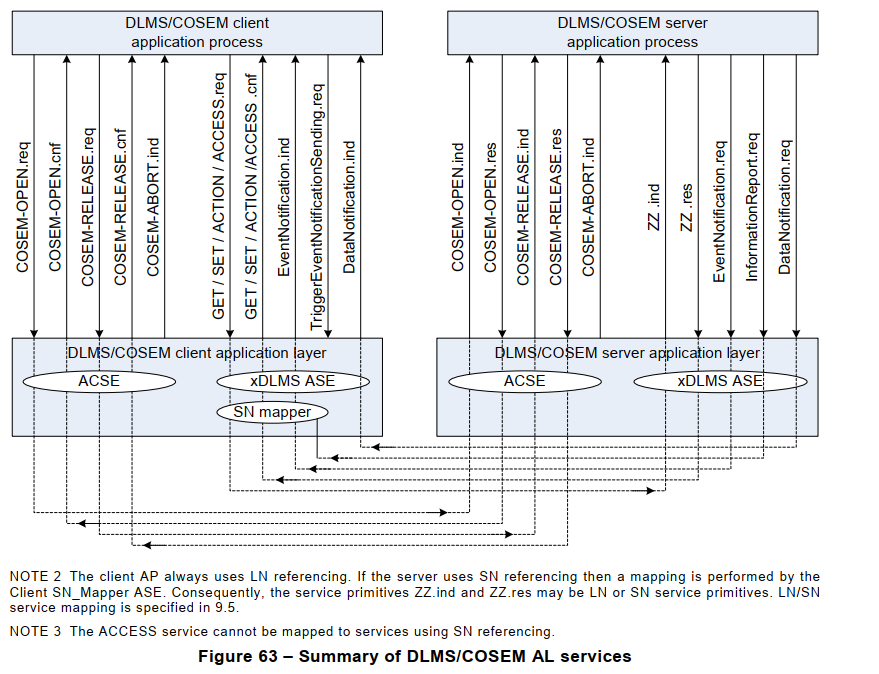

9.1.6 Summary of DLMS/COSEM application layer services

图63中显示了DLMS/COSEM AL顶部可用服务的摘要。层管理服务没有显示。尽管服务原语在客户端和服务器端是不同的,但APDUs是相同的。

Note 1 例如,当客户端AP调用GET.request服务原语,客户端AL构建GET-Request APDU。当服务器AL接收到此消息时,它调用GET.ind服务原语。

DLMS/COSEM AL服务在9.3中指定。DLMS/COSEM AL协议在9.4中指定。在9.5中指定了ACSE和xDLMS apdu的抽象语法。XML模式在9.6中定义。

编码示例在条款11、12、13和14中提供。

注2:客户端AP始终使用LN referencing。如果服务器使用SN referencing,则映射由Client SN_Mapper ASE执行。因此,服务原语ZZ.ind和ZZ.res可能是LN或SN服务原语。LN/SN服务映射在9.5中有规定。

注3:不能通过SN referencing的方式将ACCESS业务映射给其他业务

9.1.7 DLMS/COSEM application layer protocols

DLMS/COSEM AL协议指定了使用面向连接的ACSE过程进行AA控制和authentication的信息传输过程,以及使用xDLMS过程在COSEM客户端和服务器之间进行数据传输的过程。因此,DLMS/COSEM AL协议基于ISO/IEC 15954:1999中指定的ACSE标准和IEC 61334-4-41:1996中指定的DLMS标准,并扩展了DLMS/COSEM。这些程序的定义如下:

- 通过使用支持协议层的服务,对等ACSE和xDLMS协议机制之间的交互;

- ACSE和xDLMS协议机制与其服务用户之间的交互。

DLMS/COSEM AL协议在9.4中指定。

9.2 Information security in DLMS/COSEM

9.2.1 Overview

本章子条款9.2描述并规定:

- DLMS/COSEM安全概念,见9.2.2;

- 选择的加密算法,见9.2.3;

- 安全密钥,参见9.2.4、9.2.5和9.2.6;

- 使用加密算法进行实体认证,xDLMS APDU保护和COSEM数据保护,参见9.2.7。

9.2.2 The DLMS/COSEM security concept

DLMS/COSEM服务器的资源(COSEM对象属性和方法)可以由应用程序关联中的DLMS/COSEM客户端访问,见4.5。

在建立AA期间,客户机和服务器必须标识自己。服务器还可能要求客户端的用户去标识自己。此外,服务器可能要求客户端对自己进行认证,而客户端也可能要求服务器对自己进行认证。识别和认证机制在9.2.2.2中规定。

一旦建立了AA,就可以根据安全上下文和访问权限使用xDLMS服务访问COSEM对象属性和方法。参见9.2.2.3和9.2.2.4。

可以对携带服务原语的xDLMS apdu进行加密保护。所需的保护由安全上下文和访问权限决定。为了支持第三方和服务器之间的端到端的安全性,这些第三方还可以使用客户机作为代理访问服务器的资源。消息保护的概念将在9.2.2.5中进一步解释。

此外,xDLMS apdu携带的COSEM数据可以进行加密保护;见9.2.2.6.

由于这些安全机制应用于应用程序进程/应用层级别,因此可以在所有DLMS/COSEM通信配置文件中使用它们。

Note:较低的层可能提供额外的安全性

9.2.2.2 Identification and authentication

9.2.2.2.1 Identification

如4.3.3所述,DLMS/COSEM AE与支持AL的协议层中的服务接入点(Service Access point, SAP)绑定。这些SAP存在于AA内携带xDLMS APDUs的PDUs中。

客户端用户识别机制使服务器能够区分客户端上的不同用户(可能是操作员或第三方),以记录他们访问电表的活动。见4.3.6。

9.2.2.2.2 Authentication mechanisms

9.2.2.2.2.1 Overview

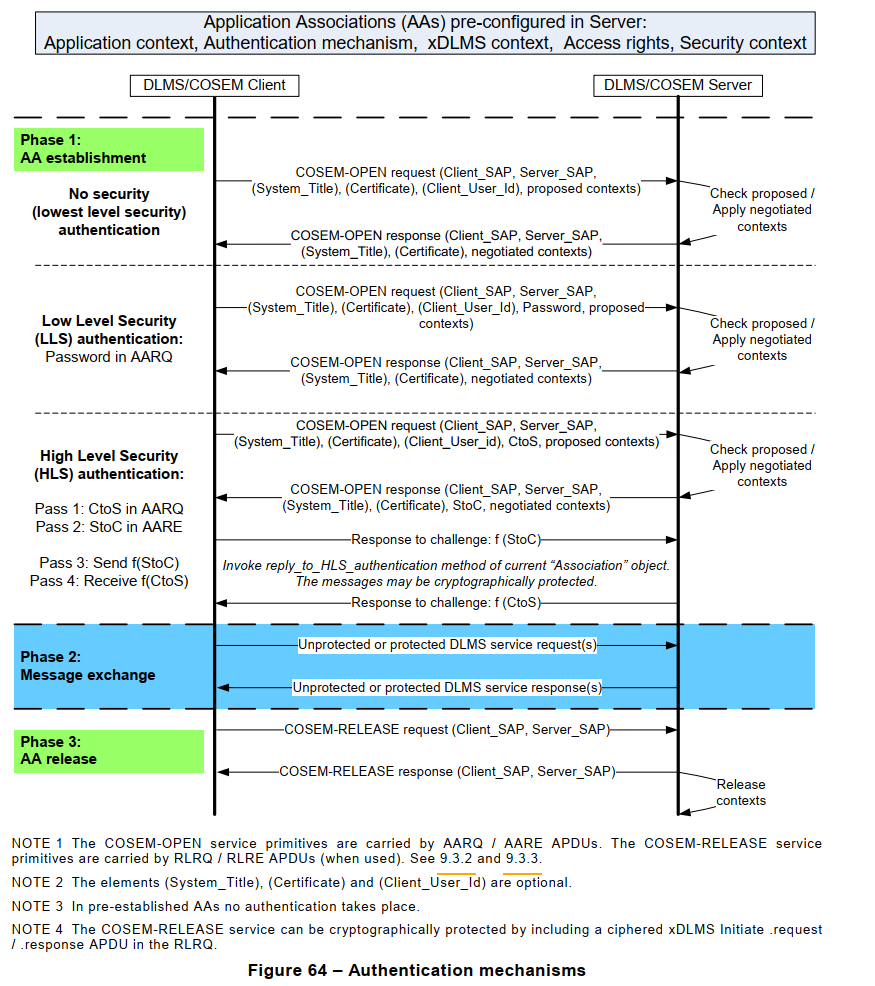

认证机制决定了通信实体在建立AA时使用的认证协议。

注1:COSEM-OPEN服务原语由AARQ/AARE apdu携带。COSEM-RELEASE服务原语由RLRQ/RLRE apdu携带(当使用时)。参见9.3.2和9.3.3。

注2:(System_Title)、(Certificate)、(Client_User_Id)为可选参数。

注3:在预先建立的AA中,不进行认证。

注4:COSEM-RELEASE服务可以通过在RLRQ中包含一个加密的xDLMS Initiate.request/.response APDU来加密保护。

有三种不同的身份验证机制可用于不同的身份验证安全级别:

- 无安全(最低级别安全)认证;看到9.2.2.2.2.2;

- Low Level Security (LLS)认证,见9.2.2.2.2.3;

注1:在ITU-T X.811:1995中,这被称为单边认证,0类机制。

- HLS (High Level Security)认证,请参见9.2.2.2.2.4。

注2:在ITU-T X.811:1995中,这被称为使用质询机制的相互认证。

如图64所示。认证机制采用名称标识,请参见9.4.2.2.3

在AA建立阶段(阶段1),消息交换(阶段2)的安全性与client-server身份验证无关。即使在不进行client-server认证的情况下,也可以使用加密保护的apdu来保证消息的安全性

9.2.2.2.2.2 No security (Lowest Level Security) authentication

无安全(最低级别安全)认证的目的是允许客户端从服务器检索一些基本信息。这种身份验证机制不需要任何身份验证;客户端可以访问安全上下文中的COSEM对象属性和方法以及给定AA中流行的访问权限。

9.2.2.2.2.3 Low Level Security (LLS) authentication

在这种情况下,服务器要求客户机通过提供服务器知道的密码来对自己进行认证。密码由当前的"Association SN/ LN"对象持有,该对象对要建立的AA进行建模。"Association SN/LN"对象提供了更改密钥的方法。

如果接受提供的密码,则可以建立AA,否则将被拒绝。

COSEM-OPEN服务支持LLS身份验证(见9.3.2)如下:

- 客户端发送一个"secret"到服务器,使用COSEM-OPEN.request服务原语;

- 服务器检查"secret"是否正确;

- 如果正确的话,验证通过,可以建立AA。从这一刻起,协商内容是有效的;

- 如果不正确的话,AA将被拒绝;

- 建立AA的结果和诊断信息使用COSEM-OPEN.response服务原语发送回服务器

9.2.2.2.2.4 High Level Security (HLS) authentication

在这种情况下,客户机和服务器都必须成功地对自己进行认证才能建立AA。HLS认证是一个四步的过程,由COSEM-OPEN服务和"Association SN/LN"接口类的reply_to_HLS_authentication方法支持:

- Pass 1:客户端发送一个"challenge"

CtoS和附加信息(取决于认证机制)到服务器; - Pass 2:服务器发送一个"challenge"

StoC和附加信息(取决于认证机制)到客户端;

如果StoC与CtoS相同,客户应拒绝,并中止AA建立过程。所以 StoC 与 CtoS 必须是独立生成的且不同的 - Pass 3:客户端根据对给定AA有效的HLS认证机制的规则处理StoC和附加信息,并将结果发送给服务器。服务器检查f(StoC)是否是正确处理的结果,如果是,则接受客户端的认证;

- Pass 4:服务器根据对给定AA有效的HLS认证机制的规则处理CtoS和附加信息,并将结果发送给客户端。客户端检查f(CtoS)是否是正确处理的结果,如果是,则接受服务器的认证。

COSEM-OPEN服务支持Pass 1和Pass 2。

在通过Pass 2之后,假设提议的应用程序上下文和xDLMS上下文是可接受的,服务器使用协商的应用程序上下文授予对当前"Association SN/LN"对象的reply_to_HLS_authentication方法的访问权。

"Association SN/LN"对象reply_to_HLS_authentication的方法支持Pass 3和Pass 4。如果成功执行了Pass 3和Pass 4,则使用协商好的应用程序上下文和xDLMS上下文建立AA。

--------------------SLF NOTE Start--------------------

- 总结,由服务端先校验客户端合法性,再由客户端校验服务端合法性。

- 应用程序上下文和xDLMS上下文Pass2之后已经存在了,但激活要等到Pass4完成

- Pass3和Pass4 依赖于

reply_to_HLS_authentication

--------------------SLF NOTE End--------------------

如果传输了专用密钥,则可以从此时开始使用。

否则,客户端或服务器将终止。

有几种可用的HLS身份验证机制。这些在9.2.7.4中有进一步的说明。

在某些HLS身份验证机制中,challenge的处理涉及使用HLS密钥。

"Association SN/LN"接口类提供了一个更改HLS "secret"的方法:change_HLS_secret。

在客户端发出change_HLS_secret() -或change_LLS_secret() -方法后,它期望从服务器得到一个

确认密钥已更改的响应。有可能是服务器发送了确认,但由于通信问题,客户端没有收到确认。因此,客户端不知道秘密是否被更改。为简单起见,服务器不提供对这种情况的任何特殊支持;也就是说,这是留给客户来处理这种情况。

9.2.2.3 Security context

安全上下文定义了与加密转换相关的安全属性,并包括以下元素:

- 安全套件,确定可用的安全算法,见9.2.3.7;

- 安全策略,确定一般应用于AA内交换的所有xDLMS apdu的保护类型。可能的安全策略在9.2.7.2.2中指定;

- 与给定安全算法相关的安全材料,包括安全密钥、初始化向量、公钥证书等。由于每个安全算法的安全资料都是特定的,所以在相关条款中详细说明了这些要素。

9.2.2.4 Access rights

对属性的访问权限可以是:no_access、read_only、write_only或read_and_write。

对方法的访问权限可以是no_access或access。

此外,访问权限可以规定将加密保护应用于携带用于访问特定COSEM对象属性/方法的服务原语的xDLMS APDUs。.request和.response所需的保护可以独立配置。

可以对访问特定的属性或方法的APDUs单独配置加密,.request 和.response也可以

访问权限由相关的"Association SN/LN"对象持有;参见DLMS UA 1000-1 Ed.12.2:2017, 4.4.3和4.4.4。可能的访问权限在9.2.7.2.2中指定。

所应用的保护应满足安全策略和访问权限规定的要求中较强的一方。

9.2.2.5 Application layer message security

DLMS/COSEM通过提供加密保护xDLMS apdu的方法来确保AL安全性。这种保护可以是认证、加密和数字签名的任何组合,并且可以由多方以多层方式应用。该保护由发起者应用,并由接收者验证和删除。

收到的请求或响应,只有在对承载请求或响应的信息的保护能够成功验证和移除的情况下,才应进行处理。

特定于项目的配套规范可以指定用于接受和处理消息的附加标准。

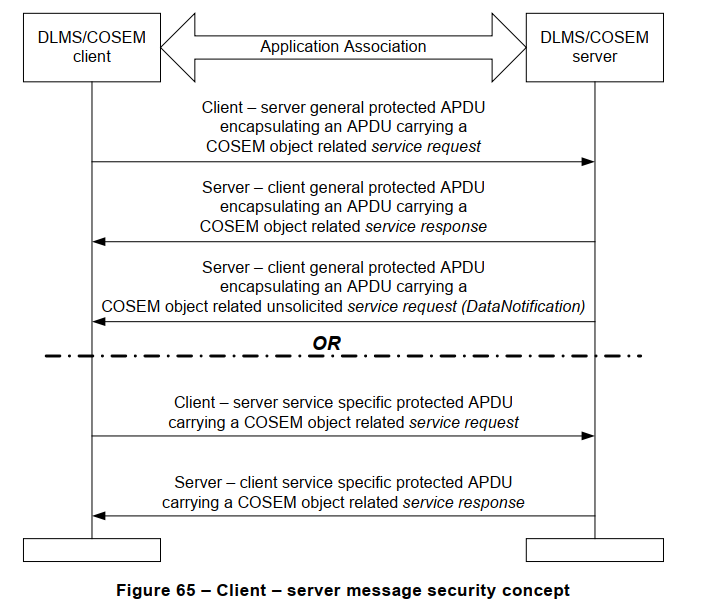

客户机和服务器之间的消息保护概念如图65所示

- 方法1

- Client=>Server

general protected APDU封装了一个携带

COSEM对象相关服务请求的APDU - Server=>Client

general protected APDU封装了一个携带

COSEM对象相关服务响应的APDU - Server=>Client

general protected APDU封装了一个携带

一个COSEM对象相关的未请求的服务请求(DataNotification)的APDU

- 方法2

- Client=>Server

service specific protected APDU携带

COSEM对象相关的服务请求 - Server=>Client

service specific protected APDU携带

COSEM对象相关的服务响应

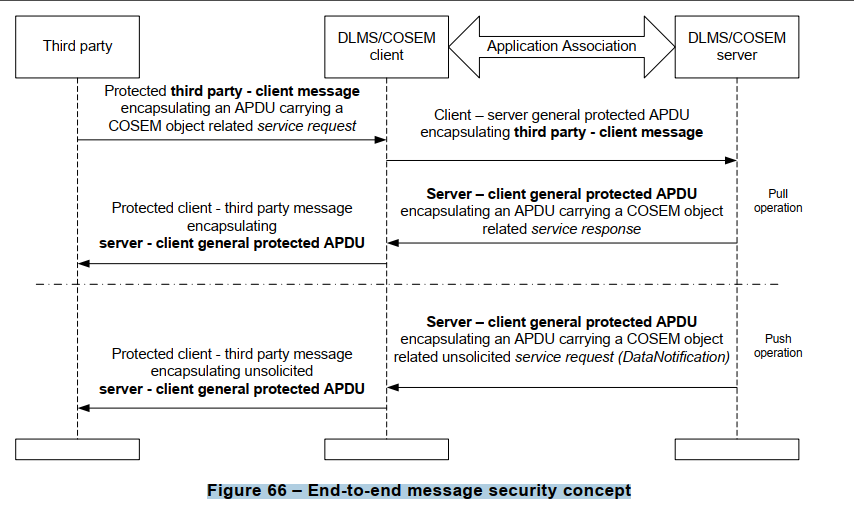

为了确保端到端的消息安全性,第三方必须能够与DLMS/COSEM服务器交换受保护的xDLMS服务请求。在这种情况下,客户端充当代理,这意味着第三方是第三方想要到达的客户端和服务器之间的某个AAs的用户。

第三方和服务器之间的消息保护概念如图66所示。

第三方:

- DLMS/COSEM可以生成和处理封装带有COSEM对象相关服务请求和响应的xDLMS apdu的消息;

- 它能够对携带请求的xDLMS APDU应用自己的保护;

- 它能够验证

应用于服务器和/或客户端的响应的保护。

DLMS/COSEM客户端:

- 作为第三方和服务器之间的中间人;

- 根据第三方客户端消息中包含的信息,为第三方提供适当的AA;

- 验证第三方是否有权使用该AA;

验证方法不在本技术报告的范围之内

- 可以验证第三方申请的保护;

- 将第三方客户端消息封装到general protected的xDLMS APDU中;

- 它可以验证服务器对封装COSEM对象相关服务响应或未经请求的服务请求的APDU应用的保护;(Push操作时);

- 它可以对发送到第三方的受保护xDLMS apdu应用自己的保护。

服务器

- 应(预先)与第三方使用的客户端建立AA;

- 它可以检查使用AA的第三方的身份;

- 一旦成功验证客户和/或第三方应用的保护,应提供对安全策略和访问权限所确定的COSEM对象属性和方法的访问;

- 它应该准备响应(或者,在推送操作的情况下,一个未经请求的服务请求)并应用由传入请求的保护、访问权限和安全策略决定的保护。

加密保护在xDLMS apdu上的应用在9.2.7.2中有详细说明。

9.2.2.6 COSEM data security

COSEM数据,即COSEM对象属性、方法调用参数和返回参数的值也可以加密保护。当需要时,通过"Data protection"对象间接访问相关属性和方法,这些对象对COSEM数据应用和验证/删除保护;参见DLMS UA 1000-1 Ed.12:2017,4.4.9。

见9.2.7.5

9.2.3 Cryptographic algorithms

9.2.3.1 Overview

DLMS/COSEM采用密码来保护信息。

以下内容摘自NIST SP 800-21:2005, 3.1。

密码学是数学的一个分支,它以数据转换为基础,可用于提供多种安全服务:机密性、数据完整性、认证、授权和不可否认性。密码学依赖于两个基本组件:算法(或密码学方法)和密钥。该算法是一个数学函数,密钥是在转换中使用的一个参数。

加密算法和密钥用于对数据应用加密保护(例如,加密数据或生成数字签名)以及删除或检查保护(例如,解密加密数据或验证数字签名)。

认可的加密算法有三种基本类型:

- 不需要密钥的加密哈希函数(尽管它们可以在使用密钥的模式下使用)。哈希函数通常用作算法的组件,以提供安全服务。见99.2.3.2;

- 对称密钥算法(通常称为密钥算法),它使用单个密钥(由发送方和接收方共享)来应用保护并删除或检查保护。对称密钥算法相对容易实现,并提供高吞吐量。见9.2.3.3;

- 非对称密钥算法(通常称为公钥算法),它使用两个密钥(即密钥对):一个公钥和一个私钥,它们在数学上彼此相关。与对称密钥算法相比,非对称密钥算法的实现非常复杂,需要更多的计算量。见9.2.3.4。

为了使用加密技术,加密密钥必须"到位",即必须为使用加密技术的各方建立密钥。见9.2.4。

9.2.3.2 Hash function

以下文本引用自NIST SP 800-21:2005, 3.2。

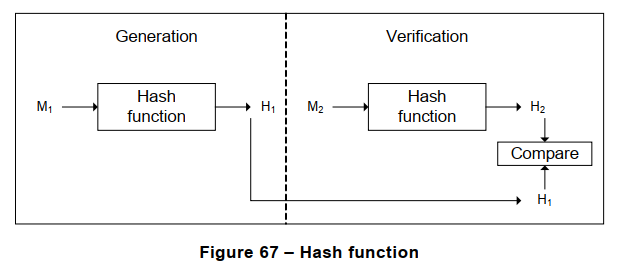

哈希函数生成较长消息的简短表示。一个好的哈希函数是一个单向函数:它很容易从一个特定的输入计算哈希值;然而,将这个过程从哈希值恢复回输入是非常困难的。对于一个好的哈希函数,找到产生相同哈希值的两个特定输入也是极其困难的。由于这些特性,哈希函数通常用于确定数据是否已更改。

哈希函数接受任意长度的输入并输出固定长度的值。哈希函数输出的常用名称包括哈希值和消息摘要。图67描述了哈希函数的使用。

哈希值(H1)是根据数据(M1)计算的。然后M1和H1被保存或传输。稍后,通过将接收到的数据标记为M2(而不是M1)并在接收到的值上计算新的哈希值(H2)来检查检索或接收到的数据的正确性。如果新计算的哈希值(H2)等于检索或接收的哈希值(H1),则可以假设检索或接收的数据(M2)与原始数据(M1)相同(即M1 = M2)。

哈希算法在DLMS/COSEM中用于以下目的:

- 数字签名,见9.2.3.4.4;

- 密钥协商,见9.2.3.4.6;和

- HLS认证。具体使用的算法取决于认证机制,请参见9.2.7.4。

数字签名和密钥协商采用安全套件规定的算法,参见表19。

9.2.3.3 Symmetric key algorithms

9.2.3.3.1 General

对称密钥算法在DLMS/COSEM中用于以下目的:

- 使用HLS认证机制对通信伙伴进行认证,见9.2.7.4;

- xDLMS消息的认证和加密,见9.2.7.2;

- COSEM数据的认证和加密,参见9.2.7.5。

注:以下内容摘自NIST SP 800-21:2005, 3.3。

对称密钥算法(通常称为秘密密钥算法)使用单个密钥来应用保护和删除或检查保护。例如,用于加密数据的密钥也用于解密加密的数据。如果数据要保留其加密保护,则必须对该密钥保密。对称密钥算法用于通过加密提供机密性,或通过验证保证真实性或完整性,或者在密钥建立期间使用。

用于一种用途的钥匙不得用于其他用途。(参见NIST SP 800-57:2012)

9.2.3.3.2 Encryption and decryption

注:以下文本摘自NIST SP 800-21:2005, 3.3.1。

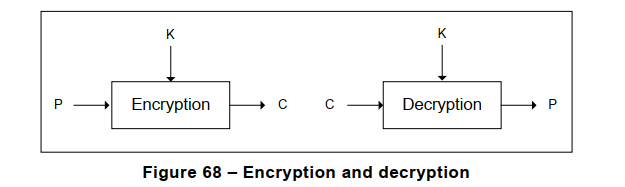

加密用于为数据提供机密性。要保护的数据称为明文。加密将数据转换成密文。使用解密可以将密文转换回明文。

只有使用与加密数据相同的密钥才能从密文中恢复明文数据。知道加密算法但没有正确密钥的未经授权的密文接收者不应该能够解密密文。然而,任何拥有密钥和加密算法的人都可以很容易地解密密文并获得原始的明文数据。

图68描述了加密和解密过程。加密过程使用明文(P)和密钥(K)生成密文(C)。解密过程使用密文(C)和相同的密钥(K)来恢复明文(P)。

使用对称密钥块密码算法,相同的明文块和密钥将始终产生相同的密文块。此属性不能提供可接受的安全性。因此,已经定义了加密操作模式来解决这个问题(参见9.2.3.3.4)。

9.2.3.3.3 Advanced Encryption Standard

对于DLMS/COSEM,应使用FIPS PUB 197:2001中规定的高级加密标准(AES)。AES在加密或解密操作期间对数据块进行操作。由于这个原因,AES被称为分组密码算法。

以下内容摘自NIST SP 800-21:2005, 3.3.1.3。

AES使用128 bit、192 bit或256 bit密钥对128 bit块中的数据进行加密和解密。所有三个密钥大小都足够了。

AES提供了安全性、性能、效率、易于实现和灵活性的组合。具体来说,该算法在各种计算环境中的硬件和软件上都表现良好。此外,该算法对内存的要求非常低,因此非常适合空间有限的环境。

9.2.3.3.4 Encryption Modes of Operation

以下内容引用自NIST SP 800- 21:21 2005, 3.3.1.4。

使用对称密钥块密码算法,当使用相同的对称密钥时,相同的明文块将始终加密为相同的密文块。如果一个典型消息(数据流)中的多个块是单独加密的,攻击者可以很容易地替换单个块,可能不会被发现。此外,明文中的某些类型的数据模式,例如重复的块,在密文中是明显的。

通过将基本加密算法与可变初始化值(通常称为初始化向量)和来自加密操作的信息的反馈规则相结合,已经定义了加密操作模式来解决这个问题。

NIST SP 800-38D:2007指定了Galois/Counter Mode,一种与关联数据进行验证加密的算法,以及它的专门化GMAC,用于在未加密的数据上生成消息认证码(MAC)。GCM和GMAC是底层经过批准的对称密钥分组密码的操作模式。见9.2.3.3.3。

--------------------SLF NOTE Start--------------------

AES-GCM 可规避相同明文块加密成相同密文块带来的重复特性检测,密文块批量篡改的问题。

--------------------SLF NOTE End--------------------

9.2.3.3.5 Message Authentication Code

以下文本摘自NIST SP 800-21:2005, 3.3.2。

消息认证码(MAC)提供了真实性和完整性的保证。MAC是数据上的加密校验和,用于保证数据没有更改或被更改,并且MAC是由预期的一方(发送方)计算的。

通常,MAC用于共享密钥的双方之间,以验证双方之间交换的信息。

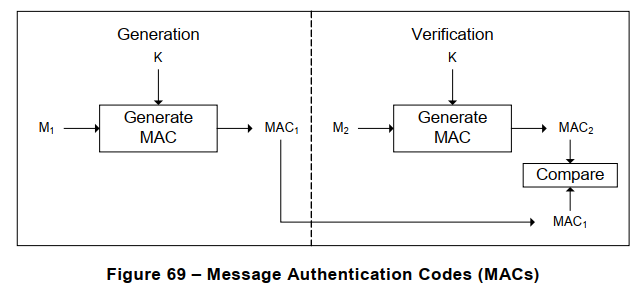

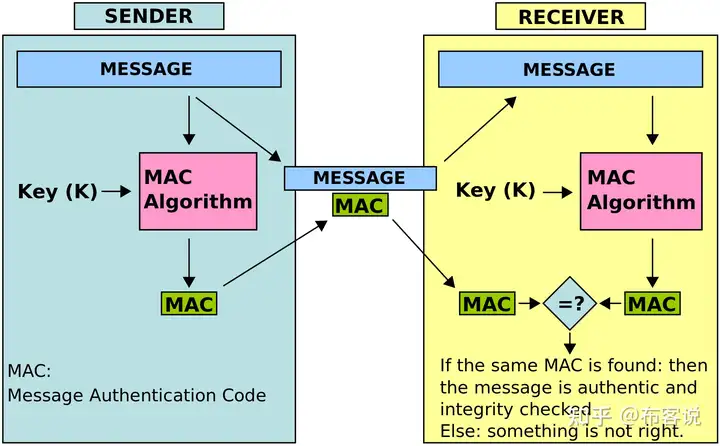

图69描述了消息验证码(MAC)的使用

MAC(MAC1)是通过密钥(K)对数据(M1)进行计算,然后保存或传输M1和MAC1。稍后,通过将检索或接收到的数据标记为M2并使用相同的密钥(K)计算MAC (MAC2)来检查检索或接收到的数据的真实性。如果检索或接收到的MAC (MAC1)与新计算的MAC (MAC2)相同,则可以假设检索或接收到的数据(M2)与原始数据(M1)相同(即M1 = M2)。验证方也知道发送方是谁,因为没有其他人知道密钥。

通常,MAC用于检测从初始生成MAC到验证接收到的MAC之间发生的数据修改。它们不检测MAC最初生成之前发生的错误。

消息完整性通常使用称为错误检测码的非加密技术来提供。然而,这些代码可以被攻击者修改,从而使攻击者受益。使用经过批准的加密机制(如MAC)可以解决这个问题。也就是说,MAC提供的完整性是基于不知道加密密钥就不可能生成MAC的假设。不知道密钥的攻击者将无法修改数据,然后在修改的数据上生成真实的MAC。因此,MAC密钥保密是至关重要的。

--------------------SLF NOTE Start--------------------

MAC 全称是 Message Authentication Code,中文名称为消息认证码,一串由密钥和密文生成的固定值,有时也称 Auth Tag。

- MAC 的使用流程如下:

- 首先

Sender和Receiver共享同一个Key,约定一个MAC计算算法Algorithm Sender把要传递的消息Message通过Key和Algorithm计算出MAC,将Message和MAC发送给ReceiverReceiver收到Message和MAC后,将Message通过约定的Key和算法Algorithm计算出MAC_1,通过对比MAC和MAC_1是否相等MAC==MAC_1消息无篡改且是Sender发布的MAC!=MAC_1消息有篡改或者根本不是Sender发布的,也就是有问题

- 首先

消息认证码是密码学家工具箱中的6大工具之一:对称密码、公钥密码、单向散列函数、消息认证码、数字签名和伪随机数生成器。

MAC 作用与 HASH 函数相似,但比哈希要复杂,都可以验证完整性,不同的是MAC需要密钥而HASH不需要密钥。MAC还能验证真实性,即使内容被篡改因为没有密钥也无法生成MAC

--------------------SLF NOTE End--------------------

9.2.3.3.6 Key wrapping

对称密钥算法可用于使用密钥封装密钥(也称为密钥加密密钥)封装(即加密)密钥材料。包裹的钥匙可以被安全地存储或传输。打开钥匙材料需要使用与原始封装过程中使用的相同的钥匙封装。

密钥封装与简单加密的不同之处在于,封装过程包含完整性特性。在密钥展开过程中,此完整性功能检测对包裹的密钥的有意或者无意修改。为了DLMS/COSEM的目的,应使用AES密钥封装算法;见9.2.3.3.8。

9.2.3.3.7 Galois/Counter Mode

9.2.3.3.7.1 General

以下文本摘自NIST SP 800-38D:2007,条款3。

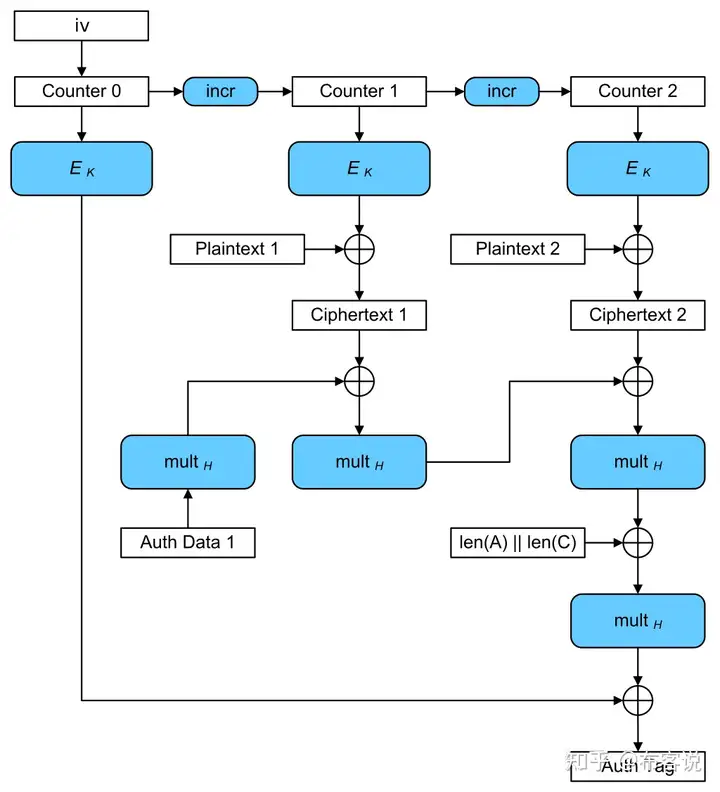

Galois/Counter Mode(GCM)是一种使用关联数据进行验证加密的算法。GCM是由一个块大小为128 bit(16字节)的对称密钥块密码构建的,例如高级加密标准(AES)算法,参见FIPS PUB 197。因此,GCM是AES算法的一种操作模式。

GCM使用Counter操作模式的一种变体来保证数据的机密性。

GCM使用在二进制Galois(即有限)字段(GHASH)上定义的通用哈希函数来保证机密数据的真实性(每次调用最多64 GB)。GCM还可以为未加密的其他数据(每次调用的长度实际上是无限的)提供验证保证。

如果GCM输入被限制为不需要加密的数据,那么GCM的专门化结果(称为GMAC)只是输入数据上的一种验证模式。

GCM提供比(非加密)校验和或错误检测代码更强的验证保护;特别是,GCM可以检测意外的数据修改和故意的、未经授权的修改。

在DLMS/COSEM中,也可以使用GCM仅提供机密性:在这种情况下,不计算和检查验证标记。

--------------------SLF NOTE Start--------------------

GMAC 全称是 Galois Message Authentication Code,中文名称为伽罗瓦消息验证码。

GMAC 就是利用伽罗华域(Galois Field,GF,有限域)乘法运算来计算消息的 MAC 值。

GCM 是 AES 算法的一种运行模式。加密或认证可选,可以仅加密或仅认证

GCM 全称为 Galois/Counter Mode,可以看出 G 是指 GMAC,C 是指 CTR。它在 CTR 加密的基础上增加 GMAC 的特性,解决了 CTR 不能对加密消息进行完整性校验的问题。

GCM既可以实现校验,也可以实现加解密功能

GCM 加密所需数据:明文 P、加密密钥 Key、初始向量 IV、附加消息 F。

- GCM 加密步骤如下:

- 将 P 分为 P1、P2、…、Pn,Px 长度 <= 128bit

- 生成累加计数器 C0、C1、C2、…、Cn,由密钥 Key 计算出密钥 H

- 将 IV、C0 进行运算(连接、加和、异或等)得到 IV_C0,用 Key 加密 IV_C0 得到 IVC0

- 将 IV、C1 进行运算(连接、加和、异或等)得到 IV_C1,用 Key 加密 IV_C1 得到 IVC1,将 IVC1、P1 做异或运算得到 C1,用密钥 H 通过 GMAC 算法将附加消息 F 计算出 F1, F1 与 C1 做异或运算得到 FC1

- 将 IV、C2 进行运算(连接、加和、异或等)得到 IV_C2,用 Key 加密 IV_C2 得到 IVC2,将 IVC2、P2 做异或运算得到 C2,用密钥 H 通过 GMAC 算法将附加消息 FC1 计算出 F2, F2 与 C2 做异或运算得到 FC2

- ...

- 将 IV、Cn 进行运算(连接、加和、异或等)得到 IV_Cn,用 Key 加密 IV_Cn 得到 IVCn,将 IVCn、Pn 做异或运算得到 Cn,用密钥 H 通过 GMAC 算法将附加消息 FC(n-1) 计算出 Fn, Fn 与 Cn 做异或运算得到 FCn

- 拼接 C1、…Cn 得到密文 C,用密钥 H 通过 GMAC 算法结合 FCn 和 IVC0 最终计算出 MAC

--------------------SLF NOTE End--------------------

9.2.3.3.7.2 GCM functions

以下操作以NIST SP 800-38D: 2007,5.2为标准。

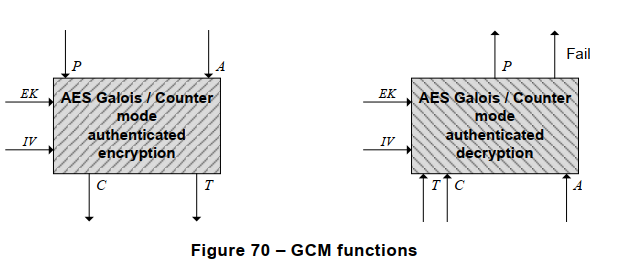

构成GCM的两个功能被称为认证加密和认证解密;参见图70。

经过认证的加密功能对机密数据进行加密,并在机密数据和任何其他非机密数据上计算认证标记。经过认证的解密功能根据标签的验证对机密数据进行解密。

当输入限制为非机密数据时,生成的GCM变体称为GMAC。对于GMAC,经过认证的加解密功能变成了在非机密数据上生成和验证认证标签的功能。

最后,如果不需要认证,则经过认证的加密函数会加密机密数据,但不会计算认证标记。经过认证的解密功能解密机密数据,但不计算和验证认证标记。

在DLMS/COSEM中,认证和加密的使用由9.2.7.2.4中规定的安全控制字节的第4位和第5位表示。

-

a)经过认证的加密功能(事先给了分组密码密钥EK)有三个输入字符串:

- 明文,记为P;

- 附加认证数据(AAD),记为A;

- 初始化向量(IV),记为IV。

明文和AAD是GCM保护的两类数据。

GCM保护明文和AAD的真实性;GCM还保护明文的机密性,而AAD则是透明的。

IV本质上是一个nonce,即在指定(安全)上下文中唯一的值,它决定对要保护的输入数据调用经过认证的加密功能。见9.2.3.3.7.3。

经过认证的加密功能输入字符串的位长应满足以下要求:- len(P)<239-256;

- len(A)<264-1;

- 1≤len(IV)≤264-1。

P、A和IV的位长都是8的倍数,因此这些值都是字节串。

有两个输出:

与明文P的比特长度相同的密文,记为C;- 一个认证标记,或简称标记,表示为T。

-

b)经过认证的解密函数(事先给了分组密码密钥EK)有四个输入字符串:

- 初始化向量,记为IV;

- 密文,记为C;

- 附加认证数据(AAD),表示为A;

- 认证标记,记为T。

输出如下所示:

- 对应于密文C的明文P,或者

- 本技术报告中称为FAIL的特殊错误代码。

输出P表示T是IV、A、C的正确认证标签;否则,输出为FAIL。

9.2.3.3.7.3 The initialization vector, IV

在DLMS/COSEM中,对于NIST SP 800-38D:2007中规定的初始化向量IV确定性构造,应使用8.2.1:IV是两个字段的串联,称为固定字段和调用字段。

固定字段应该标识物理设备,或者更一般地说,标识经过认证的加密功能实例的(安全)上下文。

调用字段应标识该特定设备中经过认证的加密功能的输入集。

对于任何给定的键,任何两个不同的物理设备都不能共享相同的固定字段,任何单个设备的两组不同的输入都不能共享相同的调用字段。

-

IV的长度应为96 bits(

12 octets):len(IV) = 96。在此:- 前导(即最左边)64 bits(前8个八位元组)应保存

固定字段。包含system title,见4.3.4; - 尾部(即最右边)32 bits应保存

调用字段。调用字段应该是一个整数计数器。

- 前导(即最左边)64 bits(前8个八位元组)应保存

-

对于每个加密密钥EK(即块密码密钥),分别维护一个调用计数器(IC),用于经过认证的加密和经过认证验证的解密功能。以下规则适用:

- 密钥建立后,对应IC复位为0;

- 当使用认证加密功能时,使用相应的IC,然后加1。但是,当IC的最大值已经达到,任何后续调用认证的加密函数将返回一个错误,IC将不会增加;

- 当使用认证解密功能时,将验证IC的值。如果被验证的值小于可接受的最低值,则IC的验证失败——通过验证的解密函数也会失败。如果验证成功,则最低可接受值设置为已验证的IC的值加1。如果被验证的值等于最大值,则经过验证的解密函数将返回错误。

说明最大调用次数为232-1。

固定字段的位长度限制了可以为给定密钥实现经过验证的加密功能的不同物理设备的数量为264。

调用字段的位长度将使用任何给定的输入集调用经过验证的加密函数的次数限制为232,而不会违反唯一性要求

--------------------SLF NOTE Start--------------------

- 任意两个物理设备的固定字段不能相同(由systemtitle保证唯一),固定字段的位长将可以为给定密钥实现,验证加密功能的不同物理设备的数量限制为264。

- 对同一逻辑设备的任意两次请求的调用字段不能相同(每次请求递增),调用字段的位长将验证加密功能,调用次数限制为232

- 每个加密密钥(EK)都有两个相关联的调用计数器(IC),一个用于经过认证的加密函数,另一个用于经过认证的解密函数。

--------------------SLF NOTE End--------------------

9.2.3.3.7.4 The encryption key, EK

GCM使用一个密钥,即分组密码密钥。在DLMS/COSEM中,这被称为加密密钥,表示为EK。它的大小取决于安全套件(参见9.2.3.7),并且应该是:

- 对于安全套件0和1,128位(16字节):len(EK) = 128;

- 对于安全套件2,256位(32字节):len(EK) = 256;

密钥应均匀随机生成,或接近均匀随机生成,即每个可能的密钥(几乎)产生的可能性相等。因此,该键将是新键,即大概率地与之前的任何键不相等。密钥必须是保密的,并且只能用于GCM和所选的分组密码AES。关于密钥建立和管理的附加要求在NIST SP 800-38D:2007, 8.1中进行了讨论。

9.2.3.3.7.5 The authentication key, AK

在DLMS/COSEM中,为了额外的安全性,还指定了标识为AK的AK。当存在时,它应成为附加认证数据(AAD)的一部分。对于其长度和生成,应用与加密密钥(EK)相同的规则

9.2.3.3.7.6 Length of the authentication tag

认证标记的位长度,记作t,是一个安全参数。在安全套件0、1和2中,其值应为96 bits(12字节)

9.2.3.3.8 AES key wrap

对于封装密钥数据,DLMS/COSEM选择了RFC 3394中指定的AES密钥封装算法。该算法设计用于封装或加密密钥数据。它在64 bits的块上运行。在封装之前,密钥数据被解析成n个64 bits块,密钥封装对n的唯一限制是n必须至少为2。

AES密钥封装可以配置为使用AES支持的三种密钥大小中的任何一种:128、192、256。

这两种算法分别是密钥封装和密钥拆箱。

密钥封装过程的输入是KEK(密钥加密密钥)和要封装的明文(明文由n个64 bits块组成),其中包含被封装的关键数据。输出为(n+1)个64 bits的密文。

密钥拆箱过程的输入是KEK(密钥加密密钥)和(n+1) 64 bits密文块(由先前封装的密钥组成)。它返回n个明文块,由解密密钥数据的n个64 bits块组成。

在DLMS/COSEM中,KEK的大小取决于安全套件(参见9.2.3.7),并且应该是:

- 对于安全套件0和1,128 bits(16字节):len(KEK) = 128;

- 对于安全套件2,256 bits(32字节):len(KEK) = 256。

9.2.3.4 Public key algorithms

9.2.3.4.1 General

一般来说,公钥加密系统使用难以解决的问题作为算法的基础。RSA算法是基于非常大的整数的质因数分解。椭圆曲线密码学(ECC)是基于求解椭圆曲线离散对数问题(ECDLP)的难度。与RSA相比,ECC提供了类似的安全级别,但大大减少了密钥大小。ECC特别适合嵌入式设备,因此它已被选择用于DLMS/COSEM。

在DLMS/COSEM中使用公钥算法用于以下目的:

- 通信伙伴的验证;

- xDLMS apdu和COSEM数据的数字签名;

- 密钥协商。

注1:以下文本摘自NIST SP 800-21:2005, 3.4。

非对称密钥算法(通常称为公钥算法)使用两个密钥:公钥和私钥,它们在数学上相互关联。公钥可以公开;如果数据要保留其加密保护,则私钥必须保密。即使这两个密钥之间存在关系,也不能从公钥中确定私钥。使用哪个密钥来应用或删除或检查保护取决于要提供的服务。例如,使用私钥计算数字签名,并使用公钥验证签名;对于那些也能够加密的算法,使用公钥执行加密,使用私钥执行解密。

注2:并非所有公钥算法都具有多种功能,例如生成数字签名和加密。在DLMS/COSEM中不使用非对称密钥算法进行加密。

非对称密钥算法主要用于数据完整性、身份验证和不可否认机制(即数字签名),以及密钥建立。

一些非对称密钥算法使用域参数,域参数是加密算法运行所必需的附加值。这些值在数学上是相互关联的。域参数通常是公开的,由协商在相当长的一段时间内使用。

非对称密钥算法的安全使用要求用户获得以下保证:

- 域参数有效性保证提供了域参数在数学上是正确的信心;

- 公钥有效性保证提供了公钥似乎是合适密钥的信心;和

- 私钥拥有保证提供了一种信心,即被认为是私钥所有者的一方确实拥有密钥。

一些非对称密钥算法可用于多种目的(例如,用于数字签名和密钥建立)。用于一种用途的密钥不得用于其他用途。

9.2.3.4.2 Elliptic curve cryptography

9.2.3.4.2.1 General

椭圆曲线密码学涉及在有限域上的椭圆曲线上的算术运算。椭圆曲线可以在任何数字域(即实数、整数、复数)上定义,尽管它们在密码学中最常用于有限素数域。

素数域上的椭圆曲线由满足下列方程的实数(x, y)组成:

y2=x3+ax+b

方程所有解的集合形成椭圆曲线。改变a和b会改变曲线的形状,这些参数的微小变化会导致(x, y)解集的重大变化。--------------------SLF NOTE Start--------------------

d:私钥

Q:公钥

Q=dG,其中G为基点

ECC 中涉及的椭圆曲线中,非常的出名的有,sepc256k1、Curve25519等.

ECC keys的长度取决于它采用了哪种椭圆曲线. 例如非常出名的开源项目,OpenSSL、mbedtls等,对于ECC通常默认的private keys 为256bit(32字节),但最终取决于开发者使用哪一种椭圆曲线. 常见的有: 92-bit (curve secp192r1), 233-bit (curve sect233k1), 224-bit (curve secp224k1), 256-bit (curves secp256k1 and Curve25519), 283-bit (curve sect283k1), 384-bit (curves p384 and secp384r1), 409-bit (curve sect409r1), 414-bit (curve Curve41417), 448-bit (curve Curve448-Goldilocks), 511-bit (curve M-511), 521-bit (curve P-521), 571-bit (curve sect571k1) . 在mbedtls中对于选择的椭圆曲线,项目中直接提供了对应曲线的椭圆曲线参数.

椭圆曲线密码学基于数学上的椭圆曲线有限域提供了不同使用场景的相关算法.

- ECC 数字签名相关算法: ECDSA、EdDSA

- ECC 加密算法: ECIES、EEECC

- ECC秘钥协商算法: ECDH、X25519等

以上这些算法,都是以公钥和私钥的形式出现。私钥是一个整数,而公钥是对于椭圆曲线上的点(EC Point).对于ECC,知道私钥很容易计算出公钥,而知道公钥是很难算出私钥(这里面包含的知识是指数和对数的关系).

对于椭圆曲线: secp256k1, 给出了建议参数, a = 0; b=7,公式转化如下:y2=x3+7

对基于有限域的椭圆曲线,存在以下两点规则:

存在一组整数坐标: {x, y}, 0<= x < p,0<= y < p

坐落在椭圆曲线: y2 ≡ x3 + 7 (mod p)

{x, y}={5,8}在这条曲线上,因为(82)%17=(53+7)%17,此时p=17

--------------------SLF NOTE End--------------------

9.2.3.4.2.2 NIST recommended elliptic curves

FIPS PUB 186-4:2013推荐了素数域GF(p)上的五条素数域椭圆曲线。其中,曲线P-256和P-384已被选择用于DLMS/COSEM,如表13所示。

| DLMS security suite | Curve name in FIPS PUB 186-4:2013 | ASN.1 Object Identifier |

|---|---|---|

| Suite 0 | – | – |

| Suite 1 | NIST curve P-256 | 1.2.840.10045.3.1.7 |

| Suite 2 | NIST curve P-384 | 1.3.132.0.34 |

| ASN.1对象标识符出现在证书的"AlgorithmIdentifier": Parameters下。见9.2.6.4.2。 | ||

9.2.3.4.3 Data conversions

9.2.3.4.3.1 Overview

本条款描述了用于在用于指定公钥算法的不同数据类型之间进行转换的数据转换原语:octet strings(OS)、bit strings (BS)、integers(I)、field elements ( 字段元素,FE)和elliptic curve points(椭圆曲线点,ECP)。DLMS/COSEM使用octet strings来表示公钥算法的元素,并使用这些数据类型之间的转换原语来表示octet strings。长度为d的octet strings,Md–1 Md–2…M0被编码为A-XDR OCTET STRING,其中最左边的八位位位组Md–1对应于OCTET STRING字符串的编码值的第一位。

9.2.3.4.3.2 Conversion between Bit Strings and Octet Strings (BS2OS)

将bit string转换为octet string的数据转换原语称为bit string到octet string转换原语,或BS2OS。它将bit string作为输入并输出octet string。将长度为L的bit string(bL-1bL-2...b0)转换为长度为d = ⌈L/8⌉ 的octet string(Md-1 Md-2...M0)。

转换在左边填入足够的零,使位数是8的倍数,然后将其分解为八位元组。

- 更确切地说,转换应如下:

- 当0≤i <d-1时,令八位元Mi = b8i+7 b8i+6...b8i;

- 最左边的OCTET(Md-1)应将其最左边的8d-L位设置为零;

- 最右边的8-(8d-L)bit应为bL-1bL-2...b8d-8。

--------------------SLF NOTE Start--------------------

- 高位在前,低位在后

- 补最高位的0

--------------------SLF NOTE End--------------------

9.2.3.4.3.3 Conversion between Octet Strings and Bit Strings (OS2BS)

将octet string转换为bit string的数据转换原语称为octet string到bit string转换原语,或OS2BS。它将octet string作为输入并输出bit string。

将长度为d的octet string(Md-1 Md-2...M0)转换为所需长度为L的bit string(bl-1 bl-2..b0),其中d= ⌈L/8⌉,且最左边octet string的最左边8d-L位为零。

- 更确切地说,转换应如下:

- 当0≤i<L-1时,令 字节 b8i+7 b8i+6...b8i=Mi;

- 最左边的8d-L bit应为0。

9.2.3.4.3.4 Conversion between Integers and Octet Strings (I2OS)

将Integers转换为octet string的数据转换原语称为Integers到octet string转换原语,或I2OS。它接受一个非负Integers x和octet string的期望长度d作为输入。长度d必须满足256d>x,否则输出"error"。I2OS输出相应的octet string。

- Integers x应以其唯一的进制(256)表示:

- x = xd-1·256d-1 + xd-2·256d-2 + x1 ·256 + x0;

- 当0≤i≤d-1时,0≤xi < 256;

- 当0≤i≤d-1时,Mi = xi。

输出字节串为Md-1 Md-2...M0。

--------------------SLF NOTE Start--------------------

举个例子 x=1996 d=2,则M1=07,M0=CC

--------------------SLF NOTE End--------------------

9.2.3.4.3.5 Conversion between Octet Strings and Integers (OS2I)

将octet string字符串转换为Integers的数据转换原语称为octet string到Integers转换原语,或OS2I。它以长度为d的八位串Md-1 Md-2...M0作为输入,输出相应的Integers x。对于长度为0的octet string,转换输出Integers 0。

- octet string被解释为以256为基数的非负Integers。更确切地说,转换应如下:

- 当0≤i≤d-1时,xi=Mi。

- x = xd-1·256d-1 + xd-2·256d-2 + x1 ·256 + x0;

9.2.3.4.3.6 Conversion between Field Elements and Octet Strings (FE2OS)

将Field Elements转换为Octet Strings的数据转换原语称为Field Elements到Octet Strings转换原语,或FE2OS。它接受一个Field Elements作为输入,并输出相应的Octet Strings。通过应用带参数L的I2OS转换原语,将域元素x∈Fp转换为长度d = ⌈log256 p⌉ 的Octet Strings(Md-1 Md-2...M0),其中

FE2OS(x) = I2OS(x, L)。

9.2.3.4.3.7 Conversion between Octet Strings and Field Elements (OS2FE)

将Octet Strings转换为Field Elements的数据转换原语称为Octet Strings到Field Elements转换原语,或OS2FE。它接受一个Octet Strings作为输入,并输出相应的Field Elements。将长度为d的的Octet Strings(Md-1 Md-2...M0)应用OS2I转换原语转换为Field Elements x ∈ Fp,其中:

OS2FE(x) = OS2I(x) mod p

--------------------SLF NOTE Start--------------------

Field Elements应该就是某个域范围内的一个值,比如域为0-9999,这个值可能就是3456。log25645768865=3.18098289749,所以长度就至少是4,结果为0x02BA60A1,其实就是把数字转换为16进制数用HEX表示。

--------------------SLF NOTE End--------------------

9.2.3.4.4 Digital signature

注:以下内容摘自NIST SP 800-21:2005, 3.4.1。

数字签名是书面签名的电子模拟,可用于向接收方或第三方证明消息是由发送方签署的(称为不可否认性的属性)。还可以为存储的数据和程序生成数字签名,以便在以后的时间验证数据和程序的完整性。

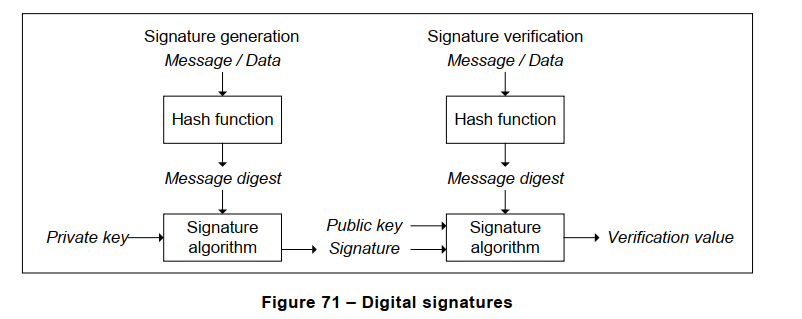

数字签名验证签名数据的完整性和签名者的身份。数字签名在计算机中表示为bits 字符串,并使用数字签名算法计算,该算法提供生成和验证签名的功能。签名生成使用私钥生成数字签名。签名验证使用与私钥对应但不相同的公钥来验证签名。每个签名者拥有一个私钥对和一个公钥对。签名生成只能由签名者私钥的持有者执行。但是,任何人都可以通过使用签名者的公钥来验证签名。数字签名系统的安全性依赖于保持签名者私钥的保密性。因此,用户必须防范自己的私钥被非法获取。

图71描述了数字签名过程。在签名生成过程中使用哈希函数(见9.2.3.2)来获得待签名数据的压缩版本,称为消息摘要或哈希值。然后将消息摘要输入到数字签名算法中以生成数字签名。数字签名与签名数据(通常称为消息)一起发送给预期的验证者。消息和签名的验证者使用签名者的公钥验证签名。验证过程中也必须使用相同的哈希函数和数字签名算法。可以使用类似的程序为存储和传输的数据生成和验证签名。

--------------------SLF NOTE Start--------------------

关于什么是数字签名,可以看这篇文档 https://zhuanlan.zhihu.com/p/481974801

它用图片通俗易懂地解释了,"数字签名"(digital signature)和"数字证书"(digital certificate)到底是什么。

我对这些问题的理解,一直是模模糊糊的,很多细节搞不清楚。读完这篇文章后,发现思路一下子就理清了。为了加深记忆,我把文字和图片都翻译出来了。

鲍勃有两把钥匙,一把是公钥,另一把是私钥。

鲍勃把公钥送给他的朋友们----帕蒂、道格、苏珊----每人一把。

苏珊要给鲍勃写一封保密的信。她写完后用鲍勃的公钥加密,就可以达到保密的效果。

鲍勃收信后,用私钥解密,就看到了信件内容。这里要强调的是,只要鲍勃的私钥不泄露,这封信就是安全的,即使落在别人手里,也无法解密。

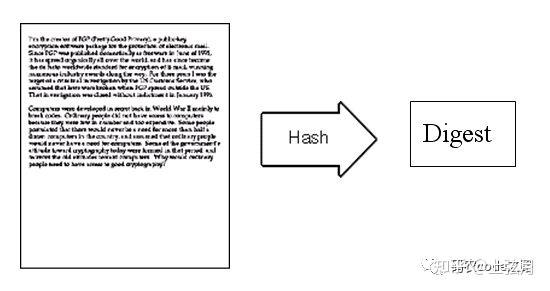

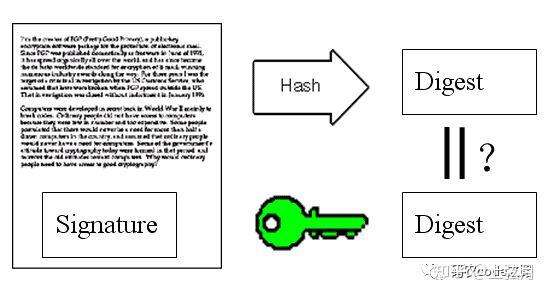

鲍勃给苏珊回信,决定采用"数字签名"。他写完后先用Hash函数,生成信件的摘要(digest)。

然后,鲍勃使用私钥,对这个摘要加密,生成"数字签名"(signature)。

鲍勃将这个签名,附在信件下面,一起发给苏珊。

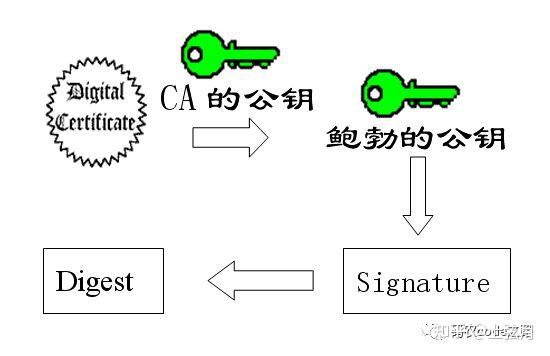

苏珊收信后,取下数字签名,用鲍勃的公钥解密,得到信件的摘要。由此证明,这封信确实是鲍勃发出的。

苏珊再对信件本身使用Hash函数,将得到的结果,与上一步得到的摘要进行对比。如果两者一致,就证明这封信未被修改过。

复杂的情况出现了。道格想欺骗苏珊,他偷偷使用了苏珊的电脑,用自己的公钥换走了鲍勃的公钥。此时,苏珊实际拥有的是道格的公钥,但是还以为这是鲍勃的公钥。因此,道格就可以冒充鲍勃,用自己的私钥做成"数字签名",写信给苏珊,让苏珊用假的鲍勃公钥进行解密。

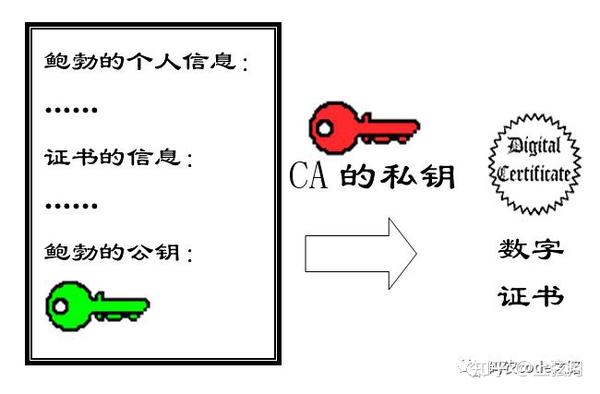

后来,苏珊感觉不对劲,发现自己无法确定公钥是否真的属于鲍勃。她想到了一个办法,要求鲍勃去找"证书中心"(certificate authority,简称CA),为公钥做认证。证书中心用自己的私钥,对鲍勃的公钥和一些相关信息一起加密,生成"数字证书"(Digital Certificate)。

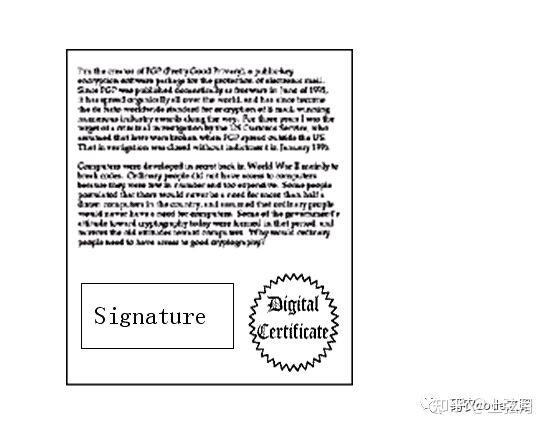

鲍勃拿到数字证书以后,就可以放心了。以后再给苏珊写信,只要在签名的同时,再附上数字证书就行了。

苏珊收信后,用CA的公钥解开数字证书,就可以拿到鲍勃真实的公钥了,然后就能证明"数字签名"是否真的是鲍勃签的。

下面,我们看一个应用"数字证书"的实例:https协议。这个协议主要用于网页加密。

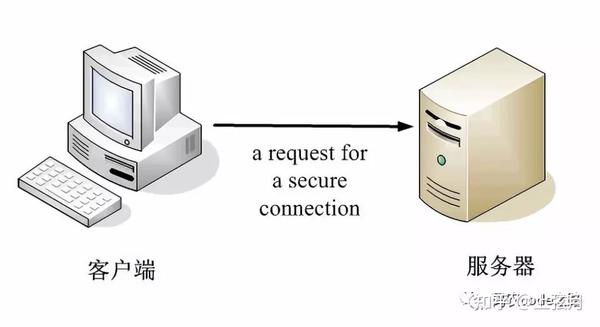

首先,客户端向服务器发出加密请求。

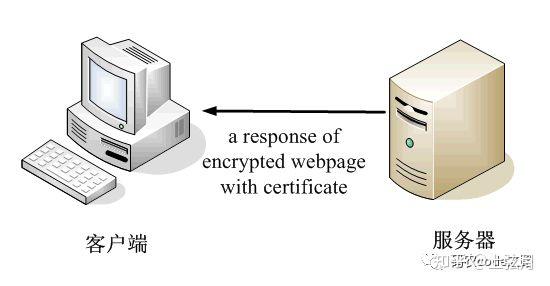

服务器用自己的私钥加密网页以后,连同本身的数字证书,一起发送给客户端。

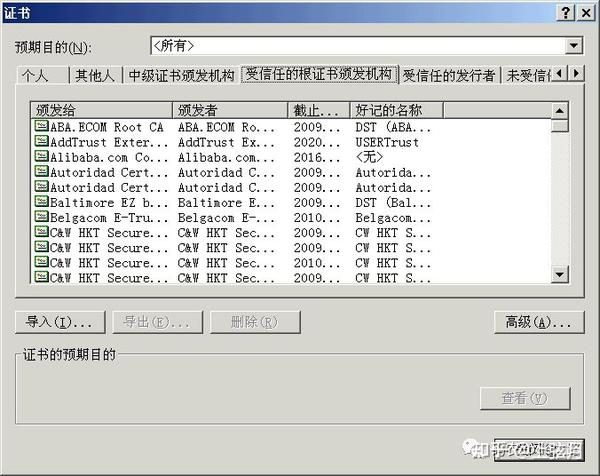

客户端(浏览器)的"证书管理器",有"受信任的根证书颁发机构"列表。客户端会根据这张列表,查看解开数字证书的公钥是否在列表之内。

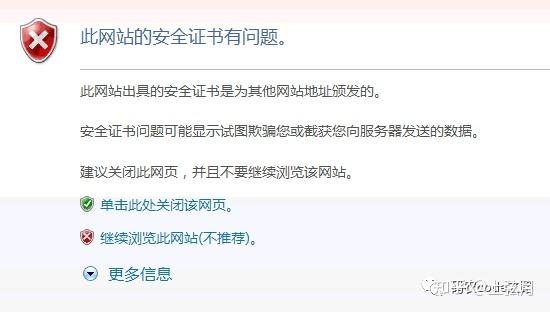

如果数字证书记载的网址,与你正在浏览的网址不一致,就说明这张证书可能被冒用,浏览器会发出警告。

如果这张数字证书不是由受信任的机构颁发的,浏览器会发出另一种警告。

如果数字证书是可靠的,客户端就可以使用证书中的服务器公钥,对信息进行加密,然后与服务器交换加密信息。

数字签名不能用来加解密

--------------------SLF NOTE End--------------------

9.2.3.4.5 Elliptic curve digital signature (ECDSA)

DLMS/COSEM采用FIPS PUB 186-4:2013中规定的椭圆曲线数字签名(ECDSA)算法。NSA1提供了实现指南。

在DLMS/COSEM中使用的椭圆曲线和算法如下:

- 在Security Suite 1的情况下,使用SHA-256哈希算法的椭圆曲线P-256;

- 在Security Suite 2的情况下,使用SHA-384哈希算法的椭圆曲线P-384。

生成ECDSA数字签名的输入资料如下:

- 待签名的消息M;

注1:在DLMS/COSEM上下文中,"Message"可以是xDLMS APDU(见9.2.7.2)或COSEM data(见9.2.7.5)

- 签署人的私钥,d;

输出是M上的ECDSA签名(r,s)。

--------------------SLF NOTE Start--------------------

过程:已知椭圆曲线参考点G、私钥d,信息M以及产生一个随机数k

- P=k×G(×是椭圆曲线上的点乘)

- P点的横坐标作为r(20字节)

- 对消息Msg:z=SHA1(M)(z为20字节)

- s=k-1(z+d×r)mod p(k-1是k的模的乘法逆元)

最终的输出的是两元数组(r,s) 40个字节

--------------------SLF NOTE End--------------------

在DLMS/COSEM中应使用纯格式:签名(r, s)被编码为八位字节字符串R||S,即作为八位字节字符串R=I2OS(R,L)和S=I2OS(S,L)与L=⌈log256n⌉的连接。因此,签名的长度固定为2L个八位字节。

其中n为椭圆曲线基点G的阶数。I2OS是整数到八进制字符串转换原语。见9.2.3.4.3。

- 核实数字签名生成的ECDSA的输入如下:

- 签名消息M';

- 收到的ECDSA签名(r',s');

- 签署人的真实公钥Q。

生成和验证签名的过程应按照NSA1 3.4的规定进行。

--------------------SLF NOTE Start--------------------

过程:已知(r',s'),公钥Q,参考点G以及消息M'

z=SHA(M')

P=S-1×z×G+S-1×R×Q(第1,2个是椭圆曲线上的点乘算法)

然后判断P的x坐标是否于r相等,如果相等则这个签名有效,否则是无效的

有效的含义即这个M'认为是真实且可信的

网上找的ECDSA签名验证证书的C#源码,简洁明了,源代码地址 https://www.cnblogs.com/darkif/p/16502884.html ,如有侵权,联系作者(1781479820@qq.com)删除

using System;

using System.IO;

using System.Text;

using Org.BouncyCastle.Crypto;

using Org.BouncyCastle.OpenSsl;

using Org.BouncyCastle.Security;

using Org.BouncyCastle.X509;

namespace security_sandbox

{

class Program

{

static void Main(string[] args)

{

var certificateString = @"-----BEGIN CERTIFICATE-----

MIIB4TCCAYegAwIBAgIUKt0WdaKI2eRXBO2nVk+OF6AZqHMwCgYIKoZIzj0EAwIw

RTELMAkGA1UEBhMCQVUxEzARBgNVBAgMClNvbWUtU3RhdGUxITAfBgNVBAoMGElu

dGVybmV0IFdpZGdpdHMgUHR5IEx0ZDAgFw0yMDA1MDcxMzM2MTNaGA8yMTIwMDQx

MzEzMzYxM1owRTELMAkGA1UEBhMCQVUxEzARBgNVBAgMClNvbWUtU3RhdGUxITAf

BgNVBAoMGEludGVybmV0IFdpZGdpdHMgUHR5IEx0ZDBZMBMGByqGSM49AgEGCCqG

SM49AwEHA0IABO39ccEC+Zv1HDeMy/s7JculdYN/8DXC+U3Qn1rdF351H4NMfkbC

H9bnqwZ4a5oR9HDfaNMX14OQd4VERZV1bhGjUzBRMB0GA1UdDgQWBBRGuUmsyB2h

JCXMRTVMRTcdoWZQaDAfBgNVHSMEGDAWgBRGuUmsyB2hJCXMRTVMRTcdoWZQaDAP

BgNVHRMBAf8EBTADAQH/MAoGCCqGSM49BAMCA0gAMEUCIGG8tQZlh7aJaI34Y7jq

44SmSc/ule9MgjIX+Gg+i5vwAiEA9Jb/304KO4t9OMqFMQeWZXIHdzhDFBwx7FWz

78+UsnY=

-----END CERTIFICATE-----";

var pemreader = new PemReader(new StringReader(certificateString));

var cert = (X509Certificate)pemreader.ReadObject();

// Alternatively, load the public key directly

var pubkeyString =

@"-----BEGIN PUBLIC KEY-----

MFkwEwYHKoZIzj0CAQYIKoZIzj0DAQcDQgAE7f1xwQL5m/UcN4zL+zsly6V1g3/w

NcL5TdCfWt0XfnUfg0x+RsIf1uerBnhrmhH0cN9o0xfXg5B3hURFlXVuEQ==

-----END PUBLIC KEY-----";

pemreader = new PemReader(new StringReader(pubkeyString));

var pubkey = (AsymmetricKeyParameter)pemreader.ReadObject();

var data = "Hello";

var signature = Convert.FromBase64String("MEUCIQD5593C/NBhHA1DILT72gjhGj/lKjom9vYP+JbuypBrxQIgNAjYT1LihEpPbUhe1n9ccUHQvw676bGqOTEU/25qcRQ=");

// Verify using the public key

var signer = SignerUtilities.GetSigner("SHA-256withECDSA");

signer.Init(false, pubkey);

signer.BlockUpdate(Encoding.ASCII.GetBytes(data), 0, data.Length);

var success = signer.VerifySignature(signature);

if (success) {

Console.WriteLine("Signature verified successfully using public key");

} else {

Console.WriteLine("Failed to verify signature using public key");

}

// Verify using the certificate - the certificate's public key is extracted using the GetPublicKey method.

signer.Init(false, cert.GetPublicKey());

signer.BlockUpdate(Encoding.ASCII.GetBytes(data), 0, data.Length);

success = signer.VerifySignature(signature);

if (success) {

Console.WriteLine("Signature verified successfully using certificate");

} else {

Console.WriteLine("Failed to verify signature using certificate");

}

}

}

}

有关椭圆曲线验证签名的 这篇文档讲的特别详细 https://blog.csdn.net/weixin_43586667/article/details/122766815

--------------------SLF NOTE End--------------------

9.2.3.4.6 Key agreement

9.2.3.4.6.1 Overview

密钥协商允许两个实体联合计算共享密钥,并从中获得密钥材料。另见NIST SP 800-56A Rev.2:2013。

对于DLMS/COSEM,从NIST SP 800-56A Rev.2:2013中选择了三种椭圆曲线密钥协商方案:

- 短期统一模型C(2e,0s,ECC CDH)方案;

- One-Pass Diffie-Hellman C(1e,1s,ECC CDH)方案;

- 静态统一模型C(0e,2s,ECC CDH)方案。

对于NSA套件B,已选择前两个方案

--------------------SLF NOTE Start--------------------

ECC在C#中使用详解 https://blog.csdn.net/lgj123xj/article/details/130227771

--------------------SLF NOTE End--------------------

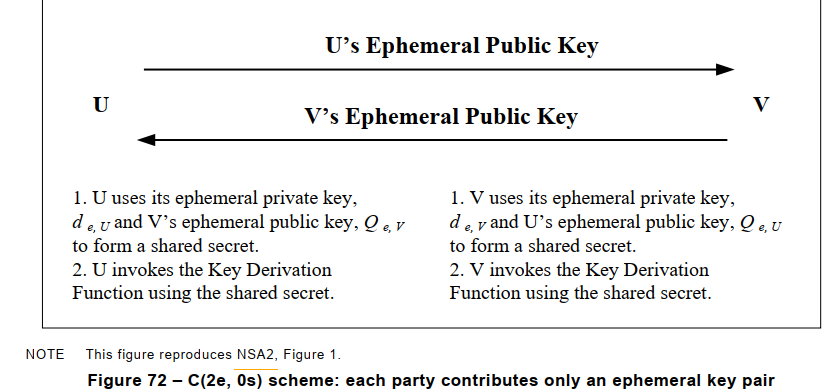

9.2.3.4.6.2 The Ephemeral Unified Model C(2e, 0s, ECC CDH) scheme

该方案用于DLMS/COSEM客户端和服务器之间,以就master key、global encryption keys和/或authentication key达成一致。客户端扮演U方,服务器扮演V方。该过程由"Security setup"接口类的方法支持;参见DLMS UA 1000-1 Ed.12:2017,4.4.7。

各方根据域参数D生成临时密钥对。各方交换临时公钥,然后使用域参数、它们的临时私钥和另一方的临时公钥计算共享密钥Z。密钥材料是使用9.2.3.4.6.5中规定的密钥推导函数从共享密钥Z和其他输入中推导出来的。

NIST SP 800-56A Rev.2:2013,6.1.2.2和NSA2,3.1中详细规定了该过程,如下图72和表14所示。

该图再现了NSA2,图1

U1:U使用它的临时私钥de,U和V的临时公钥Qe,V组成一个共享密钥。

U2:U使用共享密钥调用密钥派生函数。

V1:V使用它的临时私钥de,V和U的临时公钥Qe,U组成一个共享密钥。

V2:V使用共享密钥调用密钥派生函数

先决条件:

a)甲乙双方各有一套相同的域名参数,D.D应从两套域名参数中任选一套,详见附件a;

b)双方已同意使用NIST串联KDF;见9.2.3.4.6.5。SHA-256是用于P-256的域参数的哈希函数,SHA-384是用于P-384的域参数的哈希函数;

c)在密钥协商过程之前或过程中,双方在密钥协商方案中获得与另一方相关联的标识符。

注:请参见NIST SP 800-56A Rev. 2: 2013和NSA2,以获取有关域参数有效性保证、私钥和公钥有效性以及私钥拥有保证的更多信息。

| Party U | Party V | |

|---|---|---|

| 域参数 | (q, FR, a, b{,SEED}, G, n, h)由安全套件确定 | (q, FR, a, b{,SEED}, G, n, h)由安全套件确定 |

| Static data | N/A | N/A |

| 短期数据 | 短期私钥,de,U 短期公钥,Qe,V | 短期私钥,de,U 短期公钥,Qe,V |

| Computation | 通过使用de,U和Qe,V调用ECC CDH来计算Z | 通过使用de,V和Qe,U调用ECC CDH来计算Z |

| 派生密钥材料 | 1.计算kdf(Z,OtherInput) 2.销毁Z | 1.计算kdf(Z,OtherInput) 2.销毁Z |

| 注:本表基于NIST SP 800-56A Rev.2:2013表18和NSA2表1。 | ||

选择C(2e, 0s)方案的基本原理在NIST SP 800-56A Rev. 2: 2013, 8.2中有详细说明。

在C.1中进一步解释了该方案在DLMS/COSEM中的使用。

9.2.3.4.6.3 The One-Pass Diffie-Hellman C(1e, 1s, ECC CDH) scheme

该方案用于DLMS/COSEM服务器和另一方就临时加密密钥达成协议,以保护xDLMS apdu或COSEM数据。发送方(发送方)扮演U方,另一方(接收方)扮演V方。

注1:术语发送方和接收方是指通用加密APDU的字段。

对于该方案,U方生成一个临时密钥对;V方只有一个静态密钥对。U方以可信的方式(例如从可信CA签名的证书中)获取V方的静态公钥,并将自己的临时公钥发送给V方。双方分别使用自己的私钥和对方的公钥获得共享密钥Z。各方使用9.2.3.4.6.5中规定的密钥派生方法从共享密钥Z和其他输入中派生密钥材料。

该过程在NIST SP 800-56A Rev. 2: 2013, 6.2.2.2和NSA2, 3.2中有详细规定,如图73和表15所示。

--------------------SLF NOTE Start--------------------

- 和上面的类似,主要是静态动态公钥的区别,就是不需要服务端把动态公钥给客户端,客户端可以通过预先导入的证书(可信 CA 签名)获得对方的静态公钥

- 全程只需要发送一次公钥

--------------------SLF NOTE End--------------------

该图再现了NSA2,图2

U1:U使用它的临时私钥de,U和V的临时公钥Qs,V组成一个共享密钥。

U2:U使用共享密钥调用密钥派生函数。

V1:V使用它的临时私钥ds,V和U的临时公钥Qe,U组成一个共享密钥。

V2:V使用共享密钥调用密钥派生函数

先决条件:

a)U,V双方应各有一套相同的域参数的副本,D. D应从两套域参数中选择一套域参数,见附件a;

b)V方已被指定为9.2.6.2中使用域参数集D生成的静态密钥对的所有者;

c)双方同意使用NIST串联KDF,见9.2.3.4.6.5。SHA-256是用于P-256的域参数的哈希函数,SHA-384是用于P-384的域参数的哈希函数;

D)在密钥协商过程之前或过程中,双方在密钥协商方案中获得与另一方相关联的标识符。U方获取与V方标识符绑定的静态公钥。此静态公钥应以受信任的方式获得(例如,从受信任的CA签署的证书中获得)。

注2:另见NIST SP 800-56A Rev. 2: 2013和NSA2,以获取关于域参数有效性保证、私钥和公钥有效性以及私钥拥有保证的更多信息

| Party U | Party V | |

|---|---|---|

| 域参数 | (q, FR, a, b{,SEED}, G, n, h)由安全套件确定 | (q, FR, a, b{,SEED}, G, n, h)由安全套件确定 |

| Static data | N/A | 静态私钥,ds,V 静态公钥,Qs,V |

| Ephemeral data | 短期私钥,de,U 短期公钥,Qe,U | N/A |

| Computation | 通过使用de,U和Qs,V调用ECC CDH来计算Z | 通过使用ds,V和Qe,U调用ECC CDH来计算Z |

| 派生密钥材料 | 1.计算kdf(Z,OtherInput) 2.销毁Z | 1.计算kdf(Z,OtherInput) 2.销毁Z |

| 注:本表基于NIST SP 800-56A Rev.2:2013表24和NSA2表2。 | ||

选择该方案的基本原理在NIST SP 800-56A Rev. 2: 2013, 8.4中有详细说明。

在C.2中进一步解释了该方案在DLMS/COSEM中的使用。

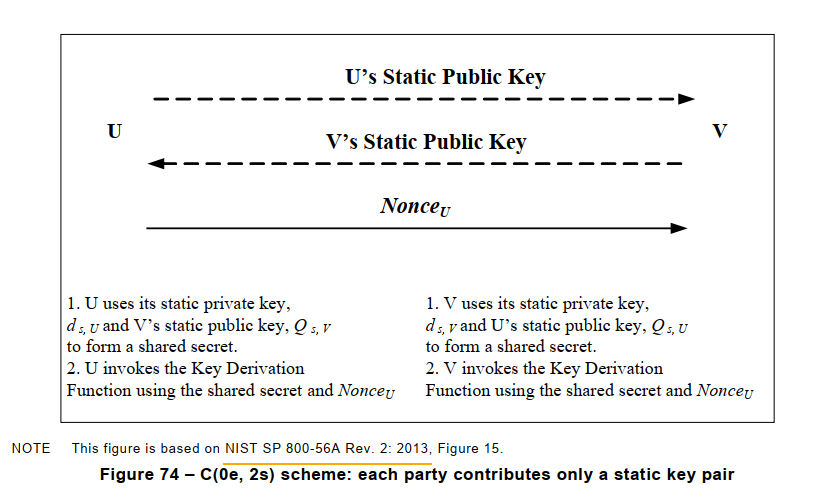

9.2.3.4.6.4 The Static Unified Model C(0e, 2s, ECC CDH) scheme

该方案用于DLMS/COSEM服务器和另一方就临时加密密钥达成协议,以保护xDLMS apdu或COSEM数据。发送方(数据源)扮演U方,另一方(接收方)扮演V方。

注1:术语发送方和接收方是指general-ciphering APDU的字段。

在这种情况下,各方仅使用静态密钥对。双方获取对方的静态公钥。一个nonce, NonceU,由U方发送给V方,以确保派生的密钥材料在每次密钥建立协商中都是不同的。

双方使用自己的静态私钥和对方的静态公钥派生出共享密钥Z。使用9.2.3.4.6.5中规定的密钥派生函数、共享密钥Z、U和V的标识符以及nonce导出密钥材料。

流程如图74和表16所示。

该数据基于NIST SP 800-56A Rev. 2: 2013,图15。

U1:U使用它的静态私钥ds,U和V的静态公钥Qs,V组成一个共享密钥。

U2:U使用共享密钥和NonceU调用密钥派生函数

V1:V使用它的静态私钥ds,V和U的静态公钥Qs,U组成一个共享密钥。

V2:V使用共享密钥和NonceU调用密钥派生函数

先决条件:

a)双方应各有一套相同的域参数的真实副本,D、D必须从两套域参数中任选一套,见附件a;

b)各方已被指定为9.2.6.2中使用域参数集合D生成的静态密钥对的所有者;

c)双方同意使用NIST串联KDF,见9.2.3.4.6.5。SHA-256是用于P-256的域参数的哈希函数,SHA-384是用于P-384的域参数的哈希函数;

D)在密钥协商过程之前或过程中,各方均应获得密钥协商方案期间与另一方相关联的标识符;

E)双方获取对方与标识符绑定的静态公钥。这些静态公钥应该以可信的方式获得(例如,从可信CA签名的证书中获得)。

注2:另见NIST SP 800-56A Rev. 2: 2013,有关域参数的有效性保证、私钥和公钥的有效性以及私钥拥有的保证的更多信息。

| Party U | Party V | |

|---|---|---|

| 域参数 | (q, FR, a, b{,SEED}, G, n, h)由安全套件确定 | (q, FR, a, b{,SEED}, G, n, h)由安全套件确定 |

| Static data | 静态私钥 ds,U 静态公钥 Qs,U | 静态私钥 ds,V 静态公钥 Qs,V |

| Ephemeral data | NonceU | |

| Computation | 通过使用ds,U和Qs,V调用ECC CDH来计算Z | 通过使用ds,V和Qs,U调用ECC CDH来计算Z |

| 派生密钥材料 | 1.通过使用NonceU来计算派生密钥材料 2.销毁Z | 1.通过使用NonceU来计算派生密钥材料 2.销毁Z |

| 注1:本表基于NIST SP 800-56A Rev. 2: 2013,表26。 | ||

| 注2:在相同的两方之间的所有C(0e,2s)密钥建立交易中,Z的值是相同的,因此,如果它被泄露,那么在这两个使用相同静态密钥对的相同实体之间的过去,当前和未来的C(0e, 2s)密钥协商交易中派生的所有密钥材料也可能被泄露。任何未"归零"的共享密钥Z都应以与私钥相同的安全保护进行存储和使用。 | ||

选择该方案的基本原理在NIST SP 800-56A Rev. 2: 2013, 8.5中有详细说明。

在C.3中进一步解释了该方案在DLMS/COSEM中的使用。

--------------------SLF NOTE Start--------------------

和上面的类似,将动态公钥变成了静态公钥,不需要发送公钥,只需要Nonce,Nonce用于计算密钥材料,保证每次生成的密钥材料不同。

--------------------SLF NOTE End--------------------

9.2.3.4.6.5 Key Derivation Function – The NIST Concatenation KDF

应使用NIST SP 800-56A Rev. 2: 2013, 5.8.1.1和NSA2,Clause 5中规定的NIST串联KDF。具体如下:

函数调用:kdf(Z, OtherInput)

其中OtherInput由keydatalen和OtherInfo组成。

具体实现相关的参数:

a) hashlen:一个整数,表示哈希函数(hash)输出的长度(以bit为单位),用于导出密钥材料块。在安全套件1的情况下,这将是256 (SHA-256),在安全套件2的情况下,这将是384(SHA-384);

b) max_hash_inputlen:一个整数,表示输入到哈希函数的位串的最大长度(以bit为单位)。

SHA-256的max_hash_inputlen长度小于264bit,SHA-384的max_hash_inputlen长度小于2128bit。

功能:H:哈希函数:安全套件1为SHA-256,安全套件2为SHA-384。

输入:

c) Z:表示共享密钥Z的字节串;

d) keydatalen:表示要生成的密钥材料长度(以bit为单位)的整数:安全套件1为128位,安全套件2为256位;

e) OtherInfo:一个bit字符串,等于以下连接:

AlgorithmID || PartyUInfo || PartyVInfo {||SuppPubInfo}{||SuppPrivInfo}

- 其中子字段定义如下:

- AlgorithmID:一个bit串,指示如何解析派生密钥材料,以及将使用哪种算法派生密钥材料。见表18;

- PartyUInfo:包含公开信息的bit串,该信息由使用此KDF的应用程序要求由U方提供给密钥派生过程;

- PartyVInfo:包含公共信息的bit串,该信息由使用此KDF的应用程序要求由V方提供给密钥派生过程;

- suppPubinfo(可选):包含额外的、相互知道的公共信息的bit串。

DLMS/COSEM中未使用。 - suppPrivinfo(可选):包含额外的,相互知道的私有信息的bit串(例如,通过单独通道通信的共享秘密对称密钥)。

DLMS/COSEM中未使用。

每个子字段和子字符串的格式和内容如表17所示。

| SubfieldSubstring | Key agreement scheme | Length in octets | Value | ||

|---|---|---|---|---|---|

| C(2e, 0s) | C(1e, 1s) | C(0e, 2s) | |||

| Format | |||||

| AlgorithmID | Fixed | Fixed | Fixed | 7 | See Table 18 |

| PartyUinfo | Fixed | Fixed | Variable | 8+n | – |

| IDU | Fixed | Fixed | Fixed | 8 | originator-system-title |

| NonceU | – | – | Variable | n | Datalen = transaction-id的长度,应为1字节。 Data = transaction-id的值 |

| PartyVInfo | Fixed | Fixed | Fixed | 8 | – |

| IDV | Fixed | Fixed | Fixed | 8 | recipient-system-title |

| "originator-system-title"、"transaction-id"和"recipient-system-title"是general-ciphering APDU的字段 | |||||

在DLMS/COSEM中,密钥派生为给定目的提供单个密钥。长度由安全套件决定。算法应如表18所示。参见9.4.2.2.4。

| Algorithm | COSEM cryptographic algorithm ID | Encoded value |

|---|---|---|

| AES-GCM-128 | 2.16.756.5.8.3.0 | 60 85 74 05 08 03 00 |

| AES-GCM-256 | 2.16.756.5.8.3.1 | 60 85 74 05 08 03 01 |

| AES-WRAP-128 | 2.16.756.5.8.3.2 | 60 85 74 05 08 03 02 |

| AES-WRAP-256 | 2.16.756.5.8.3.3 | 60 85 74 05 08 03 03 |

9.2.3.5 Random number generation

提供强随机数生成器(Strong random number generator, RNG)来生成DLMS/COSEM中使用的各种算法所需的随机数。RNG最好是不确定的。如果非确定性RBG不可用,系统应利用足够的熵为确定性RNG创建高质量的种子。

9.2.3.6 Compression

压缩不涉及加密,是对xDLMS APDU的一种转换。由于这个原因,并且由于它与对称密钥加密一起控制,因此在这里指定它。

压缩可以应用于COSEM数据或xDLMS APDU。这个过程可以与对称密钥加密相结合。见9.2.7.2.4.7和9.2.7.2.4.8。压缩算法应符合ITU-T V.44:2000的规定。选择此算法是为了满足以下要求:

- 处理负载低;

- 内存要求低;

- 低延迟。

压缩的使用由9.2.7.2.4中规定的Security Control字节的第7位指示。

9.2.3.7 Security suite

安全套件确定各种加密原语可用的加密算法集和密钥长度。

DLMS/COSEM安全套件(见表19)基于NSA Suite B,包括用于认证、加密、密钥协商、数字签名和哈希的加密算法。

- 认证和加密:应按照FIPS PUB 197中规定的高级加密标准(AES)使用,密钥长度为128位和256位。AES应与NIST SP 800-38D:2007中规定的Galois/Counter Mode(GCM)操作一起使用;

- 数字签名:椭圆曲线数字签名算法(ECDSA)应按照指定的FIPS PUB 186-4:2013和NSA1使用曲线P-256或P-384;

- 密钥协商

- Ephemeral Unified Model C(2e, 0s, ECC CDH)方案,见9.2.3.4.6.2;

- One-Pass Diffie-Hellman C(1e, 1s, ECC CDH)方案,见9.2.3.4.6.3;和

- 静态统一模型C(0e, 2s, ECC CDH)方案,参见9.2.3.4.6.4,应使用椭圆曲线P-256或P-384。

- 哈希:安全哈希算法(SHA) SHA-256和SHA-384应按照FIPS PUB 180-4:2012中指定的方式使用。

此外,还提供了密钥封装和压缩算法。

| Security Suite Id | Security suite name | Authenticated encryption | Digital signature | Keyagreement | Hash | Key- transport | Compression |

|---|---|---|---|---|---|---|---|

| 0 | AES-GCM-128 | AES-GCM-128 | – | – | – | AES-128key wrap | – |

| 1 | ECDH-ECDSA- AES-GCM-128-SHA-256 | AES-GCM-128 | ECDSAwith P-256 | ECDHwith P-256 | SHA- 256 | AES-128key wrap | V.44 |

| 2 | ECDH-ECDSA- AES-GCM-256-SHA-384 | AES-GCM-256 | ECDSAwith P-384 | ECDHwith P-384 | SHA- 384 | AES-256key wrap | V.44 |

| All other reserved | – | – | – | – | – | – | – |

9.2.4 Cryptographic keys – overview

加密密钥是与加密算法一起使用的参数,该算法确定其操作的方式是,知道密钥的实体可以复制或反转操作,而不知道密钥的实体则不能。在DLMS/COSEM中,操作示例包括:

- 明文到密文的转换;

- 密文到明文的转换;

- 验证码(MAC)的计算和验证;

- 密钥封装;

- 应用和验证数字签名;

- 密钥协商。

对称密钥算法使用的密钥在9.2.5中指定。

公钥算法使用的密钥在9.2.6中指定。

9.2.5 Key used with symmetric key algorithms

9.2.5.1 Symmetric keys types

对称密钥的分类:

-

a)按目的分类

- key encrypting key (KEK)用于

加密其他对称加密密钥,例如master key - encryption key 用于 AES-GCM 算法的块加密

- authentication key 用于AES-GCM 算法的 AAD

- key encrypting key (KEK)用于

-

b)按生命周期分类

- 打算使用较长时间的静态密钥。在 DLMS/COSEM 中,它们可能是:

- 全局密钥,可用于在相同合作伙伴之间重复建立的多个AA。全局密钥可以是单播加密密钥(GUEK)、广播加密密钥(GBEK)或AK(GAK);

- 专用密钥,可用于在两个合作伙伴之间建立的单个AA期间重复使用的密钥。因此,其生命周期与AA的生命周期相同。专用密钥只能是

单播加密密钥(UEK)。

- 临时密钥通常用于一个AA内的单个交换。

- 打算使用较长时间的静态密钥。在 DLMS/COSEM 中,它们可能是:

--------------------SLF NOTE Start--------------------

- InitiateRequest APDU 和 AARQ 是什么关系?答:见 12.3 Table 133最后, InitiateRequest APDU 是 AARQ 中 user-information字段的一部分,是可以加密的

- 专用密钥 由 AARQ APDU 中的 InitiateRequest APDU 携带,这个InitiateRequest APDU 本身 要被全局单播密密钥(GUEK)加密,AARE中的 InitiateResponse APDU 也要用相同的方式加密。

--------------------SLF NOTE End--------------------

关于对称密钥的生成和分发,请参见NIST SP 800-57:2012, 8.1.5.2。

使用表20中所示的方法之一,在每个DLMS/COSEM客户机-服务器之间建立主密钥和全局密钥。应定期更新,见9.2.3.3.7.3和9.2.5.6。

专用密钥由DLMS/COSEM客户端生成,并在xDLMS InitiateRequest APDU的专用密钥字段中传输到服务器,由AARQ APDU的用户信息字段携带。当专用密钥存在时,xDLMS InitiateRequest APDU将使用AES-GCM-128/256算法、GUEK,AK进行认证和加密。由AARE APDU user-information 字段携带的xDLMS InitiateResponse APDU也要采用同样的方式进行加密和认证。当使用专用密钥时,security control 字节的密钥设置位(见表37)不相关,应设置为零。

AARQ 和 AARE APDUs 本身不受保护

表20总结了对称密钥类型、它们的用途、建立它们的方法以及它们在不同APDU和不同实体之间的使用。

| Key type | 目的 | Key establishment | Use |

|---|---|---|---|

| Master key, KEK1) | 密钥加密密钥(KEK): - (新)主密钥 - 全局加密或AK - 临时加密密钥 | Out of band | 可识别为客户端-服务器之间general-ciphering APDUs的KEK ,见表21 |

| 密钥封装 | |||

| 密钥协商3) | |||

| Global unicast encryption key, GUEK 2) | 单播分组密码的密钥 - xDLMS APDUs和/或 - COSEM 数据 | 密钥封装 | - service-specific的全局加密 APDU客户端-服务器 - general-glo-ciphering APDU 客户端-服务器 - general-ciphering APDU 客户端-服务器 - "数据保护"对象保护参数 |

| 密钥协商3) | |||

| Global broadcast encryptionkey, GBEK 2) | 广播分组密码的密钥 - xDLMS APDUs和/或 - COSEM 数据 | 密钥封装 | |

| (Global)Authentication key, GAK 2) | 部分AAD用于xDLMS apdu和/或COSEM数据的加密过程 | 密钥封装 | 客户端-服务器和第三方-服务器之间的所有apdu |

| 密钥协商3) | |||

| Dedicated key (unicast) | 在已建立的AA内,单播xDLMS apdu的分组密码密钥 | xDLMS Initiate.request APDU中的密钥传输 | - service-specific dedicated ciphering APDU客户端-服务器 - general-ded-ciphering APDU客户端-服务器 在AA的生命周期内 |

| Ephemeral encryption key | 分组密码密钥用于: - xDLMS APDUs和/或 - COSEM 数据 | 密钥封装 | - general-ciphering APDU 客户端-服务器 - "数据保护"对象保护参数 |

| 分组密码密钥用于: - xDLMS APDUs和/或 - COSEM 数据 | 密钥协商4) | - general-ciphering APDU 客户端-服务器或第三方-服务器 - "数据保护"对象保护参数 | |

1)由"Security setup"对象持有。不同的AA可以使用相同或不同的"Security setup"对象。 | |||

9.2.5.2 Key information with general-ciphering APDU and data protection

当general-ciphering APDU用于保护xDLMS APDU或COSEM数据时,发送方发送关于已经/将要用于加密/解密xDLMS APDU/COSEM数据的密钥的必要信息,以及加密后的xDLMS APDU/COSEM数据。

所需的关键信息总结于表21,并在9.2.5.3、9.2.5.4和9.2.5.5中作了进一步规定。

| Key information choices | Comment | |

|---|---|---|

| key-Info | ||

| identified-key | S | EK已识别 |

| key-id | M | |

| global-unicast-encryption-key | S | GUEK |

| global-broadcast-encryption-key | S | GBEK |

| wrapped-key | S | EK使用密钥封装进行传输 |

| kek-id | M | |

| master-key | M | 标识用于封装密钥加密数据的密钥。0 =主密钥(KEK) |

| key-ciphered-data | M | 用KEK封装的随机生成密钥 |

| agreed-key | S | 密钥由双方使用以下任一种方式达成一致: - One-Pass Diffie-Hellman C(1e,1s,ECC CDH)方案见9.2.3.4.6.3;或 -静态统一模型C(0e,2s,ECC CDH)方案见9.2.3.4.6.4。 |

| key-parameters | M | 密钥协商方案标识符: 0x01: C(1e, 1s ECC CDH) 0x02: C(0e,2s ECC CDH) 其他所有的保留。 |

| key-ciphered-data | M | -在C(1e,1s,ECC CDH)方案的情况下:用U的私有数字签名密钥签名U的临时密钥协商密钥对的公钥Qe,U。 -在C(0e,2s,ECC CDH)方案的情况下:长度为零的Octetstring。在这种情况下,U方必须提供一个nonce(NonceU)。见9.2.3.4.6.4和9.2.3.4.6.5。 |

| M: 强制性的 (part of a SEQUENCE) S: 可选的 (part of a CHOICE) 对于ASN.1规范, see 9.5. | ||

| Note:使用Key identification限制了在客户端和服务器之间交换受保护的xDLMS apdu/COSEM数据,因为GUEK和GBEK不得向客户端和服务器以外的任何一方披露。 | ||

--------------------SLF NOTE Start--------------------

- 可以识别为客户端和服务器之间的KEK通用加密APDU

- 当 general-ciphering APDU 用于保护

xDLMS APDU或COSEM数据时,发送方不仅要发送加密后的 xDLMS APDU/COSEM数据,同时也要发送密钥的必要信息,该信息已经或将用于 加密/解密 xDLMS APDU/COSEM数据,包括EK、AK、MK等

--------------------SLF NOTE End--------------------

9.2.5.3 Key identification

所识别的密钥可以是全局单播加密密钥(GUEK)或全局广播加密密钥(GBEK)。在这种情况下,security control字节(SC)的密钥设置位(见表37)不相关,应设置为零。

9.2.5.4 Key wrapping

密钥封装可用于建立静态或临时对称密钥。

该算法为9.2.3.3.8中规定的AES密钥封装算法。KEK是主密钥。因此,此方法只能在共享主密钥的各方之间使用,即在客户端和服务器之间。

可以使用密钥封装建立的静态密钥如下:

- the master key, KEK; and/or

- the global unicast encryption key GUEK; and/or

- the global broadcast encryption key GBEK; and/or

- the (global) authentication key, GAK.

要使用密钥封装建立这些静态密钥,客户端应首先生成密钥,然后通过调用"Security setup"对象的key_transfer方法将其传输到服务器,请参见DLMS UA 1000-1 Ed.12:2017,4.4.7。方法调用参数应携带key_id和wrapped key。承载调用方法的服务和方法调用参数的APDU应根据安全策略和访问权限的要求进行保护。

可在项目特定配套规范中规定所需的防护等级。

为了使用密钥封装来建立临时密钥,xDLMS APDU或COSEM数据的发起者随机生成临时密钥。该临时密钥应使用AES key wrap算法和KEK进行封装,并应与使用临时密钥加密的xDLMS APDU或COSEM数据一起发送给接收方。收件人应打开临时密钥,然后使用临时密钥进行解密

9.2.5.5 Key agreement

密钥协商可以用于在服务器和客户端之间建立静态密钥,或者在服务器和客户机或第三方之间建立临时密钥。不同的密钥协商方案可用于建立不同的密钥。

客户端和服务器可以使用Ephemeral Unified Model C(2e,0s, ECC CDH) scheme来商定:

- the master key, KEK; and/or

- the global unicast encryption key GUEK; and/or

- the global broadcast;and/or encryption key GBEK; and/or

- the (global) authentication key, GAK.

该方案由"Security setup"接口类的key_agreement方法支持,请参见DLMS UA 1000-1 Ed.12:2017,4.4.7。方法调用参数携带9.2.3.4.6.2中规定的必要参数。承载调用方法的服务以及方法调用参数的APDU应根据安全策略和访问权限的要求进行保护。另见附件C。

可在项目特定配套规范中规定所需的防护等级。

要使用密钥协商建立临时加密密钥(用作块密码密钥),有两种方案可用:

- 9.2.3.4.6.3中规定的One-Pass Diffie-Hellman C(1e,1s,ECC CDH)方案;除非项目特定配套规范中另有规定,否则应使用C(1e,1s ECC CDH)方案。

- 9.2.3.4.6.4中规定的静态统一模型C(0e,2s,ECC CDH)方案

9.2.5.6 Symmetric key cryptoperiods

对称密钥加密周期应在项目特定配套规范中确定。NIST SP 800-57:2012第1部分5.3.5对称密钥使用周期和加密周期以及5.3.6特定密钥类型的加密周期建议中给出了建议。

9.2.6 Keys used with public key algorithms

9.2.6.1 Overview

- 非对称加密算法密钥分类:

- 按目的:数字签名、密钥协商

- 按生命周期:静态密钥、临时密钥

| 数字签名 | |||

|---|---|---|---|

| 密钥类型 | 签署人 | 验证人 | Use |

| 数字签名 密钥对 | 私钥 | 公钥 | 签署人使用私钥计算数字签名: -在xDLMS APDU上 -关于COSEM数据 -在临时的公钥协议密钥上 验证人使用公钥验证数字签名 -在xDLMS APDU上 -关于COSEM数据 -基于接收到的临时公钥协议密钥 |

| 密钥协商 | |||

| 密钥类型 | 用户 | 服务器 | Use |

| 临时密钥 协商密钥对 | 私钥 公钥 | 私钥 公钥 | 在临时统一模型C(2e,0s,ECC CDH)方案的情况下,双方都具有临时密钥对。见9.2.3.4.6.2。 在One-Pass Diffie-Hellman C(1e,1s,ECC CDH)方案的情况下,只有U方具有临时密钥对。见9.2.3.4.6.3 |

| 静态密钥 协商密钥对 | 私钥 公钥 | 私钥 公钥 | 在One-Pass Diffie-Hellman C(1e,1s,ECC CDH)方案的情况下,只有V方具有静态密钥对。见9.2.3.4.6.3。 在静态统一模型C(0e,2s,ECC CDH)方案的情况下,U方和V方都具有静态密钥对。见9.2.3.4.6.4。 |

9.2.6.2 Key pair generation

对一组域参数(Q, FR, a, b {,domain_parameter_seed}, G, n, h)生成ECC密钥对d和Q。生成ECC私钥d和公钥Q有两种方法;生成d和Q需要使用这两种方法中的一种。

在生成ECDSA密钥对之前,需要确保域参数(q, FR, a, b{, domain_parameter_seed}, G, n, h)的有效性。

具体操作请参见FIPS PUB 186-4:2013,附录B.4。

9.2.6.3 Public key certificates and infrastructure

9.2.6.3.1 Overview

本子条款9.2.6.3描述了用于DLMS/COSEM的公钥证书,以及管理这些证书的PKI基础设施示例。它基于以下文件:

- NIST SP 800-21:2005和NIST SP 800-32:2001,提供了公钥密码学和公钥基础设施的一般描述;

- ITU-T X.509:2008,规定公钥和属性证书框架;

- RFC 5280,Internet X.509公钥基础设施证书和证书吊销列表(CRL)配置文件;

- NSA3指定了NSA Suite B基本证书和CRL配置文件的。

信任模型如9.2.6.3.2所述。

作为一个例子,PKI体系结构如9.2.6.3.3所述。

9.2.6.4中规定了证书和证书扩展配置文件。

DLMS/COSEM服务器要持有的公钥证书在9.2.6.5中有规定。

9.2.6.6规定了证书的管理。

9.2.6.3.2 Trust model

对于使用公钥密码的基于DLMS/COSEM的电表数据交换系统,应提供各种公私密钥对和公钥证书。

公钥证书将公钥绑定到一个标识:主题。证书由证书颁发机构进行数字签名。

为了提供和管理证书,需要某种形式的公钥基础设施。PKI由颁发证书的证书颁发机构和使用这些证书的终端实体组成。有关PKI示例,请参见9.2.6.3.3。

在最简单的形式中,证书层次结构由一个CA组成。然而,该层次结构通常包含多个具有明确定义的父子关系的CA。还可以部署多个层次结构。

PKI需要一个用于验证证书序列中的第一个证书的信任锚。

信任锚可以是Root-CA证书、Sub-CA证书或直接受信任的密钥。

注1:信任锚是标记为证书或直接受信任的密钥。但是,此标记不在本技术报告的范围内。

DLMS/COSEM服务器应在制造过程中使用可信带外(OOB)流程配备一个或多个信任锚。

注2:为客户端和第三方提供信任锚不在本技术报告的范围内。

DLMS/COSEM服务器也可以配备有它们自己的证书和CA的证书,DLMS/COSEM客户和第三方。使用受信任的OOB进程或通过"Security setup"对象也可能发生这种情况。

"Security setup"接口类——见DLMS UA 1000-1 Ed.12:2017,4.4.7——提供:

- 提供存储在服务器上的证书信息的属性;

- 一种生成服务器密钥对的方法和一种生成将由客户端发送到CA的服务器上的证书签名请求(CSR)信息的方法;

- 导入、导出和删除证书的方法。

这些属性/方法可以由客户端或第三方通过充当代理的客户端来管理证书。访问"Security setup"对象的属性和方法以及包含的数据的消息应受到适当保护。

证书通常有一个有效期。但是,颁发给DLMS/COSEM服务器的证书可能无限期有效。证书过期后可能会被替换。

在服务器使用证书之前,必须对其进行验证。验证包括:

- 检查证书的语法有效性;

- 检查证书中包含的属性;

- 检查证书有效期是否未过期;

- 检查到信任锚的认证路径;

- 检查证书颁发者的签名。

假设信任锚、其他CA证书以及服务器持有的DLMS/COSEM客户端和第三方的证书都是有效的。系统有责任更换/移除任何有效期已过期或已被吊销的证书。

客户端和第三方还必须在使用服务器证书之前对其进行验证。他们可能有能力验证他们正在使用的证书的状态。但是,这不在本技术报告的范围内。

--------------------SLF NOTE Start--------------------

- DLMS servers 设备制造过程应该预先导入 trust anchors,信任锚、自己的证书、CA 证书、DLMS clients and third parties 证书。

- 设备制造导入证书或信任锚属于 Out of Band (OOB) 带外过程,也就是正规操作以外的过程,正常导入证书应该是通过"Security setup"对象

--------------------SLF NOTE End--------------------

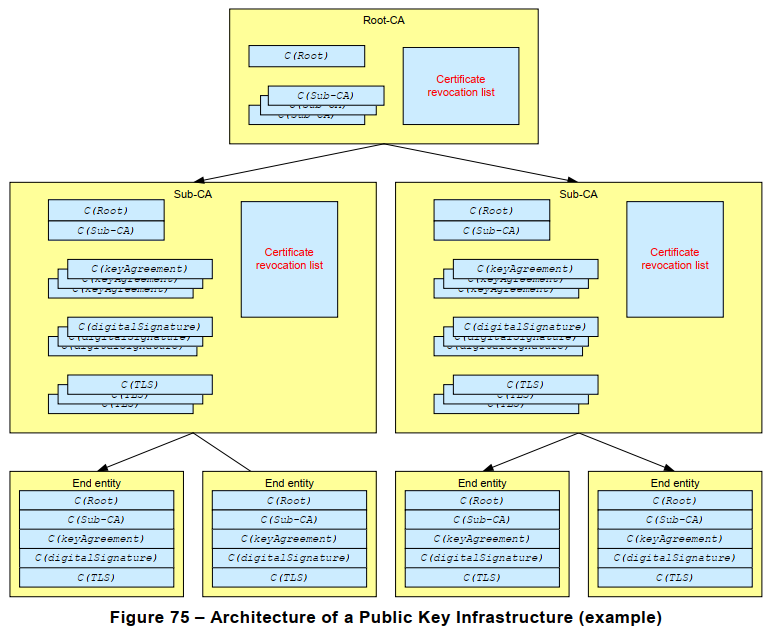

9.2.6.3.3 PKI architecture – informative

9.2.6.3.3.1 General

注1:引言引用自NIST SP 800-21:2005, 3.7。

PKI是一种安全基础设施,用于创建和管理公钥证书,以促进公钥(即非对称密钥)密码学的使用。为了实现这一目标,PKI需要执行两项基本任务:

- 在验证绑定的准确性后,生成并分发公钥证书,以将公钥绑定到其他信息;和

- 维护和分发未过期证书的证书状态信息。

对于DLMS/COSEM,可以预见分层PKI,它包含如下组件,如图75所示。

注2:PKI的实际结构由项目的具体配套规范决定,以满足运营商的需求。

- 根证书颁发机构(Root-CA):见9.2.6.3.3.2;

- 证书颁发机构/下级颁发机构(Sub-CA):见9.2.6.3.3.3;

- 终端实体:不颁发证书的实体:DLMS/COSEM客户端、DLMS/COSEM服务器和第三方:见9.2.6.3.3.4。

9.2.6.3.3.2 Root-CA

Root-CA提供PKI的信任锚。它为Sub-CA颁发证书,并维护证书吊销列表(CRL)。Root-CA证书策略定义了处理证书颁发的规则。

Root-CA拥有根证书C(Root)。Root-CA的证书是使用Root-CA私钥自签名的。Sub-CA证书也使用Root-CA私钥进行签名。

9.2.6.3.3.3 Sub-CA

Sub-CA是为终端实体颁发证书的组织。每个Sub-CA都得到Root-CA的授权。

注:Sub-CA可以是独立的组织,也可以是电表市场参与者、电表运营商、制造商。

每个Sub-CA必须处理一个证书策略,该策略必须符合Root-CA证书策略。

Sub-CA还维护颁发给终端实体的证书列表和证书吊销列表。

Sub-CA拥有证书C(sub CA)。此证书由Root-CA颁发。Sub-CA的私钥用于对终端实体证书进行签名。

9.2.6.3.3.3 End entities

在PKI基础设施中,终端实体是PKI证书的用户和/或作为证书主体的最终用户系统。定义了以下终端实体证书:

- 数字签名密钥证书C(digitalSignature),用于数字签名;

- 静态密钥协商密钥证书C(keyAgreement),用于密钥协商;

- [可选]TLS证书C(TLS),用于在建立TLS安全通道之前在DLMS/COSEM客户端和DLMS/COSEM服务器之间执行身份验证。

另请参见9.2.6.5.

9.2.6.4 Certificate and certificate extension profile

9.2.6.4.1 General

所有证书都应具有为 X.509 V3 证书指定的结构。

对于表示证书和证书扩展名字段的表,适用以下注释:

- m(必填mandatory):必须填写该字段;

- o(可选optional):该字段为可选字段;

- x(不使用do not use):不应使用该字段。

每个证书扩展都被指定为关键或非关键。

如果证书使用系统遇到无法识别的关键扩展或包含无法处理的信息的关键扩展,则必须拒绝证书。

如果未识别非关键扩展,则可以忽略该扩展,但如果已识别,则必须对其进行处理。

本技术报告规定了最低要求。项目特定配套规范可能会规定更严格的要求,例如,本技术报告中指定为可选的字段可能是强制性的,或者指定为非关键的扩展可能指定为关键的。

9.2.6.4.2 The X.509 v3 Certificate

X.509 v3证书是由三个必需字段组成的SEQUENCE,如表23所示

| Certificate field | RFC 5280 reference | m/x/o | Value |

|---|---|---|---|

| Certificate | 4.1.1 | ||

| tbsCertificate | 4.1.1.1 | m | See below |

| signatureAlgorithm | 4.1.1.2 | m | See below |

| signatureValue | 4.1.1.3 | m | See below |

tbsCertificate字段包含主题和颁发者的名称、与主题相关的公钥、有效期以及其他相关信息。tbsCertificate证书的字段汇总在表24中。tbsCertificate通常包括扩展;如9.2.6.4.4所述。

signatureAlgorithm字段包含CA用于对此证书进行签名的加密算法的标识符。

AlgorithmIdentifier ::= SEQUENCE {

algorithm OBJECT IDENTIFIER

parameters ANY DEFINED BY algorithm OPTIONAL

}

DLMS/COSEM中使用的两个算法标识符是:

- 在安全套件1的情况下,ecdsa-with-SHA256,OID 1.2.840.10045.4.3.2;

- 在安全套件2的情况下,ecdsa-with-SHA384,OID 1.2.840.10045.4.3.3;

signatureValue包含根据ASN.1 DER编码的tbsCertificate计算的数字签名。ASN.1 DER编码的tbsCertificate用作签名函数的输入。

通过生成此签名,CA验证tbsCertificate字段中信息的有效性。特别是,CA认证公钥材料和证书主题之间的绑定。

9.2.6.4.3 tbsCertificate

9.2.6.4.3.1 Overview

tbcertificate的字段如表24所示。

| Certificate field | RFC 5280 reference | Clause | m/x/o | Comment |

|---|---|---|---|---|

| tbsCertificate | 4.1.2 | 9.2.6.4.2 | ||

| Version | 4.1.2.1 | – | m | ‘v3’ (value is 2) |

| Serial Number | 4.1.2.2 | 9.2.6.4.3.2 | m | 由核证机关分配的serial number (不多于20个字节) |

| Signature | 4.1.2.3 | – | m | 与证书中的signatureAlgorithm相同的algorithm identifier |

| Issuer | 4.1.2.4 | 9.2.6.4.3.3 | m | 证书颁发者的DN (Distinguished name)。 |

| Validity | 4.1.2.5 | 9.2.6.4.3.4 | m | 证书的有效性 |

| Subject | 4.1.2.6 | 9.2.6.4.3.3 | m | 证书主题的DN (Distinguished name). |

| Subject Public Key Info | 4.1.2.7 | 9.2.6.4.3.5 | m | |

| Issuer Unique ID | 4.1.2.8 | x | Not applicable | |

| Subject Unique ID | 4.1.2.8 | 9.2.6.4.3.6 | o | |

| Extensions | 4.1.2.9 | 9.2.6.4.4 | m |

9.2.6.4.3.2 Serial number

根据RFC 5280 4.1.2.2的规定,序列号必须是CA分配给每个证书的正整数。对于给定CA颁发的每个证书,它必须是唯一的(即,颁发者名称和序列号标识唯一的证书)。

证书用户必须能够处理最多20个字节的SerialNumber值。符合条件的CA不得使用超过20个字节的SerialNumber值。

9.2.6.4.3.3 Issuer and Subject

Issuer字段标识已签署和颁发证书的实体。

Subject字段标识与存储在Subject公钥字段中的公钥相关联的实体。Subject可以包含在Subject字段 和/或subjectAltName扩展名中。如果主题命名信息仅存在于subjectAltName扩展中,则主题名称必须是空序列,subjectAltName扩展必须是关键的。见9.2.6.4.4.6。

PKI各实体的命名方案如下表所示。名称应插入tbsCertificate的Issuer或Subject字段(如果适用的话)。见表25、表26和表27

<>之间的由PKI或者CA分配(如果使用的话)

| Attribute | Abbreviation | m/x/o | Name | Comment |

|---|---|---|---|---|

| Common Name | CN | m | <Root-CA> | Name of Root-CA |

| Organization | O | o | <PKI-Name> | Name of PKI |

| Organizational Unit | OU | o | Name of organizational unit | |

| Country | C | o | ISO 3166 country code | |

| <>之间的由PKI或者CA分配(如果使用的话) | ||||

| Attribute | Abbrev. | m/x/o | Name | Comment |

| Common Name | CN | m | <XXX-CA> | Name of sub-CAThe CN shall finish with "CA" so that the CA function is recognized. |

| Organization | O | o | <PKI-Name> | Name of PKI |

| Organizational Unit | OU | o | Name of organizational unit | |

| Country | C | o | ISO 3166 country code | |

| Locality | L | o | <Locality> | Locality where the Sub-CA is located |

| State | ST | o | <State> | |

| <>之间的由PKI或者CA分配(如果使用的话) | ||||

Root-CA和Sub-CA实例的命名方案元素的格式留给项目特定的配套规范

| Attribute | Abbrev. | m/x/o | Name | Comment |

| Common Name | CN | m | <System-title> | DLMS/COSEM System title: 8 bytes represented as a 16 characters:Example: "4D4D4D0000BC614E" |

| Organization | O | o | <PKI-Name> | Name of PKI |

| Organizational Unit | OU | o | Name of organizational unit | |

| Country | C | o | ISO 3166 country code | |

| Locality | L | x | <Locality> | Locality where the entity is located |

| State | S | x | <State> | |

| <>之间的由PKI或者CA分配(如果使用的话) | ||||

9.2.6.4.3.4 Validity period

证书有效期是CA保证维护证书状态信息的时间间隔。该字段表示为两个日期的SEQUENCE:

- 证书有效期开始的日期(notBefore);和

- 证书有效期结束的日期(notAfter)。

在CA证书的情况下,Sub-CA证书和DLMS/COSEM服务器以外的终端实体notBefore和notAfter应为明确的日期。

DLMS/COSEM服务器可以获得证书,但不能为其指定良好的到期日期;这样的证书旨在用于设备的整个寿命。

如果没有明确的结束日期(notAfter),可以为notAfter分配GeneralizedTime值99991231235959Z

9.2.6.4.3.5 SubjectPublicKeyInfo

SubjectPublicKeyInfo应该是下面的结构

SubjectPublicKeyInfo ::= SEQUENCE

{

Algorithm AlgorithmIdentifier,

subjectPublicKey BIT STRING

}

AlgorithmIdentifier应该是ASN.1结构

AlgorithmIdentifier ::= SEQUENCE

{

algorithm OBJECT IDENTIFIER,

parameters ANY DEFINED BY algorithm OPTIONAL

}

AlgorithmIdentifier用于识别加密算法。OBJECT IDENTIFIER组件标识算法(例如带有SHA-1的DSA)。可选参数字段的内容将根据所识别的算法而变化。此字段必须包含与序列tbsCertificate中的签名字段相同的算法标识符;见9.2.6.4.2

算法OBJECT IDENTIFIER应包含值

- OID值:1.2.840.10045.2.1;

- OID描述:ECDSA和ECDH公钥

对于曲线NIST P-256,parameters值应为1.2.840.10045.3.1.7,对于曲线NIST P-384,parameters值为1.3.132.0.34。

SubjectPublicKeyInfo中的subjectPublicKey是ECC公钥。ECC公钥具有以下语法:

ECPoint::= OCTET STRING

根据本技术报告,椭圆曲线密码的实现必须支持ECC公钥的未压缩形式,并且可能支持压缩形式。不得使用[X9.62]中ECC公钥的混合形式。

按照SEC1:2009的规定:

- 椭圆曲线公钥(ECPoint类型的值,即OCTET STRING)映射到

subjectPublicKey(BIT STRING类型的值),如下所示:OCTET STRING值的最高有效位变为BIT STRIN值的最有效位,依此类推;OCTET STRING的最低有效位变为位字符串的最小有效位。转换例程见SEC1:2009第2.3.1节和第2.3.2节; - OCTET STRING的第一个八位字节表示密钥是压缩的还是未压缩的。未压缩的形式用0x04表示,压缩的形式由0x02或0x03表示(参见SEC1:2009中的2.3.3),如果第一个八位字节中包含任何其他值,则必须拒绝公钥。

9.2.6.4.3.6 Subject Unique ID

除了服务器证书之外,在终端设备证书中可以选择性地使用Subject Unique ID。

该字段的使用留给项目特定的配套规范。

9.2.6.4.4 Certificate extensions

9.2.6.4.4.1 Overview

为X.509 v3证书定义的扩展提供了将附加属性与用户或公钥关联以及管理CA之间关系的方法。证书中的每个扩展都被指定为关键(TRUE)或非关键(FALSE)。

扩展字段必须根据所使用的证书类型完成,如表28所示。

| Attributes | RFC 5280reference | Clause | CAs | End entities | ||||

|---|---|---|---|---|---|---|---|---|

| C(Root) | C(Sub- CA) | C(TLS) | C(Key Agree) | C(Data Sign) | ||||

| 1 | AuthorityKeyIdentifier | 4.2.1.1 | 9.2.6.4.4.2 | o | m | m | m | m |

| 2 | SubjectkeyIdentifier | 4.2.1.2 | 9.2.6.4.4.3 | m | m | o | o | o |

| 3 | KeyUsage | 4.2.1.3 | 9.2.6.4.4.4 | m | m | m | m | m |

| 4 | CertificatePolicies | 4.2.1.4 | 9.2.6.4.4.5 | o | m | m | o | o |

| 5 | SubjectAltNames | 4.2.1.6 | 9.2.6.4.4.6 | o | o | o | o | o |

| 6 | IssuerAltNames | 4.2.1.7 | 9.2.6.4.4.7 | o | o | x | x | x |

| 7 | BasicConstraints | 4.2.1.9 | 9.2.6.4.4.8 | m | m | x | x | x |

| 8 | ExtendedKeyUsage | 4.2.1.12 | 9.2.6.4.4.9 | x | x | m | x | x |

| 9 | cRLDistributionPoints | 4.2.1.13 | 9.2.6.4.4.10 | o | o | x | x | x |

| C(Root): Root-CA的证书 C(Sub-CA): Sub-CA的证书 C(TLS): 传输层安全证书 C(KeyAgree): 证书一个ECDH能力的密钥建立密钥 C(DataSign): 支持ECDSA的签名密钥的证书 | ||||||||

9.2.6.4.4.2 Authority Key Identifier

- 扩展ID(OID):2.5.29.35;

- 关键:否;

- 说明:AuthorityKeyIdentifier扩展提供了一种识别与用于签署证书的私钥相对应的公钥的方法;

- 值:AuthorityKeyIdentifier扩展必须包括

keyIdentifier字段。

keyIdentifier字段的值需要计算为:

- 使用RFC 5280,4.2.1.2中定义的方法1,即

keyIdentifier由Bit STRING SubjectPublicKey值的160位SHA-1哈希组成(不包括标签、长度和未使用位的数量);或 - 使用RFC 5280,4.2.1.2中定义的方法2,即

keyIdentifier由一个四位类型字段组成,该字段的值为0100,后跟Bit STRINGsubjectPublicKey值的SHA-1哈希的最低有效60位(不包括标签、长度和未使用位的数量)。

注:方法的选择由项目特定配套规范决定。

9.2.6.4.4.3 SubjectKeyIdentifier

- 扩展ID(OID):2.5.29.14;

- 关键:否;

- 说明:

SubjectKeyIdentifier扩展提供了一种识别包含特定公钥的证书的方法; - 值:

SubjectKeyIdentifier扩展必须包括keyIdentifier字段。

有关keyIdentifier的计算方法,请参见9.2.6.4.4.2。

9.2.6.4.4.4 KeyUsage

- 扩展ID(OID):2.5.29.15;

- 关键:是;

- 说明:

KeyUsage扩展定义了证书中包含的密钥的用途; - 值:应设置的位如表29所示。

| Certificate | C(Root) | C(Sub-CA) | C(TLS) | C(KeyAgree) | C(DataSign) |

|---|---|---|---|---|---|

| Bits to be set | keyCertSign, cRLSign | keyCertSign, cRLSign | digitalSignature keyAgreement | keyAgreement | digitalSignature |

有关详细信息,请参阅RFC 5280、4.2.1.3和NSA3。

9.2.6.4.4.5 CertificatePolicies

扩展ID(OID):2.5.29.32;

- 关键:否;

- 描述:证书策略扩展包含一个或多个策略信息项的序列,每个策略信息项由对象标识符(OID)和可选限定符组成。有关详细信息,请参阅RFC 5280,4.2.1.4;

- 值:包含适用证书策略的OID。

9.2.6.4.4.6 SubjectAltNames

- 扩展ID(OID):2.5.29.17;

- 关键:如果证书的

subject字段为空(空序列),则为是,否则为否。

说明:此扩展允许将身份绑定到证书的主题。这些身份可以作为证书主题字段中身份的补充或替代。如果受试者名称为空序列,则subjectAltName扩展名必须添加到终端实体签名和密钥建立证书中,并且必须标记为关键。subjectAltName扩展名是可选的,否则,如果包含,则必须标记为关键。

SubjectAltName扩展在使用时应包含OtherName类型的单个GeneralName,该GeneralName被进一步细分为IETF RFC 4108中定义的硬件模块名称(硬件模块名称上的id)。hwSerialNum字段应设置为系统标题。 - 值:查看表30所示。

| Certificate | C(Root) | C(Sub-CA) | C(TLS) | C(KeyAgree) | C(DataSign) |

|---|---|---|---|---|---|

| rfc822Name | <E-Mail Address> | <E-Mail Address> | - | – | – |

| uRI | <Web site> | <Web site> | - | – | – |

| otherName | - | - | - | <otherName> | <otherName> |

| <>之间的由PKI或者CA分配(如果使用的话) | |||||

9.2.6.4.4.7 IssuerAltName

- 扩展ID(OID):2.5.29.18;

- 关键:否;

- 说明:此扩展用于将Internet样式标识与证书颁发者相关联。

有关详细信息,请参阅RFC 5280,4.2.1.7; - 数值:见表31。

| Certificate | C(Root) | C(Sub-CA) | C(TLS) | C(KeyAgree) | C(dataSign) |

|---|---|---|---|---|---|

| rfc822Name | <E-Mail Address> | <E-Mail Address> | – | – | – |

| URI | <Web site> | <Web site> | – | – | – |

| <>之间的由PKI或者CA分配(如果使用的话) | |||||

9.2.6.4.4.8 Basic constraints

- 扩展ID(OID):2.5.29.19;

- 关键:是;

- 描述:基本约束扩展确定证书的主体是否是CA,以及包括该证书的有效证书路径的最大长度。参见RFC 5280,4.2.1.9;

深度指在证书链中,从终端实体证书到根证书的最大证书数量,限制2级CA的深度

- 数值:见表32。

| Certificate | C(Root) | C(Sub-CA) | C(TLS) | C(KeyAgree) | C(dataSign) |

|---|---|---|---|---|---|

| CA | TRUE | TRUE | – | – | – |

| pathLenConstraint | See Note 1 | See Note 1 | – | – | – |

| <>之间的由PKI或者CA分配(如果使用的话) | |||||

9.2.6.4.4.9 Extended Key Usage

- 扩展ID(OID):2.5.29.37;

- 关键:否;

- 说明:表示证书可以用作TLS服务器证书;

- TLS服务器身份验证OID:1.3.6.1.5.5.7.3.1;

- TLS客户端身份验证OID:1.3.6.1.5.5.7.3.2。

9.2.6.4.4.10 cRLDistributionPoints

- 扩展ID(OID):2.5.29.31;

- 关键:否;

- 描述:CRL分发点扩展标识CRL信息的获取方式;

- DLMS/COSEM服务器证书中未使用此扩展。

9.2.6.4.4.11 Other extensions

本配置文件中未描述的所有其他扩展都应视为可选;它们的包含或排除及其值将取决于特定的应用程序或PKI配置文件。

9.2.6.5 Other extensions

每个DLMS/COSEM服务器都必须使用X.509 v3格式,并包含以下内容之一:

- 具有P-256或P-384 ECDSA功能的签名密钥;或

- 具有P-256或P-384 ECDH功能的密钥协商密钥。

每个证书都必须使用ECDSA进行签名。如果证书包含P-256上的密钥,则签名CA的密钥必须是P-256或P-384。如果证书包含P-384上的密钥,则签名CA的密钥必须是P-384。

根据安全策略,以下X.509 v3证书应由DLMS/COSEM终端实体处理,见表33:

| Security suite 1 | Security suite 2 | Role |

|---|---|---|

| 根证书颁发机构(Root-CA),使用P-256签名的自签名证书 | 根证书颁发机构(Root-CA),使用P-384签名的自签名证书 | 信任锚;可能不止一个。 |

| 从属CA(Sub-CA)使用P-256签名的证书 | 从属CA(Sub-CA)使用P-384签名的证书 | 颁发CA的证书。Sub-CA也可以用作信任锚。 |

| – | 用P-384签名P-256的从属CA证书(Sub-CA) | |

| 使用P-256签名的终端实体签名证书 | 使用P-384签名的终端实体签名证书 | 生成和验证ECDSA签名的公钥 |

| – | 用P-384签名P-256的终端实体签名证书 | |

| 使用P-256签名的终端实体密钥建立证书 | 使用P-384签名的终端实体密钥建立证书 | 与One-Pass Diffie-Hellman C(1e, 1s)方案或与静态统一模型C(0e, 2s, ECC CDH)方案配合使用 |

| – | 用P-384签名P-256的终端实体签名证书 | |

| 使用P-256签名的终端实体TLS证书 | 使用P-384签名的终端实体TLS证书 | |

| – | 用P-384签名P-256的终端实体TLS证书 |

附件B中给出了证书示例。

--------------------SLF NOTE Start--------------------

Root-CA 自签名证书(信任锚),Sub-CA 证书用于 ECDSA 签名生成和验签的证书

--------------------SLF NOTE End--------------------

9.2.6.6 Management of certificates

9.2.6.6.1 Overview

第9.2.6.6款仅适用于DLMS/COSEM服务器中公钥证书的管理,包括:

- 为服务器提供信任锚,请参见9.2.6.6.2;

- 为服务器提供更多CA证书,请参见9.2.6.6.3;

- 服务器的安全个性化,见9.2.6.6.4;

- 为服务器提供客户端和第三方的证书,见9.2.6.6.5;

- 为客户端和第三方提供服务器证书,见9.2.6.6.6;

- 移除证书,见9.2.6.6.7。

注:DLMS/COSEM客户端和第三方系统中公钥证书的管理不在本技术报告的范围内。

9.2.6.6.2 Provisioning servers with trust anchors

在开始稳定状态操作之前,应该为服务器提供将用于验证证书的信任锚。信任锚可以是Root-CA(即自签名)证书、Sub-CA证书或直接受信任的CA密钥。一个服务器可以配置多个信任锚。

信任锚应放置在带外(OOB)服务器中。

信任锚证书与其他证书一起存储。

它们可以被导出,但不能被导入或删除

直接信任的CA公钥不能导出

--------------------SLF NOTE Start--------------------

- 这个是否有安全问题,比如 windows 有专门的受信任根证书区域,每个分类都有专属区域。

- 解释了上面的安全问题,是有防篡改保护的

--------------------SLF NOTE End--------------------

9.2.6.6.3 Provisioning the server with further CA certificates

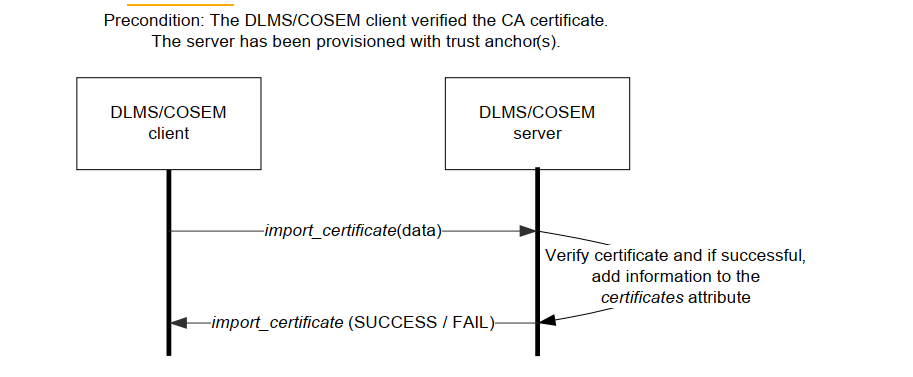

服务器可以配置更多的CA(应该是 Sub-CA,非信任锚)证书,这些证书将用于验证终端设备证书上的数字签名。可以使用"Security setup"对象的import_certificate方法。流程如图76所示。

当第三方负责管理CA证书时,该第三方可以通过充当代理的客户端调用import_certificate方法。

9.2.6.6.4 Security personalisation of the server

安全个性化意味着为服务器提供非对称密钥对和相应的公钥证书。这可以发生:

- 使用制造商提供的安全原语注入私钥和公钥证书。私钥必须安全地存储在服务器中,永远不能暴露;或

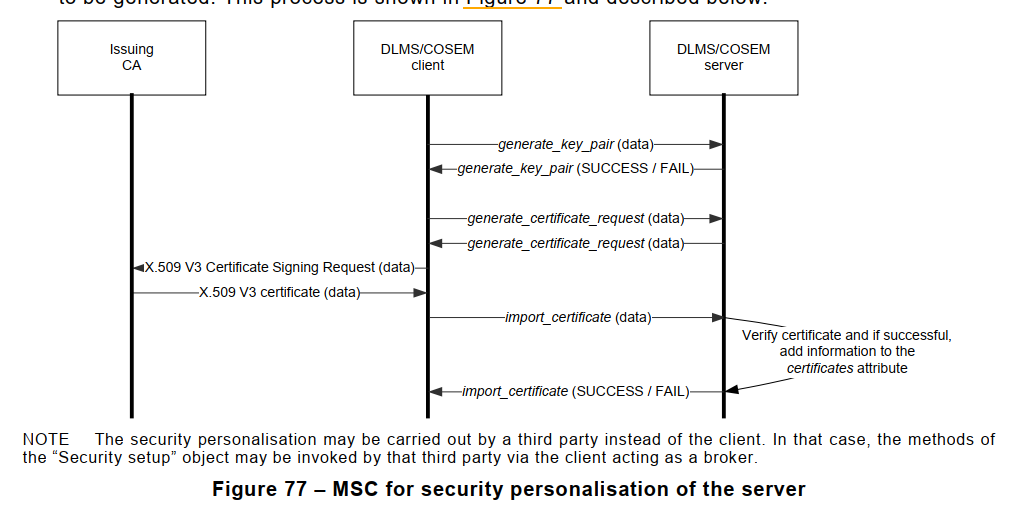

- 使用"Security setup"对象的适当方法。这个过程可以在制造过程中使用,也可以在需要生成新的密钥对和相关的公钥证书时使用。此过程如图77所示,并在下面进行描述

安全个性化可以由第三方而不是客户端执行。在这种情况下,第三方可以通过充当代理的客户端调用"Security setup"对象的方法安全个性化导入非对称密钥:

通过设备商专有方式导入私钥和公钥证书"Security setup"相关函数产生

- 客户端调用

generate_key_pair方法。方法调用参数指定要生成的特定用途的密钥对:数字签名、密钥协商或 TLS; - 客户端调用

generate_certificate_request方法。方法调用参数标识生成证书签名请求(CSR)所需的密钥对。返回参数包括CSR,由新生成的密钥对的私钥签名; - 客户端向CA发送CSR,该消息封装了调用

generate_certificate_request方法得到的返回参数。CA(如果满足必要条件) 颁发证书并将其发送给客户端; - 客户端调用

import_certificate方法。方法调用参数包含证书。服务器验证证书,如果成功,则将证书上的信息添加到certificates属性。如果验证失败,证书将被丢弃。

可能只有一个密钥对和证书用于相同的目的(数字签名、密钥协商、TLS)。因此,当新证书导入成功后,旧证书将被移除。从这里开始,新的密钥对可以用于事务。

使用服务器证书的各方可以通过以下方式获得证书 :

- out of band ;

- 使用"Security setup"对象的

export_certificate方法,见9.2.6.6.6 - 作为AARE的一部分(在HLS认证期间),见9.2.7.4

9.2.6.6.5 Provisioning servers with certificates of clients and third parties

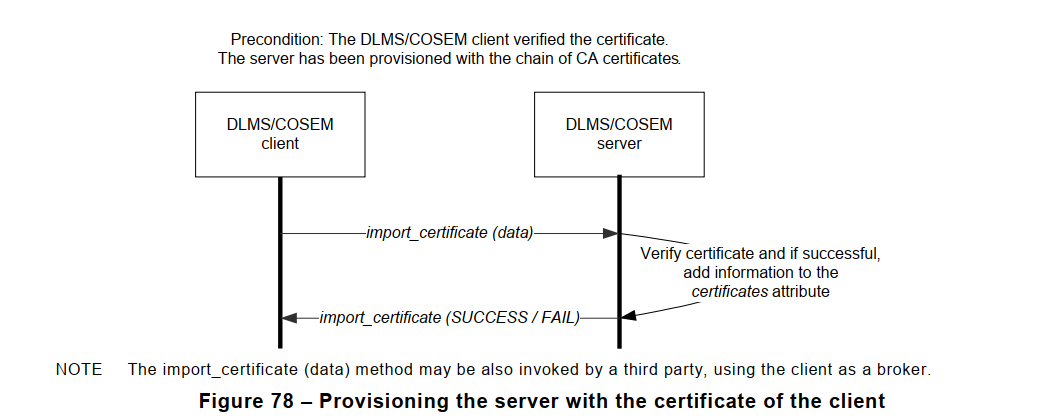

为了验证数字签名,为了使用静态的密钥协商的密钥的方案执行密钥协商,或者为了建立TLS连接,服务器需要拥有对方的适当的公钥证书。

如果在制造时已经知道客户端和/或第三方,则制造商可以将其公钥证书注入服务器。

向制造商分发公钥证书不在本技术报告的范围内。

否则,可以使用"Security setup"对象的import_certificate方法向服务器提供客户端和第三方的证书。方法调用参数是要放置在服务器中的证书。具体的方法调用和返回参数请参见DLMS UA 1000-1 Ed. 12.2: 2017,4.4.7。流程如图78所示。

第三方也可以使用客户机作为代理调用import_certificate (data)方法。

在使用ECDSA的HLS认证机制中,客户端数字签名密钥的公钥证书可以由AARQ的calling-AE-qualifier字段携带。详情查看9.2.7.4。

9.2.6.6.6 Provisioning clients and third parties with certificates of servers

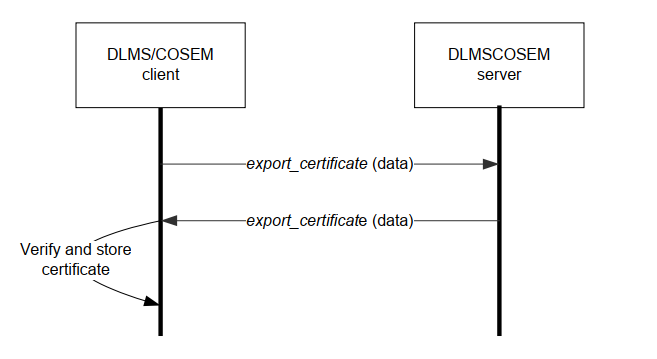

要验证服务器应用的数字签名,执行涉及静态的密钥协商的密钥的密钥协商,或建立TLS连接,客户端或第三方需要拥有服务器的适当公钥证书。

证书可以与服务器一起交付,并插入到客户端/第三方OOB中。

或者,客户端或第三方可以使用"Security setup"对象的export_certificate方法从服务器请求证书。方法调用参数标识所请求的证书。

对于使用ECDSA的HLS认证(即authentication_mechanism 7),用于数字签名的服务器公钥证书在AARE中传输。

在成功的情况下,返回参数包括证书。具体的方法调用和返回参数请参见DLMS UA 1000-1 Ed. 12.2: 2017,4.4.7。流程如图79所示。

export_certificate (data)方法也可以由第三方调用,使用客户机作为代理

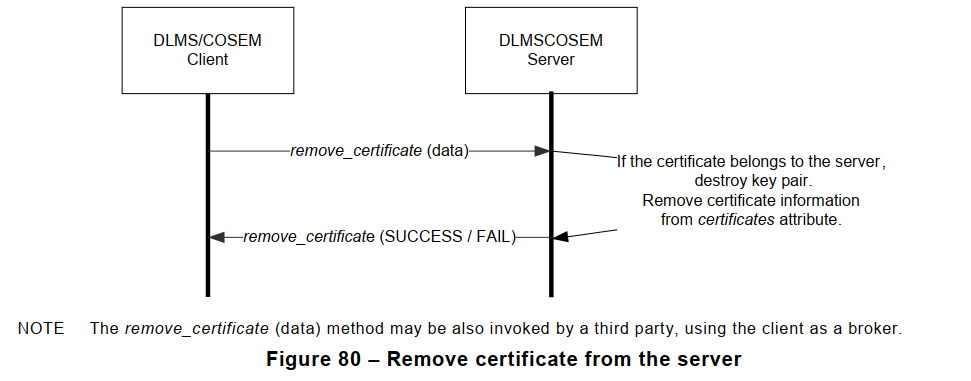

9.2.6.6.7 Certificate removal from the server

有时需要删除服务器存储的公钥证书。

注1:这可能涉及到属于服务器的证书或属于客户端或第三方的证书。

注2:需要移除公钥证书的情况不在本技术报告的范围之内。

当属于服务器的证书被删除时,与公钥关联的私钥将被销毁。

删除的证书信息也应从"Security setup"对象的证书属性中删除。

Security setup "对象的 remove_certificate 方法用于删除证书

公钥证书已被删除的密钥对不能再用于事务。流程如图80所示。

remove_certificate (data)方法也可以由第三方调用,使用客户机作为代理

9.2.7 Applying cryptographic protection

9.2.7.1 Overview

9.2.3中规定的加密算法可以应用:

- 保护xDLMS apdu,见9.2.7.2;

- 处理HLS认证过程中的交换,见9.2.7.4;

- 保护COSEM数据,见9.2.7.5。

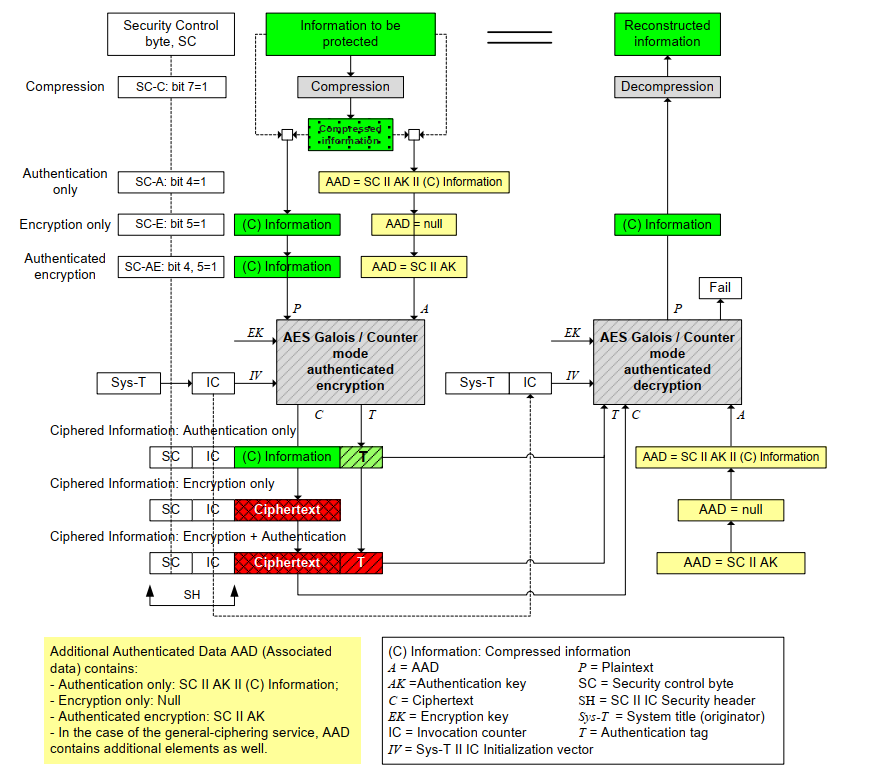

9.2.7.2 Protecting xDLMS APDUs

9.2.7.2.1 Overview

本小节9.2.7.2规定了9.2.3.3和9.2.3.4中规定的加密算法

可用于保护xDLMS apdu:

- 9.2.7.2.2指定安全策略和访问权限的可能值;

- 9.2.7.2.3给出了加密apdu的类型;

- 9.2.7.2.4指定使用AES-GCM算法进行认证和加密;

- 9.2.7.2.5指定使用ECDSA算法进行数字签名。

当AP调用COSEM对象属性或与方法相关的xDLMS服务原语时,服务参数包括Security_Options参数。该参数告知AL要使用的加密APDU的类型,要应用的保护,并包括必要的安全材料。AL首先构建与服务原语相对应的APDU,然后构建加密后的APDU。

当AL从远程伙伴接收到加密后的APDU时,它将对其进行解码并恢复原始的、未加密的APDU。成功完成后,它调用适当的服务原语。附加的服务参数包括Security_Status和Protection_Element参数,它们通知AP所使用的加密APDU的类型、已验证和删除的保护,还可能包括安全材料。见9.3.5。

9.2.7.2.2 Security policy and access rights values

在Security setup 版本 1的情况下(参见DLMS UA 1000-1 Ed. 12.2: 2017,4.4.7),枚举类型应被解释为unsigned 8类型;每一位的含义如表34所示。

| Bit | Security policy |

|---|---|

| 0 | unused, shall be set to 0 |

| 1 | unused, shall be set to 0 |

| 2 | authenticated request |

| 3 | encrypted request |

| 4 | digitally signed request |

| 5 | authenticated response |

| 6 | encrypted response |

| 7 | digitally signed response |

| 以"安全策略"版本0为例,可能的安全策略值在DLMS UA 1000-1 Ed. 12.2: 2017,5.4.10中指定。对于"安全策略"版本0和1,值(0)表示不需要加密保护。 | |

访问权限由"Association LN"的object_list属性或"Association SN"对象的access_rights_list持有。access_rights中的access_mode元素决定了访问类型,并规定了加密保护。它是一个枚举数据类型。

对于Association LN version 3 and Association SN version 4 请参见DLMS UA 1000-1 ed .12.2: 2017,4.4.4。在4.4.3中,枚举值被解释为unsigned8,每个位的含义如表35所示。

对于旧版本,请参阅DLMS UA 1000-1中的规范,即"蓝皮书"。

| Bit | Attribute access | Method access |

|---|---|---|

| 0 | read-access | access |

| 1 | write-access | not-used |

| 2 | authenticated request | authenticated request |

| 3 | encrypted request | encrypted request |

| 4 | digitally signed request | digitally signed request |

| 5 | authenticated response | authenticated response |

| 6 | encrypted response | encrypted response |

| 7 | digitally signed response | digitally signed response |

| Examples | enum (3): read-write enum (6) write access with authenticated request enum (255): read-write access withauthenticated, encrypted and digitally signed request and response | enum (1): access enum (2): not used enum(5): access with authenticated request enum (253): access with authenticated,encrypted and digitally signed request and response |

对COSEM对象属性和/或方法的访问权限可能需要经过身份验证、加密和/或签名的xDLMS apdu。出于这个原因,总是允许apdu提供比安全策略所需更多的保护。不符合安全策略和访问权限要求的apdu应被拒绝。

在此上下文中,更多的保护意味着在xDLMS APDU上应用的保护种类比安全策略所要求的要多:例如,安全策略要求所有APDU都经过身份验证,但访问权限要求对APDU进行加密和身份验证,即更高的保护。

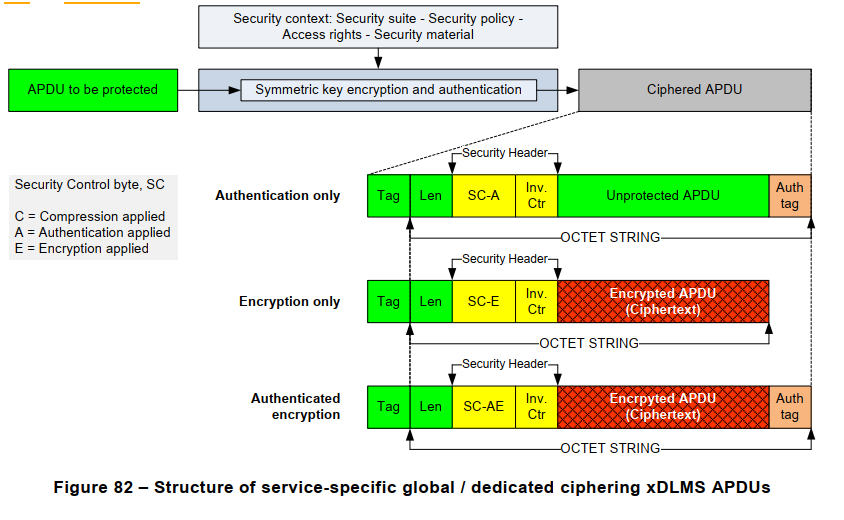

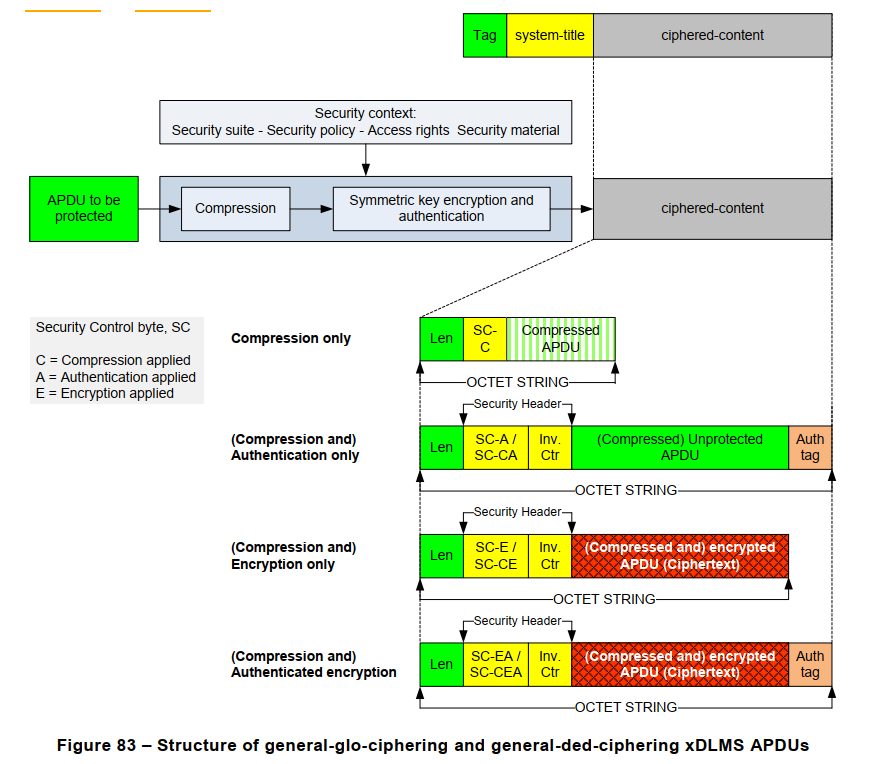

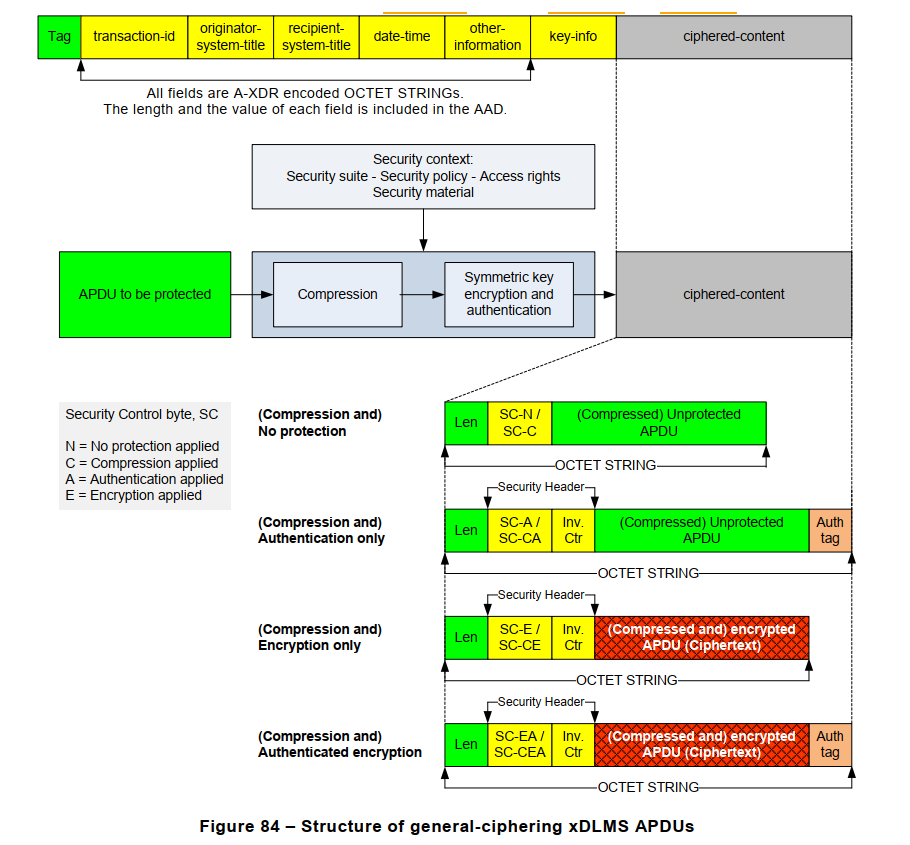

9.2.7.2.3 Ciphered xDLMS APDUs

不同类型的加密xDLMS apdu如表36所示。参见9.3.5

加密的xDLMS apdu只能在加密的应用程序上下文中使用。另一方面,在加密的应用程序上下文中,可以同时使用加密和未加密的apdu。