最近机器人项目的子项目,由于和BAT中的一家进行合作,人家要求用HTTPS连接,于是乎,我们要改造我们的nginx的配置,加添HTTPS的支持。

当然了,HTTPS需要的证书,必须是认证机构颁发的,这里的配置实践,也是从技术路线上的一次操作,证书是基于openssl生成的。没有谁颁发,自建得之!

不多说,开始实践!!!!

1. openssl的版本信息

[root@localhost conf]# openssl version OpenSSL 1.0.1e-fips 11 Feb 2013

2. openresty的版本信息

[root@localhost sbin]# ./nginx -V nginx version: openresty/1.11.2.2 built by gcc 4.8.3 20140911 (Red Hat 4.8.3-9) (GCC) built with OpenSSL 1.0.1u 22 Sep 2016 TLS SNI support enabled configure arguments: --prefix=/usr/local/openresty/nginx --with-cc-opt=-O2 --add-module=../ngx_devel_kit-0.3.0 --add-module=../echo-nginx-module-0.60 --add-module=../xss-nginx-module-0.05 --add-module=../ngx_coolkit-0.2rc3 --add-module=../set-misc-nginx-module-0.31 --add-module=../form-input-nginx-module-0.12 --add-module=../encrypted-session-nginx-module-0.06 --add-module=../srcache-nginx-module-0.31 --add-module=../ngx_lua-0.10.7 --add-module=../ngx_lua_upstream-0.06 --add-module=../headers-more-nginx-module-0.32 --add-module=../array-var-nginx-module-0.05 --add-module=../memc-nginx-module-0.17 --add-module=../redis2-nginx-module-0.13 --add-module=../redis-nginx-module-0.3.7 --add-module=../rds-json-nginx-module-0.14 --add-module=../rds-csv-nginx-module-0.07 --with-ld-opt=-Wl,-rpath,/usr/local/openresty/luajit/lib --with-pcre=/opt/pcre-8.40 --with-openssl=/opt/openssl-1.0.1u --with-http_ssl_module [root@localhost sbin]#

3. 创建服务器私钥,命令会提醒输入一个密码,必须输入(在nginx的conf所在的路径下进行操作,当然也可以在其他路径,需要配合后续的nginx的配置一起改变)

[root@localhost conf]# openssl genrsa -des3 -out server.key 4096 Generating RSA private key, 4096 bit long modulus ..............................................................++ ........................++ e is 65537 (0x10001) Enter pass phrase for server.key: 140180344625056:error:28069065:lib(40):UI_set_result:result too small:ui_lib.c:869:You must type in 4 to 8191 characters Enter pass phrase for server.key: 140180344625056:error:28069065:lib(40):UI_set_result:result too small:ui_lib.c:869:You must type in 4 to 8191 characters Enter pass phrase for server.key: Verifying - Enter pass phrase for server.key: [root@localhost conf]# ll 总用量 64 -rw-r--r--. 1 root root 1077 3月 8 12:08 fastcgi.conf -rw-r--r--. 1 root root 1077 3月 8 13:20 fastcgi.conf.default -rw-r--r--. 1 root root 1007 3月 8 12:08 fastcgi_params -rw-r--r--. 1 root root 1007 3月 8 13:20 fastcgi_params.default -rw-r--r--. 1 root root 2837 3月 8 13:20 koi-utf -rw-r--r--. 1 root root 2223 3月 8 13:20 koi-win -rw-r--r--. 1 root root 3957 3月 8 12:08 mime.types -rw-r--r--. 1 root root 3957 3月 8 13:20 mime.types.default -rw-r--r--. 1 root root 3012 3月 14 16:41 nginx.conf -rw-r--r--. 1 root root 2656 3月 8 13:20 nginx.conf.default -rw-r--r--. 1 root root 636 3月 8 12:08 scgi_params -rw-r--r--. 1 root root 636 3月 8 13:20 scgi_params.default -rw-r--r-- 1 root root 3311 7月 11 14:15 server.key -rw-r--r--. 1 root root 664 3月 8 12:08 uwsgi_params -rw-r--r--. 1 root root 664 3月 8 13:20 uwsgi_params.default -rw-r--r--. 1 root root 3610 3月 8 13:20 win-utf

4. 创建签名请求的证书(CSR)

[root@localhost conf]# openssl req -new -key server.key -out server.csr Enter pass phrase for server.key: You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [XX]:cn State or Province Name (full name) []:hubei Locality Name (eg, city) [Default City]:wuhan Organization Name (eg, company) [Default Company Ltd]:tk Organizational Unit Name (eg, section) []:iflab Common Name (eg, your name or your server's hostname) []:root Email Address []:shihuc@163.com Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []:shihuc An optional company name []:tk [root@localhost conf]#

5. 在加载SSL支持的Nginx服务器上,使用上述私钥时除去必须的口令(注意,所谓除去,其实就是将必须的私钥密码写入到了私钥文件里面了,更新了原来的私钥文件)

[root@localhost conf]# cp server.key server.key.org [root@localhost conf]# [root@localhost conf]# openssl rsa -in server.key.org -out server.key Enter pass phrase for server.key.org: writing RSA key [root@localhost conf]#

6. 通过openssl的x509指令生产证书文件

[root@localhost conf]# openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt Signature ok subject=/C=cn/ST=hubei/L=wuhan/O=tk/OU=iflab/CN=root/emailAddress=shihuc@163.com Getting Private key

7. nginx的配置

# HTTPS server # server { listen 443 ssl; server_name localhost; ssl_certificate server.crt; ssl_certificate_key server.key; ssl_session_cache shared:SSL:1m; ssl_session_timeout 5m; ssl_ciphers HIGH:!aNULL:!MD5; ssl_prefer_server_ciphers on; location / { root html/SSLROOT; index index.html index.htm; } }

在nginx的html目录下,创建SSLROOT目录,并在下面创建一个index.html的页面,用于测试。

<!DOCTYPE html> <html> <head> <title>SHIHUC</title> <style> body { width: 50em; margin: 0 auto; font-family: Tahoma, Verdana, Arial, sans-serif; } </style> </head> <body> <h1>欢迎来到SHIHUC的博客</h1> <p>你好,你看到的这个页面是用来测试HTTPS的配置过程效果的。</p> <a href="http://www.cnblogs.com/shihuc/">shihuc</a>.<br/> <p><em>感谢关注SHIHUC的博客,欢迎交流.</em></p> </body> </html>

重启nginx。

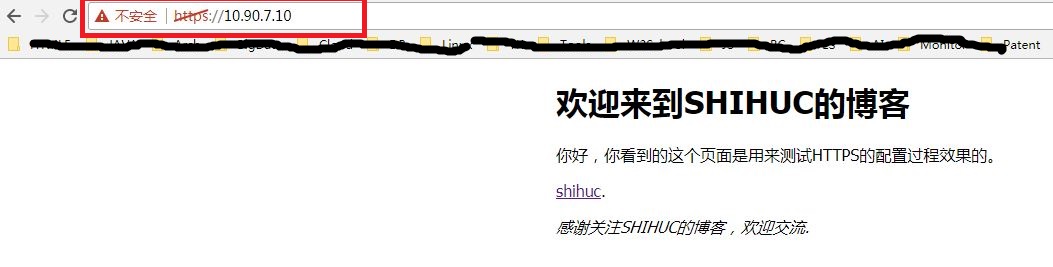

在浏览器地址栏输入nginx的服务器地址

https://10.90.7.10

得到下面的效果:

注意,上面图中,地址栏出现红色的不安全提醒。

需要注意的是,注意:

A. 若没有第5步,直接进入第6步,则会在咨询x509指令时提醒用户输入私钥密码:

[root@localhost conf]# openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt Signature ok subject=/C=cn/ST=hubei/L=wuhan/O=tk/OU=iflab/CN=root/emailAddress=shihuc@163.com Getting Private key Enter pass phrase for server.key:

[root@localhost conf]#

B. 另外,在nginx启动的时候,也会提醒用户输入ssl的私钥密码

[root@localhost conf]# ./../sbin/nginx -s reload

Enter PEM pass phrase:

到此,基于openresty的nginx做https的配置,到此一个实践完成。其实很简单。重点是要熟悉下openssl的指令应用!

浙公网安备 33010602011771号

浙公网安备 33010602011771号