学期2023-2024.1 学号:20232300)《⽹络空间安全导论》第2周学习总结

第二章 密码学基础

2.1 密码学概论

2.1.1 密码的起源

人类开发出属于自己的各种复杂系统——语言系统、数字系统和文字系统,例如:

1.古代壁画

2.古文字的形成

3.古代隐写术

4.古代密码战争

5.达.芬奇密码筒

2.1.2古典密码

1.代换密码:

(1)单表代换——凯撒密码

(2)多表代换——维吉尼亚密码:

第1步,构造维吉尼亚多代表字母表方阵

第2步,有“关键字”决定选择哪个代换表

第3步,在“关键字”控制下对明文加密

(3)多字母代换——普莱菲尔密码:

第1步,编制密码表

第2步,整理明文

第3步,编写密文

<1>同行代换规则

<2>同列代换规则

<3>不同行不同列代换规则

2.置换密码

(1)栅格换位

(2)矩形换位

3.弗纳姆密码

该密码存在两个难点:

(1)产生大规模的随机密钥有困难

(2)密钥的分配和保护存在困难

2.1.3机械密码

1.ENIGMA密码机

其工作原理:

(1)操作员在键盘上按下字母键 U , U 键触发电流在保密机中流动。

(2)在接插板上,所有转接的字母首先在这里被代换加密,如 U 加密为 L 。

(3)经过插接板后, L 字母电脉冲直接进入到1号扰码转盘。

(4) L 字母电脉冲穿过扰码转盘1后到达一个不同的输出点,这也是2号扰码转盘上另一个字母的输入点。每输入一个字母,1号扰码转盘会旋转一格。

(5)输入字母电脉冲穿过2号扰码转盘到达一个不同的输出点,这也是3号扰码转盘上另一个字母的输入点。当1号扰码转盘旋转一圈完成26个字母循环时,就会拨动2号扰码转盘旋转一格,这个过程会不断重复。

(6)输入字母电脉冲穿过3号扰码转盘到达一个不同的输出点,到达反射器。当2号扰码转盘旋转一圈完成26个字母循环时,就会拨动3号扰码转盘旋转一格,这个过程会不断重复。

(7)反射器和转子一样,它将一个字母连在另一个字母上,但它并不像转子那样转动。当每个字母电脉冲到达反射器时,反射器将此电脉冲经由不同的路径反射回去,穿过3号、2号、1号扰码转盘到达插接板 V 。

(8)因在插接板上 V 和 S 相连,此时显示板上的 S 指示灯就会点亮。操作员就可以在这里看到加密结果,即字母 U 被加密为字母 S 。

2.其他机械密码机

2.1.4现代密码机

1.保密通信系统的数学模型

2.正确区分信息隐藏和信息保密

3.密码系统与通信系统的对偶性

4.Shannon信息论是现代密码的理论基础

5.公钥密码学的"教父"

6.密码技术分支与 Shannon 信息论

7.量子密码分发与Shannon信息论

2.1.5密码学面临的挑战

1.云计算/存储对密码学的新挑战

由此可见,采用云计算和云存储技术,用户存在如下担心:(1)用户存在云上的数据会丢失;(2)长时间存放在云上的数据可能失效;

(3)存储在云上的数据可能会泄密;(4)存储在上的数据可能被恶意篡改;

(5)存放在云上的个人信息、照片、视频等可能导致个人隐私泄露。导致这些安全问题的主要原因是用户不能感知和控制自己的数据被非法访问、篡改和利用。

总而言之,云计算对密码的新需求:(1)用密码感知数据存在;(2)用密码确保数据的安全性;(3)用密码确保用户的隐私。

2.大数据对密码学的新挑战

3.物联网对密码学的新需求

4.新型计算机对密码学的新挑战

5.区块链技术对密码学的新挑战

2.2密码学基础概念

2.2.1密码体制的分类

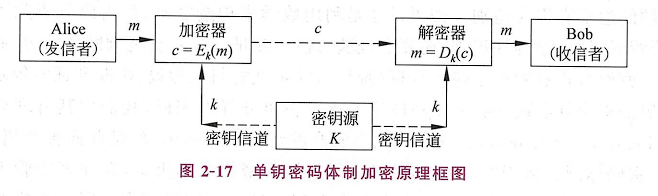

密钥单钥加密系统原理图

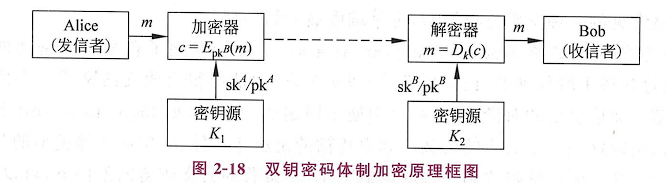

双钥密码体制加密原理图

2.2.2密码分析

1.密码的安全性有两种:

一种是理论上绝对不可破译的密码,我们称其有理论上的安全性(Theoretical Security)。这种理论上安全的密码只有一种,就是前面曾介绍过的次一密"密码体制。

另一种密码具有实际上的安全性密码(Practical Security),或者称为计算上的安全性(Computational Security)。

密码攻击分为以下4种

(1)唯密文破译(Ciphertext - Only Attacks)。

(2)已知明文破译(Known - Plaintext Attacks)

(3)选择明文破译(Chosen - Plaintext Attacks)。

(4)选择密文攻击(Chosen - Ciphertext Attack)。

根据密码分析者所采用的密码破译(Break)或攻击(Attack)技术方法,密码分析方法又可以分为3种,它们分别是:(1)穷举破译法(Exhaustive Attack Method);(2)数学攻击法(Mathematic Analysis Method);(3)物理攻击法(Physical Attack Method)。

1.穷举攻击法

2.数学攻击法

(1)差分密码分析

(2)分析破译法

3.物理攻击

2.2.3密码学理论基础

1.整数分解

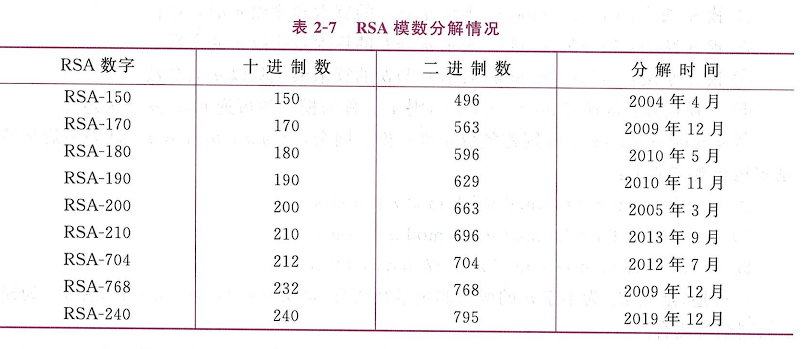

RSA是第一个既能用于数据加密也能用于数字签名的算法,RSA模数分解情况

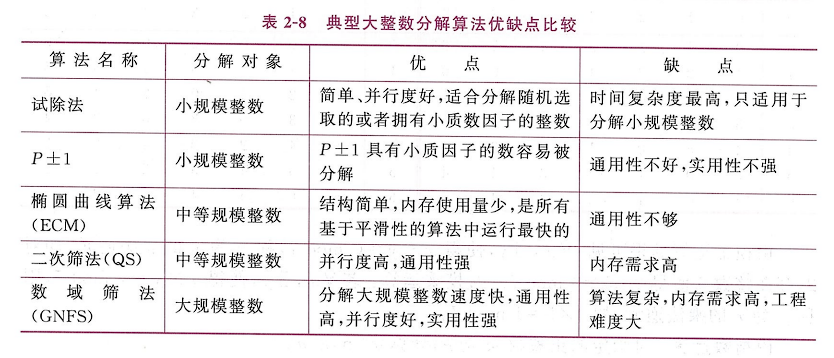

典型的整数分解算法优缺点

2.模运算

3.有限域

定义2-1(群)

定义2-2(循环群)

定义2-3(环)

定义2-4(域)

4.欧几里得算法

5.中国剩余定理

6.椭圆曲线

进一步定义椭圆曲线上加法法则:

(1)O为加法单位元,即对于椭圆曲线上任意点P,有 P+O = P。

(2)设P1=(x,y)是椭圆曲线上的点,定义其加法逆元P2=-P,=(x,-y);将P1,P2的连线延长到无穷远点O,得 P1+P2+O=O,P1+P2=O ,即P2=-P1。

(3)设 A 和 B 是椭圆曲线上 x 坐标不同的点,定义 A + B :画一条通过A,B的直线,其与椭圆曲线相交于 P , A + B + P = O , A + B =- P 。

(4)定义点 Q 的倍数:在 Q 点做椭圆曲线的一条切线,设切线与椭圆曲线交于点 C ,2A= A + A =- C ,类似地,定义3A= A + A + A =…。

2.2.4国内外密码算法概览

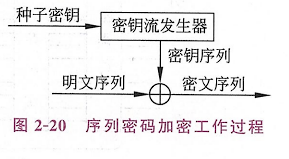

1.序列密码

序列密码的加密过程

2.分组密码

不同的分组密码具有不同的结构,常见的有代替——置换网络,Feistel网络结构

3.公钥密码

(1)RSA公钥密码算法

(2)Rabin公钥密码算法

(3)ElGamal公钥密码算法

(4)椭圆密码公钥密码算法

4.国产密码

SM系列国产密码算法

2.3密码学进展

2.3.1身份基公钥密码

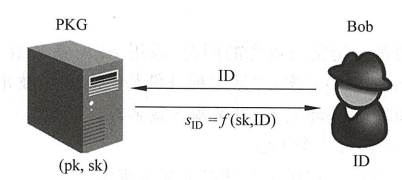

1.身份基公钥密码

身份基公钥密码生成过程

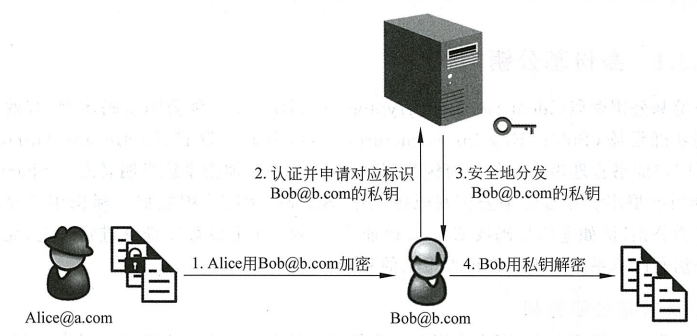

2.身份基加密

一个身份基加密方案包含4个算法:

(1)系统建立算法:PKG生成系统公开参数和主密钥

(2)密钥提取算法:用户将自己身份ID提交给PKG,PKG生成ID对应的私钥

(3)加密算法:利用用户身份ID加密消息,生成加密密文

(4)解密算法:利用身份ID对应的私钥解密密文,得到密文消息。

身份基加密机制框架

3.身份基签名

(1)系统建立算法:PKG生成系统公开参数和密钥

(2)密钥提取算法:用户将自己身份 ID 提交给 PKG , PKG 生成用户 ID 对应的私钥。

(3)签名算法:给定用户身份 ID 的私钥和消息,生成对应消息的签名。

(4)验证算法:给定用户身份 ID 、签名和消息,验证是否为正确的签名。

4.身份基公钥密码的优缺点

(1)无需公钥证书,用户身份作为唯一识别其身份的公钥,加密或签名验证不需要知 道除身份外的其他信息。

(2)无需证书机构,存在可信第三方私钥生成中心(PKG) 向用户提供服务。

2.3.2属性基公钥密码

1.属性基加密

属性基加密机制实现非交互式访问控制

一般 KP-ABE 由以下算法构成:

(1)初始化:输入安全参数λ,生成主密钥 msk 和系统参数 pk。

(2)密钥生成:输入一个访问控制结构L,系统主密钥msk和系统参数pk,输出私 钥sk。

(3)加密:输入系统参数 pk,发送方属性集合W,待加密消息m,输出密文 c。

(4)解密:输入私钥 sk,密文c,系统参数 pk。 若发送方属性集合满足接收方访问结构,解密成功,输出明文m。否则解密失败。

2.属性基签名

3.属性基公钥密码的相关研究

(1)支持属性撤销的属性基加密

(2)访问结构隐藏的属性基加密

(3)多权威属性基加密

2.3.3同态密码

1.同态密码技术的应用

2. 同态密码技术的优缺点

2.3.4抗量子密码

在国际上,基于量子物理学的量子密码主要集中在量子密钥分配、量子秘密共享、量子认证、量子密码算法和量子密码算法的安全性等方面的研究。量子密钥分配长期以来受到了众多学者的关注和研究,由于理论上量子密钥分配与“一次一密”相结合能够实现无条件安全。而量子秘密共享和量子认证相关研究尚不成熟,还没有达到经典密码那样方便。针对基于量子物理学的量子密码面临着很多困难与挑战。在量子密码算法设计中,为实现对量子信息的加密、签名和杂凑等,需要采用量子力学中的幺正变换,导致方案构造困难。对于量子密码算法的安全性,它是基于量子物理设备的,因此它的安全与其物理实现密切相关。

2.3.5 轻量级密码

1.轻量密码的特性

2. 轻量密码的设计

3. 轻量密码的性能评估

4. 轻量密码的研究现状

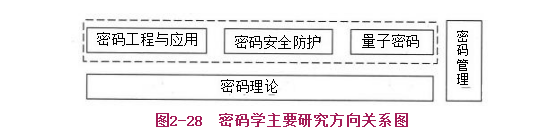

2.4 密码学主要研究方向

2.4.1 密码理论

1. 密码基础理论

2. 对称密码设计与分析

3. 公钥密码设计与分析

4. 密码协议设计与分析

5. 新型密码设计与分析

2.4.2 密码工程与应用

1. 密码芯片设计

2. 密码模块设计

3. 密码技术应用

2.4.3 密码安全防护

1. 密码系统安全防护

2. 抗攻击安全防护

3. 密码系统测评

2.4.4 量子密码

1. 量子计算

2. 量子密钥分配

3. 量子密码协议

2.4.5 密码管理

1.密码管理理论与方法

2. 密码管理工程与技术

3. 密码管理政策与法治

主要包括:①基于国家总体安全观的密码发展战略分析、决策、控制、评估、调整、规划等方法。②核心密码管理、普通密码管理、商用密码管理相关政策与法规的规范建设等。③密码领域国际交流与合作、密码产业发展政策、密码行业行为规范、密码知识产权保护、密码技术交流与共享、密码供应链管控等。④密码法规落实督查、密码安全事件监察、密码使用合规性检查、密码违规违法行为处置

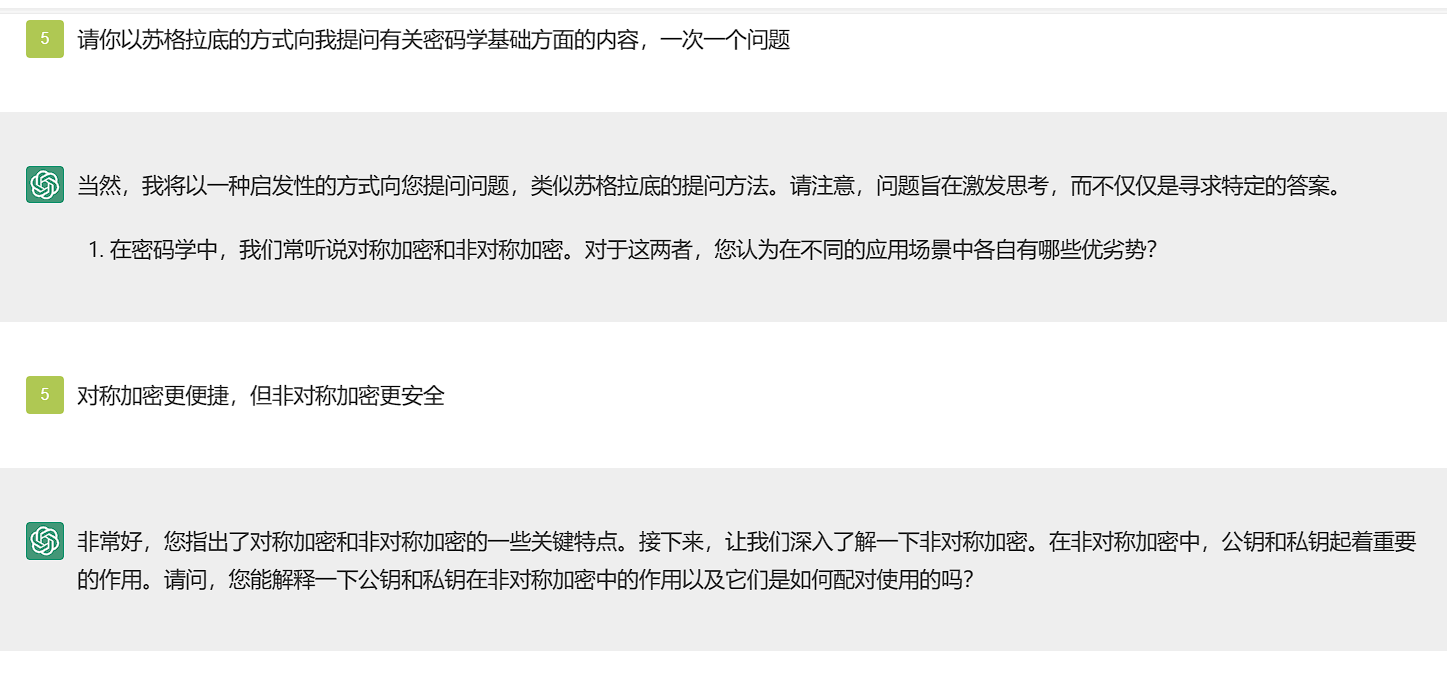

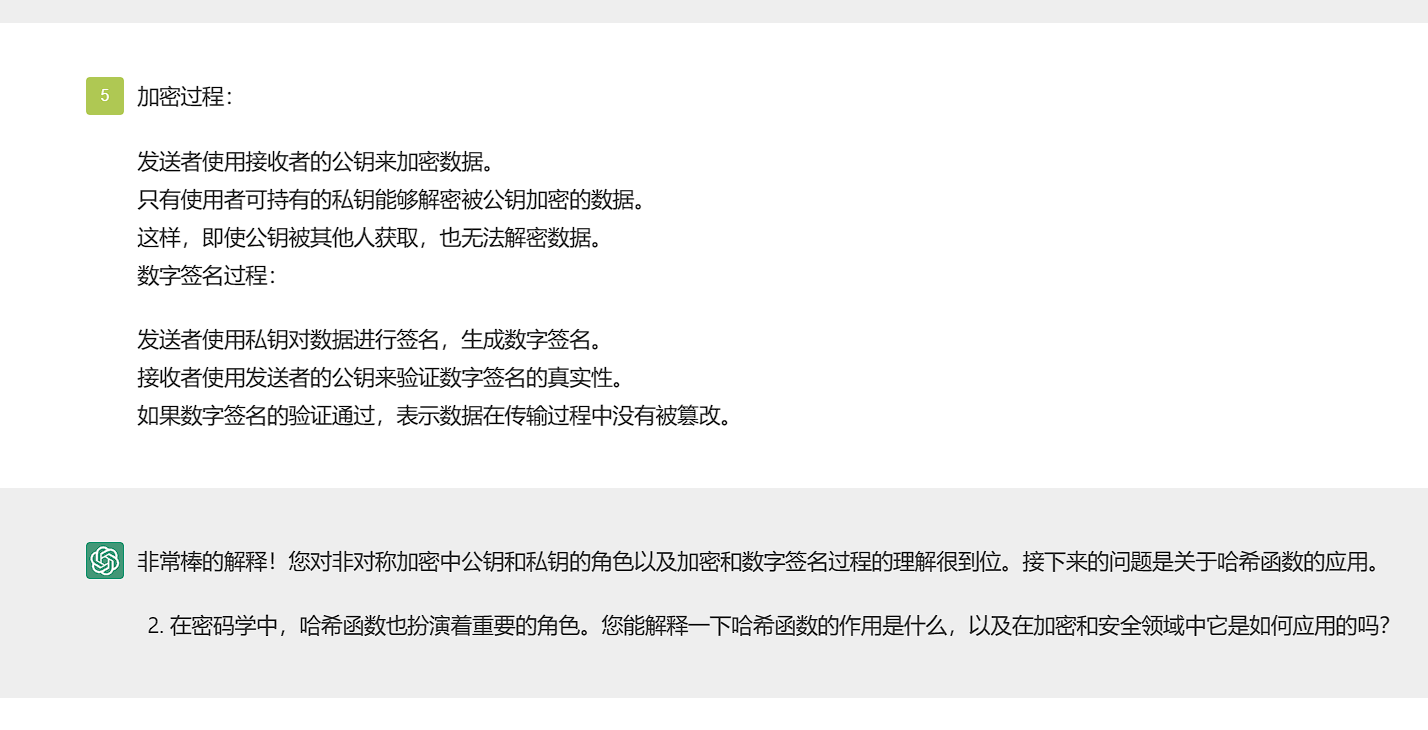

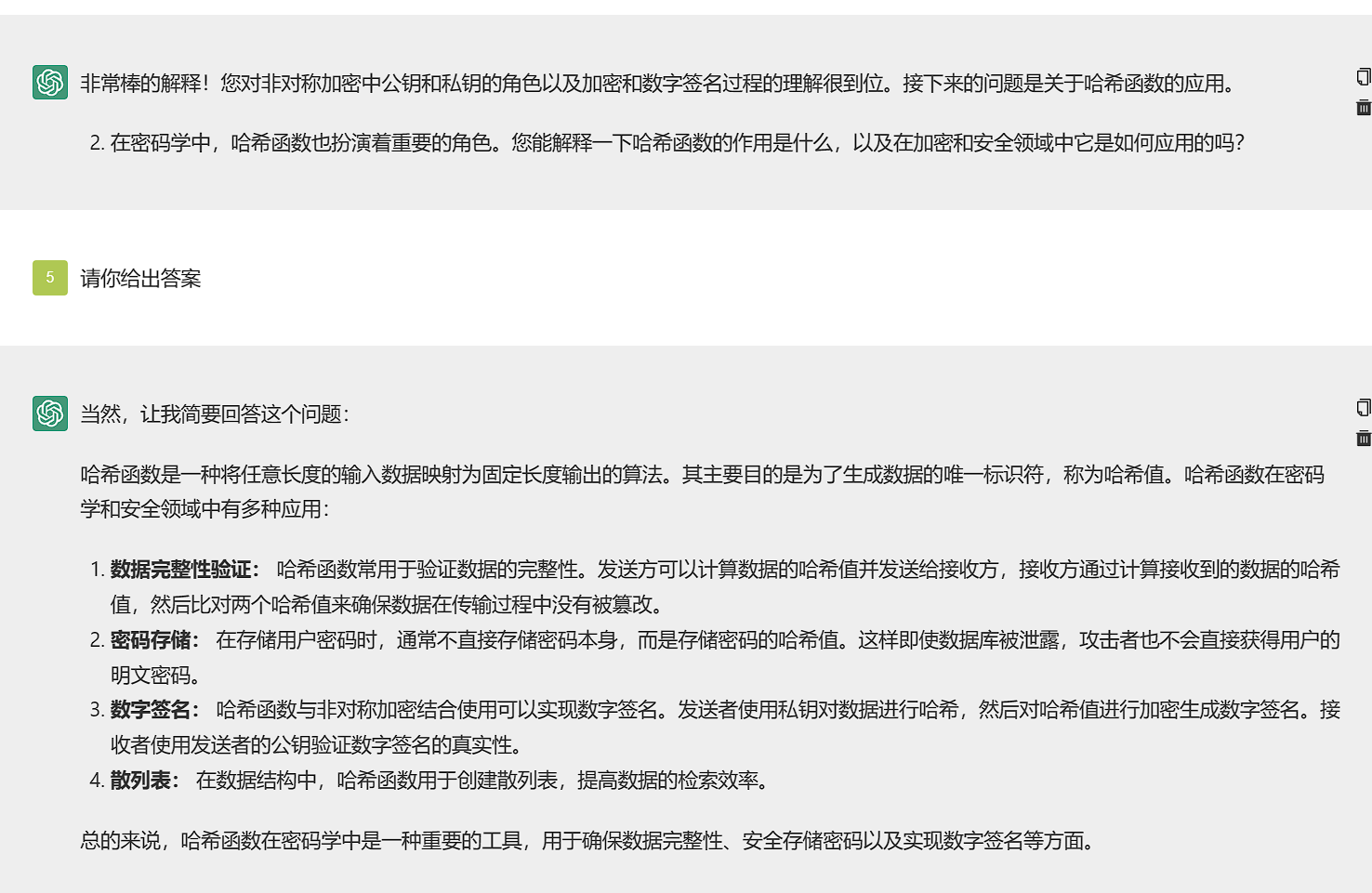

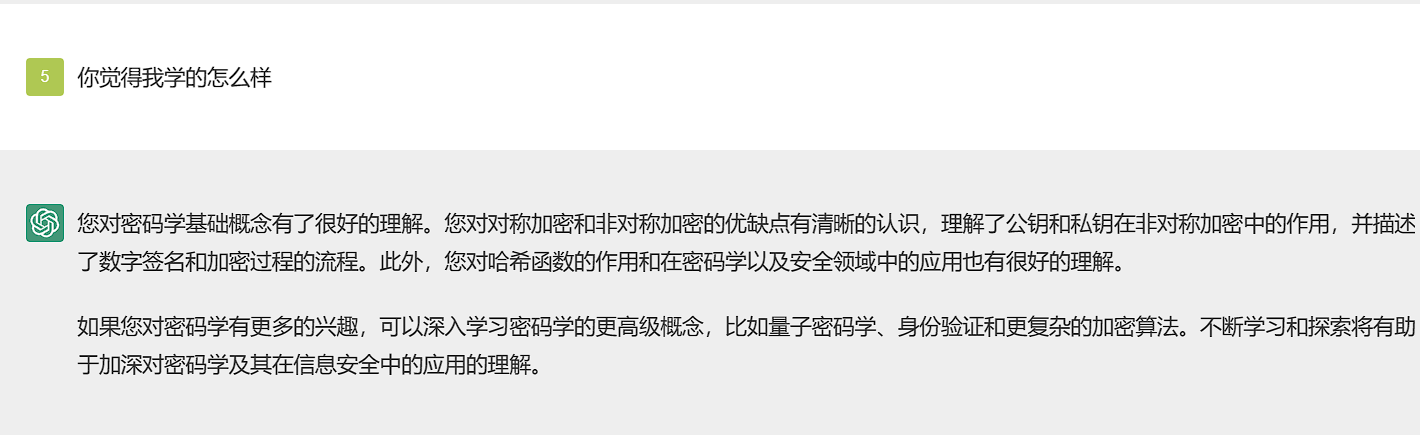

苏格拉底式提问

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 【杭电多校比赛记录】2025“钉耙编程”中国大学生算法设计春季联赛(1)