记:云服务器被暴破感染bioset

写在前面

之前服务器借人用设了个弱口令,大概这就是被暴破的原因吧。所以写在开头,切记做好服务器防护!如提高口令复杂度,登陆失败锁定等。做肉鸡不可怕,就怕数据丢失,数据安全是第一要义。本人也并非专业的安全人员,所以只能业余的在这里记录一下了,如果能给到各位有所参考,那实属荣幸。

问题发现

直接发现服务器上面的业务响应比较慢,以为是其他网络一些原因导致的也没在意;后来给服务器挂载了一个数据盘,登录服务器发现比较卡,而且密码已经被篡改,考虑到服务器是借他人使用密码被改也是正常,当时也没放心上去排查,只是印象中看了一眼 top,负载已经有几十了。

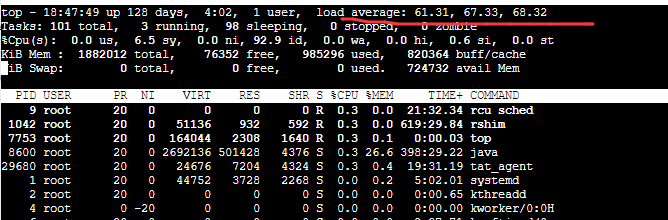

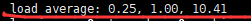

昨晚朋友业务需要升级,协助登录后发现 top 占用高达60+,但是下方展示的内容并没有发现占用很高的进程,重启后发现负载仍旧在20+,遂联系客服,考虑是宿主机问题或是被挖矿病毒。

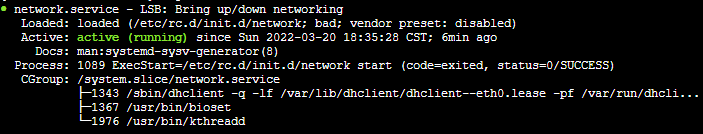

很感谢腾讯云客服的排查,最终锁定了“bioset”。系统由于被感染的文件较多,Linux静态链接库被劫持,挖矿的进程被隐藏,所以直接是看不到的,最终我选择了将业务打包迁移后重装系统了。

问题排查

因为 top 等一些命令都被篡改了,包括腾讯云后台监控也被破坏,数据无法加载出来,且轻量服务器流量有限,此病毒也未使用大量流量和内存,所以一直都没发现(最近各大云服务商打击挖矿行为,倒是没被通知)。在搜索引擎上搜索关键词“bioset”发现有部分用户也曾经被攻击,但是表现并未有对 top 等命令的破坏,所以网络上文章对 top、crontab 等命令可发现 bioset 进程相关信息,但是这次情况就比较隐秘。

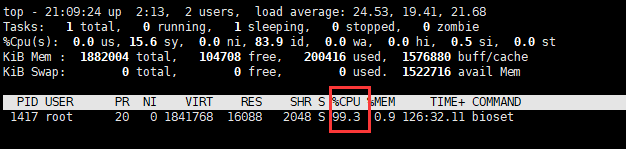

针对系统命令被劫持,上传 “busybox”工具,通过命令查看可见病毒进程。

./busybox top

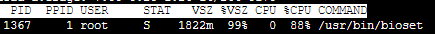

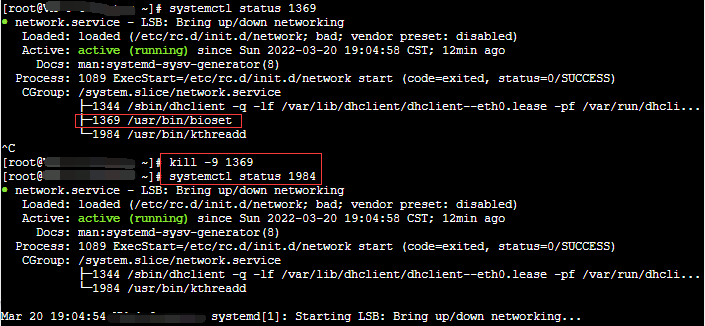

根据PID查看进程运行状态,可见此病毒程序的路径。

systemctl status 1367

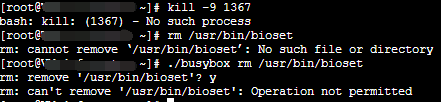

于是尝试将杀死进程和删除文件均无效,文件已经被隐藏且锁定。

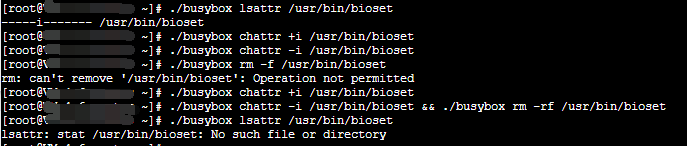

在尝试数次后终于将病毒文件删除,具体命令见下图。由于文件被加上了 i 属性,无法直接删除,尝试用chattr命令移除 i 属性。

在成功删除后对 bioset 进程杀死,进程没有重新启动,top 查看负载已经降低。

不过由于被篡改的文件较多,所以最后还是选择了重装系统,平时还是要多注意服务器安全防护,防止服务器上数据泄露,以免服务器被攻击成为肉鸡。有些地方表达不是很专业,不过过程还是很有意思的。