BUUCTF--[ACTF新生赛2020]easyre

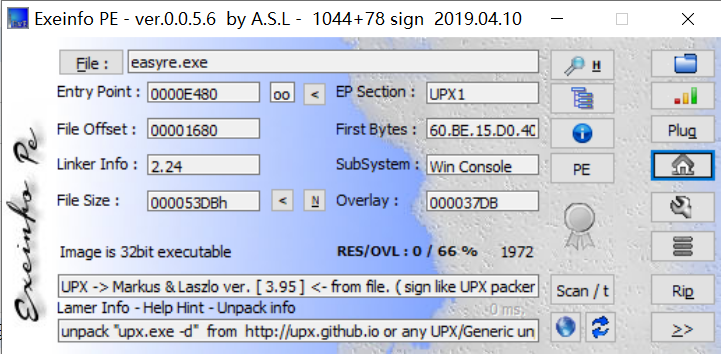

一个exe文件,首先用exeinfopo查壳,发现被upx加密了,且是32位文件

然后用UPX Shell解压缩,记得先勾上“解压缩”选项框,再点击“执行”按钮

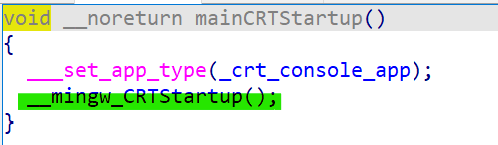

然后用ida打开被解压缩后的exe,找到main函数,按F5反汇编

进入标绿的函数

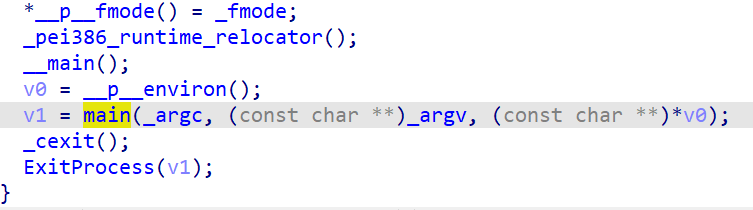

进入后往下拉,进入标黄的main函数

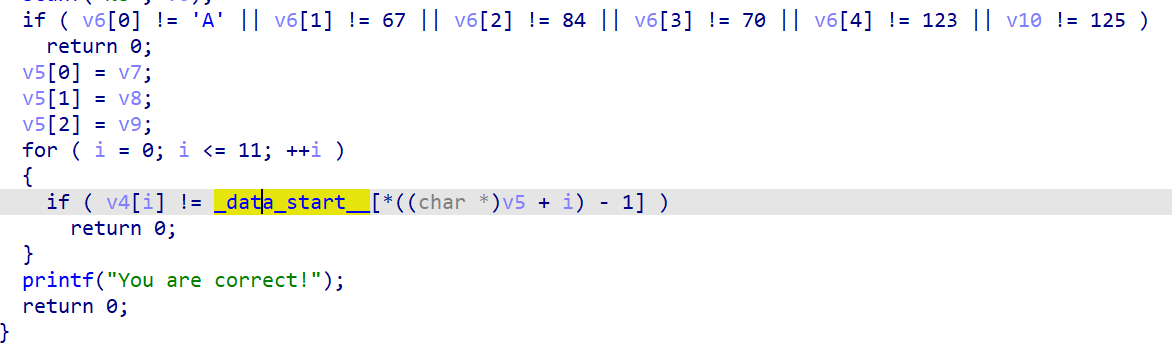

然后是关键部分,写个脚本

点击查看代码

v4="*F'\"N,\"(I?+@"

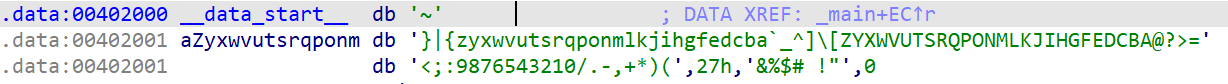

key='~}|{zyxwvutsrqponmlkjihgfedcba`_^]\[ZYXWVUTSRQPONMLKJIHGFEDCBA@?>=<;:9876543210/.-,+*)('+chr(0x27)+'&%$# !"'

x=[]

flag=''

for i in v4:

x.append(key.find(i)+1)

for i in x:

flag += chr(i)

print(flag)

key双击标黄部分可获取

脚本运行后得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号