buu [BJDCTF2020]JustRE wp

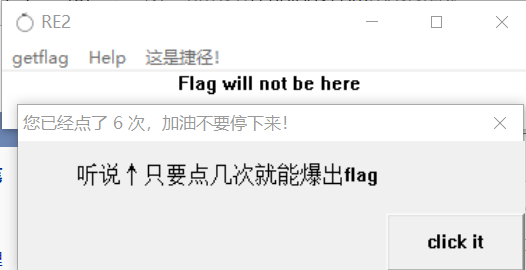

首先抱着好奇心点开文件,在尝试了几个按钮后,证实了最初的猜想:这么做显然是找不到flag的。

另:长按enter键可以连点“click it”键,不过这个不重要了

下面开始进入正题

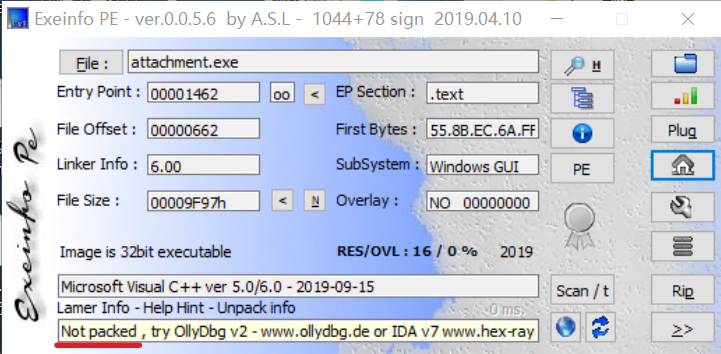

1 查看文件是否加壳

用Exeinfo PE打开文件,Not packed证明了文件不带壳,且文件是32位的

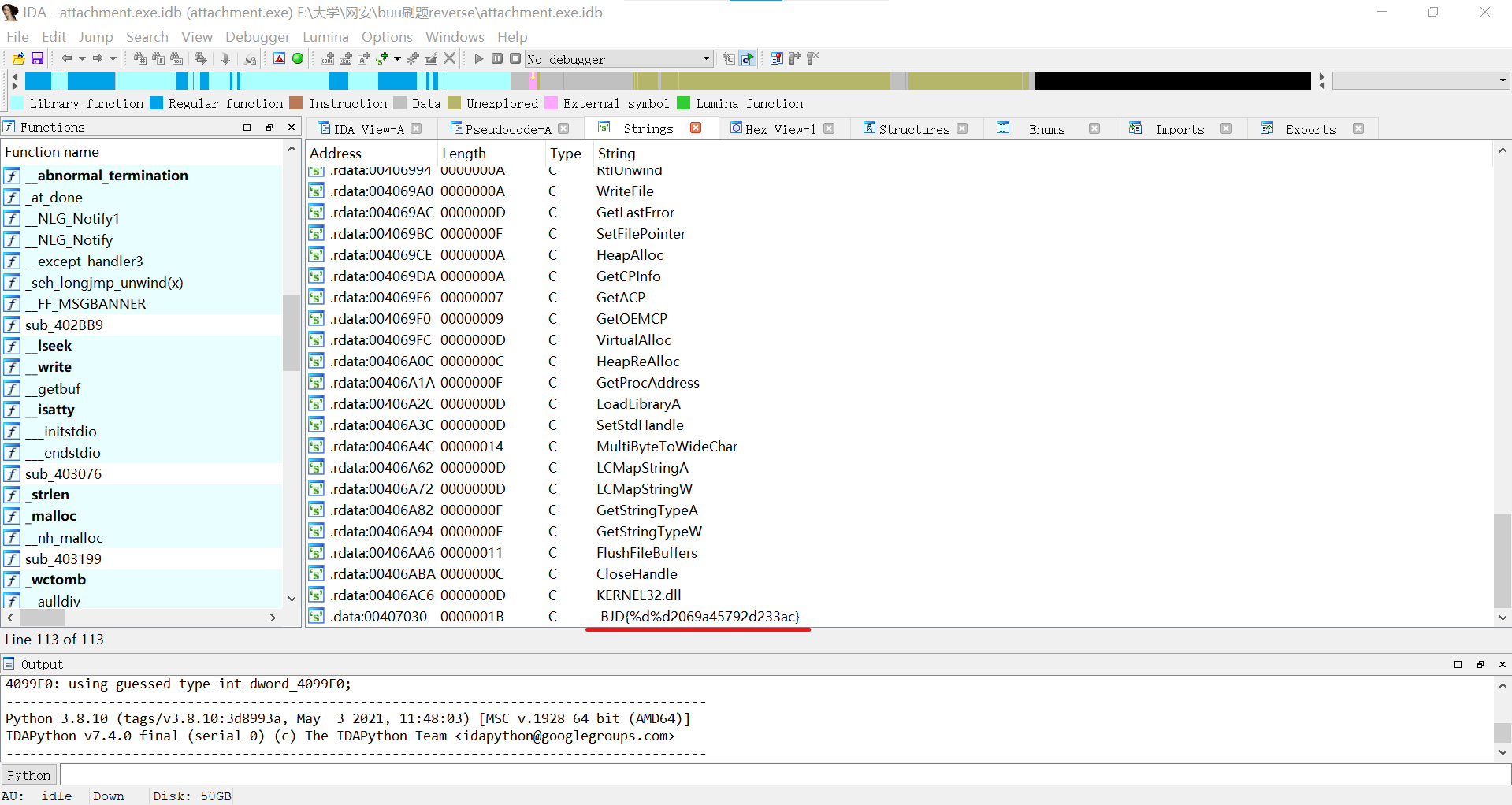

2 用32位ida打开

1)查找main函数,结果没找到

2)按shift+F12查看字符串,拉倒最后发现类似flag的字符串

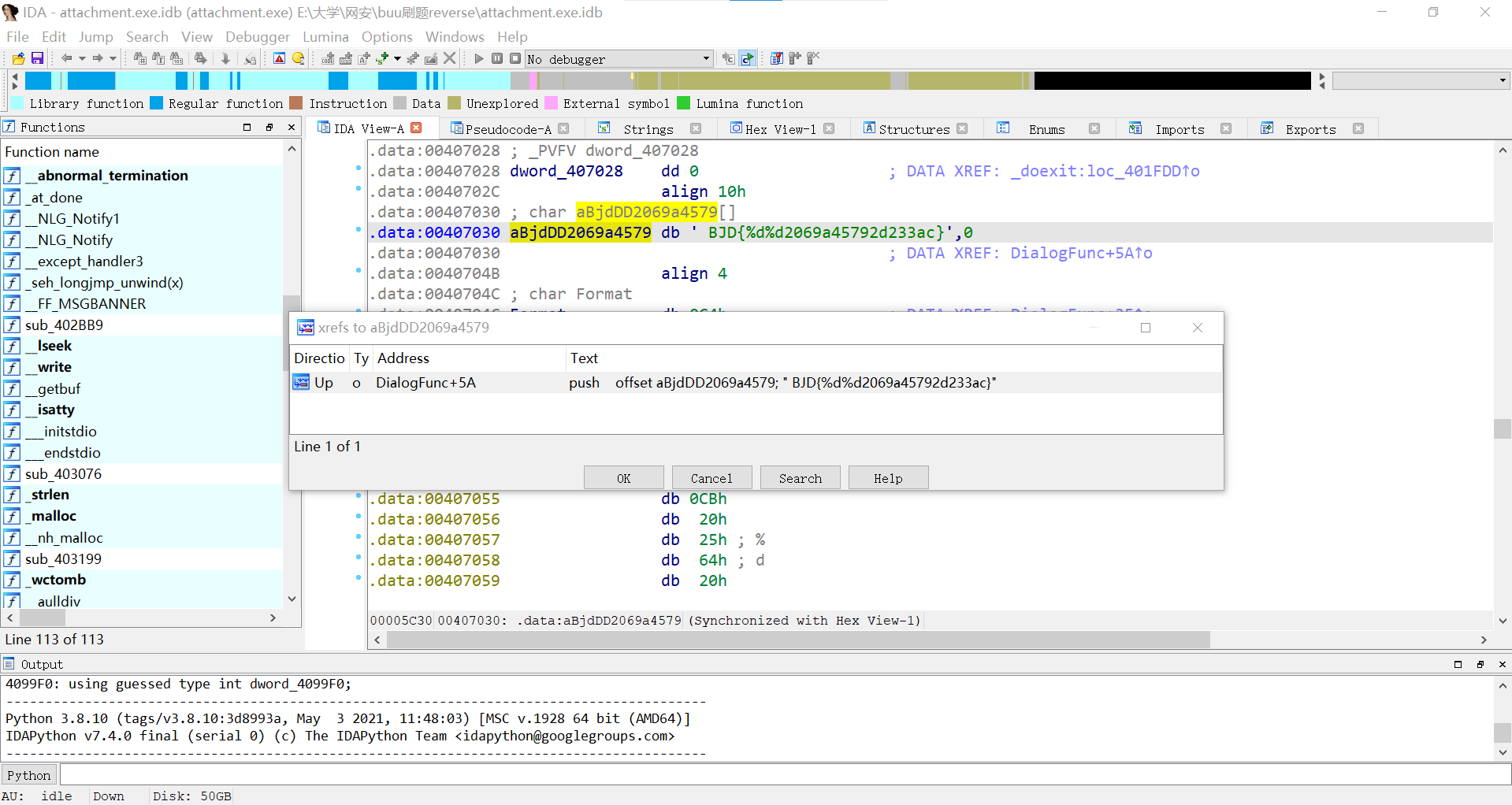

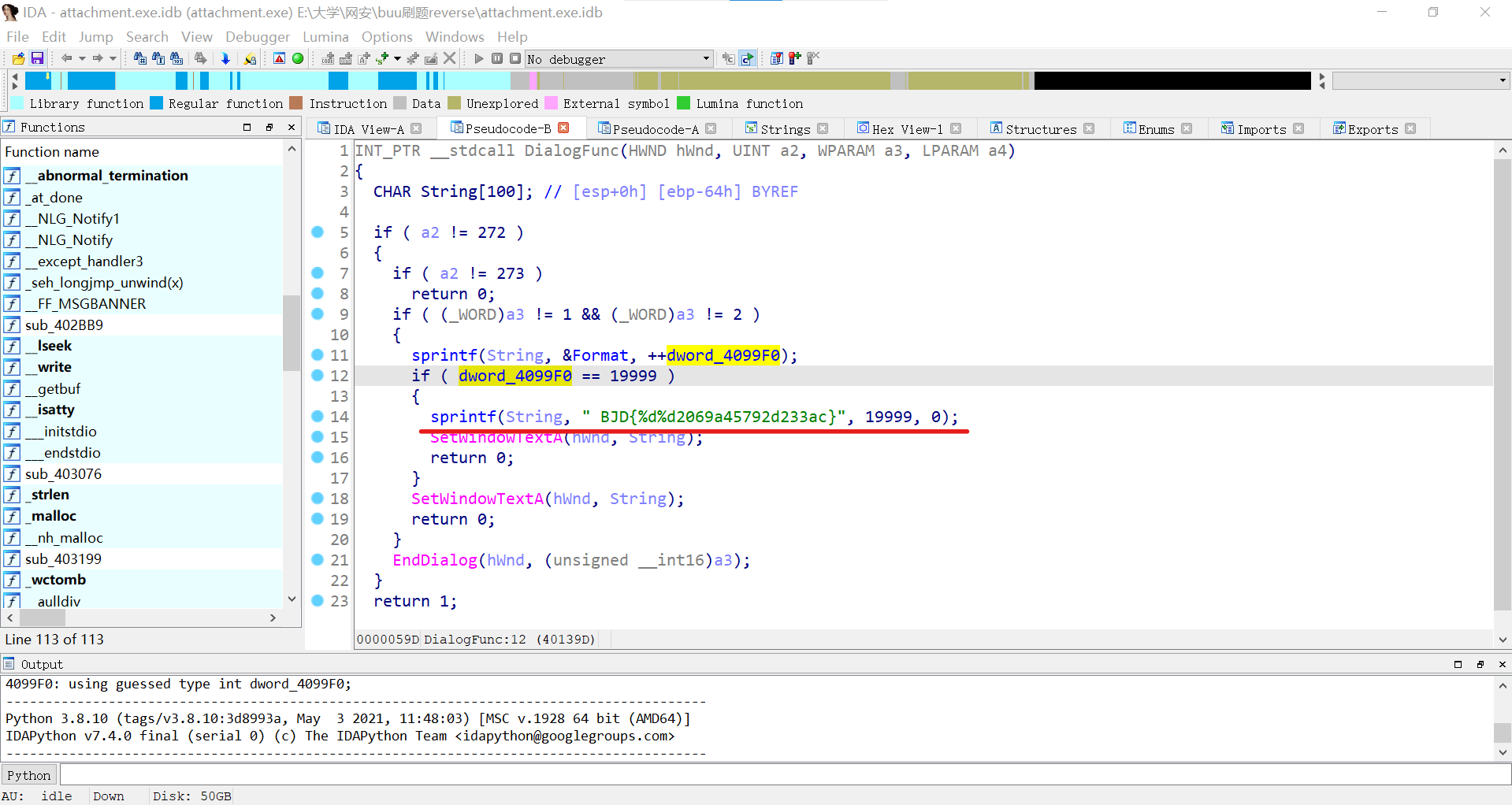

3)双击字符串进入汇编语言,按 ctrl+x交叉引用

4)再按F5反汇编

5)根据C语言输出格式,两个%d分别被19999和0替代

flag是BJD{1999902069a45792d233ac}

浙公网安备 33010602011771号

浙公网安备 33010602011771号