内网信息收集(上)

前言

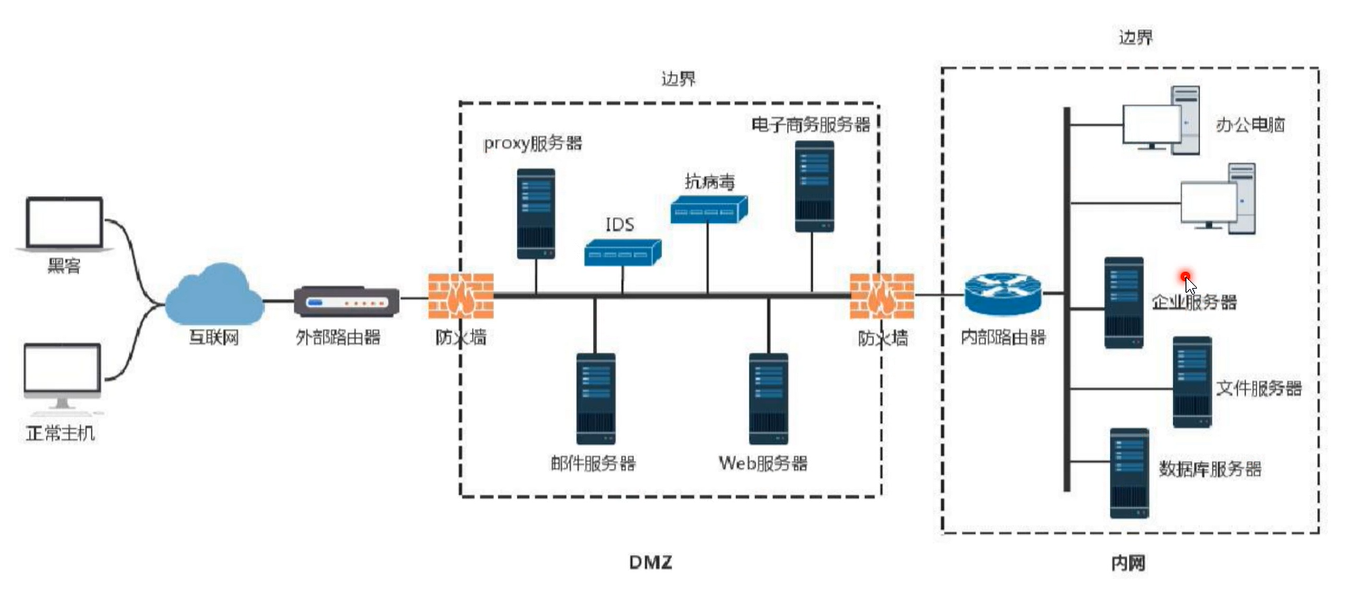

当我们在外网打点进入到内网环境的时候,我们就要开始我们的内网环境下的渗透了,而当我们进入到内网中,我们身处在一个陌生的环境之中,在这个陌生的环境中,我们需要对当前的网络环境做出如下判断。

1、对当前机器角色做出判断 2、对当前机器所处网络环境中的拓扑结构进行分析和判断 3、对当前机器所处区域进行判断

什么是角色判断

一个内网环境中存在各种各样角色的服务器,如Web服务器、文件服务器、代理服务器、数据库服务器、DNS服务器、内网PC机成员等,而我们要做的就是对自己所拿到的服务器的角色做出判断。

什么是拓扑结构分析和判断

在我们对内网进行了一个全面的信息收集,在对数据进行整理和分析之后,我们需要对该网络的大致拓扑做出一个判断,并绘制出一个网路拓扑结构图。

什么是区域判断

在网络环境中一般存在三种区域

外网区域

DMZ区域

内网区域

外网即互联网,内网即局域网,这里有个DMZ的区域,DMZ称为隔离区,又被称作为"非军事化区"。他的存在是为了解决安装了防火墙后外网不能访问内网而设立的一个非安全系统与安全系统之间的缓冲区。

外网即互联网,内网即局域网,这里有个DMZ的区域,DMZ称为隔离区,又被称作为"非军事化区"。他的存在是为了解决安装了防火墙后外网不能访问内网而设立的一个非安全系统与安全系统之间的缓冲区。

我们假设这样一种场景,我们有在内网有安放Web服务器或者邮件服务器这种需要对外网开放访问的需求,这个时候假如我们把我们的Web服务器或邮件服务器放在内网区域中,由于为了安全考虑,一般外网是访问不了内网的,但是为了外网可以访问到我们的Web和邮件服务器,我们需要对防火墙作出相应的配置使其能被外网访问到。但是不巧的是黑客通过一些漏洞拿到了这个Web或邮件服务器的权限,且拿到的服务器和内网中一些重要服务器(如数据库服务器、企业服务器等)在同一个内网,所以黑客想要通过后续信息收集和漏洞利用可以很容易的去拿到同一内网中的其他服务器。 当Web和邮件服务器在DMZ区域时,就算黑客拿到了Web或邮件服务器的权限,黑客还面对一层防火墙,就可以很好的保护到内部网络。

一般网络互通情况

内网可以访问外网:内网的用户需要自由地访问外网。在这一策略中,防火墙需要执行NAT。

内网可以访问DMZ:此策略使内网用户可以使用或者管理DMZ中的服务器。

外网不能访问内网:这是防火墙的基本策略了,内网中存放的是公司内部数据,显然这些数据是不允许外网的用户进行访问的。如果要访问,就要通过VPN方式来进行。

外网可以访问DMZ:DMZ中的服务器需要为外界提供服务,所以外网必须可以访问DMZ。同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。

DMZ不能访问内网:如不执行此策略,则当入侵者攻陷DMZ时,内部网络将不会受保护。

DMZ不能访问外网:此条策略也有例外,比如我们的例子中,在DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。

信息收集

渗透的本质就是信息收集,不管是内网还是外网中。在外网我们需要尽可能去多收集目标的资产信息,去扩大我们的攻击面,而在内网中我们同样要做好信息收集工作,收集一些如机器角色、拓扑结构、机器所安装软件、操作系统、安装补丁等等信息,为我们后续的横向渗透埋下伏笔。

判断是否存在域环境

在拿到一台服务器权限的时候我们首先需要判断出是否存在域环境,在工作组环境下和域环境下我们的渗透思路是截然不同的

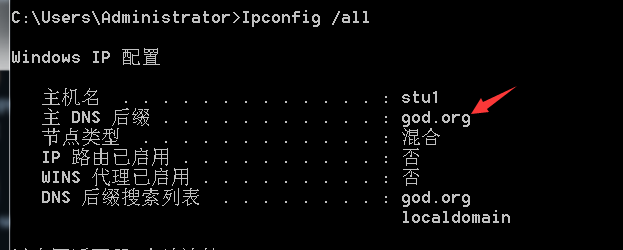

Ipconfig /all #判断是否存在域环境-dns

存在域

不存在域

Net view /domain #判断是否存在域环境

存在域

不存在域

判断主域

在判断出存在域的情况下,我们还需进一步判断出主域

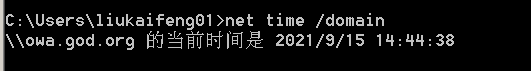

net time /domain #域成员会去主域那里去同步时间

这里知道了主域的机器名称

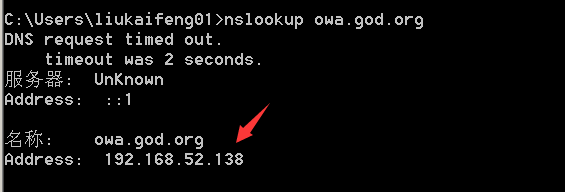

nslookup 主域名称 #用nslookup去反向解析主域的ip地址

还可以通过ping域主机来得到ip地址

ping 域主机

查询域管理员一些信息

Net group "Domain Admins" /domain #查询域管理员账户 Net group "Enterprise Admins" /domain #查询域管理员用户组 Net group "Domain Controllers" /domain #查询域控制器

在判断出存在域环境,和主域和一些域管理员的信息后,我们还需要对系统的一些基本信息进行收集。

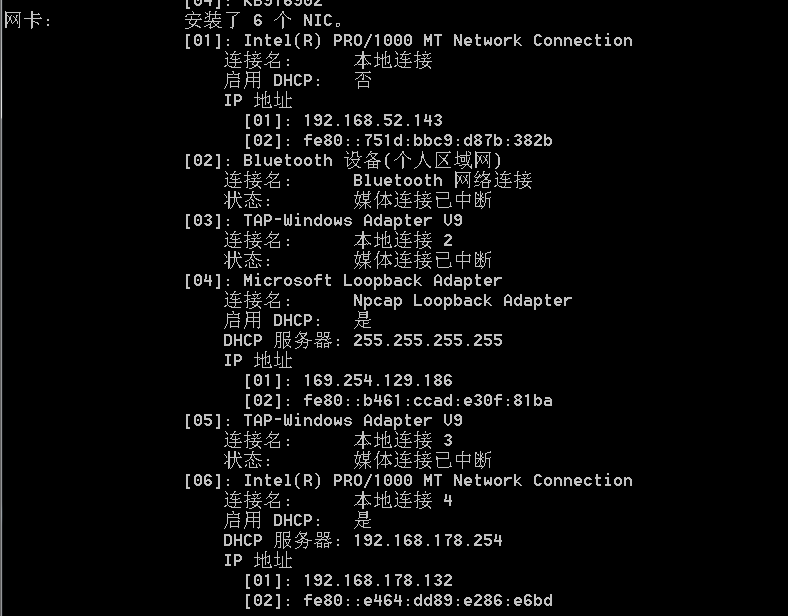

查询网络配置信息

ipconfig /all #查询网络配置信息

查询系统详细信息

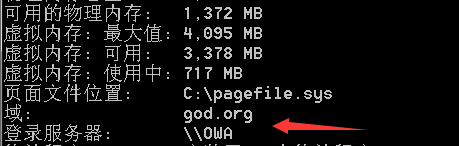

systeminfo #查询系统详细信息

在系统的详细信息中,我们又可以提炼出

操作系统和版本信息

是否存在域和当前登录计算机名

系统所安装补丁

网卡信息

收集用户和组信息

net user #本地用户 net localgroup #本地用户组 net user /domain #获取域用户信息 net group /domain #获取与用户组信息

wmic useraccount get /all #获取域用户详细信息

这里收集用户信息就不得不提一下域环境下系统常见的用户身份

Domain Admins: 域管理员(默认对域控制器有完全控制权)

Domain Computers: 域内机器

Domain Controllers: 域控制器1

Domain Guest: 域访客,权限低

Domain Users: 域用户

Enterprise Admins: 企业系统管理员用户(默认对域控制器有完全控制权)

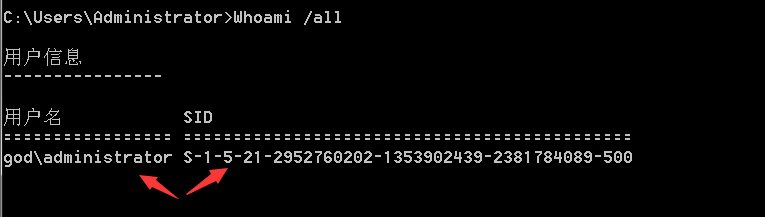

获取当前用户权限和SID

whoami /all

探测内网存活主机

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.52.%I | findstr "TTL="

查询主机开机时间

net statistics workstation

查询安装的软件和版本

wmic product get name,version

查询启动程序信息

wmic startup get command,caption

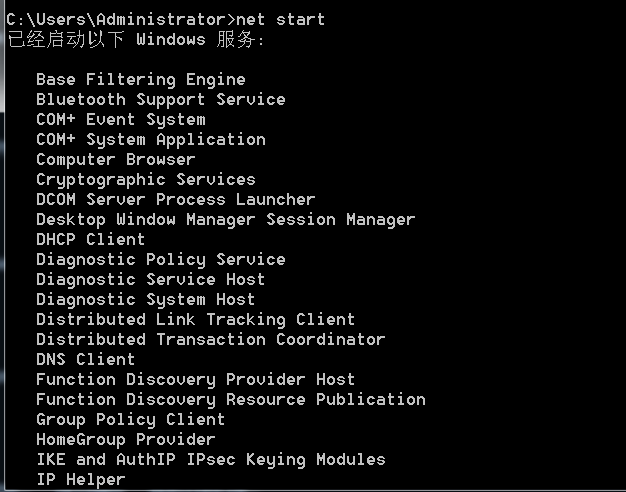

查询启动服务

net start

查询本机服务信息

wmic service list brief

查询进程列表

tasklist

在进程中我们分析出是否存在杀毒软件、waf、防护软件等信息,以下是常见杀软等进程

{"360tray.exe", "360安全卫士"},

{"360sd.exe", "360杀毒"},

{"a2guard.exe", "a-squared杀毒"},

{"ad-watch.exe", "Lavasoft杀毒"},

{"cleaner8.exe", "The Cleaner杀毒"},

{"vba32lder.exe", "vb32杀毒"},

{"MongoosaGUI.exe", "Mongoosa杀毒"},

{"CorantiControlCenter32.exe", "Coranti2012杀毒"},

{"F-PROT.EXE", "F-PROT杀毒"},

{"CMCTrayIcon.exe", "CMC杀毒"},

{"K7TSecurity.exe", "K7杀毒"},

{"UnThreat.exe", "UnThreat杀毒"},

{"CKSoftShiedAntivirus4.exe", "Shield Antivirus杀毒"},

{"AVWatchService.exe", "VIRUSfighter杀毒"},

{"ArcaTasksService.exe", "ArcaVir杀毒"},

{"iptray.exe", "Immunet杀毒"},

{"PSafeSysTray.exe", "PSafe杀毒"},

{"nspupsvc.exe", "nProtect杀毒"},

{"SpywareTerminatorShield.exe", "SpywareTerminator杀毒"},

{"BKavService.exe", "Bkav杀毒"},

{"MsMpEng.exe", "Microsoft Security Essentials"},

{"SBAMSvc.exe", "VIPRE"},

{"ccSvcHst.exe", "Norton杀毒"},

{"QQ.exe", "QQ"},

{"f-secure.exe", "冰岛"},

{"avp.exe", "卡巴斯基"},

{"KvMonXP.exe", "江民杀毒"},

{"RavMonD.exe", "瑞星杀毒"},

{"Mcshield.exe", "麦咖啡"},

{"egui.exe", "NOD32"},

{"kxetray.exe", "金山毒霸"},

{"knsdtray.exe", "可牛杀毒"},

{"avcenter.exe", "Avira(小红伞)"},

{"ashDisp.exe", "Avast网络安全"},

{"rtvscan.exe", "诺顿杀毒"},

{"ksafe.exe", "金山卫士"},

{"QQPCRTP.exe", "QQ电脑管家"},

{"Miner.exe", "流量矿石"},

{"AYAgent.aye", "韩国胶囊"},

{"patray.exe", "安博士"},

{"V3Svc.exe", "安博士V3"},

{"avgwdsvc.exe", "AVG杀毒"},

{"ccSetMgr.exe", "赛门铁克"},

{"QUHLPSVC.EXE", "QUICK HEAL杀毒"},

{"mssecess.exe", "微软杀毒"},

{"SavProgress.exe", "Sophos杀毒"},

{"fsavgui.exe", "F-Secure杀毒"},

{"vsserv.exe", "比特梵德"},

{"remupd.exe", "熊猫卫士"},

{"FortiTray.exe", "飞塔"},

{"safedog.exe", "安全狗"},

{"parmor.exe", "木马克星"},

{"beikesan.exe", "贝壳云安全"},

{"KSWebShield.exe", "金山网盾"},

{"TrojanHunter.exe", "木马猎手"},

{"GG.exe", "巨盾网游安全盾"},

{"adam.exe", "绿鹰安全精灵"},

{"AST.exe", "超级巡警"},

{"ananwidget.exe", "墨者安全专家"},

{"AVK.exe", "GData"},

{"ccapp.exe", "Symantec Norton"},

{"avg.exe", "AVG Anti-Virus"},

{"spidernt.exe", "Dr.web"},

{"Mcshield.exe", "Mcafee"},

{"avgaurd.exe", "Avira Antivir"},

{"F-PROT.exe", "F-Prot AntiVirus"},

{"vsmon.exe", "ZoneAlarm"},

{"avp.exee", "Kaspersky"},

{"cpf.exe", "Comodo"},

{"outpost.exe", "Outpost Firewall"},

{"rfwmain.exe", "瑞星防火墙"},

{"kpfwtray.exe", "金山网镖"},

{"FYFireWall.exe", "风云防火墙"},

{"MPMon.exe", "微点主动防御"},

{"pfw.exe", "天网防火墙"},

{"S.exe", "在抓鸡"},

{"1433.exe", "在扫1433"},

{"DUB.exe", "在爆破"},

{"ServUDaemon.exe", "发现S-U"},

{"BaiduSdSvc.exe", "百度杀软"},

安全狗:

SafeDogGuardCenter.exe

safedogupdatecenter.exe

safedogguardcenter.exe

SafeDogSiteIIS.exe

SafeDogTray.exe

SafeDogServerUI.exe

D盾:

D_Safe_Manage.exe

d_manage.exe

云锁:

yunsuo_agent_service.exe

yunsuo_agent_daemon.exe

护卫神:

HwsPanel.exe 护卫神·入侵防护系统(状态托盘)

hws_ui.exe 护卫神·入侵防护系统

hws.exe 护卫神·入侵防护系统 服务处理程序

hwsd.exe 护卫神·入侵防护系统 监控组件

火绒:

hipstray.exe

wsctrl.exe

usysdiag.exe

趋势科技:

TMBMSRV.exe

ntrtscan.exe

PCCNTMON.exe

TMLISTEN.exe

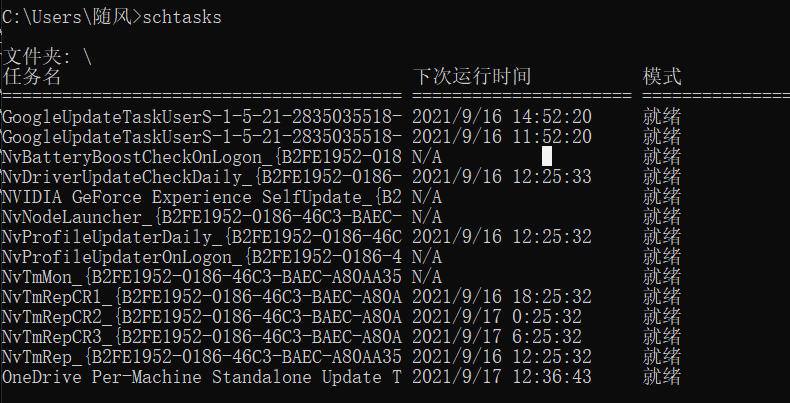

查询计划任务

schtasks #权限不够时无法列出

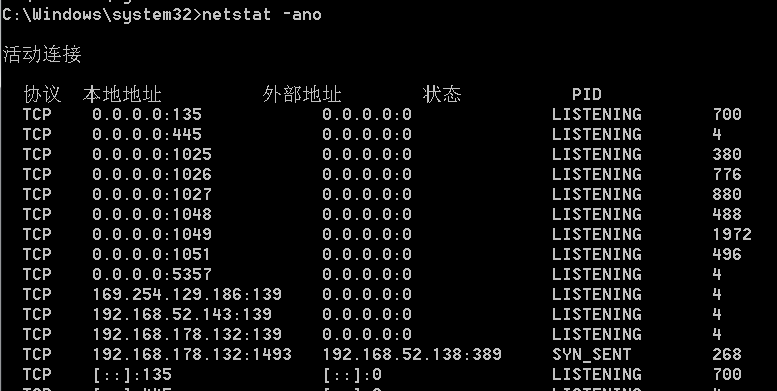

查询端口信息

netstat -ano

查询共享列表

net share

__EOF__

本文链接: https://www.cnblogs.com/sfsec/p/15270001.html

版权声明: 本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主: 如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

浙公网安备 33010602011771号

浙公网安备 33010602011771号