Apache Log4j2 RCE漏洞复现

看我看我,有没有大佬悄咪咪的给我个exp打自己过过瘾

漏洞描述

Apache Log4j2 是一个基于 Java 的日志记录工具。该工具重写了 Log4j 框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。

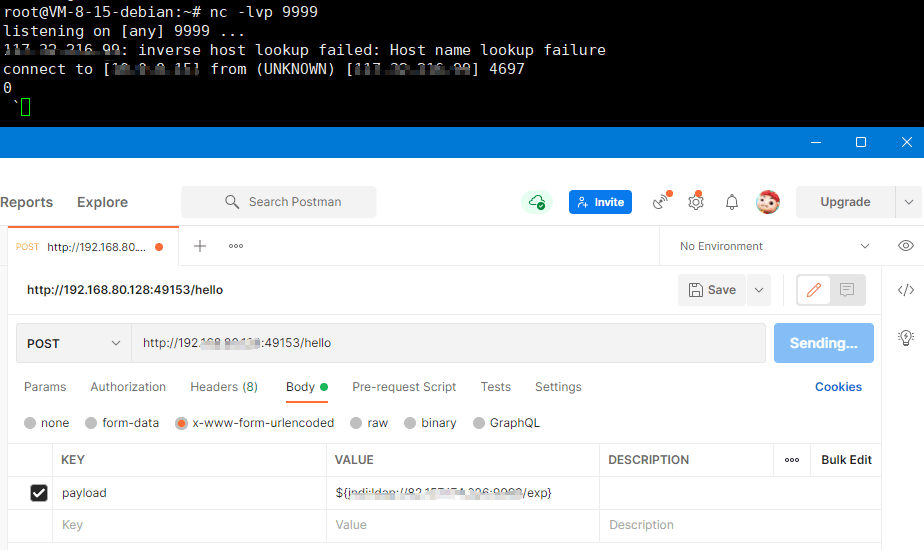

在大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。攻击者利用此特性可通过该漏洞构造特殊的数据请求包,最终触发远程代码执行。

该漏洞危害等级:严重

影响范围

| Log4j版本 | 是否受影响 |

|---|---|

| 2.x<=2.14.1 | 是 |

| 2.15.0-rc1 | 是 |

| 2.15.0-rc2 | 否 |

已知影响组件:

- Apache Struts2

- Apache Solr

- Apache Flink

- Apache Druid

- ElasticSearch

- flume

- dubbo

- Redis

- logstash

- kafka

当前漏洞状态

| 细节是否公开 | PoC状态 | EXP状态 | 在野利用 |

|---|---|---|---|

| 已公开 | 已公开 | 已公开 | 已发现 |

攻击检测

可以通过检查日志中是否存在“jndi:ldap://”、“jndi:rmi”等字符来发现可能的攻击行为。

漏洞排查

代码排查:查看 pom.xml 是否引入 org.apache.logging.log4j、org.apache.logging.log4j2

Linux:

sudo find / -name "*log4j-*.jar"

Windows:

*log4j*.jar

漏洞复现

Vulfocus 靶场环境

目前 Vulfocus 已经集成 Log4j2 环境,可通过以下链接启动环境测试:

http://vulfocus.fofa.so/#/dashboard?image_id=3b8f15eb-7bd9-49b2-a69e-541f89c4216c

也可通过 docker pull vulfocus/log4j2-rce-2021-12-09:latest 拉取本地环境运行,本地启动命令:

docker run -d -P vulfocus/log4j2-rce-2021-12-09:latest

参考链接

https://www.secrss.com/articles/36995

浙公网安备 33010602011771号

浙公网安备 33010602011771号