渗透测试-本地信息收集

Windows本地信息收集:

hostname或者echo %COMPUTERNAME% 获取主机名

systeminfo 获取系统信息

set 环境变量

ipconfig /all 主机IP地址DNS服务器

route print 路由表

tasklist /v 查看进程

net session 在线管理员

net view 在线主机

net localgroup 本地组

net localgroup administrators 管理员组

net share 共享信息

导出注册表:

reg export HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall reg.txt

find "DisplayName" reg.txt |find /V "ParentDisplayName" > tmplist.txt

for /f "tokens=2,3 delims==" %%a in (tmplist.txt) do (echo %%a >> software.txt) //输出已安装软件名称

wmic qfe list 获取系统补丁情况

sc query state= all 提供的服务

%windir%\system32\inetsrv\AppCmd.exe list site 列出所有IIS站点

Linux本地信息收集:

系统信息:

uname -a 打印系统信息

cat /proc/version 内核信息

df -a 文件系统

用户信息:

cat /etc/passwd 列出系统所有用户

cat /etc/group 列出系统所有组

cat /etc/shadow 列出所有用户hash(需要root权限)

users 当前登录的用户

who -a 当前登录的用户

w 显示目前登入系统的用户有那些人,以及他们正在执行的程序

last 显示登入过的用户信息

lastlog 显示系统中所有用户最近一次登录信息

lastlog –u 用户名 显示指定用户最后一次登入信息

whoami 当前用户

id 当前用户信息

cat /etc/sudoers 可以使用sudo提升到root的用户(需要root权限)

sudo 允许普通用户执行一些或者全部的root命令的一个工具

sudo -l 列出目前用户可执行与无法执行的指令

环境信息:

env 打印系统环境信息

set 打印系统环境信息

echo $PATH 环境变量中的路径信息

网络命令:

netstat -tulpn 显示对应了进程ID(PID)的网络端口

watch ss -stplu 通过套接字实时观察 TCP, UDP 端口

lsof -i 显示确认了的连接

tcpkill -9 host google.com 阻止从主机访问 google.com

有用的命令:

find / -perm -2 -type f 找出可写的文件

find / -perm -2 -type d 找出可写的目录

ls -la ~/.*_history 查看当前用户的各种历史记录

cat /etc/services 查看端口服务映射

cat /etc/apache2/envvars 查看运行apache的帐号

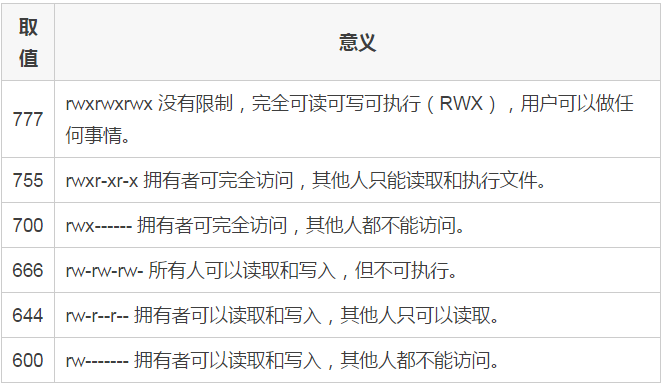

Linux权限: