Attacking organizations with big scopes: from zero to hero -- by Hussein Daher

SRC意识:1.模仿与抄袭某个知识点,某个writeup,某个主题,某个赏猎报告等;2.对现网中所有实际SRC目标进行遍历;3.枯草且乏味的持之以恒的坚持前面的第1步与第2步。

错误的SRC意识:学了OWASP TOP 10和BP官网靶场的所有漏洞主题之后依旧在SRC方面没有表现出应该具备的自信心?错误的做法在于,选择太多反而没有行动,从一种方法开始行动。就挖一个漏洞。直到枯草且乏味的挖到吐再添加新的漏洞类型或者就用某个赏猎报告中所提供的方法,直到测完所有目标再换其他攻略。

优质UP主:Hussein Daher @HusseiN98D

幻灯片:https://drive.google.com/file/d/1bALcKLEswahI8g-_65hggm6Q7395jRIQ/view

视频:https://www.youtube.com/watch?v=vFk0XtHfuSg

METHODOLOGIES

• Subdomain Enumeration 子域

• VHOST Identification 虚拟主机

• ASN Mapping ASN号

• Web Fuzzing 模糊测试

• Dorking

• Other tips and tricks 其他技巧和窍门

Subdomain Enumeration 子域枚举

• 识别子域名将为您提供更大的攻击面

• 查找 preprod/env(预生产) 子域名

• 执行递归暴力破解:

• FUZZ.host → dev.host → FUZZ.dev.host

• 好用的旧脚本:

• amass enum -passive -d example.com -o results.txt

• sublist3r -d example.com

• 添加到您的工具集:

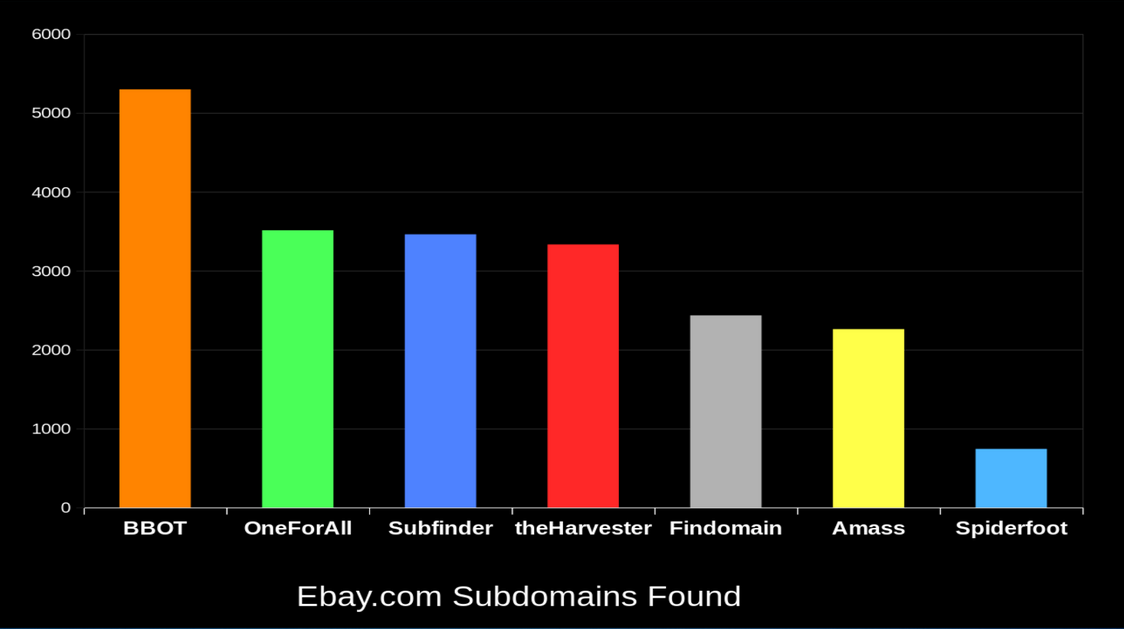

• https://github.com/blacklanternsecurity/bbot

BBOT 比较:意思是想说这个B工具遥遥领先?

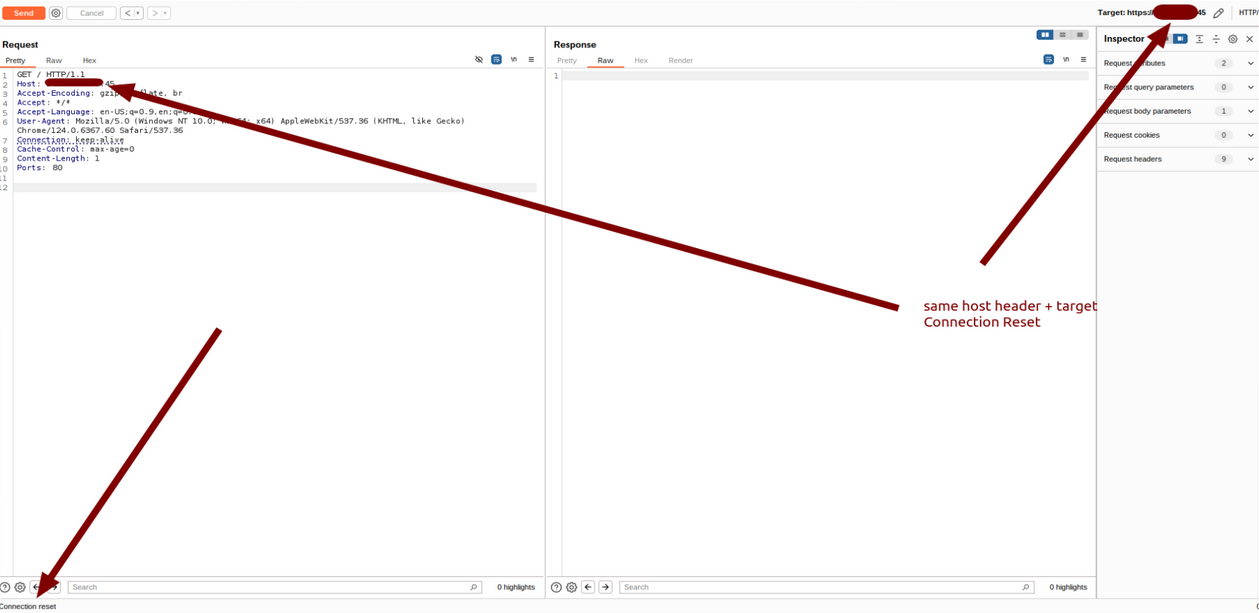

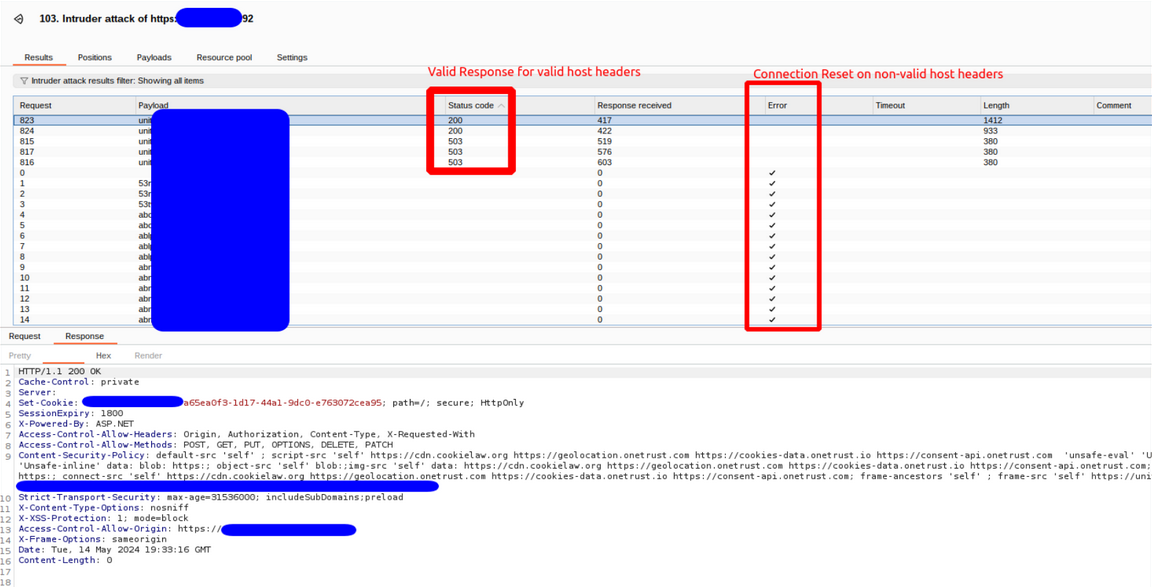

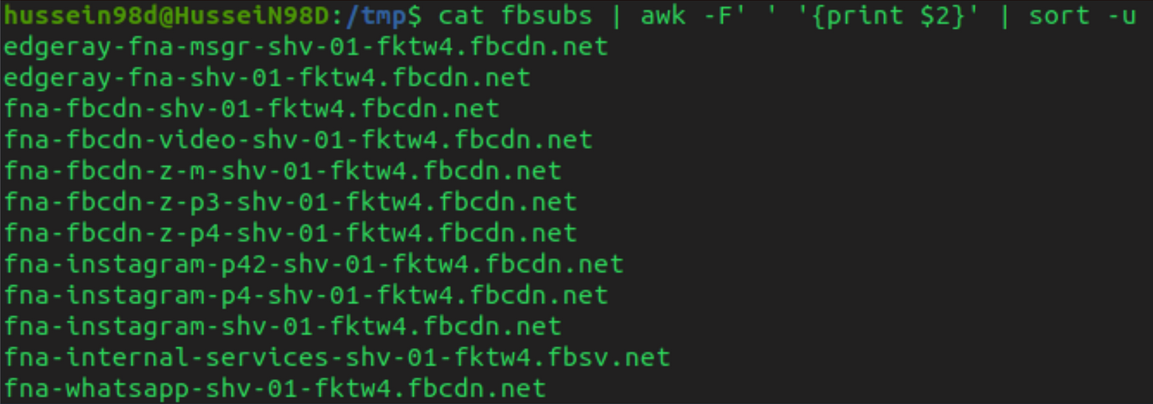

VHOST IDENTIFICATION VHOST 识别

• 更少的人深入研究 VHOSTS

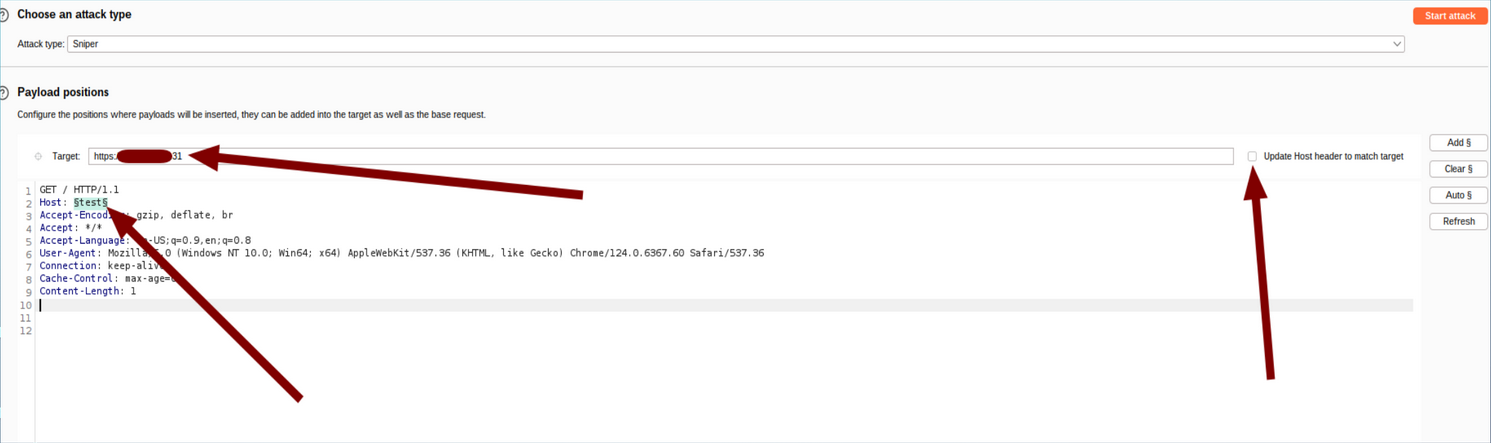

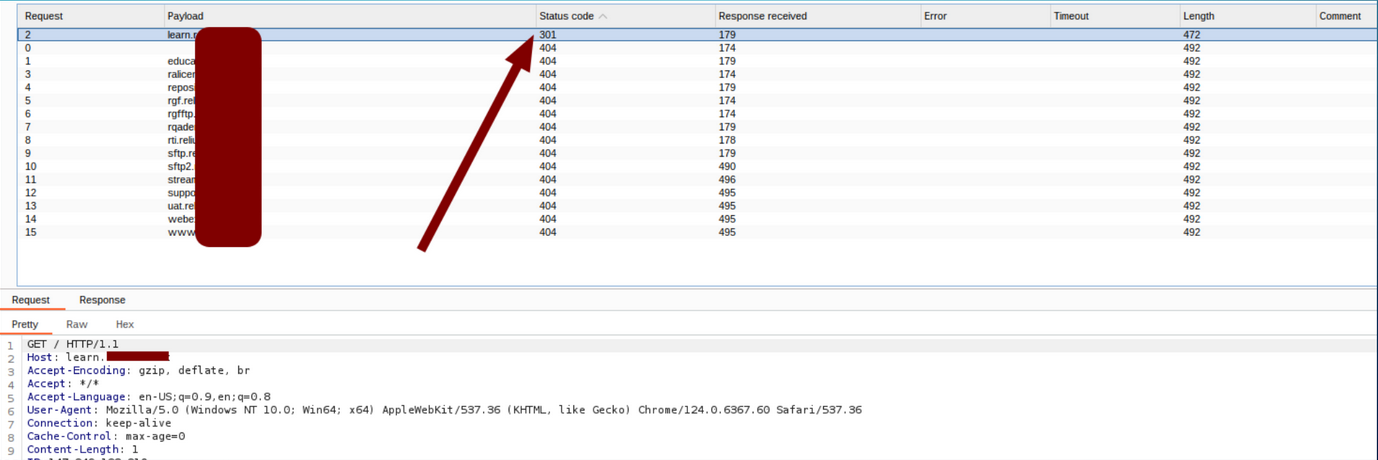

我喜欢做的事情:BurpSuite Intruder

暴力破解主机头可以给我们带来更多目标

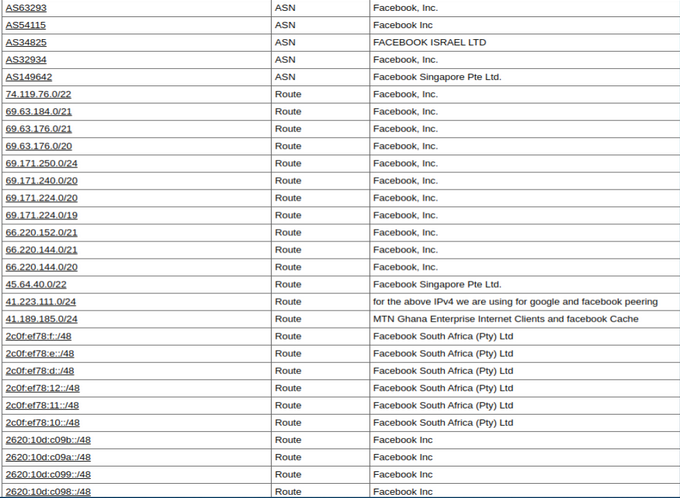

ASN MAPPING ASN映射

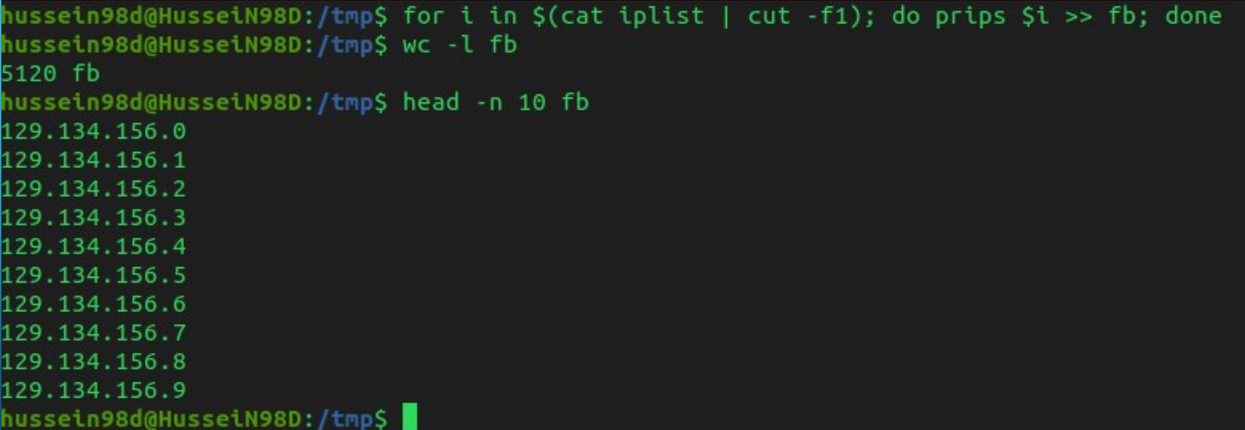

https://bgp.he.net/search?search[search]=Facebook.+Inc&commit=Search

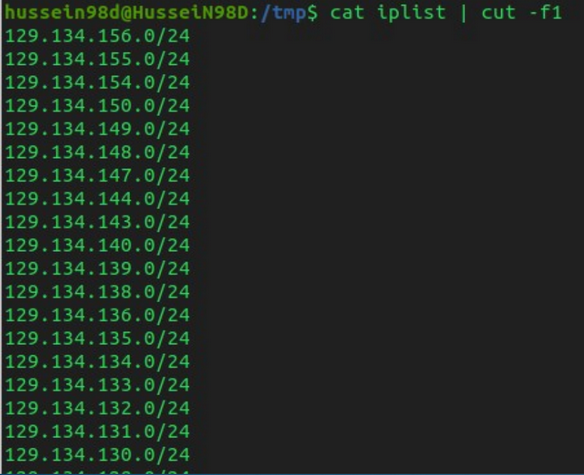

复制所有 IP 范围

发送至 prips,打印某个范围内的 IP 地址

收集找到的所有子域名,包括那些无法解析的子域名

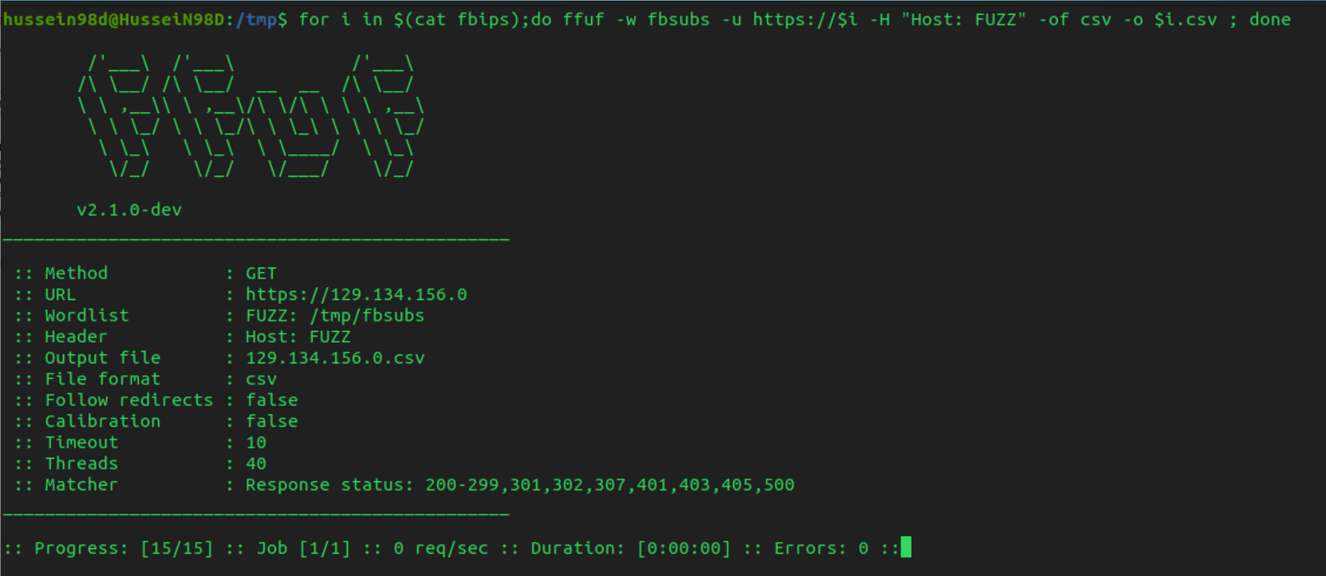

暴力破解:IPS:子域名(将以上子域名字典进行虚拟主机爆破)

WEB FUZZING web模糊测试

• 使用 FFUF 进行暴力破解

• 使用 Katana 进行 CRAWL 抓取

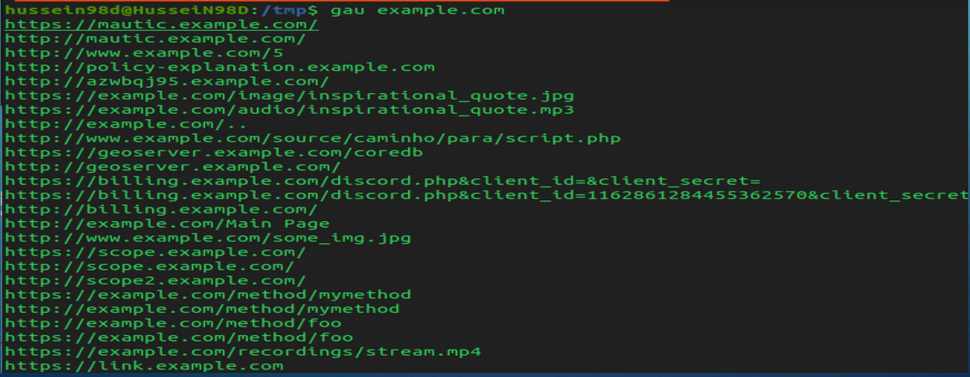

• 使用 waybackmachine 等 archives 存档

• 使用 URL shortners 缩短器

• 为应用程序创建自定义单词表

1- 使用 katana、gau 和其他工具收集您可以找到的目标的所有 URL,排序去重。

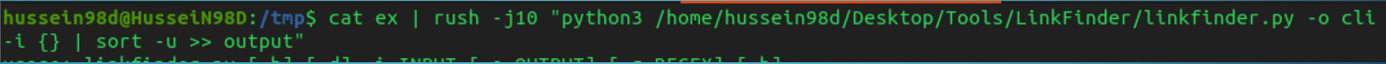

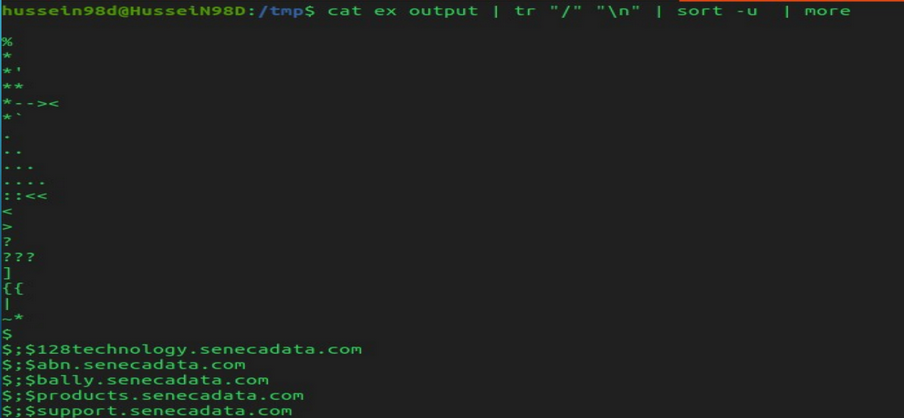

• 在所有 URL 上运行 LinkFinder

https://github.com/GerbenJavado/LinkFinder

• 最后,对从 LinkFinder 和 Crawling 抓取中找到的唯一 URL + 端点进行排序,并创建单词表

• 使用此词表对组织的所有子域/IP 进行 FUZZ 测试

• 继续添加找到的新路径/文件名

DORKING 傻逼一把梭

• 使用 dorks 时要有创意

• 使用多个搜索引擎(Google、Duck、Bing 等)

• 创建自己的 dorks

• 功能强大、鲜为人知的 dork

• site:*<example>*

site:: 此运算符将搜索结果限制到特定站点或域。

*<example>*: 星号 (*) 是匹配任何字符的通配符。在这种情况下,dork 将匹配包含单词“example”的任何域或子域。

• site:atlassian>*

• site:*<atlassian.*>*

• site:*<*yahoo.*>*

• site:*yahoo.*

site:: 此运算符将搜索结果限制到特定站点或域。

*yahoo.*:星号 (*) 是匹配任意字符的通配符。

在这种情况下,dork 将匹配与 Yahoo 关联的任何子域和任何顶级域。

BING

• 还记得我们从 ASN 获得的 IP 列表吗?

• 使用 bing 查找服务器上的有效主机

• Dork:“ip:127.0.0.1”

• 有时 DNS 名称无法解析。在这种情况下,请发送 Bing 返回的 IP + 域名

• Use inbody:example instreamset:(title url):example

提示和技巧

• 使用讨论过的所有技术收集目标的所有 URL

• 发送给 Intruder 并进行大规模测试

• 示例:GET http://localhost:22 HTTP/2

payload喷洒

案例研究

• 当我开始攻击 FIS 程序时,我使用反向 whois 发现了他们拥有的大量域名:

https://www.whoxy.com/company/41024

• 我不可能手动检查所有这些域名

• 决定走一条艰难的道路,编写一个工具来绕过搜索引擎验证码、速率限制和其他

• 花了几天时间编写工具代码后,我终于想出了一个可以快速在 Google、Bing、Yahoo、DuckDuckgo 和百度上进行搜索的工具

• 我的工具会将 dork 和要搜索的引擎作为输入

• 现在,我们有一个可以运行的 dork 工具和一个庞大的域名列表。

下一步是什么?使用 Dork 处理所有网站!

• 在 dork 和所有网站上进行几次排列后 - 例如:site:example ‘login’、site:example ‘upload’ 等,我剩下了大约 100,000 个唯一链接

• 就像这样,我们有很多事情要研究

• 可以使用 Katana 再次抓取所有发现的 URL,以发现越来越多的端点/路径,然后再次发送到 LinkFinder,然后再返回 katana,然后再返回 LinkFinder。

• 这是一个反复的过程。

• 不要忘记对所有子路径进行目录模糊测试。例如 hxxps://alpinesecurities.fisglobal.com/investor/login/oauth2/authorization/FUZZ

• 在对我的目标进行 Mass-Dorking 时,发现了类似这样的链接:

• https://host/Documentation/Branch/archive.zip

• 下载存档后,我在文件中发现了一些凭据

• 证书:

我们有了凭证——下一步做什么?用这些凭证要访问哪个端点?

• 存档包含一个 .exe 安装程序

• 在我的 VPS 上安装软件后,我剩下几个 DLL 文件

• 使用 https://github.com/icsharpcode/ILSpy 或类似工具进行反编译

• 反编译代码显示了一些本地主机 URL

现在是时候在该组织的某个 Web 服务器上找到端点了——我们使用了 burp intruder

• 找到一个具有我们正在寻找的路径的子域!是时候发送正确的凭据和 XML 数据了

• 不要害怕尝试新事物

• 没有什么是确定的,也没有什么是不确定的。尝试你心中的想法,并希望得到最好的结果。

• 花大量时间收集有关组织的情报

• 当你想黑客攻击时就黑客攻击

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!