应急响应知识学习1

- 查看window用户信息

一般用net user命令, 但是这个命令查看不出来隐藏的用户, 查看隐藏用户可以在计算机管理-本地用户和组里面进行查看 也可以用注册表命令 注册表-HKEY_LOCAL_MACHINE-SAM-SAM-Domains-Account-Users-Names 查看2. 查看Linux用户信息查看所有的用户信息,在etc/passwd下面用户名:x(代表密码加密):用户ID:用户组:注释:用户主目录:默认登录shell

bin/bash 可登录 sbin/nologin 不可登录

查看超级权限账户:awk-F: '{if($3==0)print $1}'/etc/passwd - 查看Linux错误用户登录信息

一般用lastab命令,可以查看错误用户的登录信息 lastb命令 用于显示用户错误的登录列表,此指令可以发现系统的登录异常 - 查看所有用户最后一次登录信息

查看所有用户最后一次登录信息:lastlog - 查看一些重要的登录信息

/var/log/wtmp wtmp存储登录成功的信息 /var/log/btmp btmp存储登录失败的信息 /var/log/utmp)utmp存储当前正在登录的信息

二、启动项排查

- windows系统

windows系统可直接在任务管理器里面查看启动项 - Linux系统

rc.local 启动加载文件 Linux中有两个,分别在etc/re.local和etc/init.d/rc.local,修改这两个文件可修改启动项

三、任务计划

- windows

在计算机管理里面-任务计划程序-任务计划程序库里面可以查看windows的计划任务

也可用powershell > Get-ScheduledTask

或者cmd命令cmd > schtasks ----这个查看的比较清楚 - Linux

Linux的定时任务放在 /var/log/cron下面 可以用crontab -l命令进行查看

四、进程排查

- windows

window一般用cmd命令的 tasklist 列出来 也可以用 tasklist /svc 列出进程和相对应的程序

tasklist /m 加载dll进程

查看正在连接的网络进程:

cmd > netstat-ano | findstr 'ESTABLISHED' - Linux

Linux可以用命令 netstat -ap 命令来显示所有进程的详细信息 特定pid对应的执行程序:ls -alt /proc/PID 查看进程打开的文件 lsof -p PIDkill -9 PID 杀死进程

rm -rf filename 删除文件,如root用户也无法删除,则先去掉i属性 chattr -i filename

-

查看占用资源较多的进程 一般就用top命令就可以

五、服务排查

- windows服务

windows查看服务一般用 cmd > services.msc 不过一般不直接查服务,除非实在找不到了(因为一个系统的服务实在是太多了) - Linux服务

chkconfig --list 这个命令在centOS和redhat可以用,但是Ubuntu和kali中不可用(使用sudo service --status-all)

- windows敏感目录

a)不同版本的系统的临时文件相对来说比较统一,所以攻击者准备好的存放路径往往会选择在临时文件目录temp(tmp),例如

b)浏览器下载文件

c)用户recent文件,这个文件主要是存储最近运行文件的快捷方式

d)预读取文件Prefetch

- Linux敏感目录

/tmp目录和命令目录/usr/bin/usr/sbin

-

webshell文件查找

使用d盾、webshellkill等工具查找

七、日志分析

- windows日志分析

windows日志位置在 C盘下面的windows -> system32 -> winevt ->logs

或者直接在事件查看器上查看日志

里面包括系统日志,应用程序日志,安全日志等

系统日志 :系统组件运行中产生的事件,包括应用程序、组件、驱动程序等,事件包括数据丢失、错误,系统或应用崩溃等

安全性日志 : 安全日志主要记录安全事件有关的日志,包括登录或退出系统成功或失败信息,对重要文件的操作

应用程序日志 : 应用程序所产生的各类事件

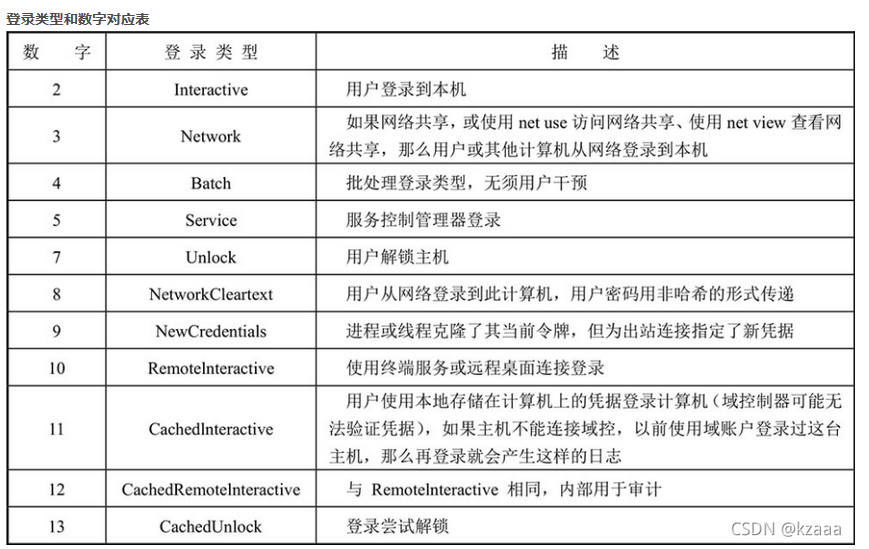

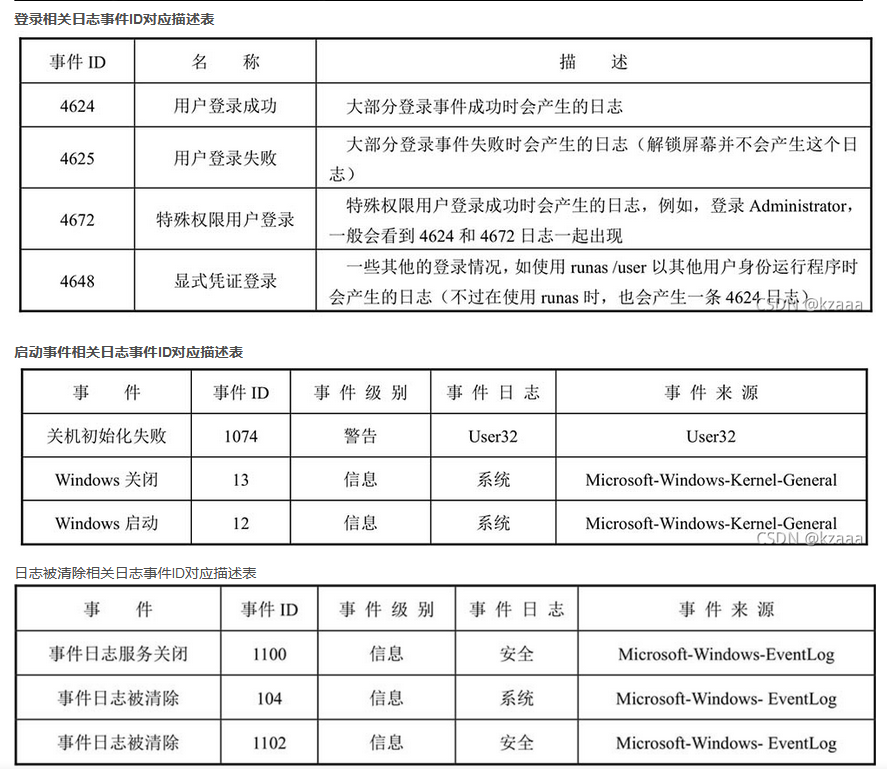

应急响应中常见的事件id

日志分析

–事件查看器

–powershell

Get-EventLog Security-InstanceId 4672

Get-WinEvent-FilterHashtable @{LogName=‘Security’;ID=‘4672’}

–FullEventLogView日志检索工具

- Linux日志

Linux的日志存储在var/log中

所有的程序和系统的数据全部是记录在这个目录下面的

wtmp 记录登录进入、退出、数据交换、关机和重启 cron 记录与定时任务相关的日志信息 messages 记录系统启动后的信息和错误日志 apache2/access.log 记录Apache的访问日志 auth.log 记录系统授权信息,包括用户登录和使用的权限机制等 userlog 记录所有等级用户信息的日志 xferlog(vsftpd.log) 记录Linux FTP日志 lastlog 记录登录的用户,可以使用命令lastlog查看 secure 记录大多数应用输入的账号与密码,以及登录成功与否 faillog 记录登录系统不成功的账号信息八、内存分析

- 内存的获取

基于内核模式程序的内存获取 一般是使用工具抓取,常用工具有FTK Imager、Dumpit、RAM Capture等

N、其他

window防火墙规则

查看一下控制面板里面的window防火墙的入站规则和出站规则等

也可以使用cmd命令 : netsh FireWall show state

文章出处:https://blog.csdn.net/weixin_45889204/article/details/126375071

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· 一文读懂知识蒸馏

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下